详谈挖矿木马的检测和解决方案

电子说

描述

挖矿木马

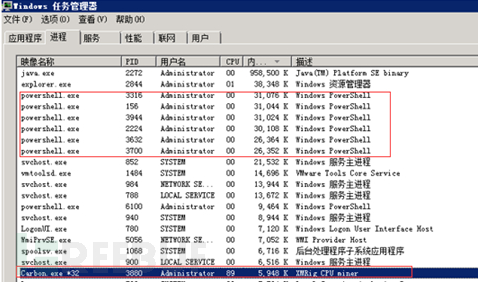

挖矿木马一般通过查看当前CPU运行情况就能确认,windows下任务管理器中就能看到,linux下使用top命令,查看到某个进程持续保持在80%-90%以上的CPU,基本就是对应的木马进程了。win下一般选中进行右键打开文件位置就能定位到对应目录

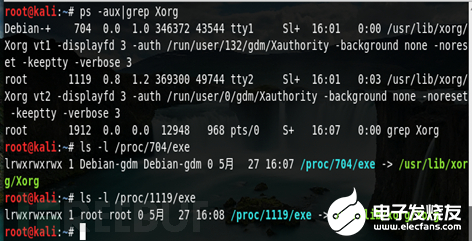

linux下使用ps -aux|grep “木马进程名” 即可找到对应路径和文件

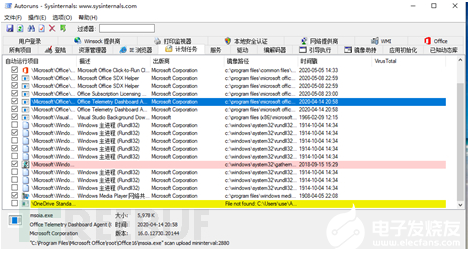

定位到木马后,需要对其进行清除操作,挖矿木马麻烦的就是系统驻留,windows推荐微软的autoruns,个人认为非常好用,免去了花里胡哨的看手动查注册表、手动看启动项这些操作。

找到与挖矿进程和木马相关的 计划任务、服务、WMI等,进行清理即可。当然此前肯定需要结束木马进程并删除木马文件,然后重启后观察是出现问题。

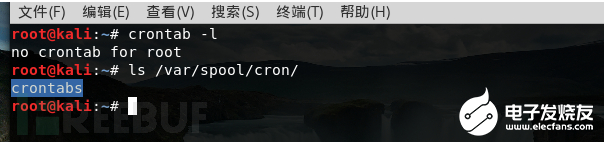

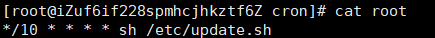

linux下基本都是写在定时任务中crontab -l命令或ls /var/spool/cron/查看有无可疑内容。

找到木马脚本后,将其一起进行清理

对于木马的溯源,根据日志的分析结果为主,如果仅开放了web服务端口,根据时间定位范围后进行排查,如果开放了其他端口,需要根据脚本创建时间去进行排查,思路有限以能直接获取系统权限的问题为切入点,linux下例如管理软件问题ssh的弱口令,系统漏洞问题redis未授权问题,应用层问题中间件weblogic的rce这类。

windows下除了网站日志外以系统日志为主。

linux下日志较多,可以参考如下路径进行分析

路径1:/var/log/messages:记录 Linux 内核消息及各种应用程序的公共日志信息

路径2:/var/log/cron:记录 crond 计划任务产生的事件信息

路径3:/var/log/dmesg:记录 Linux 操作系统在引导过程中的各种事件信息

路径4:/var/log/maillog:记录进入或发出系统的电子邮件活动

路径5:/var/log/lastlog:记录每个用户最近的登录事件

路径6:/var/log/secure:记录用户认证相关的安全事件信息

路径7:/var/log/wtmp:记录每个用户登录、注销及系统启动和停机事件

路径8:/var/log/btmp:记录失败的、错误的登录尝试及验证事件

另外需要注意的是,挖矿和勒索往往都伴随着蠕虫事件,此类我没有单独分类是因为现在这个时代几乎已经见不到单纯的恶意搞破坏的蠕虫了(这里指我们日常所能接触到的领域,不包括那些某国家集体停电这类事件),毕竟那些攻击者都是以获取利益为主,单纯的破坏并不能得到任何好处。

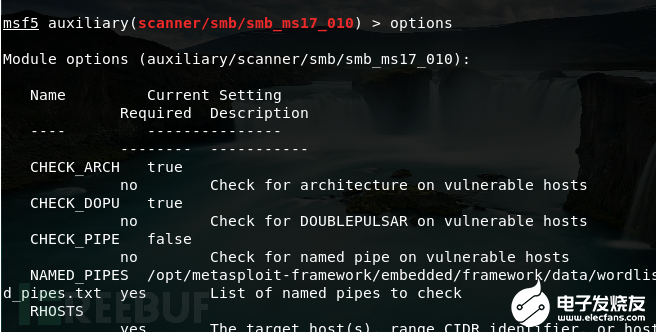

在实际中也遇到过不少,在局域网内大规模的出现蓝屏和重启的现象,到现场基本都是因为MS17010的传播导致的,当然为了确认,可以在受害主机上运行uknow大佬写的工具,能看到大量的匿名登录失败的请求,也可以在内网中使用msf的auxiliary/scanner/smb/smb_ms17_010模块进行确认,如存在攻击成功后的后门,结果中会有相应提示。

确认后为客户安装对应的补丁即可。

-

2009最新LED路灯技术设计和解决方案2009-11-08 0

-

仪表放大器--常见的应用问题和解决方案2009-12-15 0

-

业界实现硬件木马检测的基本前提2018-07-05 0

-

无线传感器网络的挑战和解决方案2019-09-17 0

-

EMI耦合类型和解决方案?2020-10-22 0

-

研华最新监测技术和解决方案2011-04-23 817

-

基于遗传算法的硬件木马检测方法2017-01-07 775

-

比特币挖矿木马利用用户电脑疯狂敛财 如何防范僵尸网络2017-12-22 1057

-

启发式木马检测系统2018-01-14 519

-

基于特征匹配的IP软核硬件木马检测2018-02-23 744

-

PFC+LLC的产品和解决方案分析2020-05-29 9867

-

数字货币挖矿如何防范挖矿木马攻击2019-05-20 1901

-

高可靠性组件和解决方案2021-04-26 609

-

意法半导体MasterGaN产品系列和解决方案介绍2022-09-20 1561

-

华为安全大咖谈 | 华为终端检测与响应EDR 第05期:挖矿木马防御新视角:从攻击链检测到深度处置2023-10-24 663

全部0条评论

快来发表一下你的评论吧 !