利用Xposed去hook住Android系统框架层函数去脱壳

描述

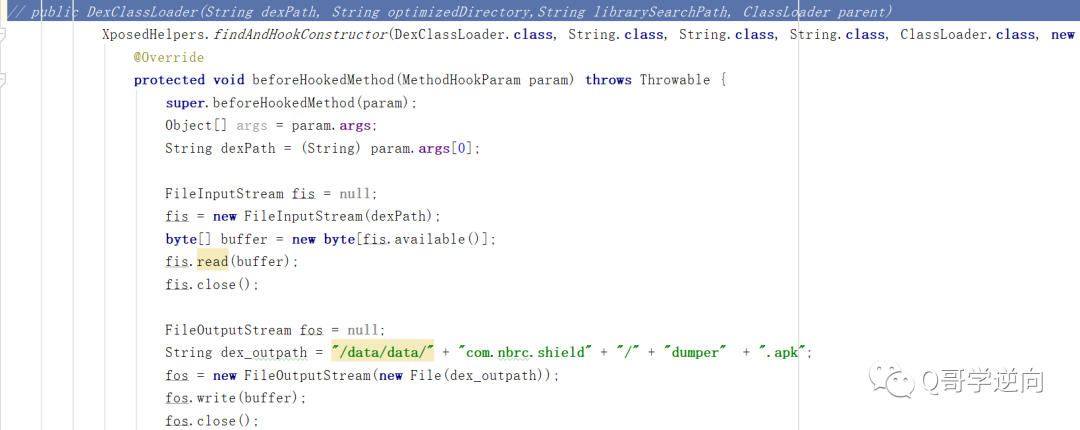

针对“逆向基础题一:验证登录”逆向题,需要先脱壳,前面讲过很多脱壳的方法,例如“逆向基础二十一:ART环境下使用IDA脚本脱壳”中使用IDA脚本脱壳。下面介绍利用Xposed去hook住Android系统框架层DexClassLoader函数去脱壳。Xposed的使用可以参考“逆向基础十八:Android之Xposed框架”这篇文章。 如下所示是xposed核心代码,根据DexClassLoader的第一个参数就是待加载的apk的路径,所以我们可以直接取到apk文件,然后我们先读取apk文件存放到byte数组中,然后将byte数组中内容写入/data/data/packagename路径下。

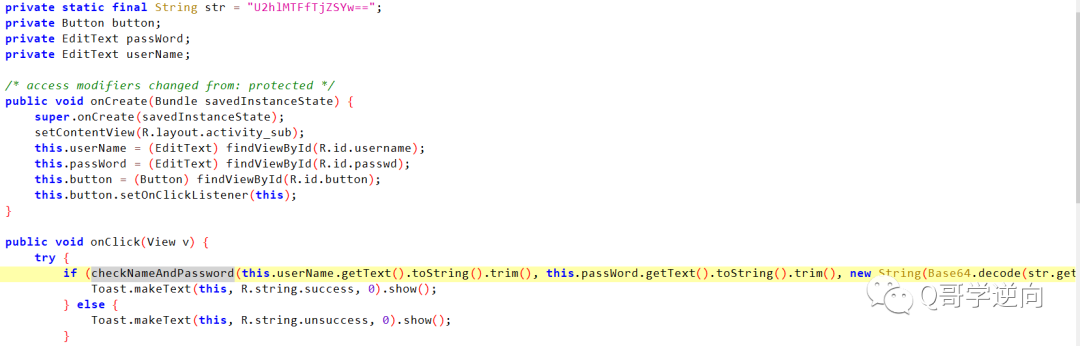

安装好该Xposed插件后,运行待脱壳APK,然后可以在/data/data/packagename路径下找到dumper.apk,我们将该文件取出到Windows上,利用JADX打开,之前我们利用修改Smali代码打印出用户名和密码,这次我们直接正向去分析源码来获取用户名和密码。 核心代码如下,调用checkNameAndPassword函数,传入用户名、密码以及str字符串做base64加密后当做key传入。

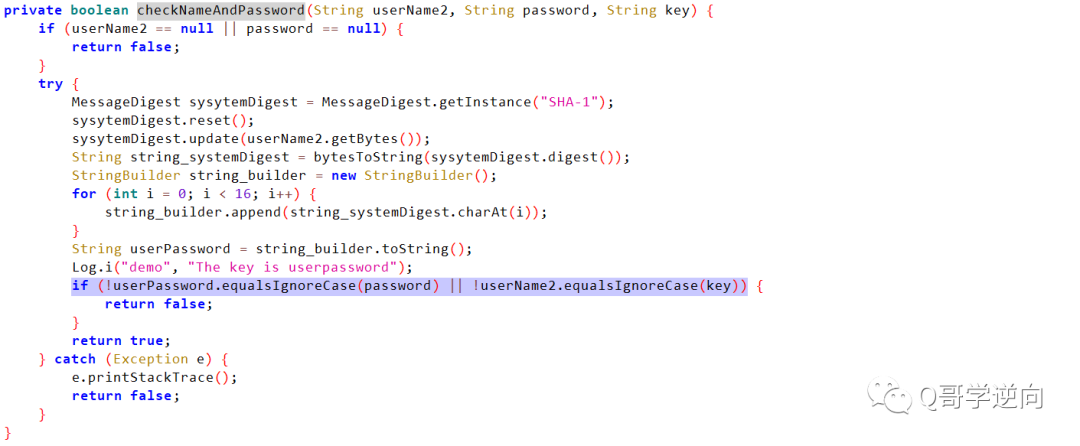

继续跟踪代码,发现用户名是"U2hlMTFfTjZSYw=="进行base64解码,密码是基于用户名做SHA1加密,取前16字节生成。

直接网页在线解码,结果如下,得到了用户名和密码。

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

飞凌嵌入式开发板Android系统基本框架-入门级2015-05-20 0

-

Android的系统架构包括哪些部分?2014-12-04 0

-

[资料分享]+Android框架揭秘2015-09-26 0

-

利用xposed框架模拟真实手机环境和建立引流脚本矩阵的方法2019-05-31 0

-

基于OKxx18开发板Android系统下的实时时钟框架介绍2020-05-27 0

-

如何利用LCD_Color_Fill() 库函数去显示图片呢2022-02-21 0

-

如何在无ROOT的环境下使用XPOSED呢2022-03-03 0

-

怎样去使用RT-Thread系统中的Hook功能呢2022-06-14 0

-

讲讲Hook技术的攻防对抗思路2022-09-28 0

-

Xposed的测试版可以在安卓Oreo(8.0/8.1)支持下使用2018-01-12 3446

-

RTOS操作系统中HOOK函数有什么用途?2021-03-29 1621

-

HOOK函数概述、用途和用法2022-04-12 12839

-

什么是HOOK函数?HOOK函数的用途和用法2023-09-13 789

-

太极类Xposed框架宣布停更,将专注开发实用软件2024-05-09 50

全部0条评论

快来发表一下你的评论吧 !