路由器IPSEV VPN组网配置

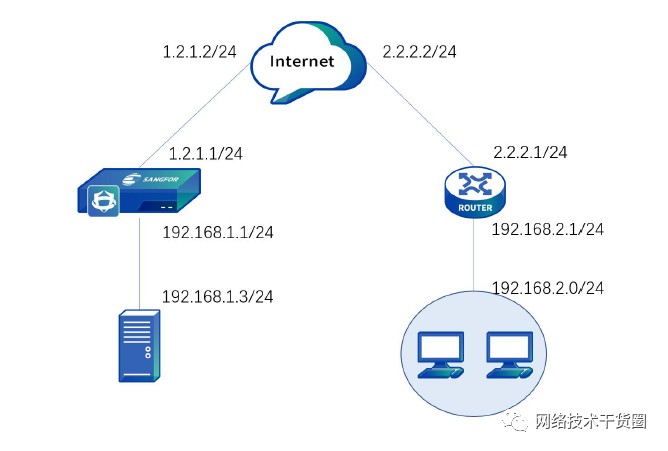

通信网络

描述

背景

某企业总部AF作为网关部署在公网出口,ETH2口接内网,分部是路由器做出口,总部内网有服务器192.168.1.3需要提供80端口的web服务给分部访问,为了安全考虑,现在需要和分支那边的路由器建立IPSEC VPN连接,同时分部访问总部服务器的时候也需要进行安全防护,以免黑客通过分部终端来攻击服务器,只允许访问服务器的80端口,路由器IPSEV VPN配置已经完成,使用IKE V2,加密算法用的DES,认证算法是MD5。

分析

针对这些需求,先和路由器建立IPSEC VPN连接,再用应用控制策略来限制区域访问的服务,用安全防护策略针对vpn区域进行业务防护,使用默认模板即可。

配置步骤

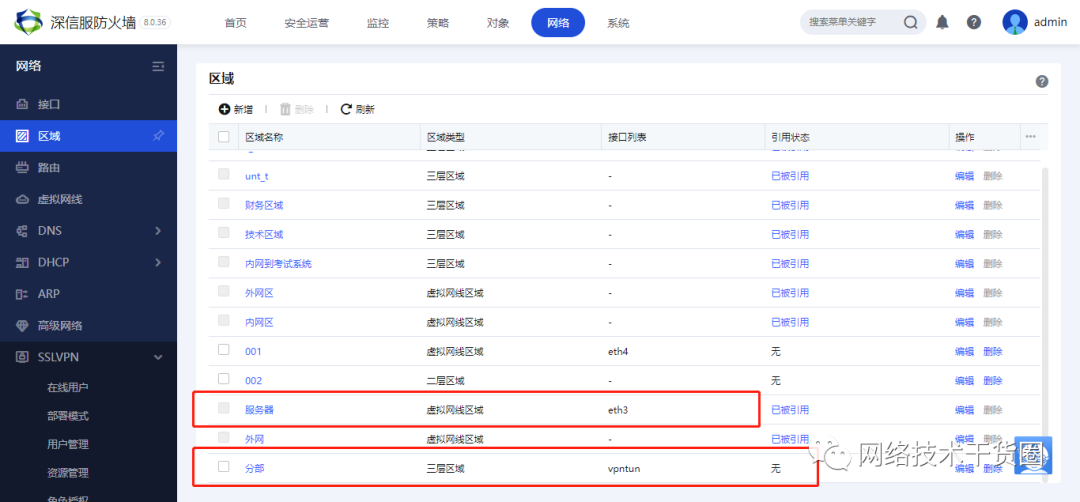

1、定义区域,进入【网络/区域】,新增两个区域,服务器区选择eth3,分部区选择vpntun接口。

2、启用VPN服务。进入【网络/IPSecVPN/VPN运行状态】勾选【开启VPN服务】。

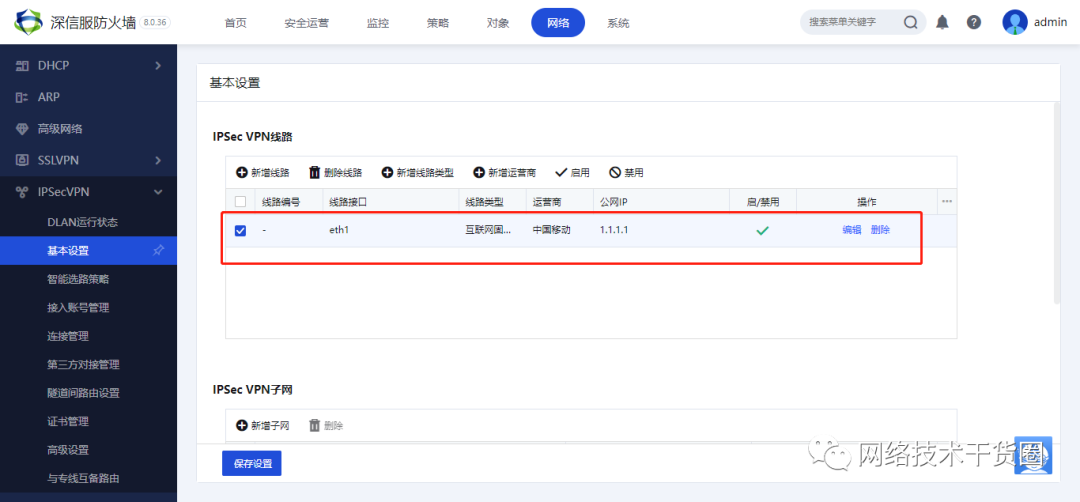

3、配置VPN线路。进入【网络/IPSecVPN/基本设置/线路】。

新增线路,填写公网IP。

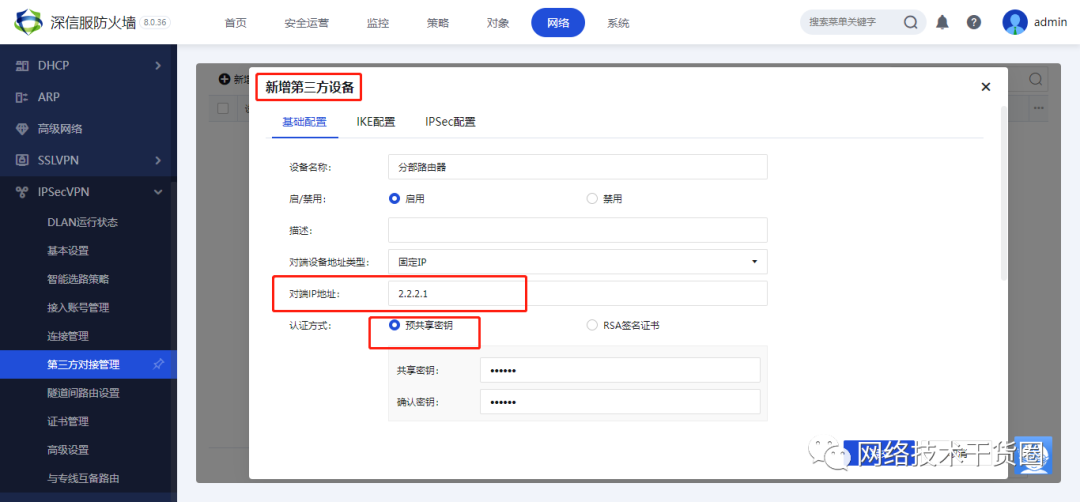

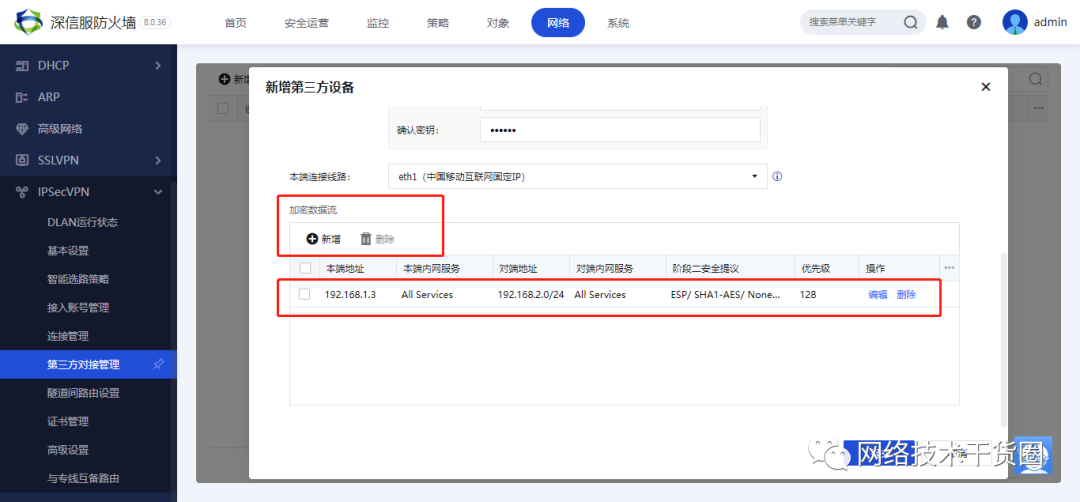

4、配置IPSEC VPN。进入【网络/IPSecVPN/第三方对接管理】 新增第三方设备,进行基础配置,填写对端路由器公网IP地址2.2.2.1和预共享密钥,加密数据流填写本端地址服务器IP 192.168.1.3 , 对端地址填写分部内网192.168.2.0/24。

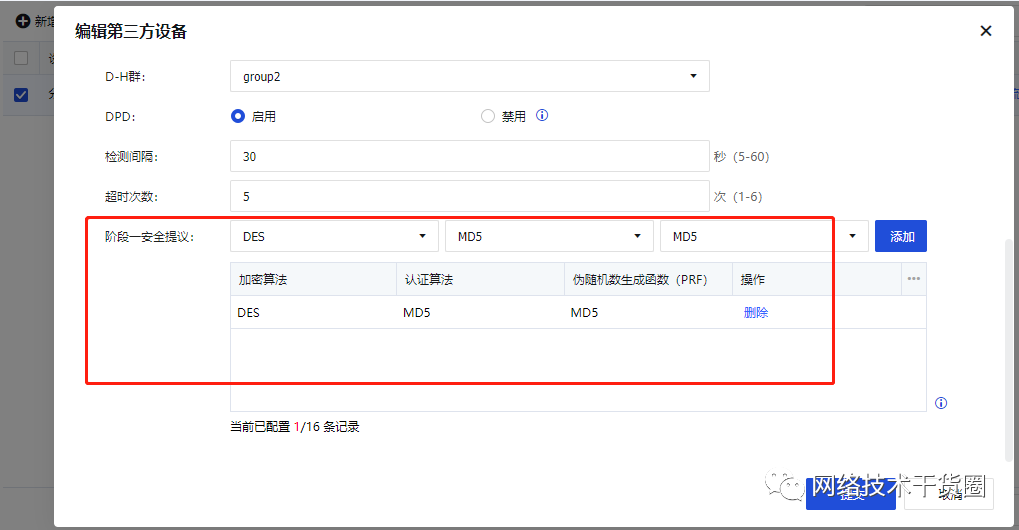

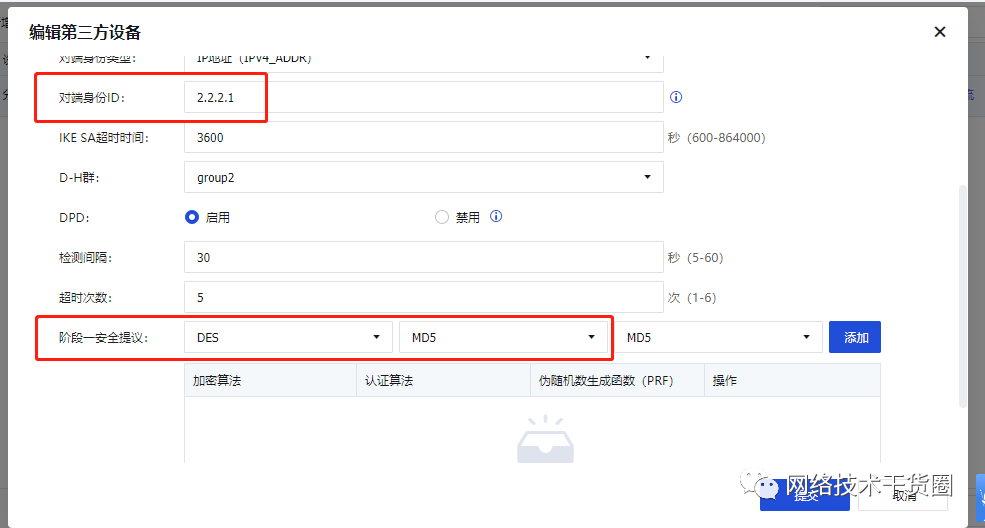

5、配置IPSEC VPN。在【网络/IPSecVPN/第三方对接管理】进行IKE配置,选择IKEv2,本地身份ID填写1.2.1.1,对端身份ID填写2.2.2.1,加密算法选择DES,认证算法MD5。

6、配置IPSEC VPN。再进行IPSec配置与对端一致即可,配置完成。

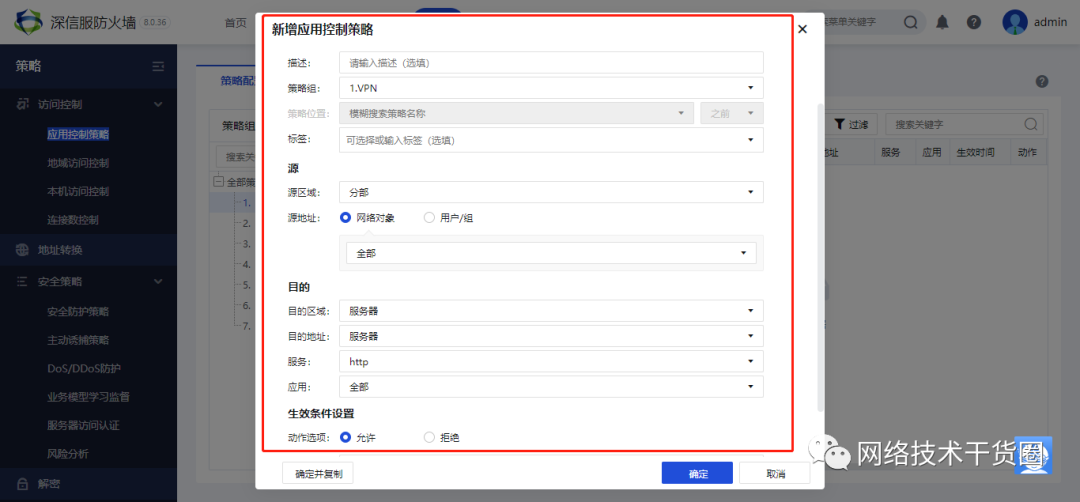

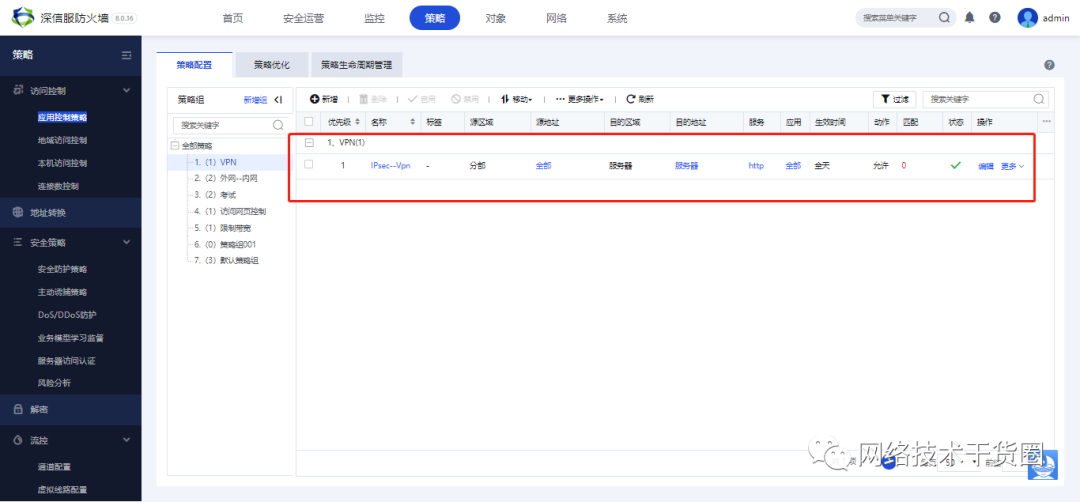

7、配置应用控制策略,进入【策略/访问控制/应用控制策略/策略配置】,新增应用控制策略,源区域选择自定义的【分部区】,目的区域选择自定义的【服务器区】,服务选择http。

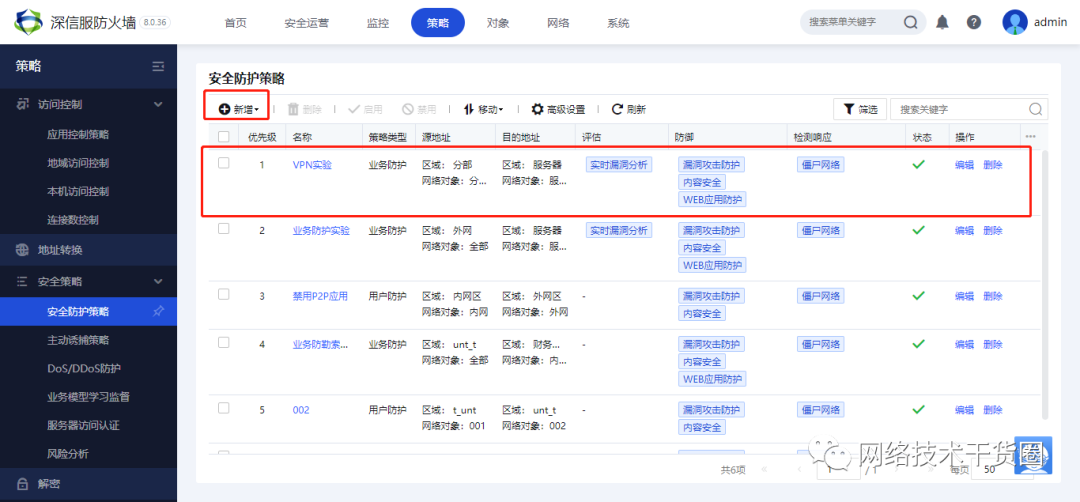

8、配置安全防护策略。进入【策略/安全策略/安全防护策略】新增业务防护策略,都选择业务防护场景中的默认模板。

效果预览

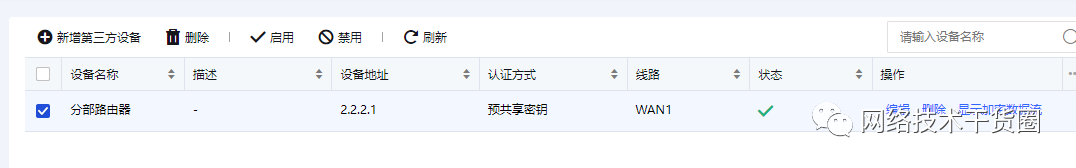

1、IPSEC VPN连接成功,在【网络/IPSecVPN/DLAN运行状态】能够查看到连接状态。

2、通过分部电脑访问http://192.168.1.3 可以正常打开网页。

3、通过分部电脑访问无法访问192.168.1.3其他服务,PING测试也不通。

4、通过分部电脑对192.168.1.3进行SQL注入、网站扫描等web攻击,被安全防护策略拒绝的攻击行为无法攻击成功,查看【监控/日志/安全日志】有拒绝的信息。

编辑:黄飞

-

路由器的配置2008-12-07 0

-

华为路由器配置教程2009-05-25 0

-

如何配置路由器2008-12-07 3240

-

路由器VPN支持2010-01-08 776

-

VPN术语-CE路由器2010-02-24 1114

-

VPN术语-PE路由器2010-02-24 1449

-

VPN术语-P路由器2010-02-24 1517

-

路由器上配置IPSec_VPN的方法2016-04-12 1099

-

什么是蒲公英vpn_蒲公英路由器带你体验vpn功能2018-01-03 18203

-

爱陆通5G/4G VPN工业路由器与TP-LINK企业级路由器搭建VPN2020-04-02 7091

-

4g工业vpn路由器的功能具体都有哪些2021-09-17 2349

-

什么是VPN?工业VPN路由器优势解析2022-09-27 759

-

ORB305与CISCO路由器构建L2TP over IPSec VPN操作手册2023-04-21 460

-

小米路由器如何配置Mesh组网?2024-02-04 2202

-

mesh路由器组网优缺点有哪些?mesh路由器和普通路由器有什么区别?2024-02-04 2900

全部0条评论

快来发表一下你的评论吧 !