解密加密:为您的网络选择最佳保护

描述

在过去的几个世纪里,军事手段和方法随着技术的发展而发展。通信网络已成为军队日常运作的重要组成部分,因此对通信网络的保护需求日益增长。以加密作为网络保护的基础,Oren 比较了两种最常见的方法,即 IPSec 和第 2 层加密,其中第 2 层是明显的赢家。

现代战争要求以网络为中心的通信技术必须与强有力的作战计划和纪律严明的士兵一样,成为成功的军事行动的核心。

因此,以网络为中心的通信基础设施必须具有灵活性、敏捷性、可扩展性、冗余性,以及在关键网络层中吸收信息安全性的能力(图 1)。还需要进行综合管理,以便所有各级工作人员都能共同了解情况。但最重要的是,必须保护以网络为中心的通信基础设施 - 在面临众多可能致命的安全威胁时,这是一个艰巨的挑战。

图1

通过FIPS、ITU-T、IEEE、IETF等通用标准平台,世界各地的军事通信系统管理员能够共享和交流有关最常见威胁的知识。这些威胁包括拦截或未经授权的一方获得对敏感资产的访问;中断,或使系统资产变得无用;修改或未经授权的人篡改资产;以及制造,或由未经授权的一方将新对象插入系统。

打击这些网络安全威胁的最常用和最有效的解决方案之一是加密,以色列国防部将其定义为:“通过使用数学方程式或算法修改数据或传输方式,无论是通过密钥还是通过密钥,全部或部分加扰数据”。

防御网络威胁是有代价的,安装适当的加密系统可能很昂贵。在某些情况下,成本可能高达总链路成本的 10%。然而,许多军事网络管理员面临的挑战不仅是管理加密预算和支出,而且还要找到一个高效且不会对性能产生重大影响的加密平台。

在接下来的部分中,我们将研究这些性能影响,即网络复杂性、抖动和延迟。我们还将研究第 2 层解决方案如何以合理的成本克服大多数这些缺点,以及为什么它们是常用 IPSec 的更好替代品。

加密缺点:网络复杂性的来龙去脉

随着现代 IPSec 加密的使用不断增加,网络复杂性已成为网络管理员关注的重要问题。需要注意的原因包括:

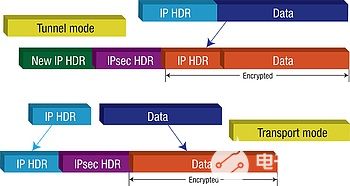

如果使用 IPSec 隧道模式,则会创建一个新的 IP 标头来屏蔽整个数据包,这意味着 IP 数据包会变大并且需要更多时间才能通过路由,因此处理时间会增加。这也使网络复杂化,因为运营商需要持有两组地址(用于加密数据包和解密数据包)。

加密通常适用于点对点或点对多点连接。更多的链接意味着需要更多的加密密钥。这使得操作更加复杂,并可能导致人为错误,从而导致网络故障。

例如,IP 语音网络要求端到端延迟低于 250 毫秒 (msec),在大多数情况下,可以通过设计满足这一要求。在示例网络中,最长跨度延迟达到最大 200 毫秒。这是代表性网络中两个远程节点之间的特征延迟。

但是,如果引入了点对点加密,并且在此过程中有多个跃点,则每个跃点表示加密器引入的延迟的两倍。如果加密器引入 5 毫秒延迟,则只需 7 跳即可对网络性能产生重大不利影响。

由于最大跨度达到 200 毫秒,并且跨度包含七个跃点,因此组合延迟变为 270 毫秒(200 毫秒跨度延迟 + 5x14 加密器延迟 = 270 毫秒)。超过所需的最低 250 毫秒延迟水平会导致语音质量迅速下降,偶尔还会呈现听不见的对话。

IPSec 问题:延迟和抖动

另外两个主要缺点是延迟和抖动。如上一个示例中所述使用 IPSec 加密时,数据包大小可能会以非确定性方式更改。此更改会影响网络性能,主要体现在延迟和抖动方面。

图 2 表明,除了处理加密器中的信息外,新 IPSec 加密数据包的总体数据包大小可能会有所不同。在这种情况下,不仅会发生延迟,而且还会发生数据包大小的变化,从而给系统带来不必要的抖动。

图2

除了抖动之外,我们假设网络有 20 个节点(一个小网络),每个节点连接到 3 个其他节点。在这种情况下,路由表在每个节点上最多包含 19 个 IP 地址。在隧道模式下引入 IPSec 意味着将需要额外的 19 个或更多(如果我们在节点之间使用多个密钥)IP 地址,因为我们也可以在不受保护的模式下工作(对于较低分类的应用程序)。

因此,我们面临一个严重和复杂的两难境地。如果我们使用加密,成本会增加,性能会受到影响,并且网络背负着许多复杂性,使其非常难以管理。如果我们不使用加密,成本会更低;但是,该网络非常脆弱。

分析可能的解决方案

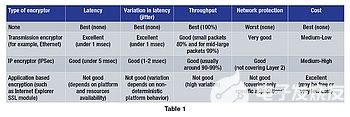

人们普遍认为,没有加密,军事网络将无法“运行”,因为机密应用程序需要越来越多的网络资源。因此,解决方案是找到性能最佳且最具成本效益的加密器(表 1)。此系统应包括以下属性:

表1

高性能 - 最小延迟,最大吞吐量

成本低

最小的网络影响 - IP 地址没有变化

对网络的最大保护 - 在国际标准化组织 (ISO) 的开放系统互连基本参考模型 (OSI 模型) 七层模型上尽可能低。再次参见图 1。

让我们检查几个选项,看看它们如何满足这些要求。

由于不采用加密系统对于当今的国防网络来说不是一个现实的选择,并且考虑到基于应用程序的加密性能不佳,让我们将注意力转向传输与IP加密器。

IPSec 技术是第 3 层技术,可保护从网络到应用程序的所有层。IPSec 是当今用于互联网流量安全和业务敏感流量解决方案的通用民用解决方案。另一方面,传输加密是一种第 2 层技术,它保护从数据链路层一直到应用层的所有层。

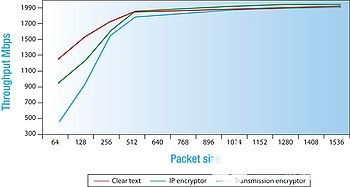

为了确定首选方法,ECI Telecom 对传输和 IP 加密器进行了多次试验,以审查这两种选择并比较性能。试验设置基于点对点链路,两端都有流量生成器,并使用可更改的数据包/帧大小进行负载测试。此方法用于比较第 2 层和第 3 层加密器的行为方式。

流量生成器创建了标记为“明文”的流量,具有可变的数据包/帧大小。两个加密器在不同的时间进行了测试,并记录了流量生成器的报告。

如前所述,加密器减少通过它的流量(限制吞吐量)是可以接受的。但是,建议吞吐量尽可能接近实际明文流量,以最大程度地减少性能问题。试验重复几次,平均测试结果如图4所示。

图4

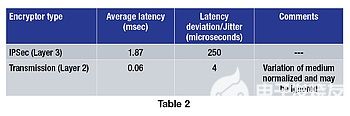

同时,ECI Telecom还测试了延迟性能。对于这些测试,使用相同的测试设置,但测量链路的延迟(通过第 2 层加密器和介质模拟器),将中型模拟器设置为 10 微秒,以消除对总链路延迟的影响。这些试验的结果总结在表2中。

表2

从测试结果中可以明显看出,即使 IPSec 加密产生了可接受的延迟和抖动性能,但第 2 层加密对网络性能的影响更大。第 2 层加密具有更好的网络保护,并简化了网络操作。

第 2 层是“数字 1”

ECI Telecom 的广泛测试表明,第 3 层加密器的平均延迟接近 2 毫秒,变化(抖动)为 13%,而第 2 层加密的延迟性能提高了 30 倍,变化稳定性提高了两倍。

这些结果表明,对于当今大多数运行大型多跳复杂通信基础设施的军事网络来说,第 2 层是一种更优越、更有效的方法。这为他们提供了一个最终的解决方案,以平衡成本和性能,同时更深入地保护他们的网络。

审核编辑:郭婷

-

怎样解密(芯片解密IC解密)加密狗2011-04-16 0

-

详细介绍Flash型单片机的加密解密方法2011-10-21 0

-

芯片加密与解密技术原理2013-12-27 0

-

文件夹加密超级大师V16.95官方版 - 文件夹加密软件2017-07-06 0

-

labview加密解密文件2017-09-08 0

-

定制型加密IC方案全面保护您研发的产品!!2018-03-31 0

-

ZigBee的加密和解密介绍2018-04-17 0

-

【转】浅谈西门子plc程序加密和程序块加密及解密2018-12-18 0

-

如何在Python中加密和解密数据2020-08-07 0

-

i.MX RT系列外置Flash加密为您的产品安全保驾护航2021-09-27 0

-

RT1020总线加密引擎是否加密和解密?2023-05-10 0

-

数据加密和解密,数据加密和解密原理是什么?2010-03-19 7063

-

如何设计网络传输信息加密解密系统2018-09-14 3292

-

RSA加密与解密2022-05-26 375

-

铜墙铁壁的最佳安全保护-硬件加解密MCU2023-08-11 247

全部0条评论

快来发表一下你的评论吧 !