版权保护加密芯片MOD208示例程序与参考设计

版权保护加密芯片MOD208示例程序与参考设计

描述

MOD208加密芯片是模微半导体推出的一款用于电子设备反克隆/防抄板/嵌入式固件保护等功能的高安全专用加密芯片,其内置防篡改NVM安全存储和对称密码硬件引擎支持。MOD208的安全NVM可用于存储密钥和私有数据、安全加密读/写,支持机密数据与安全日志存储,支持多种安全配置。这种新的安全技术大大增强了电子设备整体系统安全性。MOD208具有广泛的防御机制,专门设计用于防止对设备本身的物理攻击或对设备和系统之间传输的数据的逻辑攻击。MOD208具有支持安全通信的I2C接口,可以方便快捷地与主机微控制器软件集成。

MOD208涵盖了许多类型的安全应用程序所需的广泛用例,其中包括::

• 安全下载和引导

身份验证和保护嵌入式固件

• 生态系统控制

OEM/原装授权保护

配件与耗材保护

• 反克隆/防抄板

防止使用相同的BOM或盗版代码进行克隆复制

• 报文安全性

网络节点的认证、消息完整性和机密性(IoT)

MOD208参考设计:

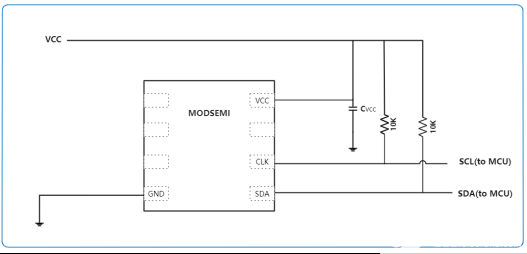

下图说明了如何将MOD208与本地主机集成。

MOD208芯片集成示意图

MOD208芯片集成示意图

注意:上拉电阻和Cvcc的值取决于目标应用电路和目标I2C频率。

MOD208示例程序:

相关的完整示例工程可以联系MODSEMI FAE免费获取,示例程序包含驱动,库,以及主程序代码所有需要的功能。

MOD208的默认i2c设备地址是0x64。(偏移后的IIC地址是0xC8)

主程序示例代码如下:

int main(void)

{

MSE_STATUS status;

/* Reset of all peripherals, Initializes the Flash interface and the Systick. */

HAL_Init();

/* Configure the system clock */

SystemClock_Config();

/* Initialize all configured peripherals */

MX_GPIO_Init();

/* Demo工程中创建了两个Target,里面分别定义了I2C_HAL和I2C_EMUL,分别表示硬件I2C和软件模拟I2C */

#ifdef I2C_HAL

MX_I2C1_Init();

#endif

MX_USART1_UART_Init();

// 串口输出log:UART-TX

printf("%sn", STRING_HEADER);

/* 大小端判断:注意不同CPU大小端可能不一样,部分主设备端验证用的API可能会计算错误 */

IsBigEndian();

/* [0] init: I2C通信连接、测试(最关键的一步,I2C驱动移植请参考ecc_i2c.c[硬件I2C]或i2c_bitbang_stm32.c[模拟I2C]) */

status = mse_init(&cfg_mod208_i2c);

if (status != MSE_SUCCESS)

{

printf(" mse_init() failed with ret=0x%02X rn", status);

goto exit;

}

printf(" init OK.rn");

/* 出厂前个人化阶段 */

/* [1] Load configuration:加载配置并锁定配置区(仅执行一次,注意:锁定后无法解锁) */

status = app_load_configuration();

if (status != MSE_SUCCESS)

{

printf(" APP - Load configuration failed rn");

goto exit;

}

printf(" Load configuration OK.rn");

/* [2] Write Slot Data:生成密钥、写入密钥及应用配套数据,锁定数据区(锁定后无法解锁),前置条件:[1] */

status = app_write_key();

if (status != MSE_SUCCESS)

{

printf(" APP - Write key failedrn");

goto exit;

}

printf(" Write key OK.rn");

/* 认证阶段 */

status = generate_device_mac();

/* [3] 发起认证,前备条件:[0][1][2]*/

if (status != MSE_SUCCESS)

{

printf(" APP - generate device mac failed rn");

goto exit;

}

/* [4] 计算Host MAC */

status = calculate_host_mac();

if (status != MSE_SUCCESS)

{

printf(" APP - calculate host mac failed rn");

goto exit;

}

/* [5] 比较认证结果 */

compare_mac();

exit:

while (true)

{

}

}

• SHA hashing

• HMAC: Hashing Message Authentication Code method

审核编辑:汤梓红

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

凌科芯安科技公司的LKT4100加密芯片在版权保护领域的应用2010-09-25 0

-

UKEY版权保护2012-12-17 0

-

程序保护类的加密芯片,加密原理是什么?2016-07-29 0

-

程序保护类的加密芯片2016-08-31 0

-

供应加密芯片,加密IC,版权保护芯片2018-12-05 0

-

防抄板加密芯片,算法保护加密芯片2018-12-17 0

-

算法授权芯片,加密芯片,版权保护芯片2019-03-27 0

-

版权保护、防抄板解决方案2020-01-07 0

-

SMEC98SP加密芯片事例程序2021-07-19 0

-

版权保护芯片ALPU的设计2010-06-25 788

-

版权的保护专业加密芯片方案2017-10-18 875

-

锁相环芯片ADF4157示例程序下载2018-04-28 801

-

《我和 LabVIEW》示例程序分享2021-12-07 779

-

加密芯片的功能/原理/选型2023-04-20 7068

-

安全加密芯片MOD208产品介绍2023-04-25 809

全部0条评论

快来发表一下你的评论吧 !