Juniper三种部署模式及基本配置

描述

Juniper 防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:

基于TCP/IP 协议三层的NAT 模式;

基于TCP/IP 协议三层的路由模式;

基于二层协议的透明模式。

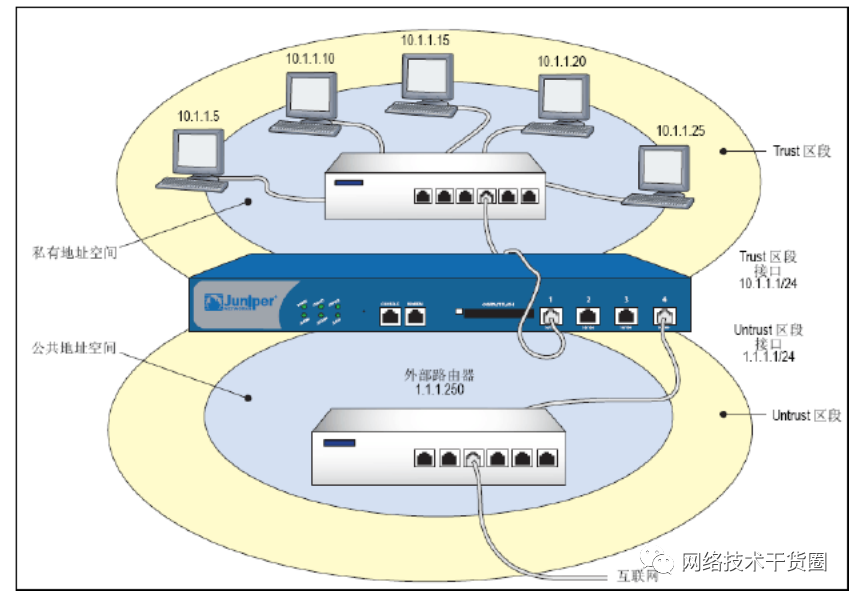

一、NAT模式

当Juniper防火墙入口接口(“内网端口”)处于NAT模式时,防火墙将通往 Untrust 区(外网或者公网)的IP 数据包包头中的两个组件进行转换:源 IP 地址和源端口号。

防火墙使用 Untrust 区(外网或者公网)接口的 IP 地址替换始发端主机的源 IP 地址;同时使用由防火墙生成的任意端口号替换源端口号。

NAT 模式应用的环境特征:

注册IP 地址(公网 IP 地址)的数量不足;

内部网络使用大量的非注册IP 地址(私网 IP 地址)需要合法访问 Internet;

内部网络中有需要外显并对外提供服务的服务器。

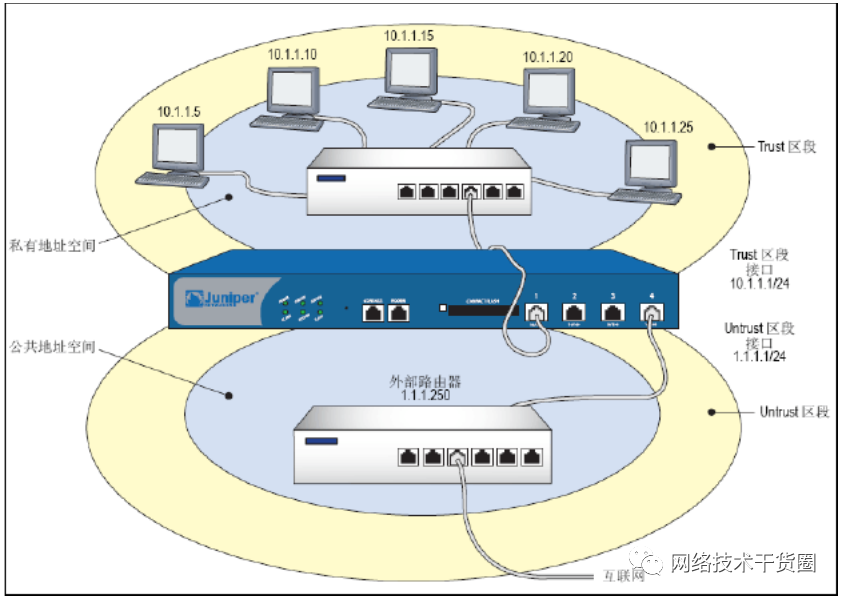

二、Route-路由模式

当Juniper防火墙接口配置为路由模式时,防火墙在不同安全区间(例如: Trust/Utru st/DMZ)转发信息流时IP 数据包包头中的源地址和端口号保持不变(除非明确采用了地址翻译策略)。

与NAT模式下不同,防火墙接口都处于路由模式时,防火墙不会自动实施地址翻译;

与透明模式下不同,当防火墙接口都处于路由模式时,其所有接口都处于不同的子网中。

路由模式应用的环境特征:

防火墙完全在内网中部署应用;

NAT 模式下的所有环境;

需要复杂的地址翻译。

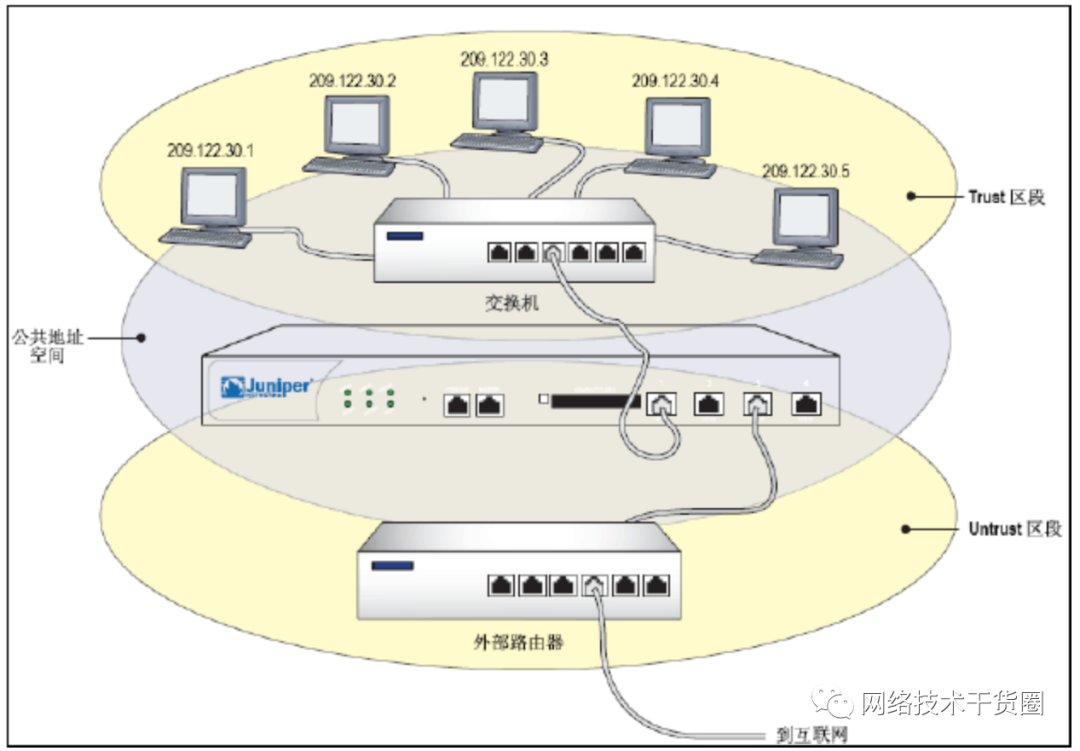

三、透明模式

当Juniper防火墙接口处于“透明”模式时,防火墙将过滤通过的IP数据包,但不会修改 IP数据包包头中的任何信息。

防火墙的作用更像是处于同一VLAN的2 层交换机或者桥接器,防火墙对于用户来说是透明的。

透明模式是一种保护内部网络从不可信源接收信息流的方便手段。使用透明模式有以下优点:

不需要修改现有网络规划及配置;

不需要实施 地址翻译;

可以允许动态路由协议、Vlan trunking的数据包通过。

四、基于向导方式的NAT/Route模式下的基本配置

Juniper 防火墙NAT 和路由模式的配置可以在防火墙保持出厂配置启动后通过 Web 浏览器配置向导完成。

“

注:要启动配置向导,则必须保证防火墙设备处于出厂状态。例如:新的从未被调试过的设备,或者经过命令行恢复为出厂状态的防火墙设备。

”

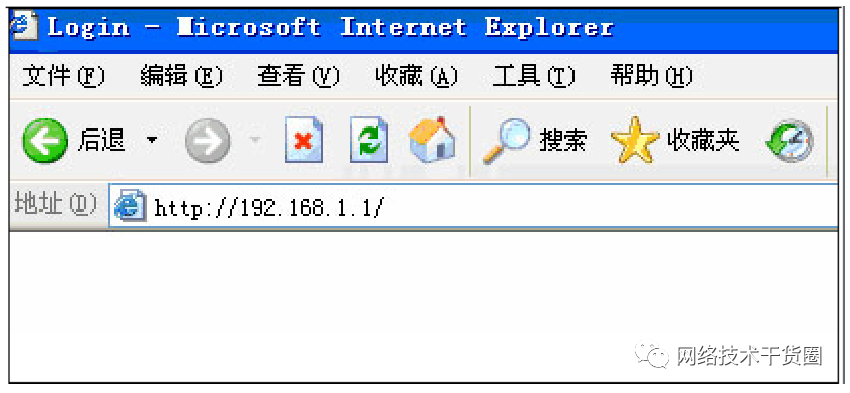

通过Web 浏览器登录处于出厂状态的防火墙时,防火墙的缺省管理参数如下:

缺省IP:192.168.1.1/255.255.255.0;

缺省用户名/密码:netscreen/ netscreen;

“

注:缺省管理IP 地址所在端口参见在前言部份讲述的“Juniper 防火墙缺省管理端口和 IP地址”中查找!!

”

在配置向导实现防火墙应用的同时,我们先虚拟一个防火墙设备的部署环境,之后,根据这个环境对防火墙设备进行配置。

防火墙配置规划:

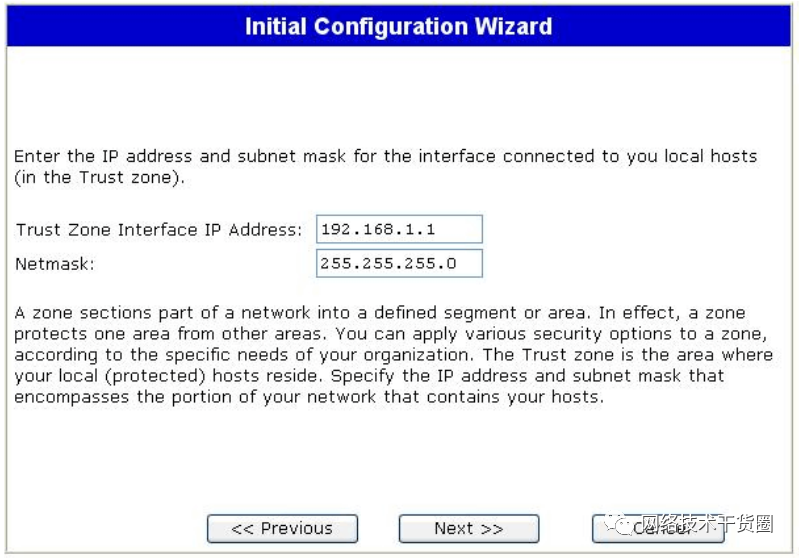

防火墙部署 在网络的Internet 出口位置,内部网络使用的 IP 地址为192.168.1.0/255.255.255.0 所在的网段,内部网络计算机的网关地址为防火墙内网端口的IP 地址:192.168.1.1;

防火墙外网接口 IP 地址(通常情况下为公网 IP 地址,在这里我们使用私网 IP 地址模拟公网 IP 地址)为:10.10.10.1/255.255.255.0,网关地址为:10.10.10.251

要求:

实现内部访问Internet的应用。

“

注:在进行防火墙设备配置前,要求正确连接防火墙的物理链路;调试用的计算机连接到防火墙的内网端口上。

”

通过IE 或与IE 兼容的浏览器(推荐应用微软 IE 浏览器)使用防火墙缺省IP 地址登录防火墙(建议:保持登录防火墙的计算机与防火墙对应接口处于相 同网段,直接相连)

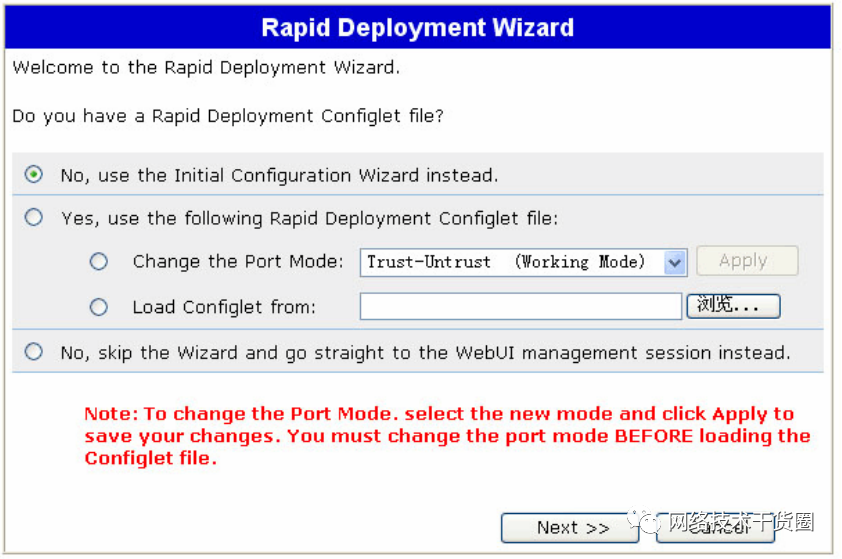

使用缺省IP 登录之后,出现安装向导

“

注:对于熟悉Juniper 防火墙配置的工程师,可以跳过该配置向导,直接点选:No,skip the wizard and go straight to the WebUI management session instead,之后选择Next,直接登录防火墙设备的管理界面。

”

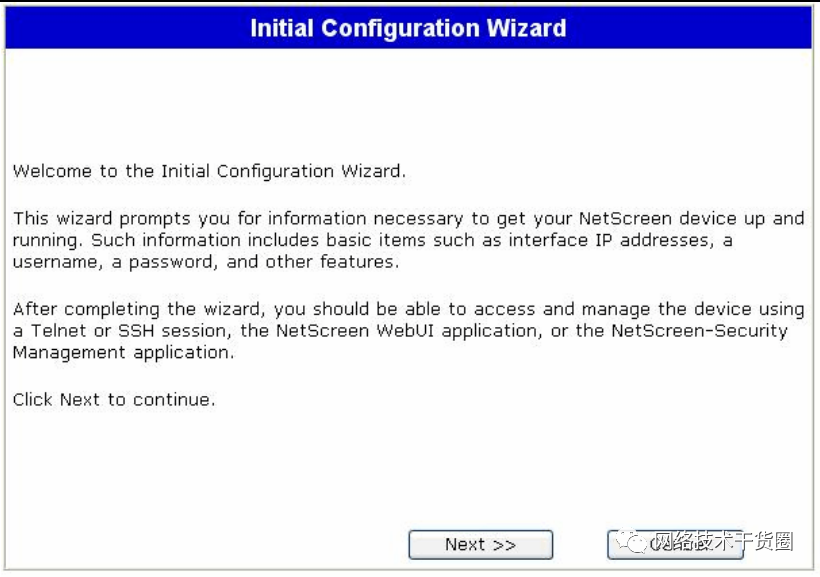

使用向导配置防火墙,请直接选择:Next,弹出下面的界面:

“欢迎使用配置向导”,再选择 Next。

“

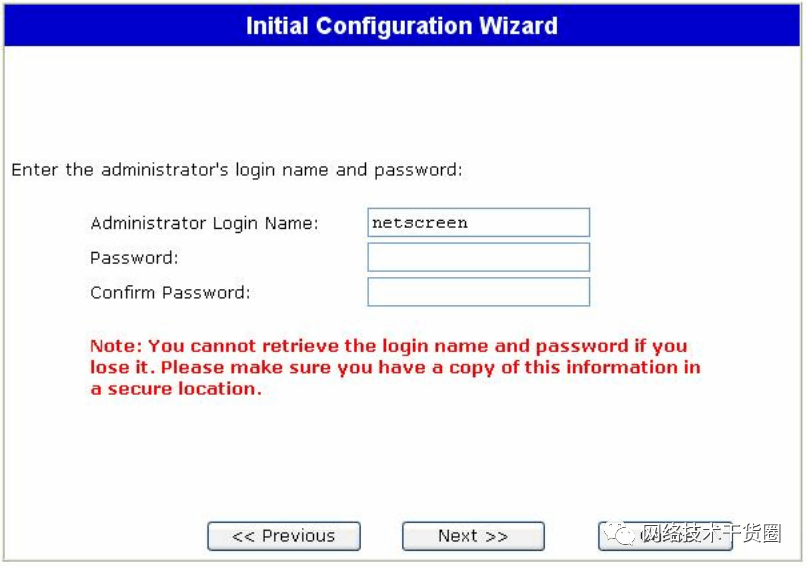

注:进入登录用户名和密码的修改页面,Ju niper 防火墙的登录用户名和密码是可以更改的,这个用户名和密码的界面修改的是防火墙设备上的根用户, 这个用户对于防火墙设备来说具有最高的权限,需要认真考虑和仔细配置,保存好修改后的用户名和密码。

”

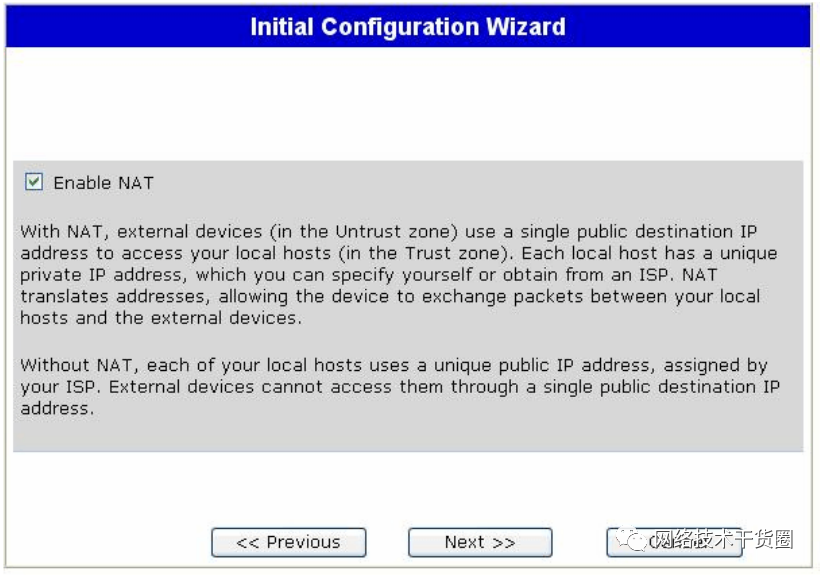

在完成防火墙的登录用户名和密码的设置之后,出现了一个比较关键的选择,这个选择决定了防火墙设备是工作在路由模式还是工作在 NAT 模式:

选择 Enable NAT,则防火墙工作在 NAT 模式;

不选择 Enable NAT,则防火墙工作在路由模式。

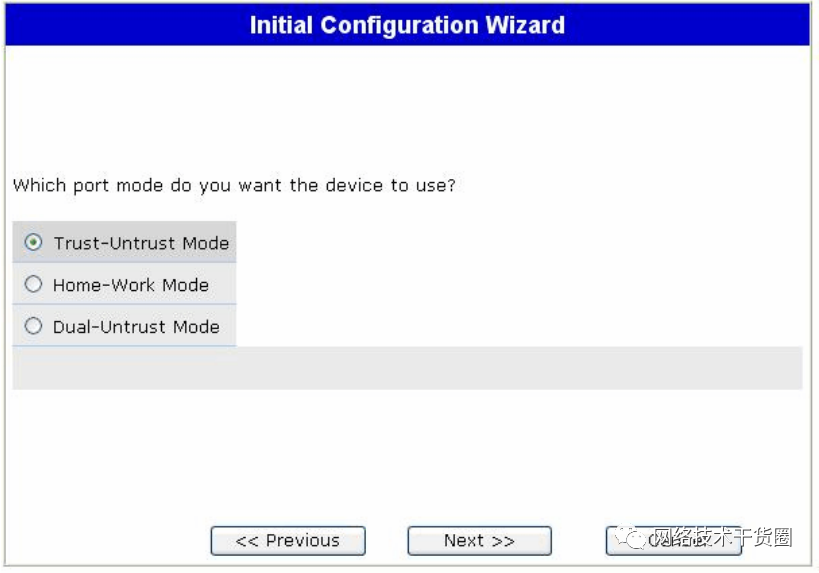

防火墙设备工作模式选择,选择:Trust-Untrust Mode 模式。这种模式是应用最多的模式,防火墙可以被看作是只有一进一出的部署模式。

“

注: NS-5GT防火墙作为低端设备, 为了能够增加低端产品应用的多样性, Juniper在NS-5GT的OS 中独立开发了几种不同的模式应用于不同的环境。目前,除NS-5GT 以外,Juniper其他系列防火墙不存在另外两种模式的选择。

”

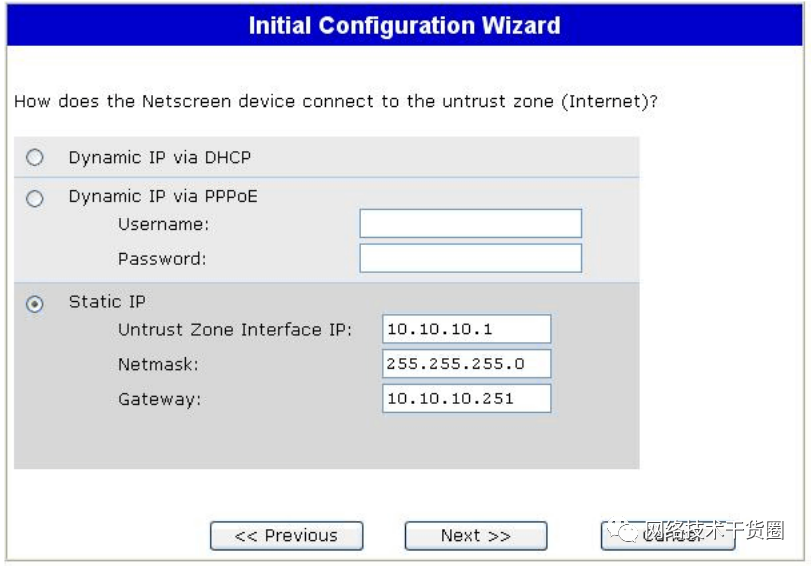

完成了模式选择,点击“Next”进行防火墙外网端口 IP 配置。外网端口 IP 配置有三个选项分别是:DHCP 自动获取 IP 地址;通过 PPPoE 拨号获得 IP 地址;手工设置静态IP 地址,并配置子网掩码和网关 IP 地址。

在这里,我们选择的是使用静态IP 地址的方式,配置外网端口IP 地址为:10.10.10.1/255.255.255.0,网关地址为:10.10.10.251。

完成外网端口的IP 地址配置之后,点击“Nex t”进行防火墙内网端口IP 配置:

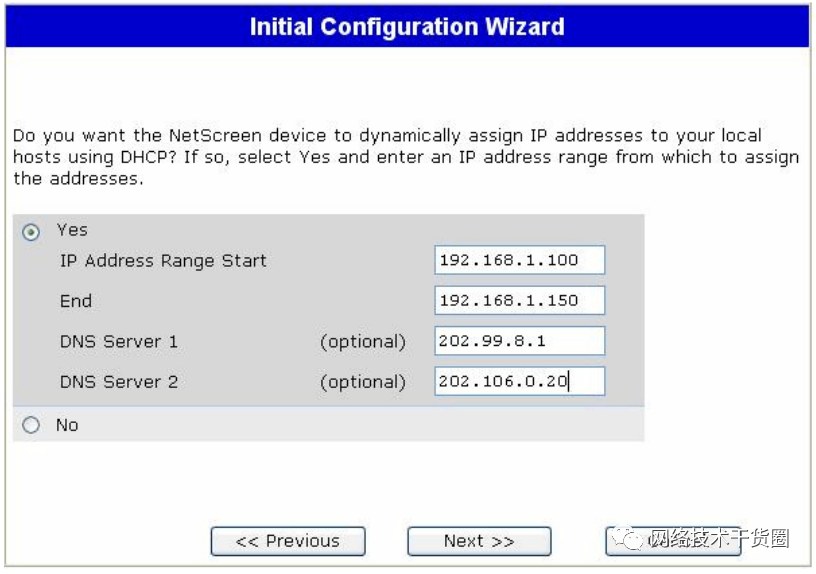

在完成了上述的配置之后,防火墙的基本配置就完成了,点击“Nex t”进行 DHCP 服务器配置。

“

注:DHCP 服务器配置在需要防火墙在网络中充当 DHCP 服务器的时候才需要配置。否则请选择“NO”跳过。

”

“

注:上面的页面信息显示的是在防火墙设备上配置实现一个DHCP服务器功能,由防火墙设备给内部计算机用户自动分配IP地址,分配的地址段为:192.168.1.100-192.168.1.150 一共 51 个IP地址,在分配IP地址的同时,防火墙设备也给计算机用户分配了DNS服务器地址,DNS用于对域名进行解析,如:将WWW.SINA.COM.CN解析为IP地址:202.108.33.32。如果计算机不能获得或设置DNS服务器地址,无法访问互联网。

”

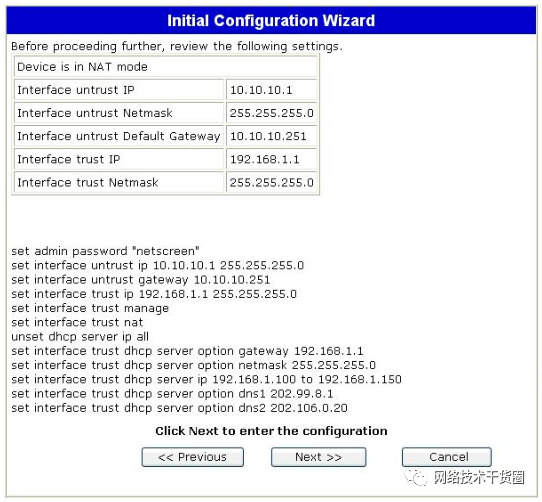

完成DHCP 服务器选项设置,点击“Nex t”会弹出之前设置的汇总信息:

确认配置没有问题,点击“Next”会弹出提示“Finish”配置对话框:

在该界面中,点选:Finish 之后,该Web 页面会被关闭,配置完成。

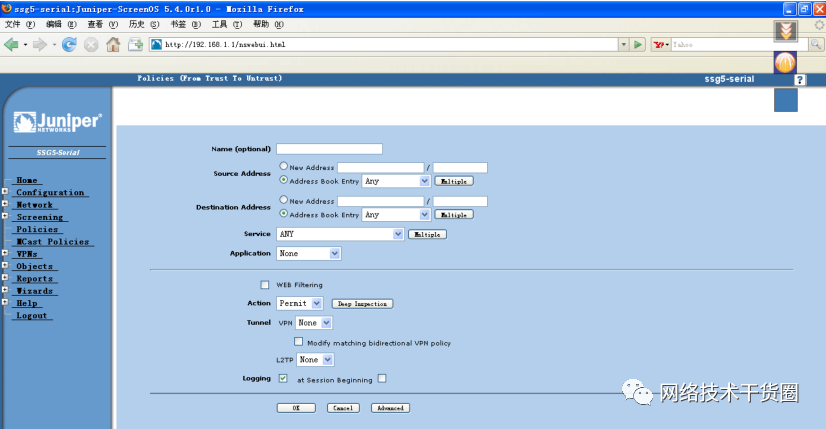

此时防火墙对来自内网到外网的访问启用基于端口地址的NAT,同时防火墙设备会自动在策略列表部分生成一条由内网到外网的访问策略:

策略:策略方向由Tru st 到Untru st,源地址:ANY,目标地址:ANY,网络服务内容:ANY;

策略作用:允许来自内网的任意IP 地址穿过防火墙访问外网的任意地址。

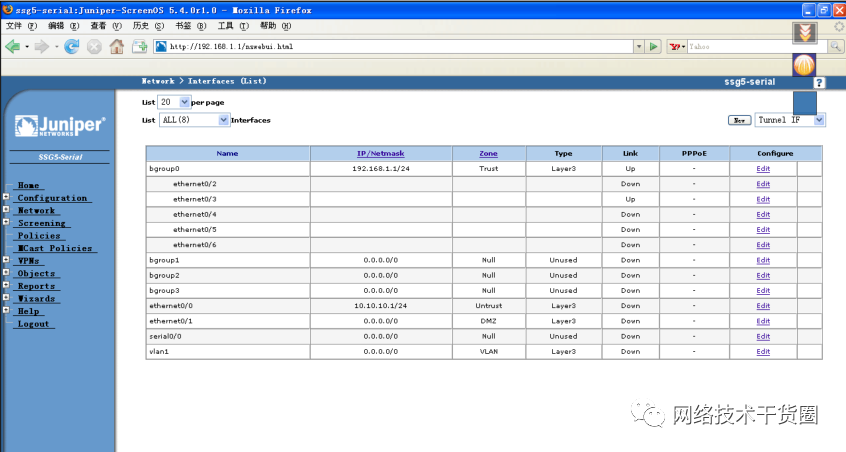

重新开启一个IE 页面,并在地址栏中输入防火墙的内网端口地址,确定后,出现下图中的登录界面。输入正确的用户名和密码,登录到防火墙之后,可以对防火墙的现有配置进行修改。

总结:上述就是使用Web 浏览器通过配置向导完成的防火墙NAT 或路由模式的应用。通过配置向导,可以在不熟悉防火墙设备的情况下,配置简单环境的防火墙应用。

五、基于非向导方式的NAT/Rou te模式下的基本配置

基于非向导方式的NAT 和Rou te 模式的配置建议首先使用命令行开始,最好通过控制台的方式连接防火墙,这个管理方式不受接口IP 地址的影响。

“

注:在设备缺省的情况下,防火墙的信任区(Tru st Zone)所在的端口是工作在NAT 模式,其它安全区所在的端口是工作在路由模式的。

”

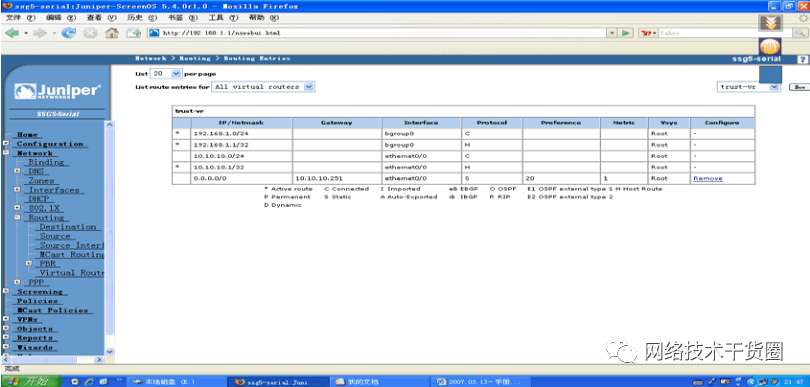

基于命令行方式的防火墙设备部署的配置如下(网络环境同上一章节所讲述的环境) :

5.1 NS-5GT NAT/Rou te模式下的基本配置

“

注:NS-5GT 设备的物理接口名称叫做trust 和untrust;缺省Zone 包括:trust 和untrust,注意和接口区分开。

”

① Unset interface trust ip (清除防火墙内网端口的IP 地址) ;

② Set interface trust zone trust(将内网端口分配到 trust zone) ;

③ Set interface trust ip 1后再定义IP 地址) ;

④ Set interface untrust zone untrust(将外网口分配到 untrust zone);

⑤ Set interface untrust ip 10.10.10.1/24 (设置外网口的IP 地址) ;

⑥ Set route 0.0.0.0/0 interface untrust gateway 10.10.10.251(设置防火墙对外的缺省路由网关地址) ;

⑦ Set policy from trust to untrust any any any permit log(定义一条由内网到外网的访问策略。

策略的方向是:由zone trust 到 zone untrust, 源地址为:any,目标地址为:any,网络服务为:any,策略动作为:permit 允许,log:开启日志记录) ;

⑧ Save (保存上述的配置文件) 。

5.2 NS-25-208 NAT/Rou te模式下的基本配置

① Unset interface ethernet1 ip(清除防火墙内网口缺省 IP 地址) ;

② Set interface ethernet1 zone trust(将 ethernet1 端口分配到trust zone) ;

③ Set interface ethernet1 ip 192.168.1.1/24(定义ethernet1 端口的IP 地址) ;

④ Set interface ethernet3 zone untrust(将 ethernet3 端口分配到untrust zone) ;

⑤ Set interface ethernet3 ip 10.10.10.1/24(定义ethernet3 端口的IP 地址) ;

⑥ Set route 0.0.0.0/0 interface ethernet3 gateway 10.10.10.251 (定义防火墙对外的缺省路由网关) ;

⑦ Set policy from trust to untrust any any any permit log(定义由内网到外网的访问控制策略) ;

⑧ Save (保存上述的配置文件)

“

注:上述是在命令行的方式上实现的NAT 模式的配置,因为防火墙出厂时在内网端口(trustzone 所属的端口)上启用了NAT,所以一般不用特别设置,但是其它的端口则工作在路由模式下,例如:untrust 和DMZ 区的端口。

”

如果需要将端口从路由模式修改为NAT 模式,则可以按照如下的命令行进行修改:

① Set interface ethernet2 NAT (设置端口2 为NAT 模式)

② Save

总结:

① NAT/Rou te 模式做防火墙部署的主要模式,通常是在一台防火墙上两种模式混合进行(除非防火墙完全是在内网应用部署,不需要做 NAT-地址转换,这种情况下防火墙所有端口都处于Rou te 模式,防火墙首先作为一台路由器进行部署) ;

② 关于配置举例,NS-5GT 由于设备设计上的特殊性,因此专门列举加以说明;Ju niper在2006 年全新推出的SSG 系列防火墙,除了端口命名不一样,和NS-25 等设备管理配置方式一样。

5.3 基于非向导方式的透 明模式下的基本 配置

实现透明模式配置建议采用命令行的方式,因为采 用Web 的方式实现时相 对命令行的方式麻烦 。通过 控制台连 接 防火墙的控制口,登录命令行管理界面 ,通过如下命令及 步 骤 进行二层 透 明模式的配置:

① Unset interface ethernet1 ip (将以太 网1 端口上的默 认 IP 地址删 除) ;

②Setinterfaceethernet1zonev1-trust(将以太网1端口分配到v1-trustzone:基于二层的安全区,端口设置为该安全区后,则端口工作在二层模式,并且不能在该端口上配置IP地址);

③Setinterfaceethernet2zonev1-dmz(将以太网2端口分配到v1-dmzzone);

④Setinterfaceethernet3zonev1-untrust(将以太网3端口分配到v1-untrustzone);

⑤Setinterfacevlan1ip192.168.1.1/24(设置VLAN1的IP地址为:192.168.1.1/255.255.255.0,该地址作为防火墙管理IP地址使用);

⑥Setpolicyfromv1-trusttov1-untrustanyanyanypermitlog(设置一条由内网到外网的访问策略);

⑦Save(保存当前的配置);

总结:

①带有V1-字样的zone为基于透明模式的安全区,在进行透明模式的应用时,至少要保证两个端口的安全区工作在二层模式;

②虽然Juniper防火墙可以在某些特殊版本工作在混合模式下(二层模式和三层模式的混合应用),但是通常情况下,建议尽量使防火墙工作在一种模式下(三层模式可以混用:NAT和路由)。

审核编辑:刘清

-

请问zstack的三种安全模式有什么区别?2018-08-17 0

-

Bluetooth BLE的三种省电模式介绍2020-08-27 0

-

USB设备端点有三种操作模式的功能是什么?2020-12-03 0

-

QSPI特点和三种工作模式2020-12-31 0

-

STM32的三种启动模式2021-08-05 0

-

STM32有三种启动模式2021-08-18 0

-

电机的三种控制模式2021-09-07 0

-

什么是Boot模式?STM32三种Boot模式有什么差异?2021-11-29 0

-

STM32的三种boot模式介绍2021-12-10 0

-

STM32的三种Boot模式及验证资料分享2021-12-10 0

-

STM32的三种Boot模式的差异2021-12-20 0

-

三种STOP模式的区别是什么2022-02-11 0

-

STM32的三种低功耗模式简析2022-02-23 0

-

记录三种DMA模式2022-02-28 0

全部0条评论

快来发表一下你的评论吧 !