什么是ACL?有哪些分类?如何配置?

描述

一、ACL的概述

ACL:访问控制列表

※是由一系列permit和deny语句组成的(后面跟着条件列表)、有序规则的列表,它通过匹配报文的相关信息实现对报文的分类;

※ACL本身只能够用于报文的匹配和区分,而无法实现对报文的过滤功能(此功能侧面可以说明ACL可以提高网络的安全性),针对AC所匹配的报文的过滤功能,需要特定的机制来实现(例如在交换机的接口上使用traffic-filter命令调令ACL来进行报文过滤),ACL只是一个匹配用的工具;

※ACL除了能够对报文进行匹配,还能够用于匹配路由;

※主要应用于流量过滤,实际上是一条一条规则的集合,是一种工具,可以应用在任何场合

二、ACL是什么

ACL能够匹配一个IP数据包中的源IP地址、目的IP地址、协议类型、源目的端口等元素的基础性工具;ACL还能够用于匹配路由条目。说了这么多,那么ACL到底是什么呢?下面就让我们从ACL的配置深入了解它吧。

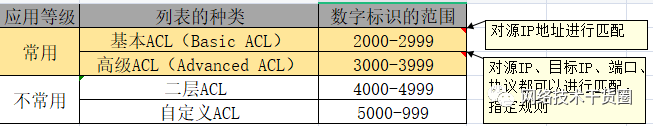

1、ACL的标识种类

①:利用数字标识

②:利用名称标识

具体分为以下四类

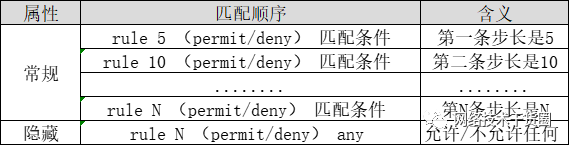

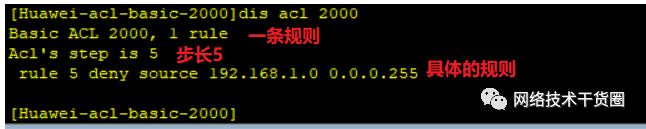

2、ACL的匹配顺序

Rule:代表第一条,第二条

5:步长

permit:允许

deny:拒绝

这里需要提一点的是,为什么一般rule 5步长写5,而不是从1/2/3开始,这个没有固定的数字,以上图举例,如果说步长写5,临时想在中间插入一个不允许访问192.168.1.4,就可以在中间插入,如果是rule1/2/3,就没办法中间插入。

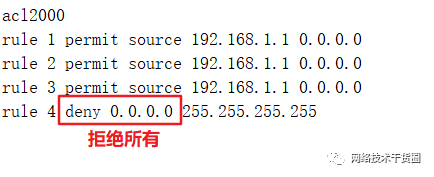

3、ACL的配置

创建ACL:

acl num 编号范围是2000~2999

创建一个规则

rule 5 (permit/deny)source src-address wildcard source:源;wildcare:通配符

查看acl信息

display acl num

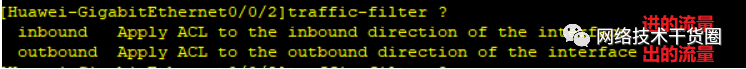

激活需进出口接口:

traffic-filter outbound/inbound acl num outbound:出的流量接口;inbound:进的流量接口

允许/不允许所有通过

rule permit/deny source any

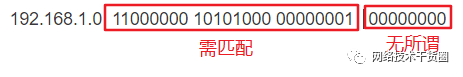

4、wildcare:通配符

这里要说明一个wildcare(通配符)的概念:

通配符是一个32比特长度的数值,用于指示IP地址中,哪些比特为需要严格匹配,哪些比特位则无所谓

通配符通常采用类似网络掩码的点分十进制形式表示,但是汉语却与网络掩码完全不同

如上图,0:表示需匹配;1:表示无所谓

再举个通俗易懂的例子:

有两个特殊的通配符

192.168.1.1 0.0.0.0 =192.168.1.1 0

0.0.0.0 255.255.255.255 = any

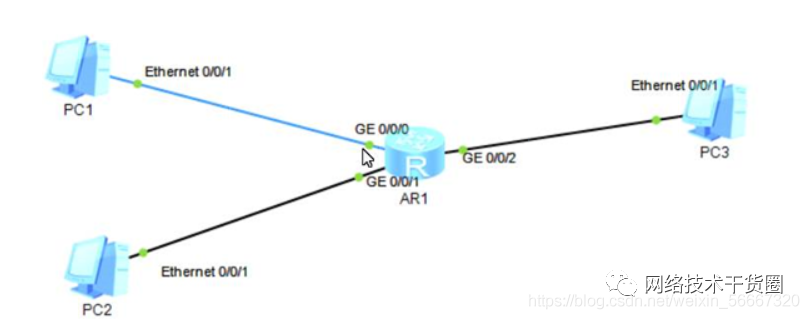

三、实验加深理解

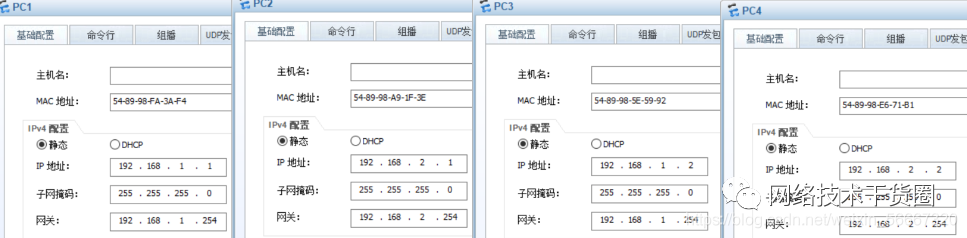

1、实验要求:允许PC2通过数据

只有pc2可以访问

先配置网关

[Huawei]int g0/0/0 [Huawei-GigabitEthernet0/0/0]ip add 192.168.1.254 24 [Huawei-GigabitEthernet0/0/0]int g0/0/1 [Huawei-GigabitEthernet0/0/1]ip add 192.168.2.254 24 [Huawei-GigabitEthernet0/0/1]int g0/0/2 [Huawei-GigabitEthernet0/0/2]ip add 10.0.0.254 24

先创建列表

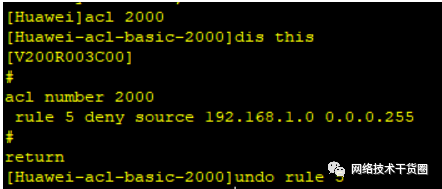

[Huawei]acl 2000

定义规则

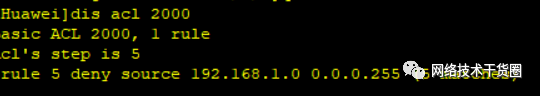

rule deny source 192.168.1.0 0.0.0.255 **阻挡1.0网段的所有访问**

查看acl 2000信息

[Huawei-acl-basic-2000]dis acl 2000

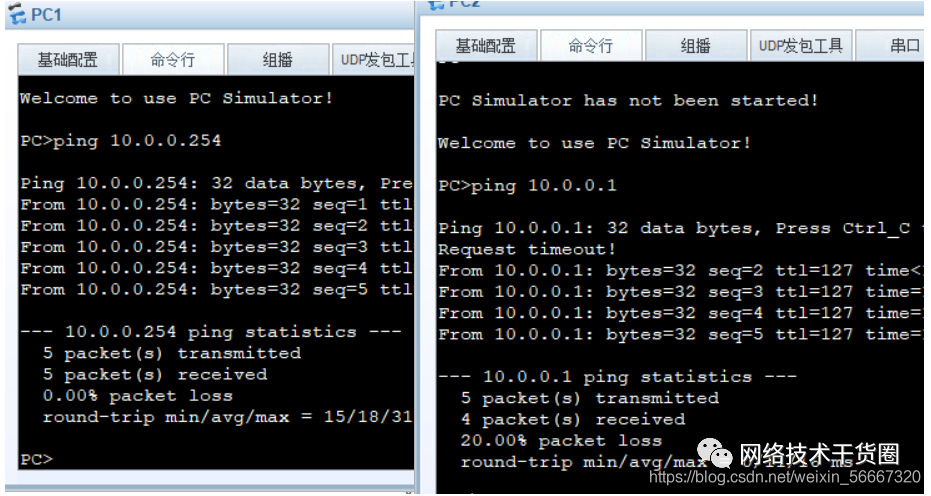

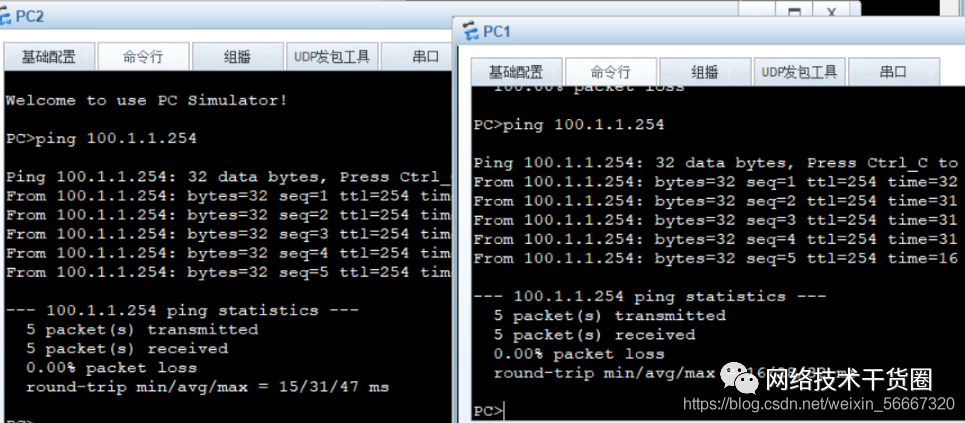

这时候是可以ping通的,配置了接口但是还没有激活所以可以ping通

然后激活接口

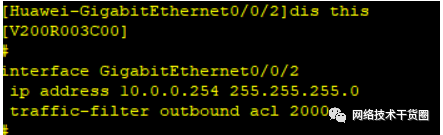

[Huawei]int g0/0/2 先进要激活的接口

对于接口而言,有出的流量接口(outbound),也有进的流量接口(inbound)

[Huawei-GigabitEthernet0/0/2]traffic-filter outbound acl 2000

然后查看下信息

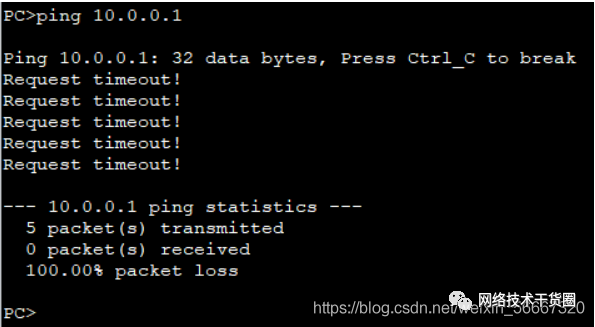

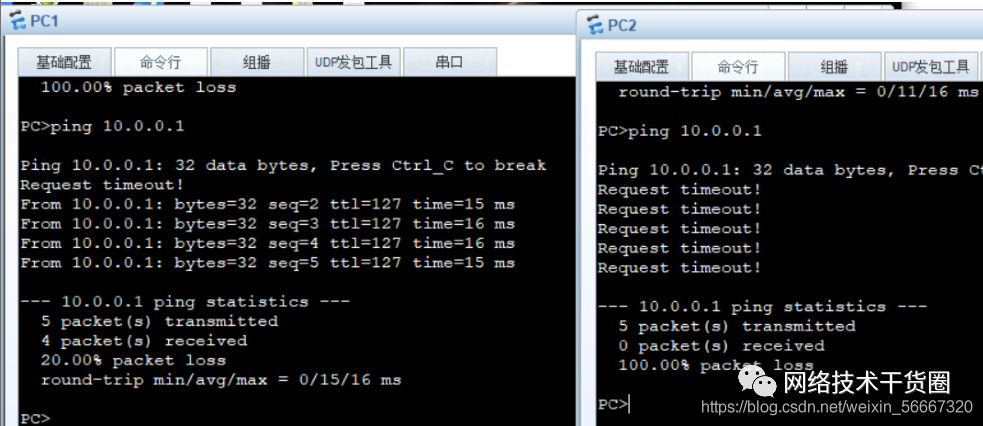

这时候pc1就无法ping通了

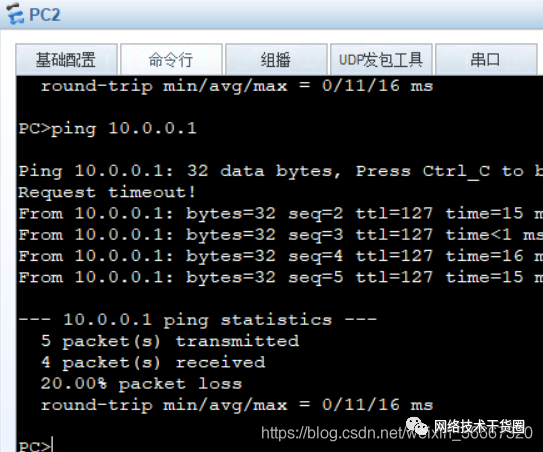

pc2可以ping通

1.2实验一的基础上发生更改,改为:仅允许1.0可以通过。

先断掉之前配置的rule 5

创建acl

[Huawei]acl 2000

允许192.168.1.0网段

[Huawei-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255

阻断所有网段

[Huawei-acl-basic-2000]rule deny source any

ping发现pc1可以ping通,pc2不可以

1.3、在实验一的基础上,更改实验要求:若允许1.1可以ping通pc3,但是2.1不能ping通pc3。

在g0/0/2出接口配置outbound

创建acl

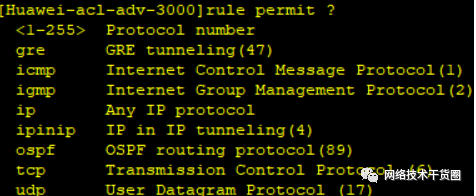

[Huawei]acl 3000 **有源有目标地址,acl等级要3000**

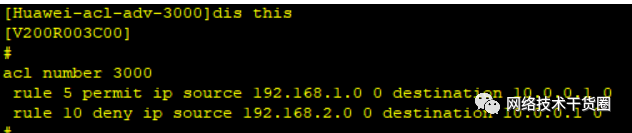

允许源地址192.168.1.0访问目的地址10.0.0.1网段

[Huawei-acl-adv-3000]rule permit ip source 192.168.1.1 0 destination 10.0.0.1 0

不允许源地址192.168.2.0访问目的地址10.0.0.1网段

[Huawei-acl-adv-3000]rule deny ip source 192.168.2.1 0 destination 10.0.0.1 0

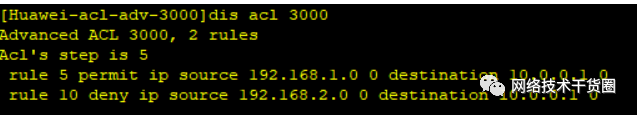

查看一下

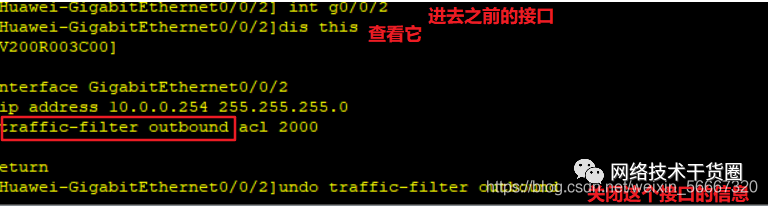

然后激活acl 3000之前需要先询关闭掉acl2000的

[Huawei-GigabitEthernet0/0/2]undo traffic-filter outbound

进入接口g0/0/2 ,激活acl 3000

[R1-acl-adv-3000]int g0/0/2 [Huawei-GigabitEthernet0/0/2]traffic-filter outbound acl 3000

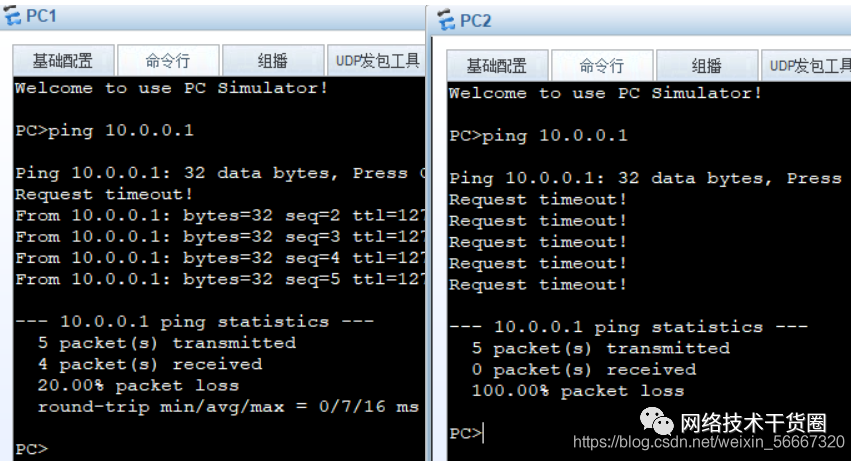

达成结果,1.1可以ping通,1.2无法ping通

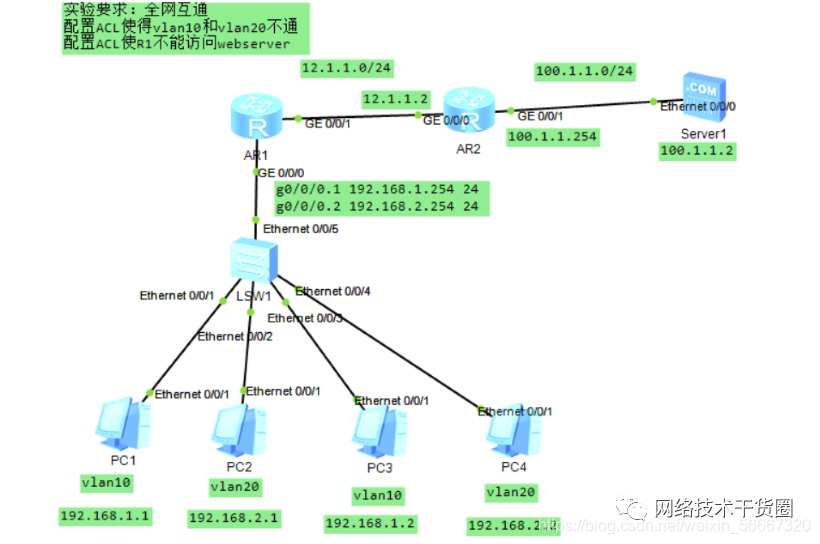

实验二、

①、首先实现全网互通

sw1 [Huawei]sys SW1 [SW1]vlan batch 10 20 [SW1]int e0/0/1 [SW1-Ethernet0/0/1]p l a [SW1-Ethernet0/0/1]p d v 10 [SW1-Ethernet0/0/1]int e0/0/2 [SW1-Ethernet0/0/2]p l a [SW1-Ethernet0/0/2]p d v 20 [SW1-Ethernet0/0/2]int e0/0/3 [SW1-Ethernet0/0/3]p l a [SW1-Ethernet0/0/3]p d v 10 [SW1-Ethernet0/0/3]int e0/0/4 [SW1-Ethernet0/0/4]p l a [SW1-Ethernet0/0/4]p d v 20 [SW1-Ethernet0/0/4]int e0/0/5 [SW1-Ethernet0/0/5]p l t [SW1-Ethernet0/0/5]p t a v a R1 [Huawei]sys R1 [R1]int g0/0/0.1 [R1-GigabitEthernet0/0/0.1]ip add 192.168.1.254 24 [R1-GigabitEthernet0/0/0.1]d t v 10 [R1-GigabitEthernet0/0/0.1]a b e [R1-GigabitEthernet0/0/0.1]int g0/0/0.2 [R1-GigabitEthernet0/0/0.2]ip add 192.168.2.254 24 [R1-GigabitEthernet0/0/0.2]d t v 20 [R1-GigabitEthernet0/0/0.2]a b e [R1]int g0/0/1 [R1-GigabitEthernet0/0/1]ip add 12.1.1.1 24 [R1]ip route-static 0.0.0.0 0.0.0.0 12.1.1.2 R2 [R2]int g0/0/0 [R2-GigabitEthernet0/0/0]ip add 12.1.1.2 24 [R2-GigabitEthernet0/0/0]int g0/0/1 [R2-GigabitEthernet0/0/1]ip add 100.1.1.254 24 [R2]ip route-static 192.168.1.0 24 12.1.1.1 [R2]ip route-static 192.168.2.0 24 12.1.1.1

全网ping通,实现全网互通

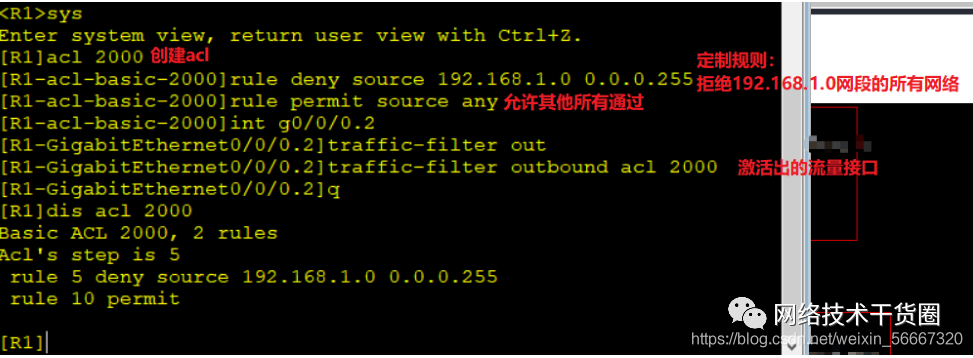

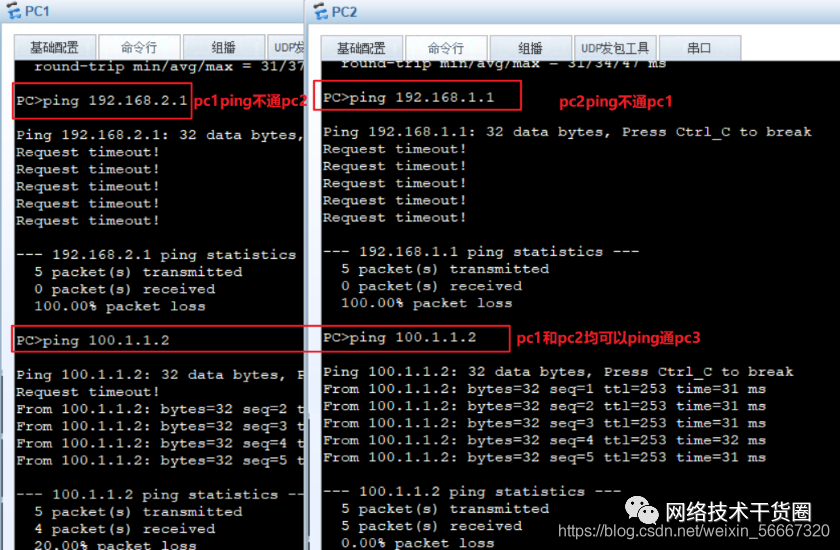

②、配置ACL使得vlan10和vlan20不通

阻止vlan10和vlan20,需要阻止192.168.10.0的方向

rule permit source any:允许所有通过 [R1]acl 2000 [R1-acl-basic-2000]rule permit source any [R1-GigabitEthernet0/0/0.2]traffic-filter outbound acl 2000

结果如下图,已实现

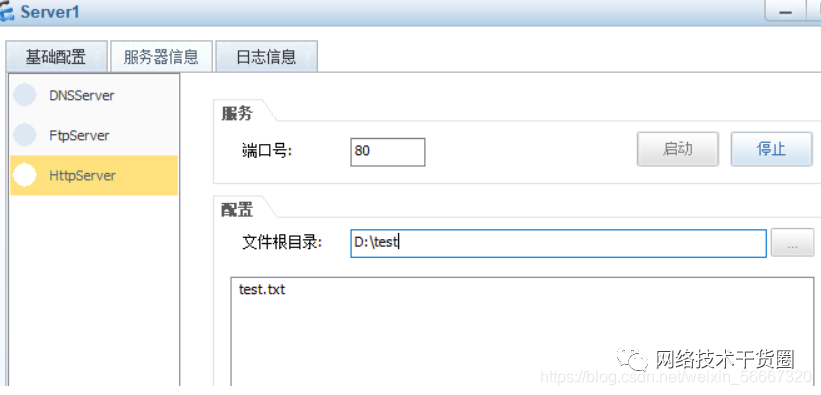

③、配置ACL使R1不能访问webserver

[R1]acl 3000 [R1-acl-adv-3000]rule deny tcp source 192.168.1.0 0.0.0.255 destination 10.1.1.2 0 destination-port eq 80

display acl 3000 查看一下配置是否正确

审核编辑:刘清

-

CYW43455带有7ACL 路的设备有什么作用吗?2024-03-01 0

-

_acl的实操配置,禁止访问控制列表。学习电子知识 2022-12-01

-

Consul ACL的配置与使用过程2019-02-27 0

-

如何用UNICO来配置元分类器呢?2022-12-22 0

-

路由器ACL安全经典配置录像教程2010-09-13 725

-

什么是接入控制表(ACL)2010-04-06 1152

-

基于ACL的权限系统实现2011-05-16 533

-

ACL是什么?ACL有什么用?2018-09-30 45575

-

ACL资源不足时该如何去优化?2021-05-06 3052

-

将Pmod ACL与Arduino Uno一起使用2022-11-21 247

-

RTL8380M/RTL8382M管理型交换机系统软件操作指南五:ACL/访问控制列表2023-01-09 799

-

一文详解思科设备ACL与NAT技术2023-01-16 1455

-

华为企业交换机ACL经典案例2023-08-14 392

-

华为企业交换机ACL设置案例分析2023-08-14 625

-

工业级POE交换机的ACL2024-04-17 98

全部0条评论

快来发表一下你的评论吧 !