MCU应用安全性

电子说

描述

随着近年来互联网应用的增加,相关问题也出现了。

虽然安全问题似乎非常庞大和复杂,但还是有一些根据经验可以参考的指导和方法,越来越多的框架和认证已发展成基于这些框架和认证的健全管理机制。

作者认为,要实现完整的IOT安全考量,是从端到端系统的问题。 从这个角度看,IOT安全问题可以略微归结为“改善新网络节点的安全考量 ” 。 文章将从IoT节点的侧面开始,分析和讨论IOT环境中终端装置侧的微控制器芯片结构设计。

基本安全基本保障基本保障

In general, secure transmission is designed to meet three requirements: 保密保密性, 完整性, and 真实性. The meaning of the requirements is explained in the following table:

| 保密保密性 | 完整性 | 真实性 |

|---|---|---|

| 为确保在信息传输过程中不会将原始内容泄露给不应接收的第三方个人或组织 | 为确保信息在送达目标接收器后仍可恢复到发送者的原始数据内容 | 确保信息交流的双方相互承认,对每一传输进行逐个识别 |

表1:信息传输主要项目的安全要求

三项安全要求必须同时满足,没有其中任何一项将造成安全问题,多年来,许多安全技术发展的目的一直是促进实现上述目标,其中一些已经成熟,有些继续演变。

"Cryptography Algorithms" is the security cornerstone of modern information communication and communication technology, and the encryption/ decryption functions developed on its basis play an important role in the field of information.

“加密”和“解密”功能是建立“隐私”的一个重要组成部分,例如:AES、DES/3DES、不对称RSA、ECC和其他算法的对称加密和解密。

Hashing 函数是实现诸如 SHA、 MDx 和其他 hash 函数等信息的“完整性”, 这可以确保数据的任何变化都能被识别; 因为当数据发生变化时, 即数据类型不是原始数据, 根据原始数据计算的检查代码将有所不同。 “ 认证”的实现是通过对称算法和 hash 函数相结合实现的。 公用钥匙基础设施( PKI) 是基于这个概念的安全基础设施基础 。

迄今为止,我们大致解释了基于加密技术实现信息和通信安全的基本做法,但随着工业的发展,基于这些基础的工业安全标准已经逐渐形成,例如安全的网络(https),安全的支付交易(基于EMV的标准),安全的超空软件升级,每个行业都制定了符合各行业要求的标准,以促进各行业的安全发展。

平台安全平台安全

在以上导言之后,我们可以理解,现有的信息技术工业的发展非常重视信息和通信的安全问题;因此,我认为,信息技术安全的重点很可能落在越来越多的连接装置上,这些装置一旦广泛安装,就不需要太多的人力操作,其安全要求,包括信息和通信、功能操作等,将面临新的挑战。

想象一下包括电、水和煤气在内的家庭计数,这些计数由网络设备远程管理。 如果控制可以让黑客轻易进入,那么能源供应就会被切断或造成人身安全。 出于这些原因,在讨论IoT安全相关问题时,我们必须从系统架构,包括安全架构或安全平台开始。

This article focuses on MCU security platforms, which cover a wide range of issue. For example: 1. The protection capabilities of the MCU itself. 2. The closure of the MCU internal memory. 3. The privacy of key storage and effective practices against electromagnetic analysis to steal information. 4. Even more important software protection for intelligent handheld devices need to be considered. Therefore, according to the system characteristics of the IoT, we can classify the above MCU security risk issues into the following three aspects:

Networked or not to launch a security attack: The hacker should touch the device or just through the network when launching an attack.

The cost of launching a security attack: The target of the attack was a Notebook with Wi-Fi or a sophisticated device in the lab.

The result of an attack: It only affects a single node device or the entire network.

当我们想设计一个安全的IoT节点装置时,上述三个方面可以帮助我们评估投入的资源和所需的安全水平。

威胁和攻击

从上述解释中,我们可以理解,当MCU处于设计阶段时,对信息安全保护的考虑以最终产品要求为基础,根据不同的应用需要制定适当的安全保护要求标准,在当今的商业市场上,金融业的贺卡应用具有最高的芯片安全保护水平。

移动电话、台式计算机、膝上型计算机、膝上型计算机、平板电脑和其他因特网设备等传统网络装置芯片的安全保护要求取决于用户的操作环境、操作系统的复杂性以及处理器的性能,因此,它主要依靠软件技术达到安全保护要求,通过界定上述两种装置之间新出现的IoT芯片安全要求,我们可以分析所涵盖的实际安全保护要求。

根据OWASP(开放网络应用安全项目)组织,在IoT中最有可能造成安全问题的十大项目是:

Insecure Web Interface

Insufficient Authentication/Authorization

Insecure Network Services

Lack of Transport Encryption

Privacy Concerns

Insecure Cloud Interface

Insecure Mobile Interface

Insufficient Security Configurability

Insecure Software/Firmware

Poor Physical Security

我们能够发现,上述项目仍然侧重于IoT安全网络的话题,这主要是因为大多数Things的互联网设备,特别是终端节点,都配备了简单的资源来进行简单的遥感和数据传输工作。 随着云计算和大数据的上升,关键数据存储和计算将回归云层,因此我们需要仔细考虑在建立IoT系统时,终端节点的安全保护要求是一个话题。

芯片结构结构

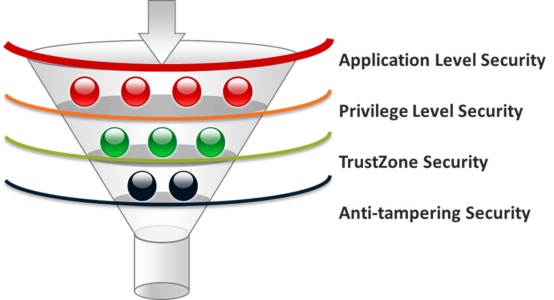

基于ARMv8.x-M结构的CPU核心与信任区技术的整合,过去只有Cortex-A系列才有这种技术。 与目前的通用 MCU 相比,这一技术更能构建更深的安全计算结构。 我们调查Arm的 Cortex系列CPU,并将嵌入系统的不同安全级别分类如下:

| 安全特性级别 | 现有解决方案 |

|---|---|

| 安全级别 | 市场上的多数多边协调单位 |

| 特权级别安全 | MPU(临时保护股)或MMU(临时管理股)的芯片 |

| 信任区安全 |

Cortex-A 或 Cortex-M 信任区 |

| 反破坏安全 | 防防防防防防实体安全 |

表2:ARM 嵌入式系统安全要求表

A. 适用级别安保

当我们看看今天市场上的处理器(CPU.MPU.MCU)时,几乎所有处理器都能够支持这种程度的安全要求,因为它基本上是软件提供的安全机制。只要系统开发者在撰写程序时既有当地处理器系统的安全机制,也有远程/云层系统的安全机制,应用层的安全就能够实现。

B. 特权级别安全

这一级别区分了系统程序(如OS内核)和在执行时适用于特权邦和无特权邦。

这样,处理器在运行程序时就有一个不同的状态,这样,附属于处理器的记忆管理股(MMU)或记忆保护股(MPU)就可以发挥作用,防止错误的程序或恶意程序在系统设计中发现弱点。这就像为抓入程序打开黑名单,以防止被破坏的恶意程序。只要符合黑名单条件,保护股就会发出警告,甚至迫使系统停止操作以避免不必要的麻烦。

C. 信任区安全

这个级别是针对在不同处理区域运行的软件的。 它用来考虑编程最终将考虑到它将运行的处理区域。 最常见的分类是安全区域和非安全区域。 与前一级( B) 相比, 它增加了对系统的更多保护。 它实际上孤立了该程序, 即安全区域和非安全区之间的软件互动受到严格控制。 它就像打开一个白名单, 只有满足条件, 两个区的软件才能互动, 这是一种更严格的系统安全规则。 虽然这个做法不一定有实体的不同处理区域, 信任区可以被视为在系统安全设计方面实行白名单规则。

D. 破坏安全

这种安全芯片是为特定目的设计的,考虑到MCU对人身攻击的保护,由于设计师无法控制MCU产品的使用环境以及需要保护的机密信息量(如个人资金)并不大,因此进行了实物保护,例如MCU线条布局设计、针信号无法探测、防止比较的软件速度调整等。

由于考虑到多种电子攻击预防技术,多边协调单位的设计不应过于复杂,以致造成更多的脆弱性,然而,对国际oT产品来说,仍需要安全保护技术,而且对于如何考虑到现实功能设计的各种需要,仍有进一步的讨论余地。

设计考虑内嵌系统,促进IOT安全

根据上述解释,Nuvoton提出一个可适用于IoT系统安全设计的“侧面安全设计思维”方案。让设计师考虑其MCU系统需要提供的安全水平。除了确保其设计的安全质量外,它还在MCU设计领域实现一个更加安全的合作软件开发架构,并通过应用ARM Cortext-M23和Cortex-M33,考虑到网络设备在设计多样性功能中的灵活性。我们期望看到ARM Trustone对ARMv8-M的优势在未来更多应用中使用。它与Nuvoton安全 MCU相结合,可以创造一个安全、方便和广泛使用的智能网络环境。

图1:设计内嵌系统用于IoT安全的设计思维图

More information about Nuvoton IoT Security Platform: http://www.nuvoton.com/iotsecurity https://www.nuvoton.com/iotsecurity https://www.nuvoton.com/iotsecurity https://www.unuvoton.org/iotsecurity

监视视频 :MCU 用于IoT安全的安全特点

内嵌安保问题努沃顿专家组

-

如何支持物联网安全性和低功耗要求设计2018-12-26 0

-

各国汽车安全性怎么测试2019-05-16 0

-

视频安全性好处2019-09-26 0

-

数据库安全性概述2021-07-30 0

-

助力采用MCU的自主系统实现自主安全性2023-03-29 0

-

STM32H5 MCU系列提升性能与信息安全性2023-09-06 0

-

MCU是怎么为物联网端点设备提高安全性的?2023-10-17 0

-

智能能源需要在单个设备中集成RF、MCU和安全性的解决方案2021-10-28 215

-

物联网安全-基于Cortex-M处理器的TrustZone技术简介(1)2021-12-01 353

-

使用Cortex-M MPU提高MCU安全性的方法2022-06-10 1051

-

实现改进微控制器单元安全性的方法2022-10-20 577

-

使用Cortex-M内存保护单元来提高MCU安全性的方法2022-10-20 1007

-

不可克隆的 PUF 功能可以提高 MCU 的安全性2023-01-03 638

-

如何在激烈的车载MCU市场竞争突围2023-06-16 377

全部0条评论

快来发表一下你的评论吧 !