用EVE-NG平台做的思科传统防火墙的基本实验

描述

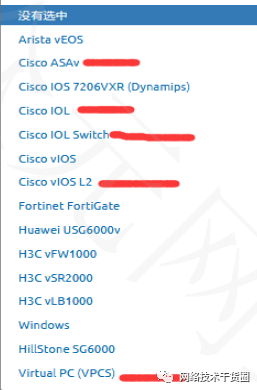

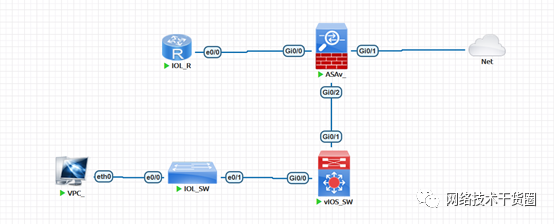

一、实验设备以及实验拓扑:

二、 实验目的:

了解传统防火墙的部署场景

理解传统防火墙的包过滤策略

了解ASA防火墙的NAT配置

理解传统防火墙状态检测的作用

理解防火墙的路由模式部署场景

三、实验步骤及思路:

1. vpc的配置:

ip 192.168.10.1 255.255.255.0 192.168.10.254 ip dns 114.114.114.114

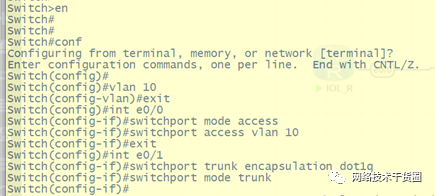

2. 接入层交换机IOL_SW的配置:

vlan 10 exit int e0/0 switchport mode access switchport access vlan 10 exit int e0/1 switchport trunk encapsulation dot1q switchport mode trunk

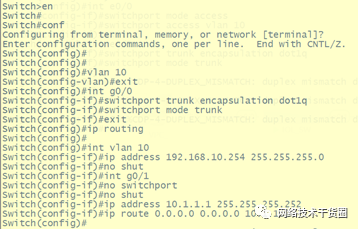

3. 核心/汇聚层交换机vIOS_SW的配置:

vlan 10 exit int g0/0 switchport trunk encapsulation dot1q switchport mode trunk exit ip routing int vlan 10 ip address 192.168.10.254 255.255.255.0 no shut int g0/1 no switchport no shut ip address 10.1.1.1 255.255.255.252 ip route 0.0.0.0 0.0.0.0 10.1.1.2

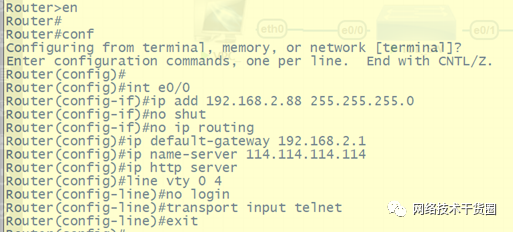

4. 服务器的配置:用路由器模拟一台开启TCP 23 端口和80 端口的服务器

int e0/0 ip add 192.168.2.88 255.255.255.0 no shut no ip routing ip default-gateway 192.168.2.1 ip name-server 114.114.114.114 ip http server line vty 0 4 no login transport input telnet exit

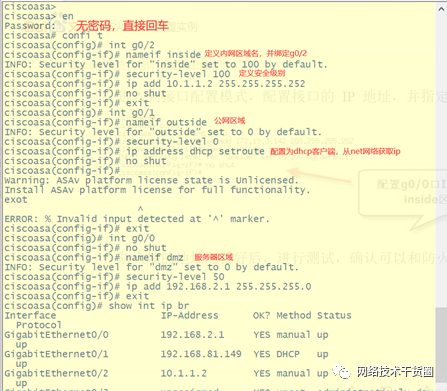

5. 公网边界区,ASA防火墙配置:

①基本配置,划分三个安全区域:

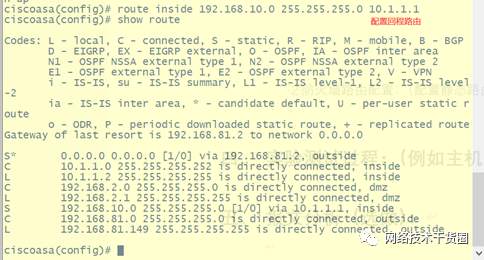

②防火墙路由配置:(配置静态路由)

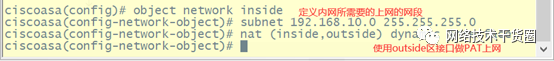

③实现内网vpc可以上公网,使用动态NAT及配置:

方法一:用出接口做PAT

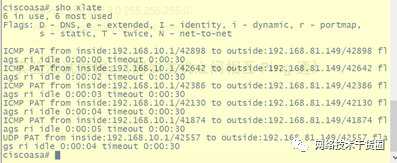

ASA防火墙默认不对ICMP做状态检测,需要开启ICMP状态检测,TCP/udp默认做状态检测,配置如下:

policy-map global_policy class inspection_default inspect icmp exit

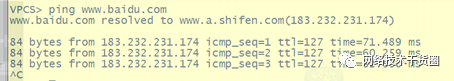

接下来,测试内网vpc访问外网:

④实现服务器区中服务器IOL_R3可以上公网,以便升级病毒库:

object network dmz subnet 192.168.2.0 255.255.255.0 nat (dmz,outside) dynamic interface

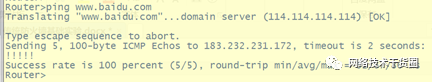

服务器上网测试:

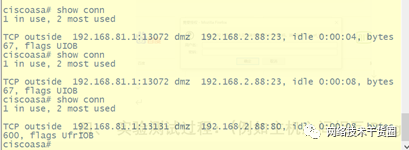

⑤实现服务器区中服务器R对外提供TCP 80端口WEB服务和TCP23端口 telnet服务,使用静态NAT及配置:

方法一:静态nat 1对1:

object network dmz1 host 192.168.2.88 nat (dmz,outside) static 192.168.81.138

防火墙默认,不允许从低级别区域向高级别区域发起连接,则需要手工放通即ACL放通进来的流量(放通outside区域访问dmz区域流量)

access-list webtel permit tcp any host 192.168.2.88 eq 80 access-list webtel permit tcp any host 192.168.2.88 eq 23 access-group webtel in interface outside

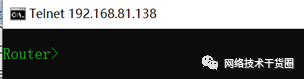

接下来,在物理主机cmd上telnet 192.168.81.138

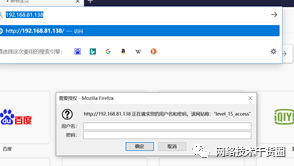

浏览器上进192.168.81.138:

至此,实验结束。

审核编辑:汤梓红

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

公司防火墙应做的10件事2011-03-13 0

-

可以用FPGA做硬件防火墙吗?2015-09-21 0

-

发现 STM32 防火墙的安全配置2018-07-27 0

-

防火墙技术2009-06-16 680

-

Linux新型内核防火墙研究和应用2009-08-25 375

-

防火墙的配置2008-09-24 2013

-

谈防火墙及防火墙的渗透技术2009-08-01 972

-

防火墙管理2010-01-08 1281

-

什么是防火墙2010-01-08 1089

-

防火墙的分类2010-01-08 6106

-

究竟什么是防火墙?2010-02-24 737

-

防火墙,防火墙的作用有哪些?2010-04-03 8274

-

什么是防火墙?防火墙如何工作?2020-09-30 4964

-

在中文版VMware上安装EVE-NG模拟器的步骤2023-05-22 5995

-

EVE-NG详细安装使用指南2023-08-08 2716

全部0条评论

快来发表一下你的评论吧 !