华为防火墙的安全策略配置实例

描述

今天给大家介绍华为防火墙的安全策略配置实例。本文采用华为eNSP模拟器,设计了一个USG6000系列防火墙的配置实例,并安全要求完成了相应配置。

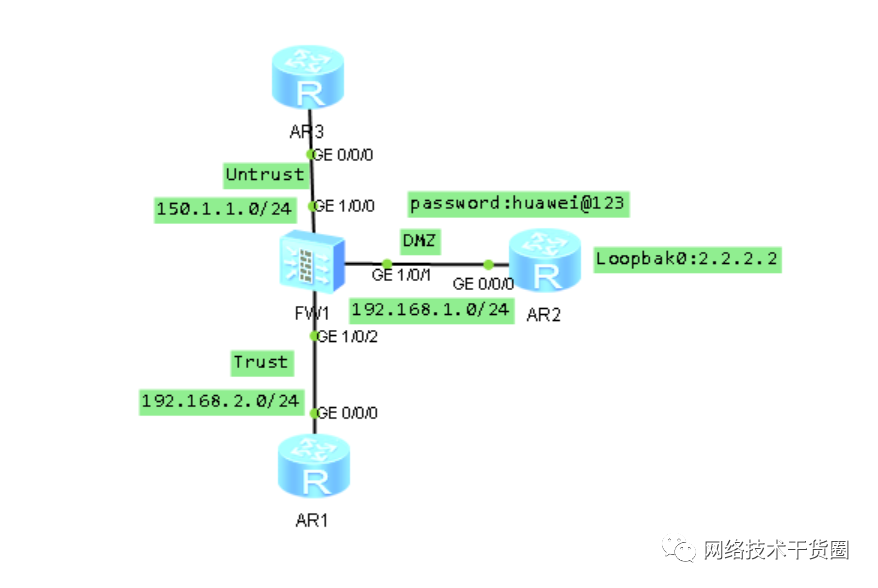

一、实验拓扑及要求

实验拓扑如上所示,现在要求配置如图所示的实验拓扑图,并配置防火墙安全策略实现:

1、Trust区域可以访问Untrust区域。

2、Trust区域可以访问DMZ区域的lo0,但不能访问其他IP地址。

二、实验配置命令

(一)华为防火墙默认安全策略

在华为系列防火墙中,默认的安全策略根据出入区域的不同而不同,具体如下所示:

1、域内流量。 域内流量是指从一个区域流向同一个区域的流量,防火墙默认策略是允许。

2、域间流量。域间流量是指从一个区域流向另一个区域的流量,防火墙默认策略是拒绝。

3、自身流量。自身流量是指防火墙自身发出的流量或者是目的是防火墙的流量,默认是拒绝。自身流量除了可以在安全策略上配置外,还可以在接口上直接配置,并且在接口上配置的优先级要高于在安全策略中配置的优先级。

(二)安全区域划分相关配置命令

安全区域划分只需要把固定的接口放置到指定的区域中,相关命令如下所示:

firewall zone trust set priority 85 add interface GigabitEthernet0/0/0 add interface GigabitEthernet1/0/2 # firewall zone untrust set priority 5 add interface GigabitEthernet1/0/0 # firewall zone dmz set priority 50 add interface GigabitEthernet1/0/1

(三)安全策略配置命令

安全策略配置时要按照要求配置相应策略,在这里要特别注意策略的配置顺序,相关配置命令如下所示:

security-policy rule name p1 source-zone trust destination-zone trust destination-zone untrust service icmp action permit rule name p2 source-zone trust destination-zone dmz destination-address 2.2.2.2 mask 255.255.255.255 action permit rule name p3 source-zone trust destination-zone dmz action deny

三、实验现象

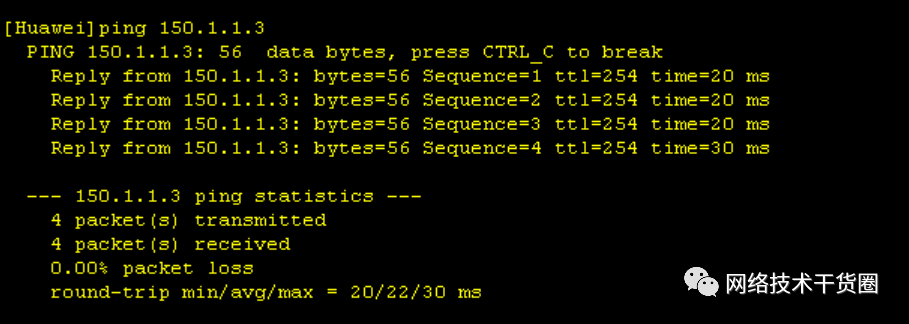

(一)Trust区域可以访问Untrust区域正常

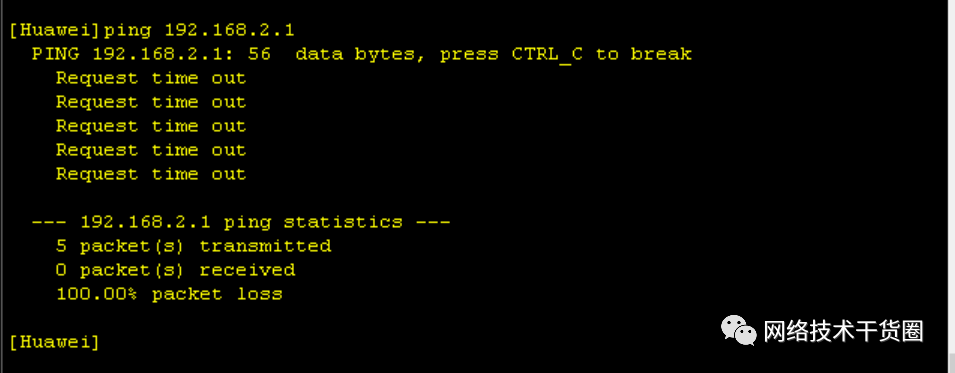

(二)Untrust区域访问Trust区域被禁止

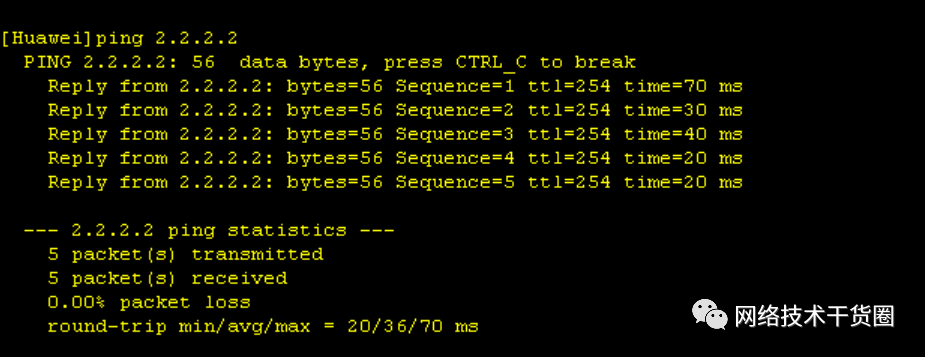

(三)Trust区域可以访问2.2.2.2正常

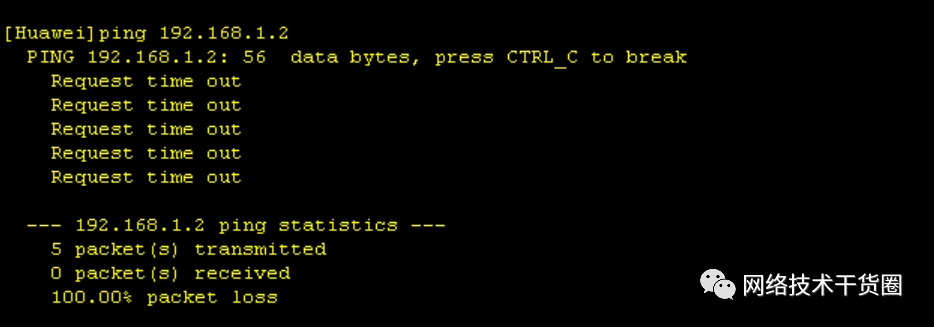

(四)Trust区域访问其他DMZ区域被禁止

四、附录——防火墙相关配置命令

防火墙相关配置命令如下所示:

# interface GigabitEthernet0/0/0 undo shutdown ip binding vpn-instance default ip address 192.168.0.1 255.255.255.0 alias GE0/METH # interface GigabitEthernet1/0/0 undo shutdown ip address 150.1.1.10 255.255.255.0 # interface GigabitEthernet1/0/1 undo shutdown ip address 192.168.1.10 255.255.255.0 # interface GigabitEthernet1/0/2 undo shutdown ip address 192.168.2.10 255.255.255.0 # firewall zone trust set priority 85 add interface GigabitEthernet0/0/0 add interface GigabitEthernet1/0/2 # firewall zone untrust set priority 5 add interface GigabitEthernet1/0/0 # firewall zone dmz set priority 50 add interface GigabitEthernet1/0/1 # ip route-static 2.2.2.2 255.255.255.255 192.168.1.2 # security-policy rule name p1 source-zone trust destination-zone trust destination-zone untrust service icmp action permit rule name p2 source-zone trust destination-zone dmz destination-address 2.2.2.2 mask 255.255.255.255 action permit rule name p3 source-zone trust destination-zone dmz action deny

审核编辑:汤梓红

-

【电脑安全技巧】电脑防火墙的使用技巧2013-07-12 0

-

发现 STM32 防火墙的安全配置2018-07-27 0

-

嵌入式IPv6防火墙有什么用?2020-04-14 0

-

防火墙技术2009-06-16 682

-

NetScreen防火墙策略与冗余配置指南2010-05-16 653

-

防火墙的配置2008-09-24 2014

-

如何配置Cisco PIX防火墙2010-01-13 529

-

防火墙,防火墙的作用有哪些?2010-04-03 8276

-

实例分析携程运维用防火墙2017-09-30 768

-

增强SoC总线访问安全的防火墙架构方案【基于AXI总线】2018-01-26 2699

-

什么是防火墙?防火墙如何工作?2020-09-30 4969

-

东用科技与华为防火墙构建IPSec VPN配置指导手册2023-03-24 716

-

华为USG防火墙配置命令详解2023-07-21 5892

-

华为USG6000防火墙的网管配置实例2023-09-21 1620

-

什么是SPI?SPI防火墙的优点2023-11-29 373

全部0条评论

快来发表一下你的评论吧 !