如何确保物联网安全

物联网

描述

互联网的东西开辟了一个新的宇宙的连接和智能设备,可以一起工作提供几乎无限的能力,并利用这些新功能将个性化。物联网的价值大多来自产品和服务对客户的个人,和直接的需要的自定义功能。物联网的最大挑战将进来保护机密信息免受未经授权的访问以及授权访问,只有我们舒适的信息泄露。

幸运的是,为保护我们的机密信息和通信也进行身份验证的发件人和接收器与我们希望谁来安全地共享信息时存在的方法。然而,这种方法涉及了大量的数学中,复杂的加密算法的核心。幸运的是,这些数学算法可以埋里面我们使用内联网,以便我们不需要明白这密码是“如何”实现细节的电子设备。然而,它并帮助要有一点背景这些加密算法为我们以及可以提供的安全性,我们需要保护我们的勇敢新物联网世界中的设备的类型做了“什么”。

图 1:物联网需要先进的安全,保护我们的隐私。

安全通信

加密的较早的用途之一涉及在哪里一个字母取代了另一条短消息整个熟悉替代代码。如果接收方知道替代公式,也许简单转变 cypher 在那里在消息中的“A”将变成“B”和“B”在邮件中变成了一个“C”,它很容易对消息进行解码。看到加密的消息的任何人都不知道的内容,除非他们也知道的机密密钥。不幸的是,这些简单的类型的密码证明很容易解码与几个审判错误尝试。

现代的数字世界,原来我们可以使用更加复杂的方法来加密邮件 — — 使用的计算机或甚至 Mcu 的强大处理能力的方法。这些方法仍然使用熟悉的概念的一个秘密密钥和加密算法来加密消息,但也可以使用数字信号处理技术 (加密数学函数),使它很难解密该消息没有秘密密钥。不幸的是,可用使用现代计算机的处理能力也可以使它易于是过于简单化的中断代码。因此,需要有上升创建对于即使是强大的数字计算机,打破“蛮力”(审判和错误) 方法过于复杂的代码。

用数学方法来创建难破加密函数的常用方法是找一个数学问题,是很难解决,但它可以是解决更轻松地与一个“提示”。作为一个例子,考虑产品的两个非常大的素数。可以证明的是,是否你只知道该产品,它是耗费时间来计算确定的两个主要因素。也可以证明该消息可以被加密,它只能是解密很快如果已知的两个主要因素 (即,暗示) 的方式使用本产品。而且在此基础上,这些事实允许您发布该产品公开作为您的“公钥”,任何人如欲向您发送安全邮件可以使用知识,只知道素数因子的人,才可以解密该消息。如果这个人也有一个公钥可以响应使用他们的公钥来加密您的留言,他们消息导致一个安全通信通道!这个安全通道的一个常见用途是发送键可以用作共享机密的仍然是非常强劲,其他加密算法,但需要计算功耗低于公开密钥体制。

图 2:公共和私人安全密钥将用来保护我们的隐私在虚拟物联网世界

消息身份验证

因为任何人都可以发送加密的邮件,一个关注周围的加密过程验证发件人说他们是。幸运的是一种验证发件人使用方法公共密钥。你可以在加密的邮件返回给发件人,包括一个随机数字,问,他们把你送那数字后面在加密的邮件。如果随机数收到并且是正确的发件人已经证明他们知道如何解密使用密钥与他们的公钥关联的消息,事情只有他们能够做。因此,你可以现在可以确保消息是真实的和来自指定发件人。

消息的完整性

此外,至关重要的是确保消息不被截获,并不修改第三方。如果消息发送一封电子邮件中的文本作为,翻转几位将通常使文本无法读取,所以你可能会认为所有这类活动会明显。然而,考虑一个例子涉及到嵌入式 MCU 的代码更新。翻转有些双边投资条约将最终代码发生剧烈变化,保持单片机做它的工作。如果它的工作是调节温度在大型通信开关,你可以想象可能发生的麻烦。因此,它是必须找到方法来保证消息的完整性,所以可以立即检测篡改。

这样做的常用方法包括生成一个标签 (通常称为消息身份验证代码或 MAC),在以复杂的方式,对在邮件正文中的所有位都取决于。把它作为更多地参与版本的奇偶校验,检测如果已经翻转中有一个位。此标记是添加和加密和邮件正文。接收器可以解密该消息 (包括标记),然后重新生成标签从解密的消息正文。如果再生的标记匹配一个嵌入在消息中没有被篡改。请注意 MAC 需要一个共享的密钥,以确保没有其他人可以生成 mac。

行业标准被用于创建一系列的信息安全标准。高级加密标准 (AES) 建立由美国国家标准和技术协会 (NIST) 是一种最普遍的和普遍实施与块大小为 128、 192 和 256 位。由发送方和接收方都使用同一个密钥 — — 所谓的对称节拍,而不是使用不同的密钥由发送者和接收者的公共密钥系统 — — 所以它通常是使用公共密钥消息交换,往往只是单个会话。

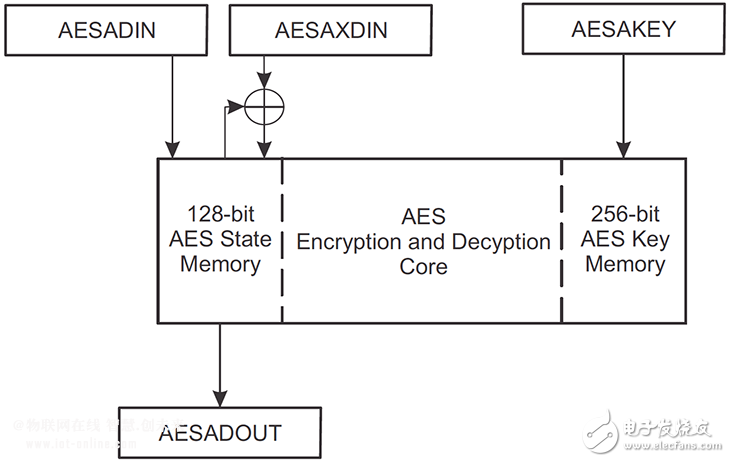

MCU 厂商取得容易实现 AES 安全功能,包括微控制器内部的专用的硬件。例如,德州仪器 MSP430FR5969 单片机家族包括专用的硬件 AES 加速外围实施所需的加密和解密功能。外围设备还包括存储在加密或解密操作 (长一连串的变化、 替换、 互换,Xor 所有受安全密钥) 和安全密钥过程中使用的国家记忆。设计工程师只需加载 128 位块到状态记忆和指定的函数 — — 加密或解密 — — 将自动启动。由此产生的加密或解密输出从状态内存宣读了。

图 3:AES 硬件加速器在德州仪器 MSP430FR59xx 单片机。(来源: 德州仪器)

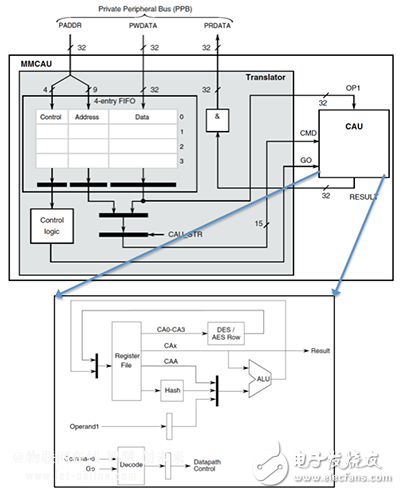

类似的硬件加速器可以找到其他常见的加密功能如 MAC 功能用于生成身份验证摘要。最常见的 MAC 算法是安全哈希函数 (SHA) 标准建立了由 NIST。硬件加速器也在供沙在 Mcu。例如,飞思卡尔动力学 K6x 家庭的设备提供硬件加速协处理器的各种标准,包括 AES 和沙。该协处理器可以从 CPU 独立运行和使用内存映射的接口,以便可以缓冲为加密加速器单位 (CAU) 的命令和数据。因为这个单位作为协处理器的体系结构,它可以无需 CPU 干预操作并可大幅度地提高效率,如果加密功能占很大比例的处理要求。

图 4:飞思卡尔动力学 K60 单片机加密加速器外设 (来源: 飞思卡尔半导体)

实现安全功能的其他方法

除了提供硬件加速外设和协处理器,厂家还提供其他安全功能,以帮助保护我们的隐私在物联网宇宙膨胀。例如,Atmel 提供特别安全内存设备,像AT88SC0204CA。它采用对称相互身份验证、 数据加密和 MAC 操作为通过标准的单片机串行接口访问系统内敏感信息的存储提供一个安全的地方。有额外的篡改检测电路,此信息仍然是安全从硬件攻击尝试访问安全信息。

另一种方法是在更多的专用的形式,可以在与单片机结合实施安全功能。格言产生一系列的设备,使用沙 256 硬件实现跨标准的 1 线接口安全地传输数据。单片机的外围身份验证器,像格言 DS24L65,将标准的 I2C 接口转换成安全的 1 线接口,可以连接到各种安全 1 线外设,如格言 DS28EL22、 上沙 256 基于 MAC 硬件芯片 2Kbit EEPROM 和保证唯一的 64 位 ROM ID 代码。主机到奴隶身份验证用于保护 DS28EL22 用户内存中被修改的 nonauthentic 的主机。长沙-256 MAC,DS28EL22 生成,是从用户内存、 芯片上秘密、 主机随机挑战和 64 位 ROM ID 非常强健安全性中数据计算的。请注意,这些设备可以包含在一套标准的外围使用 I2C 连接,比如智能传感器,进行身份验证的传感器从预期的制造商,他们没有被篡改。当传感器的读数用于生成实用程序和类似的“收现付”业务的收入,这一点尤其重要。

结论

用来保护机密数据的方法 — — Mcu 与专用的加密支持常用的安全算法,关闭芯片加密记忆存储敏感信息或硬件级别的身份验证,以确保外设是否真实。

-

gegs

2015-11-15

0 回复 举报关注微信公众号:「硬报纸」,分享硬件那些事儿。抓重点、说人话;晒干货、涨姿势,整合行业前沿动态,搞硬件的才能看懂哦~ 收起回复

gegs

2015-11-15

0 回复 举报关注微信公众号:「硬报纸」,分享硬件那些事儿。抓重点、说人话;晒干货、涨姿势,整合行业前沿动态,搞硬件的才能看懂哦~ 收起回复

-

fghi5

2015-11-15

0 回复 举报关注微信公众号:「硬报纸」,分享硬件那些事儿。抓重点、说人话;晒干货、涨姿势,整合行业前沿动态,搞硬件的才能看懂哦~ 收起回复

fghi5

2015-11-15

0 回复 举报关注微信公众号:「硬报纸」,分享硬件那些事儿。抓重点、说人话;晒干货、涨姿势,整合行业前沿动态,搞硬件的才能看懂哦~ 收起回复

-

物联网时代如何才能确保SoC的安全?2021-05-20 0

-

开源:确保物联网安全的方法2017-02-09 164

-

紫光国微联合360推出车联网安全芯片2018-07-03 5053

-

如何确保物联网安全?应彻底检查以下三个方面2018-09-03 2906

-

区块链技术原理 区块链在物联网遇到的难点2018-10-06 3188

-

区块链如何来为确保物联网的安全2019-06-21 794

-

物联网安全最重要的元素是什么_如何确保物联网安全2019-07-27 3341

-

怎样来加强物联网的安全2019-11-13 539

-

rfid技术怎样确保物联网的安全2020-03-04 1625

-

COVID-19的危机提高了IoT安全的重要性2020-07-08 1914

-

7种增强物联网安全的措施分享2020-08-11 1583

-

详解LoRa是如何确保物联网安全与如何实践的?2021-03-16 2598

-

96%的技术决策者认为,设备安全性会直接影响业绩盈亏2022-03-07 656

-

使用基于 SRAM 的 PUF 密钥和 TrustZone 隔离轻松确保物联网安全2022-11-25 70

-

物联网安全防范措施有哪些?Matter如何确保物联网安全?2023-08-02 1098

全部0条评论

快来发表一下你的评论吧 !