基于SDN的一些安全误区详细分析和解答

FPGA/ASIC技术

描述

软件定义网络(Software Defined-Networking,SDN)通过控制和数据平面的分离,重构了网络工作的机制,提高了网络运维的效率。Garnter认为,SDN整体技术会在5-10年落地,而一度曾是SDN唯一标准的OpenFlow协议将会在2-5年左右落地。近年来,业界大家谈网络就会提到SDN ,不管是褒或是贬,不可否认的结果是SDN技术已经从概念走向一个个实践案例。

当云计算刚开始的时候一样,人们对有很多疑问,如客户对云计算系统的数据隐私顾虑,虚拟化性能的约束,诸如此类。SDN概念被提出后,业界也同样出现了很多讨论,不可避免的出现了一些观点。本文就安全维度做一些解释,希望读者不会走入误区。

误区1: SDN对网络做了一次天翻地覆的革命,我们的传统安全设备和安全解决方案无法部署了。

当客户问售前或销售同事:“我们部署了SDN环境,你们有没有相应的安全防护方案”

同事心想:我对SDN不了解,只知道SDN跟传统组网技术完全不同,所有的路由协议都变了。那我们的安全方案,特别是安全设备的部署和工作模式,是与网络紧密相关的,所以估计就不能正常工作吧。

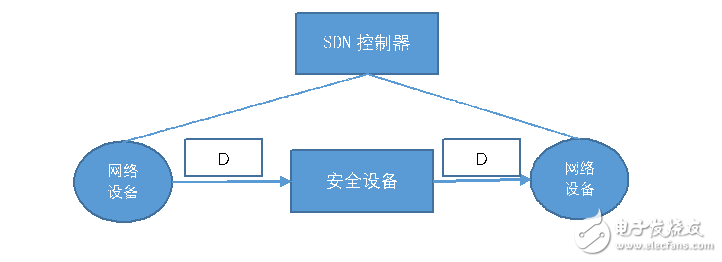

其实了解SDN的工作原理后,那我们就不会有此疑问了。SDN虽然改变了网络架构,将控制平面上移,接管了以往分布在各处网络设备上的路由协议,取而代之的是集中的拓扑、路由和转发控制,但网络设备的数据包处理对外表现并没有特别的变化。例如原来一个TCP数据包,从交换机某个端口进入,再从另一个端口输出,这个数据包的头部和载荷都没有变化。安全设备作为中间设备(middlebox)或端点设备连接到网络设备,接收和发送的还是一样的TCP数据包,所以内部的处理引擎不必有什么特殊的改动,这跟普通服务器连接到SDN网络中不需要做什么改动一个道理。也就是说,一般情况下,普通安全设备理论上可以直接部署到SDN网络中,与传统网络没有区别。

图1 数据包经过安全设备本身没有发生变化

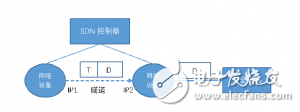

当然需要看到的是有一些SDN控制器只支持路由,而不支持二层交换,这种模式下对工作在二层的IDS、IPS等设备带来了挑战。不过一种可行的办法是在这些设备前面部署一个支持隧道的交换机(如Openvswitch),通过GRE隧道可以通过IP实现与对端连接,这样SDN控制器可以将数据传输到交换机的隧道端口,交换机将数据包的隧道头解掉后,转发给安全设备,这样就实现了二层设备“支持”隧道的功能。

图2 在只提供路由的SDN控制器下,可加一个带隧道的网络设备做代理

从本质上看,SDN从功能上并没有做出革命性的改变,只是实现了自动化和高效率,理解了这一点,就应明白安全设备部署到SDN网络是完全可信的。

误区2:既然SDN只是针对网络的革命,跟安全没什么太大的关系,安全厂商不需要关心。

我们在解释了误区1时提到,SDN是网络世界的革命,不会对安全设备和安全解决方案的部署造成太大的困扰,那有同学就会下一个结论,就是双方互不相扰,我也不用关心SDN技术的细节。

这个误区有两点需要阐明:

(1) SDN本身有安全问题,SDN应用和SDN控制器的可用性、实现方式,南北向协议的安全性等,都可能有安全隐患,所以保护SDN体系各组件就是安全机制所需要考虑的问题。这是一个很大的话题了,后续可以继续展开讲。

(2) SDN对网络流量灵活的操作,SDN控制器具有全局网络的视图,这些对安全管理和控制系统,都是非常大的利好。如果能借助SDN对整体网络的实时、全局洞察力和控制力,安全应用就能很灵活的部署和调度安全资源,结合软件定义安全架构,就能建立非常强大的安全运营能力和应急响应机制。

比如在流量可视化方面,可以借助xFlow实现基于流量的异常检测,可适用于DDoS攻击的检测和企业内网APT攻击的发现。 在流量调度方面,可借助快速调整路由和转发规则的能力,实现多个安全设备按需防护的服务链,异常流量的清洗;借助细粒度流控制能力,实现多个安全设备灵活堆叠的负载均衡方案;借助网络设备天然的数据转发平面,实现2-4层的访问控制,诸如此类。

(3)SDN本身是一种敏捷的网络运营理念,对目前的安全机制和安全体系都有很好的借鉴意义。软件定义安全的概念在业界也越来越引起重视,当然这又是一个非常大的话题,可参考《2015软件定义安全SDS白皮书》。

可以说,安全是SDN的重要应用,目前可以看到大部分SDN控制器厂商,都乐见与安全厂商的合作,推出可展示利用SDN技术加速安全防护的案例。

误区3:SDN与安全结合,目前还没有什么安全方案的实际案例。

既然我们解释了误区2,误区3应该不是什么大问题。目前大家看到SDN和安全结合的案例少,不是因为两者缺乏化学反应,只是因为SDN技术的发展尚待时日,君不见SDN本身的成功案例还比较少么。不过既然VMWare都宣布,NSX的发展已经超过了当年的Vsphere,Garnter去年预测SDN技术将在5-10年左右落地(OpenFlow将在2-5年落地),我们相信SDN在安全领域的应用会更早。 一个例子是SDN在抗拒绝服务的应用,因为流量型拒绝服务在流量特征上有明显的模式,并且可以通过流量牵引的方式进行清洗,所以SDN技术有了用武之地。业界有不少友商正在做这方面的尝试。

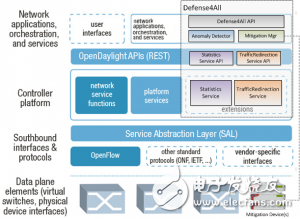

Radware在开源的SDN控制器平台Opendaylight(ODL)上集成了一套抗DDoS的模块和应用,称为Defense4ALL。其架构如图所示,主要有两部分:控制器中的安全扩展,包括如接收到流信息后的统计服务,做清洗的流量重定向服务;独立的北向安全应用,包括如异常检测引擎和流量清洗的管理器。

图3 Defense4ALL 架构

Brocade公司提出的实时DDoS缓解的SDN分析方案(Real-Time SDN Analytics for DDoS Mitigation)获得了ONS(Open Networking Summits)2014 IDOL,这是一个了不起的奖项。因为ONS是业界在SDN和NFV领域最有影响力的会议,而ONS IDOL奖最体现能推动该行业发展的方向。

云计算系统通过虚拟化技术,可以在相当短的时间内准备好计算、存储和网络资源,而SDN技术可以灵活地将流量调整,一起实现业务的上线。所以SDN在云计算和虚拟化场景中,有天然的优势,所以如Openstack+Opendaylight,以及VMWare Vsphere+NSX,都是上述场景的应用。但如果只看到这些,就得出SDN只适用于云计算场景,那就有所偏颇了。 先不说误解3中的抗D需求绝大多数都是在传统环境物理网络中,就说我们做的软件定义的BYOD安全防护体系就是一个很好的例子。通过硬件和软件SDN交换机结合,可以在传统IT环境中,灵活部署无线接入,实现统一身份认证和基于身份的访问控制,比传统的NAC方式更加灵活。在ShadowIT和混合IT环境的企业有非常好的管理效果。

图4 BYOD环境下的访问控制,中间SDN交换机为硬件设备,而右侧OVS bridge则为软件设备

结论

总而言之,目前SDN的发展速度很快,一方面,当前安全机制可在SDN环境中正常部署;另一方面,SDN技术也给安全防护机制带来了很大的想象空间。希望本文能给大家带来帮助,在新型网络环境中讨论安全方案的时候,不会心存顾虑,大胆尝试。

- 相关推荐

- sdn

-

DVI接口详细分析2012-08-11 0

-

工程师应该掌握的20个模拟电路(详细分析及参考答案).pdf2013-04-07 0

-

三极管特性曲线详细分析2015-06-29 0

-

uboot代码详细分析2016-01-29 0

-

详细分析一下USB协议2021-05-24 0

-

详细分析stm32f10x.h2021-08-05 0

-

详细分析了VTIM和VMIN的功能2021-11-05 0

-

请问一下怎样对stm32的启动代码进行详细分析呢2021-11-26 0

-

电子工程师需要掌握的20个模拟电路的详细分析2023-09-28 0

-

电子工程师必须掌握的20个模拟电路详细分析2023-10-07 0

-

uboot1-1-6代码详细分析2015-11-02 813

-

采用MATLAB对SPWM进行辅助设计与详细分析和解决方法2017-09-14 931

-

Buck变换器原理详细分析2017-09-15 1138

-

一些开关电源的拓扑结构详细分析2021-01-06 844

-

正激有源钳位的详细分析2021-06-16 1201

全部0条评论

快来发表一下你的评论吧 !