DDoS攻击风暴来袭 Memcached成攻击新宠

安全设备/系统

描述

过去的一周,memcached反射攻击(memcached reflection attacks)掀起了一场DDoS攻击风暴。各行各业已受到多次攻击,其中针对Akamai客户的攻击就达到了破纪录的1.3Tbps。Akamai观察到,本次勒索攻击使用的是Memcachedpayload。

勒索和DDoS

对DDoS世界来说,勒索并不陌生,而攻击者利用它的方式一直都很有意思。诸如DD4BC的早期诈骗者会发送恶意电子邮件,其中含有攻击和支付信息、日期和截止日期,并伴随小型攻击,同时还会威胁称若受害者不合作,他们将发出更大规模的攻击和索要更高的金额,逼迫受害者就范。随后,一群Copycat(模仿者)和采用大范围盲目撒网方法的团体蜂拥而上,觊觎有人会上钩来防范那些根本不存在的攻击。跟随者通常不改变付款或其它细节,他们只是把同样的威胁电子邮件发送给几个大企业。虽然那些邮件都是空头威胁,但他们依然希望能够利用企业的恐惧心理,快速骗得真金白银。

勒索和Memcached

Memcached已成为DDoS世界中的新成员和攻击者的新宠,频频对各行各业发起各种规模的攻击。与威胁最大的攻击一样,攻击者不需要太久就能找到方法将威胁转化为商业机会。

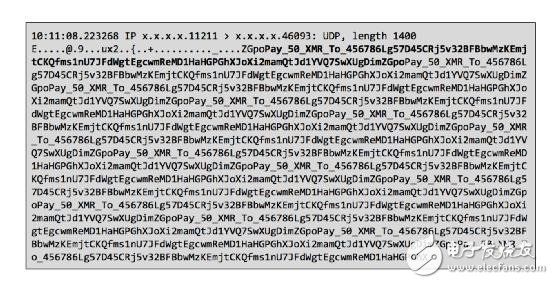

带有支付请求信息的Memcached DDoS数据包

这些攻击payload是在针对Akamai Prolexic Routed平台上多个客户的实时攻击期间捕获的。如果仔细观察,可以发现埋藏在攻击流中的显然就是勒索企图。攻击者坚持要求受害者向邮件中明确提供的钱包地址支付50个(16,000美元)Monero(XMR)。这似乎与勒索电子邮件中使用的类似策略一致。他们全面撒网,目的就是希望有受害人上当支付赎金。

攻击方式及原因

在发动Memcached攻击的情况下,攻击者可以将payload拖放到他们计划反射的Memcached服务器上。在攻击者发送的信息中,大部分是毫无意义的垃圾信息,但是我们也可以看到,攻击者其实已经将赎金金额和钱包地址加载了进去,希望绝望的受害者乖乖交钱了事。

不要支付赎金,请购买更多的带宽

利用这种技术的攻击者/团体,会使用相同的攻击技术、相同的金额和钱包地址来勒索多个行业的多名受害者。目前,尚无迹象表明他们正在积极跟踪目标对象对于攻击的反应,也没有联系人信息以及关于付款通知的详细说明。我们甚至怀疑,如果受害者将所需金额存入勒索者指定的钱包地址,后者甚至有可能都不知道到底是哪个受害者付的款,更不用说他们真的会停止攻击。即使他们能够确定是谁付的款,我们也不认为他们会停止攻击受害者,因为根本就不存在攻击。

背景

在此次GitHub攻击事件中,Akamai利用Prolexic的通用DDoS防御基础架构进行了有效防御,最近还针对源自Memcached服务器的一类DDoS攻击实施了特定的防御措施。

Akamai的Prolexic可以全面防御各类DDoS攻击和高带宽、连续性的Web攻击,保护数据中心的基础设施免受攻击,在DDoS攻击到达您的应用程序和基础架构之前在云端阻止恶意流量。

关于Akamai

Akamai是全球最大、最值得信赖的的云交付平台,帮助客户更加轻松地在任何时间、任何地点、任何设备上提供最佳、最安全的数字体验。凭借在130多个国家/地区部署的20多万台服务器,Akamai广泛分布的平台在规模上无与伦比,可以帮助客户获得卓越性能、抵御网络威胁。出色的客户服务和全天候监测始终保障着Akamai的Web和移动性能组合以及云安全、企业访问和视频交付解决方案。

-

最新防攻击教程2012-09-06 0

-

【§网络安全技巧§】利用路由器的安全特性控制DDoS攻击2013-07-17 0

-

SCDN的抗CC攻击和抗DDoS攻击防护是什么?2018-01-05 0

-

如果全球的沙子都对你发起DDoS攻击,如何破?2018-11-28 0

-

《DNS攻击防范科普系列2》 -DNS服务器怎么防DDoS攻击2019-10-16 0

-

ddos攻击能防住吗?ddos攻击预防方法分析2017-12-28 33149

-

怎么编写ddos攻击器ddos攻击器源码2017-12-28 17911

-

基于熵度量的DDoS攻击检测方法2018-02-05 885

-

常见的DDoS攻击有哪些?2020-12-14 5551

-

DDoS攻击原理 DDoS攻击原理及防护措施2022-10-20 290

-

DDoS攻击原理_DDoS攻击防护措施介绍2023-02-15 329

-

DDOS百科:什么是 DDoS 攻击及如何防护DDOS攻击2023-07-19 3690

-

什么是DDOS攻击?怎么抵抗DDOS攻击2023-07-31 781

-

什么是 DDoS 攻击及如何防护DDOS攻击2023-07-31 765

-

DDoS攻击的多种方式2024-01-12 215

全部0条评论

快来发表一下你的评论吧 !