利用扬声器、头戴式耳机或耳塞提取物理隔离电脑的数据,你慌吗

电子说

描述

两年前,以色列本古里安大学一组研究人员曾演示过如何利用恶意软件让一台电脑上的耳机变成麦克风,从而对设备进行监控。2018年3月9日,这个研究团队又发布研究论文详述一种名为“蚊子”(MOSQUITO)的新型攻击技术,它可利用扬声器、头戴式耳机或耳塞提取物理隔离电脑的数据。

研究三种模式的数据泄露

这组研究人员通过演示视频展示了同一房间内两台计算机,在与外界没有任何网络通讯的情况下,通过超声波秘密交换数据。

研究人员发现扬声器、耳机等对接近超声波范围(18000 Hz 至 24000 Hz)音频会产生反应,人体可听范围在20000Hz以下,利用这个特征研究者将这些看似不能改变的固件变成了能够接受信息的“麦克风”。研究人员把原本不带有麦克风(收音、“听”)功能的扬声器、头戴式耳机等都转变为能够监听的设备,而正常情况下这些标准耳机只具备“说”这一单一功能。

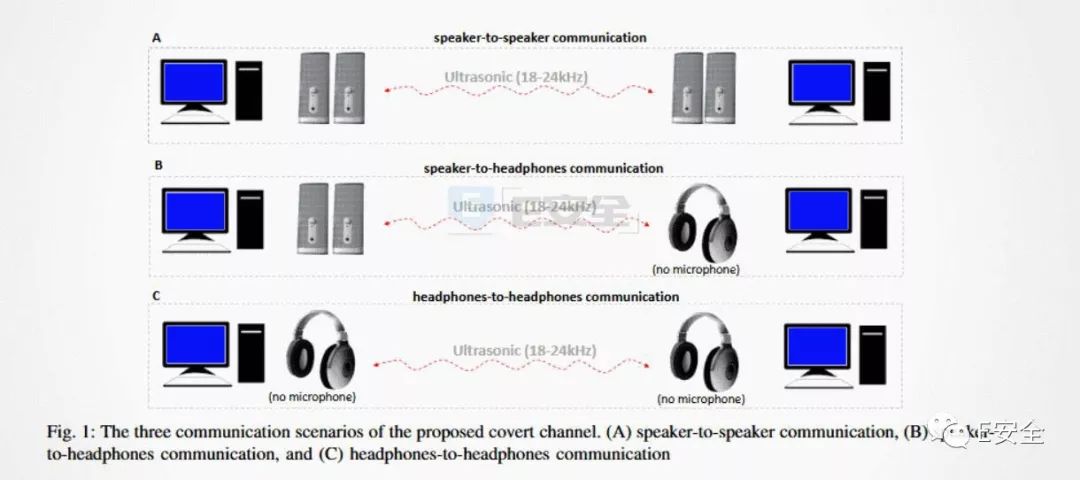

研究人员在论文中提到的攻击场景包括:

扬声器到扬声器的数据泄露;

扬声器到头戴式耳机的数据泄露;

头戴式耳机到头戴式耳机的数据泄露。

音频连接端口变换 Jack Retasking 技术不是头一次被利用!这种攻击之所以可行的原因在于 Jack Retasking 可以变换音频输出和输入接口,从而将扬声器功能有效转换为麦克风功能。

以色列本古里安大学这组研究人员2017年也曾利用过 Jack Retasking 功能,当时研究人员将头戴式耳机转换成麦克风,并记录附近的音频和对话。

将本地存储文件转换并调制为音频信号

这种攻击目前处于实验阶段,尚未在现实世界上演,但它被证明是一种可行的攻击手段。除了这种攻击手段,研究人员还创建了一种在两台电脑之间传输数据的自定义协议。

在本次 MOSQUITO 的攻击实验中,研究人员认为,感染物理隔离电脑的恶意软件能将本地存储文件转换并调制为音频信号,并通过连接的扬声器、耳机或耳塞将其传输到附近的另一台电脑上。接收音频信号的电脑(也被恶意软件感染)使用 Jack Retasking 将连接的扬声器、耳机或耳塞转换成临时麦克风,接收调制后的音频,并转换成数据文件。

研究人员创建了一个自定义数据协议,经过调制将二进制数据转变为音频信号,并在1到9米的距离范围测试了攻击的可行性。研究人员将两台电脑的扬声器面对面摆放,在可听频段(低于18kHz)内发出声音,两台电脑之间传输数据的速度在1800 bps和1200bps之间发生变化。

头戴式耳机相比更不容易泄露

研究人员发现,扬声器未面对面放置时,当扬声器之间的距离拉远时、音频频率发生变化时,传输速度会变慢。研究人员在论文中分析其原因在于——扬声器,尤其家用 PC 扬声器针对人的听觉特点进行了优化,因此对可听频率范围内的音频更加敏感。

当使用耳机或耳塞时,传输速度会降低(传输速度在 600bps 和 300bps 之间变化)。然而当使用头戴式耳机时,传输速度甚至会更低(约250bps),原因在于,头戴式耳机将声波导向一个特定的方向,只有在音频频率内发出声音以及在彼此靠近时才能有效地窃取数据。

降低传输速度的其它因素还包括音乐、声音等环境噪音,但研究人员也指出,将数据泄露频率提高到 18kHz 以上可缓解噪音带来的影响。

-

【FireBLE申请】头戴式眼动仪头部姿态解析模块2015-07-24 0

-

耳机应用设计头戴式耳机需要多大功率2018-09-04 0

-

请问耳机扬声器一层膜展现多层次的音乐的原理是什么?2018-10-31 0

-

耳机插上后扬声器同时出声2019-04-07 0

-

如何利用TI DLP Pico 技术开发头戴式显示应用?2021-06-01 0

-

利用DLP® Pico™ 技术开发头戴式显示应用2022-11-18 0

-

便携式扬声器参考设计2022-11-18 0

-

小米头戴式耳机轻松版:售价199元,喜欢就赶紧入手吧!2017-05-04 1500

-

如何确定头戴式耳机需要的功率需求2018-05-28 13489

-

xMEMS推出适用于智能眼镜和扩展现实(xR)头戴式耳机应用的单芯片MEMS高频扬声器Tomales2021-12-08 1645

-

头戴式蓝牙耳机ESD整改方案2023-06-09 991

全部0条评论

快来发表一下你的评论吧 !