攻击者如何利用UPnP协议?利用UPnProxy技术发起DDoS攻击

电子说

描述

5月16日讯 网络安全解决方案提供商 Imperva 5月14日发布报告披露,攻击者正在利用 UPnP 协议掩盖 DDoS 攻击期间发送的网络数据包源端口,从而绕过 DDoS 缓解服务。Imperva 已发现了至少两起采用该技术的 DDoS 攻击, 包括 DDoS 放大攻击。

攻击者如何利用UPnP协议?

问题的核心在于 UPnP 协议是针对智能家电、无线设备以及个人电脑的普遍点对点(peer-to-peer,P2P)网络连接而设计的一种架构。该协议旨在简化在本地网络上发现附近设备的过程。

UPnP 协议的其中一项功能是能够将连接从互联网转发到本地网络,将传入的互联网 IP:port 连接映射到本地 IP:port 服务。UPnP 允许 NAT 遍历,并允许网络管理员和远程用户访问仅能在内部网络上访问的服务。

Imperva 公司研究人员指出,实际上,很少有路由器会验证提供的内部 IP,并遵守所有转发规则。这意味着,攻击者可设法感染端口映射表,将路由器作为代理,并将传入的互联网 IP 重定向至其它互联网 IP。

这种攻击场景并不新颖。Akamai 公司2018年4月就详细描述了这种技术,该公司将其称之为 UPnProxy,并披露称,发现僵尸网络和国家支持型网络间谍组织将家用路由器作为代理反弹并隐藏恶意流量。

利用UPnProxy技术发起DDoS攻击

Imperva 公司表示,攻击者还可滥用 UPnProxy 技术发起 DDoS 攻击,从而掩盖 DDoS 放大攻击的源端口。

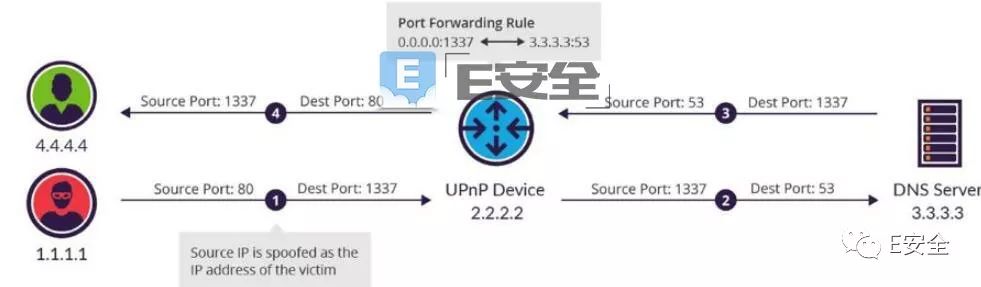

在传统的 DDoS 放大攻击中,攻击者会从远程服务器反弹恶意数据包,并通过欺骗 IP 将其发送给受害者,源端口始终是放大攻击的服务端口。这样一来,DDoS 缓解服务便可以阻止所有具有特定源端口的传入数据包,从而检测并阻止放大攻击。但是,攻击者可借助 UPnProxy 修改路由器的端口映射表,并用来掩盖 DDoS 攻击的源端口,这就意味着这些攻击来自随机的端口,从易受攻击的服务器反弹,并攻击受害者。

DDoS 放大攻击或泛滥

Imperva 表示已发现了至少两起采用该技术的 DDoS 攻击,并且也通过其内部 开发出的 POC 脚本成功进行了测试。该 PoC 代码通过搜索暴露其rootDesc.xml文件的路由器(其中包含端口映射配置),添加了隐藏源端口的自定义端口映射规则,随后发起了 DDoS 放大攻击。DDoS 放大攻击主要步骤如下:

第一步:找到一个开放的UPnP路由器

第二步:访问设备XML文件

第三步:修改端口转发规则

第四步:启动端口混淆 DNS 放大

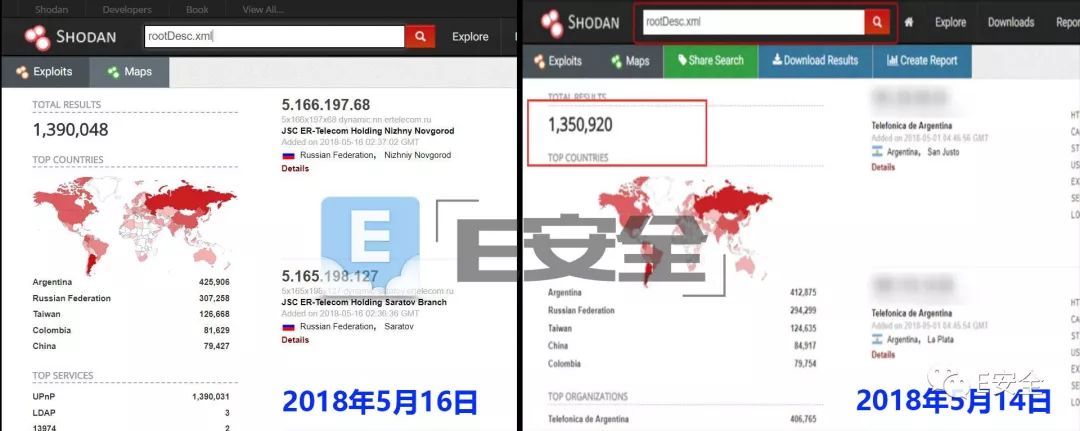

通过2018年5月16日与14日的 SHODAN 搜索情况对比显示,暴露 rootDesc.xml 文件的路由器数量仍在增加。

关于暴露rootDesc.xml 文件的路由器数量变化

出于安全的考虑,该公司未公开 PoC 代码。随着时间的推移,这种技术将变得越来越流行。研究人员建议路由器所有者禁用 UPnP 功能。

Imperva 公司指出,通过掩盖传入网络数据包的源端口,依赖这类信息阻止攻击的老旧 DDoS 缓解系统需升级到依赖深度包检测(DPI)技术的复杂解决方案。

-

对嵌入式系统的攻击 攻击者通过什么途径得到ATM的密钥呢?2011-08-11 0

-

【§网络安全技巧§】利用路由器的安全特性控制DDoS攻击2013-07-17 0

-

CC攻击2013-09-10 0

-

SCDN的抗CC攻击和抗DDoS攻击防护是什么?2018-01-05 0

-

阿里云DDoS高防 - 访问与攻击日志实时分析(三)2018-07-11 0

-

如果全球的沙子都对你发起DDoS攻击,如何破?2018-11-28 0

-

《DNS攻击防范科普系列2》 -DNS服务器怎么防DDoS攻击2019-10-16 0

-

ddos攻击能防住吗?ddos攻击预防方法分析2017-12-28 33159

-

基于熵度量的DDoS攻击检测方法2018-02-05 888

-

DDoS攻击风暴来袭 Memcached成攻击新宠2018-03-06 1387

-

最新报告指出:DDoS攻击者在2020年第二季度已改变攻击策略2020-10-12 1962

-

服务器遭到DDoS攻击的应对方法2020-12-02 3229

-

DDoS攻击原理 DDoS攻击原理及防护措施2022-10-20 290

-

DDoS攻击原理_DDoS攻击防护措施介绍2023-02-15 334

-

DDoS攻击的多种方式2024-01-12 222

全部0条评论

快来发表一下你的评论吧 !