IIoT设备缺乏通用标准架构,微控制器市场分散

电子说

描述

5月31日文 目前市场上充斥着几十亿未得到充分保护的工业设备,而这些设备要达到“有意义”的工业物联网(IIoT)安全水平,可能需要五年或更长时间。

IIoT市场

广义上讲,IIoT市场包含所有带有集成电路的联网设备,该市场中原始设备制造商(OEM)、运营商、集成商和网络提供商竞争激烈。

美国工业互联网联盟(简称 IIC)执行理事理查德·索利的表示,IIoT 拥有多个部分,难以令各部分都满足大量最佳实践和标准规范。其中一个最大的障碍是统一 IIoT 中各个不同的部分,这需要一套相对明确的定义,来阐述安全的内涵以及如何让芯片制造商持续将安全纳入到产品当中。

缺乏通用标准架构

知名市场调研公司 Linley Group 资深分析师迈克·戴姆勒表示,目前市场上缺乏针对物联网(IoT)芯片安全的标准架构,但对安全启动和安全元素的概念已有较为明确的定义,这取决于设计师如何实现。

微控制器市场分散

微控制器市场极其分散,这也是半导体知识产权 (IP) 提供商 Arm 公司2017年10月推出其平台安全架构(PSA)计划的部分原因所在。Arm 公司主要向其客户提供开源软件和更高级的 API,从而帮助开发人员编写可信的代码。

Arm 物联网设备 IP 业务部门产品总监尼尔·帕里斯表示,Arm 正在写文档,以提出需要纳入 PSA 芯片的各种安全等级的建议。Arm 提供了一套可信的功能和API,因为大多数开发人员并不是特别想编写可信的代码。

许多芯片组基于或包含 Arm 的 Cortex M 系列芯片,这些芯片提供了适合其功率级别的基本安全功能,但芯片制造商并不一定会在特定的芯片组中实现 Arm IP 中可用的所有功能,或采用一致的实现方式。

各厂商硬件标准不同

Rambus 公司物联网安全产品副总裁阿萨夫·阿什肯纳兹表示,每个供应商的硬件都不同。即使只看信任源,每个供应商采用的方式也不一样,比如说设备中的内存限制可能会不同。阿什肯纳兹表示,为了构建 SDK 芯片,以便让基于云的Cryptoquote 服务能访问、监控并向设备(运行最常见的 IIoT 芯片)发送命令,阿什肯纳兹带领的团队正在总结 IIoT 芯片的变化。

戴姆勒表示,英特尔的 Enhanced Privacy ID 和 Arm 的 PSA 均是在芯片或 IP 集成到更大的芯片组之前,将基本的安全性构建到芯片当中的解决方案。微软的 Azure Sphere 在2018年二月也宣布解决了类似的问题。

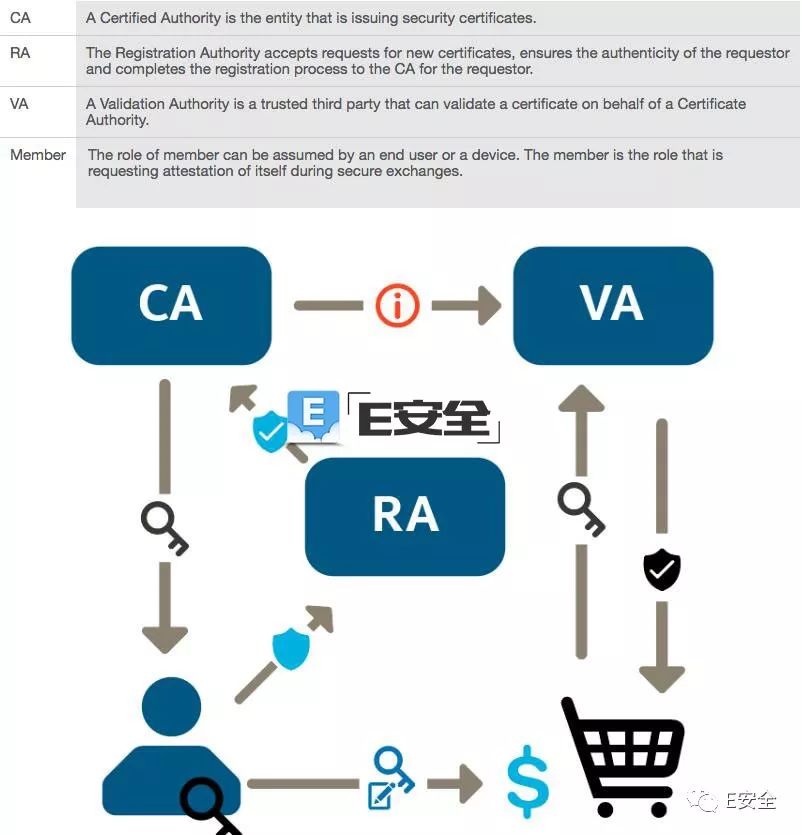

英特尔的公共密钥基础设施和流程

帕里斯表示,最实惠的方法是将安全性集成到芯片中,即在可信任架构、关键的材料、加密加速器和关键的基本安全服务的基础上进行设计。

更大的“拦路虎”:无法识别网络中的设备

除了让芯片制造商确保物联网设备的启动安全,保障 IIoT 安全仍需跨越其它诸多障碍。安全监控公司 Lumeta 指出,从用户的角度来看,最明显的问题是大多数组织机构无法查看或识别网络中40%(平均)的设备,或了解这些设备的行为。

而运营技术(OT)和信息技术(IT)技术人员之间的认知、经验和决策分歧似乎与技术问题一样重要。负责工厂自动化和传感器项目的运营技术人员和智慧工厂或自动化供应链项目的成员倾向于将安全性内置到系统当中。

再者,一旦将设备连接到互联网,设备就很难得到保护。技术人员有责任调查每个软件和通信堆栈层的潜在安全风险。

33.3%的工业站点可直接连接到互联网

ICS 安全提供商 CyberX 2017年发布的针对美国、欧洲和亚太地区275个工业客户展开的调查报告显示,三分之一的工业站点可直接连接到互联网。报告的其它发现包括:

60%的工业组织机构允许通过不加密的密码跨过运营技术(OT)网络;

50%的工业组织机构未运行反病毒软件;

82%的工业组织机构易于进行数字侦察的远程管理协议;

四分之三的工业组织机构报告称,至少有一台控制器运行微软不再提供补丁的 Windows 版本。

专业服务和商业咨询公司 Sikich LLP. Sikich 发布报告指出:

仅8.5%的工业组织机构表示,已做好准备解决网络安全问题。

25%以上的工业组织机构表示,过去12个月曾遭遇过网络攻击或其它安全事件。

77%的客户目前尚无计划采用 IIoT 技术。

英飞凌科技公司的史蒂夫·汉纳表示,IT 或信息安全专家更有可能会确保 IoT 设备不默认使用弱密码,并检查其通过网络发送之前是否经过加密处理,但这一点无法得到保证。另一方面,专注于防范黑客攻击的信息安全人员往往会忘记一个事实——"安全性包括有必要确保智慧工厂或运输设备不会发生故障或使人丧命"。

OT 和 IT 环境中存在较大差异

汉纳表示,在典型的 IT 环境中,你可以关闭或阻止端口响应不需要的请求,然而在 OT 环境中,只要阻止了一个端口就可能无法查看具体情况(比如船舱压力)。

此外,也无法经常对 OT 系统的端口进行扫描,因为扫描漏洞时 OT 系统可能会崩溃。在 OT 环境中,如果主系统出现故障,通过备用系统进行接管的意义不大。攻击者目前正在追踪安全系统,并破坏主系统的稳定性。

ANSYS 半导体事业部副总裁兼首席战略分析师维克·库尔卡尼表示,OT 和 IT 生命周期问题往往会被忽略,例如何时以及如何替换老旧的传感器,或识别可能已被感染的设备?

安全问题已经成为在会议上与客户讨论的常规问题,发现恶意的节点就应当移除,但这是一个生态系统,供应商无法孤立完成这项工作。

Entrust Datacard 公司物联网和嵌入式系统产品管理总监兰吉特·卡纳表示,与客户讨论,与 OT、IT 和其他相关方协调是确保 IIoT 领域保持一致性的关键。他认为,关于物联网(IoT)安全问题的大部分讨论发生在操作环境中,设备运营商和物联网消费者正在采用技术并试图在这些技术上构建用例和应用程序。如果此类讨论是一对一进行的,那么其他 OEM 和设备制造商呢?又如何了解向设备签发证书之类的问题呢?这些都是同行之间应当协作改进的地方。

-

电梯的基础原理:微控制器jf_10480160 2022-12-14

-

2006 年微控制器五大趋势-架构篇(微控制器常用型态分析)2009-09-24 0

-

基于8位微控制器体系架构的设计研究2011-04-15 0

-

微控制器(MCU)架构介绍2016-06-29 0

-

通用安徽市场的最小8位大时代S08微控制器可靠吗2017-09-20 0

-

微控制器和微处理器市场持续增长2019-04-15 0

-

微控制器的发展怎么样2019-06-25 0

-

8位MCU(微控制器)体系架构特征的分析和探讨2019-07-04 0

-

使用端口扩展器轻松高效地向IIoT端点添加具有成本效益的子节点2020-06-16 0

-

SMART SAM4C微控制器有哪些应用?2020-11-23 0

-

8051架构微控制器详解2021-02-05 0

-

使用MCU微控制器实现对物联网设备的控制2021-11-01 0

-

什么是微控制器? 通用组件的定义特征和结构2022-04-11 0

-

S32K344EHT1MMMST微控制器,它是符合ASIL-D设备标准且符合ASIL-D系统标准的微控制器吗?2023-06-12 0

-

C2000微控制器的架构介绍 (1)2019-04-19 4001

全部0条评论

快来发表一下你的评论吧 !