现代高速无线链路的保护设计与技巧

描述

随着我们将运动鞋,冰箱,咖啡机和我们的心脏起搏器和门锁等所有东西连接起来,限制访问机密信息等安全问题再次变得越来越重要。随着我们通过物联网(IoT)通信基础设施进行无线连接,这已成为一个更加令人担忧的问题。

本文着眼于现代高速无线链路以及它们可以随身携带的安全措施。并确保我们的数据和财产是安全的,并防止恶作剧和混乱。这里引用的所有部件,数据表,教程和开发系统都可以在Digi-Key的网站上找到。

网络和处理器安全性

对于有线网络,必须建立一个分接点才能通过网络访问原始数据流。如果知道您希望通过第2层交换机隐蔽连接的机器或设备的IP地址和MAC地址的生命值,则冲突域外的点仍然可以获得访问权限。

随着对网络的访问,数据包嗅探最终可能会暴露网络上可直接访问的所有节点。然后,可以将伪造的数据包注入网络,并且可以访问服务并打开套接字,这样您就可以克服任何安全密码和加密措施(并非每个服务都被加密)。

随着无线设备作为点对点,ad-hoc或网状结构的一部分连接,所有数据包都更容易暴露;当接近潜在的闯入者时。这是一个关键点。无线安全性,尤其是物联网连接设备,指的是设备的无线可访问性或对其数据的无线访问,这两者都可能是易受攻击的。

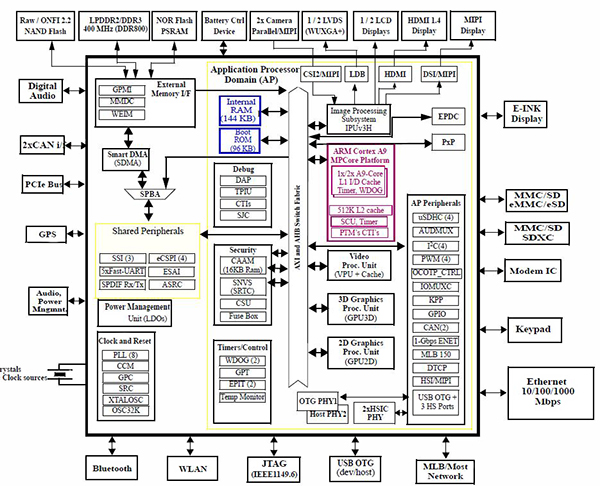

设备制造商提供了几种尝试解决此安全问题的方法。像飞思卡尔ARM Cortex A-9 MCIMX6S5DVM10AB这样的高端处理器提供了启动安全性以及专门针对电子商务的数字版权管理(DRM)功能(图1)。这有助于保护下载甚至固件更新,这些更新也可以通过无线方式进行。

图1:处理器内部的安全性不再是第二个想法,螺栓 - 除处理器内核外,特别是在使用无线访问时。从启动代码到J-Tag端口的所有内容都需要提供一定程度的保护,防止篡改和不必要的访问。 Fuse风格的OTP功能还可以在部署后修复引导加载程序。

设计师应了解可用于保护设计的技巧和技巧。例如,飞思卡尔部件在启动时启动,以验证防篡改操作。 A-HAB(高级高保障启动)使用嵌入式增强功能,包括SHA-256加密,它具有2048位TSA密钥以及版本控制,即使在热启动操作期间也能保护。

请注意,处理器内部的专用硬件块利用了一种称为ARM Trust Zone的技术,该技术使用体系结构分区将中断,内存映射区域甚至I/O映射区域分隔到指定的访问区域。在片上使用安全RAM和真正的随机和伪随机序列号生成器生成NIST认证的哈希码,并且在硬件中添加中央安全单元与其他硬件/软件一起使用以确保正确识别IC模块(IIM)和安全级别的运营模式。

J-tag端口也需要保护,即使这些端口通常不是无线的。实时时钟也是如此。操纵时间戳和时间可以允许某些预定事件在设备的安全性中打开漏洞。

飞思卡尔的安全非易失性存储(SNVS)功能块和加密加速和保证模块包含使用16 KB安全RAM的加密和哈希引擎,甚至还具有运行时完整性检查功能。

一个很好的功能是电气保险丝阵列,它使设计人员能够设置启动模式和功能和硬件模块的安全级别。 512 x 8保险丝盒只能通过专用的片上OTP控制器和控制接口访问,以保持防篡改和安全。

另一种技术是称为Watch Dog Trust Zone计时器的专用看门狗计时器。它可以防止看门狗“饥饿”,它可以通过阻止正常操作系统切换到TZ模式来危及安全性。使用安全中断时,如果不进行维修,TZ看门狗会向TSU发出安全违规信号。普通模式软件无法对此进行编程或取消激活。

确保处理器(尤其是多核处理器)的安全性不仅仅是一项全职工作。幸运的是,飞思卡尔已将其技术和功能封装到其IMX处理器的安全参考手册中。 1

专注于安全基础设施通信

当通过数据进行通信时一个从未打算保证安全的网络(如TCP/IP),所使用的加密技术可以产生很大的不同。请记住,任何侦听器都可以捕获数据包并记录它们,这允许离线处理以尝试反向设计加密代码和密钥,以便恢复本来安全的数据。此外,量子计算的进步可能使每一个密钥或密码都可以立即被尝试,从而消除了我们现在认为需要1000台计算机1000年才能尝试每种可能的排列时的错误安全感。

Wi-Fi是迄今为止最流行的实时,多用户无线网络,用于数据和控制。 Wi-Fi证券可以很好地抵御大多数不成熟的入侵者。然而,由于窗户上的警报贴纸会阻止许多窃贼,那些真正想要进入的人将不会被阻止。这就是为什么即使是关键基础设施和危险环境的交换机和传感器等离散功能也都采用了自己的安全措施。

霍尼韦尔WDRR系列无线继电器就是一个例子。霍尼韦尔基于2.4 GHz 802.15.4互连技术,采用嵌入式128位ASE安全引擎,保护其传感器和交换机系列免受未经授权的无线接入。

WDRR1A03A0A等部件使用带有128位ASE安全密钥的16位PAN网络ID,通过无许可证的WPAN点对点连接,无线通信最长305米(图2)。这是在保持密封符合NEMA IP66/67标准的情况下完成的。请注意外部连接的天线,以便在可能有噪声和受阻的环境中使用此范围。

图2:特别重要的是无线基础设施和工厂节点。例如,如果一百英尺以外的汽车中的技术娴熟的黑客能够进入炼油厂混合阀门,那么生命损失和财产损失可能是灾难性的。除了内部加密之外,诸如指示设备何时配对的LED之类的简单功能可以在操作员获得未授权访问时为其提供可视队列。

开发自定义安全性

已经建立了许多安全协议和标准来确保互操作性。但是,并非所有人都需要遵守这些标准。例如,如果您要创建自己的基于IoT的设备,该设备在两点之间具有专用和专用链接,则可以自由地与网络的其余部分实施标准安全性,并在两个专有节点之间创建专用安全链接。

开发工具包可以让工程师开发和测试加密和安全设置。大多数微型和RF微型制造商在其文档中提供开发支持,参考和应用说明。

以Atmel的Crypto开发和入门套件为例。像AT88CK101STK8这样的套件允许您实施和测试防篡改和安全措施(图3)。作为其CryptoAuthentification系列的一部分,Atmel还提供了几个有用的培训课程,包括用于其Crypto产品的视频产品培训模块。

图3:Cryto-开发工具包提供了标准和自定义加密技术的窗口。处理器子板可以路由到GPIO以指示逐级验证编码和解码。

注意并提醒

虽然过去的安全问题仍然有效,但无线通信的广泛使用增加了可能通过我们的手持设备进行的新的入侵层和电话,或通过物联网基础设施相关设备,如化学工厂或液体丙烷中心的阀门。

如果恶作剧的黑客能够找到方法,物联网带来的诸多好处很快就会变成一场噩梦。如果我们安装的应用程序有后门,我们自己可能会成为薄弱环节。更重要的是,入侵者突然不必亲自去做肮脏的工作;全球连接的物联网设备可以从世界另一端的点访问。固件和软件更新也可以提供开放。

如果我们都拥有一个私密且没有连接到互联网的网络,我们可以相当确定我们的房屋,娱乐系统和关键基础设施元素的链接是安全的;但我们没有,所以在那之前,用户要小心。

-

突破无线监控网络链路高带宽瓶颈2010-03-18 0

-

高速数据保障交通安全:专用高速视频链路2018-09-17 0

-

时钟抖动对高速链路性能的影响2018-09-19 0

-

基于高速串行数字技术的JESD204B链路延时设计2018-11-21 0

-

高速时钟如何驱动串行链路?2019-02-13 0

-

什么是无线链路预算表?2019-08-22 0

-

使用Keysight E5910A串行链路优化工具测试和优化高速串行链路2019-10-15 0

-

无线通信链路结构及各模块功能2021-02-02 0

-

无线信道图像传输系统原理是什么?怎么实现无线链路的设计?2021-05-31 0

-

高速串行链路系统对信号的影响是什么?2021-06-10 0

-

请问如何排除无线电链路故障?2021-06-17 0

-

无线通信的加密保护2021-07-27 0

-

适用于可靠且稳健的工业高速链路的信号调节器2023-02-01 0

全部0条评论

快来发表一下你的评论吧 !