物联网满足嵌入式系统需求

嵌入式技术

描述

硬件安全对于一个事物的世故互联网

即使坐在在互联网上最小的设备是黑客试图窃取信息,潜在的目标伪造数据,或者损坏或禁用该设备本身。在人们的互联网发展可信计算的原则,现在供电的低成本,低功耗的基于硬件的安全物联网。

对容易被破解物联网

各类组织正在成为热衷于利用物联网(IOT)互联网精简活动,降低成本,提高盈利能力。微型,低成本,低功耗的智能“东西”,可以方便地连接到互联网,开放是根本无法抗拒的工程师不得不探索新的技术途径的可能性,也为谁看到机会,以增加销售,提高企业管理者操作。消费者,同时,通过“酷”的因素,带有控制智能设备使用移动产品的远程,并有机会以减少家庭支出的诱惑。

在兴奋之余,然而,一个关键的问题可能被忽视了。安能为开发商争相打造先进的新产品,并推出他们给客户一个低优先级,并且也很可能不会是一个核心技能。至于应用的IoT而言,它可以是难以确定黑客可以具有在获得的设备的兴趣。但是,建立连接是容易的,如果设备没有正确地固定黑客能够获得有价值的信息,例如用户口令简单地通过观察数据流。

研究人员在赛门铁克进行了实验,通过拦截健身追踪器和路人的智能手机之间的蓝牙传输的公共场所。截获该数据包含用于连接所述佩戴者的设备未编码的密码。由于许多人使用相同的密码多次登录,在黑客手中的这些信息都可以留下重要的资产遭受未经授权的访问,如财务账目或保存在云中的个人数据。

最近的另一项实验中,报道了英国广播公司,暴露出安全漏洞在西班牙使用的智能电表。嵌入在软件加密密钥被发现是很方便。黑客知道这些按键都可以通过欺骗的传输从仪表发送虚假的使用数据达能源盗窃。

产品开发人员可以通过配置连接软件,如通过更改默认设置,以防止使敏感数据,如端口号容易获得的应用程序时,作出正确的安全选择防止一些这些漏洞。此外,新的安全补丁软件,如网络服务器正在不断地发行,因为弱点被发现和纠正。

即便如此,基于软件的安全性仍然很容易受到某些类型的攻击。如果可访问的装置,它可以是可能克隆设备或通过加载恶意改变它的行为。这可以让未经授权的用户利用该设备的控制,并开展各种活动,如将信息传递给敌对方,或者完全禁用该设备。重放攻击构成另一类型的威胁,通过拦截一个客户端和主机之间,以及不良的安全的密码交换重复使用密码来访问网络。

信任的硬件根

克隆或感染的设备与恶意代码很难有效防止单独使用基于软件的安全性。在PC世界中,个人用户,特别是企业,一直容易受到这些类型的攻击,这是针对一个非常低的水平,使软件的安全措施常常不能检测到它们。一个例子是的bootkit恶意软件,从而会破坏引导序列造成设备加载并运行恶意代码。这种攻击不能使用较高级别的基于软件的安全性防止。

可信计算的概念出现,处理到基于PC的设备,这些低于软件的安全威胁。可信计算集团制定了一些规范,旨在防止克隆或损坏个人计算机在网络中。其中之一是可信平台模块(TPM),这是在一个独立的安全微控制器实现,或者可以在设备内被集成如存储器。

该TPM具有多项功能,其中包括预启动身份验证,这样可以防止未经授权的用户可引导盘,使机器被黑客攻破启动机器。在TPM还支持基于软件的安全性,例如通过在引导时验证所述平台的完整性并提供加密密钥安全存储的硬盘驱动器加密。

通过提供手段来验证平台的行为,因为它应该在TPM有助于建立信任的硬件根源。为了实现这一目标,在TPM上执行系统的固件,软件和配置数据测量执行开始之前,并且比较与安全地存储在芯片上预期值的测量结果。的软件或固件允许运行仅当值的相应组匹配。如果检测到不匹配,该系统可以回滚所讨论的模块为上次已知的良好状态。

保护通过散列

测量的系统值和其它保密数据诸如加密密钥通过散列安全地存储在TPM。在TPM执行密码散列函数固定长度的所测量的数据或消息,其产生的结果,或者称为摘要。此消化然后被存储并与已知的正确的摘要已存储在存储器中。的加密散列函数的这种性质使得它实际上不可能产生一个给定值的摘要,或修改的消息,而不改变它的摘要。这有效地防止篡改或非法替换的软件,即使在非常低的水平在堆栈,如系统BIOS。此外,TPM是耐在预引导认证暴力攻击。

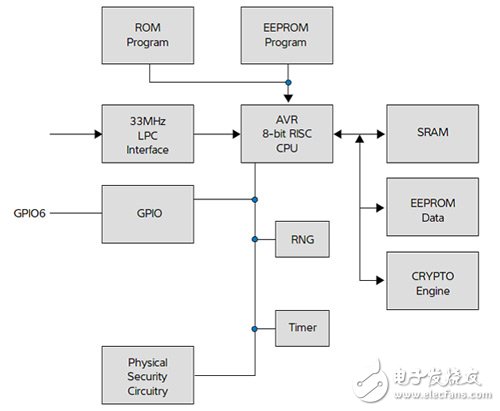

TPM时,像PC应用英飞凌SLB9635安全控制器,连接到通过低引脚数(LPC)接口的主要处理子系统。在内部,TPM是与功能,诸如随机数发生器(RNG)和密码协处理器一起运行的主CPU,这使设备能够执行密码散列算法,如SHA-1的高速的微控制器。该TPM还可以生成加密签名,如RSA签名速度非常快。这些数字签名允许系统来验证所接收的消息的发送者。图1显示了爱特梅尔AT97SC3204,它类似于英飞凌SLB9635一个TPM的内部功能。这两款器件都实现了可信计算组TPM规范1.2版本。

典型的TPM的PC安全应用功能模块图片

图1:一个典型的TPM用于PC安全性应用的功能块,表示用于连接到PC LPC接口。

可信计算的嵌入式系统

体现这些TPM的可信计算原理也适用于嵌入式系统,例如低功耗,资源受限的IoT设备访问。爱特梅尔AT97SC3204T是,提供了一个2线I2C连接到主机处理系统的AT97SC3204的变体。相比于LPC接口,I 2 C是更常用特色在嵌入式微控制器,以及需要更少的I / O引脚。

对于手持设备或其他应用中的空间非常宝贵,爱特梅尔ATSHA204A提供了一个微小的3引脚SOT23封装,单线接口的主机客户端和主机安全功能。此设备提供了TPM的密钥存储和散列算法执行的功能,并支持与主控制器标准挑战 - 响应交互。该命令集使得各种用途包括验证的软件,固件,或可更换的系统组件,例如子卡的真伪。其他可能的用途包括加密代码图像,以防止篡改,交换会话密钥,安全的数据存储,以及检查用户的密码。在最基本的操作,主机发出一个挑战,也是一个消息认证码(MAC)指令要求ATSHA204A散列挑战,发回的摘要。该ATSHA204A集成在硬件中实现执行计算高品质的256位随机数发生器(RNG)和SHA-256算法。该器件还具有物理安全功能,包括内置设备,内存保护,故障保护和屏蔽过电压篡改检测。内部产生的逻辑时钟和逻辑电源电压,并且不能经由外部管脚直接访问。

Maxim的DS5002FP安全微处理器提供了一种替代方法。该器件集成了加密逻辑一起用于运行应用程序代码的主机处理器。此装置防止观察和分析通过经由其串行端口装载程序存储器,并将其存储在SRAM的加密实时程序之前。未加密的信息只存在于处理器芯片内部解密时。这确保了RAM和软件的执行的内容出现难以理解到外部观察者。此设备使用基于64位密钥的专有的加密算法,并提供额外的安全功能,包括一个自毁输入,可与外部的篡改检测电路来使用。

结论

物联网正在迅速增长,带来了如智能电表,智能家居,可穿戴电子产品和许多其他应用程序的企业,政府,公众和黑客的注意设备。基本的安全漏洞已确定在一些系统中,它可以携带严重风险,为消费者和运营商,如公用事业公司。

开发,以确保连接到人的因特网的计算机的基于硬件的解决方案,也可以用于克服面临的IoT应用的挑战,并且正在迅速适应,以满足资源受限的嵌入式系统的需求。

-

Waao

2019-02-17

0 回复 举报这文章机翻的吧...... 收起回复

Waao

2019-02-17

0 回复 举报这文章机翻的吧...... 收起回复

-

物联网嵌入式系统2015-11-27 0

-

物联网与嵌入式系统的碰撞融合2017-08-02 0

-

一篇文章揭开嵌入式与物联网的神秘面纱2019-04-29 0

-

嵌入式物联网的硬件设计挑战2019-08-16 0

-

物联网嵌入式系统有什么特点?2019-08-26 0

-

物联网嵌入式系统有什么特征?2019-10-31 0

-

嵌入式系统在物联网行业有什么应用?2020-04-15 0

-

物联网与嵌入式系统的关系2020-12-17 0

-

如何满足嵌入式系统的灵活需求?2021-04-28 0

-

入门物联网,嵌入式是关键2021-07-01 0

-

嵌入式系统与物联网之间有什么关系?2021-10-27 0

-

嵌入式与物联网之间的关系2021-12-14 0

-

物联网与嵌入式两者是什么关系2023-01-31 0

全部0条评论

快来发表一下你的评论吧 !