工业控制系统的本体安全该如何理解

工业控制

描述

随着工业互联网的发展,新的工业生产模式和新的产品形态下,需要对工业控制系统安全的内涵和外延进行重新审视和定义。本文在总结分析工控系统安全现状和问题基础上,提出基于本体安全的工业控制系统安全思想方法和形式描述。

面向用户需求的服务模式创新对生产方式的变革要求,“按需定制”对产业链、供应链乃至行业生态的要求越来越高,各类工业系统融合(互联网化)趋势愈加明确,打造跨行业跨区域的全产业生态形成共识,工业互联网内涵和外延逐步完善。相对封闭的工业控制系统已经普遍采用通用协议、硬软件系统,并且与企业内网,甚至是与互联网发生了应用对接。工业控制系统越来越开放,使传统信息安全威胁逐渐向工控系统扩散,同时,工业互联网对自动化和信息化的发展和融合提出更高、更新的要求,也产生了新的非传统信息安全问题,工控系统安全面临前所未有的严峻形势。

针对工控系统的安全防护,近年来出现很多产品和解决方案,在信息安全方面起到了一些作用,综合而言,仍存在较大的问题,具体表现在以下方面:工控安全解决方案基本集中在防护,而且是传统信息安全技术的裁剪,并非量身定做;作用的对象主要是网络和主机,所谓的异常审计依据不完整数据集和流量,而非基于行业生产规则的行为分析。

少数基于工控装置的功能加强,也是从可用性增强,以达到高可靠性目的,采用的手段是冗余、容错和表决机制,成本翻番,对价格敏感的工业化生产显然不适用。所谓纵深防御深度融合体系,貌似将信息安全防护措施集大成,问题一是牺牲“实时性”,以时间换取空间;二是成本过高;三是防护过重过度。

缺少针对业务应用场景的安全测试、检测、测评、评估标准体系,且企业专业知识、业务能力、技术水平有限,造成防护措施的行业适配性差,难以开展针对工业生产全景的安全态势感知、分析、预警服务。

究其原因,目前的工控安全是把工控系统割裂开,而工控系统实际上是一个内部强耦合、关联作用紧密的整体。信息安全厂商和控制厂商从各自的技术和理解出发,过分强调某个方面的安全,未能将功能安全、信息安全、过程安全,以及运行管控安全等有机融合,造成现在的工控安全解决方案仍拘泥于“防护”,遵循传统的信息安全分区隔离、边界防护理念,未深入探究工控系统安全内在的本质的成因以及相互作用关系。

工控安全与传统信息安全最大的不同是其基于业务和工艺,针对应用场景,必须结合工艺业务要求进行安全保障,简单以“零和思维”、“木桶理论”思 路或试图用一个统一的技术思路来解决工控安全问题都有失偏颇。

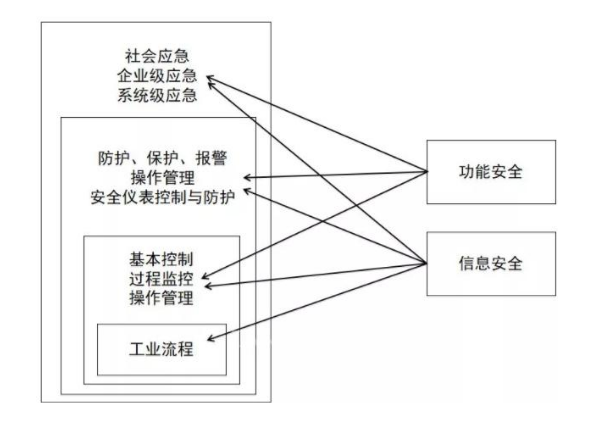

工业控制系统是由计算机设备与工业过程控制部件组成的自动控制系统,包括数据采集与监控系统(SCADA)、分布式控制系统(DCS)、可编程逻辑控制器(PLC)、远程测控单元(RTU)、传感/监视/ 控制/诊断系统等,以及制造执行系统(MES)、历史数据库、图形化界面、企业资源管理系统(ERP)等相关信息系统。工控系统安全涉及设备安全、功能安全、信息安全,覆盖控制层、网络层、系统层和管理层,贯穿设计、研发、实施、运维全生命周期。

从功能上可以分成生产功能和安全功能,生产功能包括生产运行控制系统,包括基本过程控制系统、过程控制系统、生产运行控制系统等;安全功能包括安全仪表系统、安全控制系统、安全保护控制系统、安全监测与控制系统等。

安全的工业控制系统由工控系统和安全保障系统组成。所谓工业控制系统安全(大安全)就是工控系统的设计目标在生命周期内的功能安全可达性。从本质而言,就是以实现工业系统可用性为目标,综合运用功能安全、信息安全等技术手段和防护措施,保障工业系统在生命周期内的安全稳定运行。传统的工业安全理论和单一的技术手段已经不能保证工业的安全稳定运行,只有建立基于行业业务规则的新的理论和技术创新,才有可能解决工控系统的本质安全。

-

工业控制系统安全性分析与对策2024-06-28 2463

-

工业控制系统面临的网络安全威胁有哪些2024-06-16 3178

-

加速工业4.0:扩展工业控制系统中的安全终端2023-06-15 1304

-

加速工业4.0:扩展工业控制系统的安全边缘2022-12-14 1436

-

工业控制系统信息安全入门指南2021-08-06 1278

-

怎么实现工业控制系统安全防护的设计?2021-05-25 2662

-

如何扩展工业控制系统的网络安全终端2021-01-27 1707

-

加速工业4.0:扩展工业 控制系统中的安全终端2021-01-20 933

-

加速工业4.0-扩展工业控制系统中的安全终端2020-12-15 1008

-

工业控制系统网络安全难题怎么解决2019-06-17 3451

-

扩展工业控制系统中的安全终端加速工业4.0的进程2019-04-16 3207

-

浅谈工业控制系统的安全挑战2018-05-20 1372

-

工业控制系统的信息安全分析及解决方案2018-02-13 9189

-

五年磨一剑 工业控制系统信息安全防护的新高度2016-11-10 1501

全部0条评论

快来发表一下你的评论吧 !