树莓派专用网络服务入门

电子说

描述

步骤1:保留您的Pi已更新!

sudo rpi-update

该命令将自动更新Raspberry Pi的固件,然后要求重新启动。如果您的Pi已经是最新的,则可以继续:

sudo apt-get update

sudo apt-get upgrade

现在,您已经拥有最新,最强大的固件和软件!

步骤2:Pi密码

理想情况下,我们将禁用默认的 pi 帐户,至少要设置您的pi帐户的默认密码。另一个主要的安全保护措施是,大多数用户都启用了SSH(安全套接字共享)和VNC(虚拟网络计算机),以便他们可以远程访问其计算机。我不建议在运行公开的Web服务器时允许网络之外的访问。

步骤3:上网

您有多个设备连接到WiFi路由器,那么如何告诉外界Raspberry Pi的服务位置呢?让我们在路由器制造商的配置工具中熟悉路由器的高级设置。大多数家庭网络使用以下公共IP地址之一作为其Internet网关:

http://192.168.0.1/

http://192.168.1.1/

http://10.0.0.1/

您将需要登录到路由器的配置工具。用户名和密码应在设置时分配。首先,我们需要为Raspberry Pi保留一个IP地址,以便定期使用。通常,路由器将具有DHCP(动态主机配置协议)设置部分,列表和绑定等。RaspberryPi和LAN上的所有其他设备应在此处列出。希望您的路由器将具有一个直观的界面,该界面对于如何将IP地址分配给设备或MAC地址很有用。如果其他所有方法均失败,请查阅制造商的说明。

Web请求的默认端口为80。除非Internet服务提供商不允许端口80,否则您可以保留默认端口。路由器配置的下一步为使路由器将端口80上的所有传入请求转发到Raspberry Pi。通常称为端口转发或端口范围转发。您将需要关联Raspberry Pi的IP地址,以便它将在端口80或您认为最合适的任何端口上接收所有传入请求。最安全的Web服务器是未连接到Internet的服务器;-)其次,我们应该限制apache conf文件中的访问,以仅允许我们的IP和我们已知的IP。您还可以允许Telnet,FTP,SSH,VNC等,但除非您熟悉与此类服务相关的安全隐患,否则我不建议您这样做。

步骤4:为自己获取域名

http://www.YOUR_CUSTOM_DOMAIN.ddns.net

在路由器的高级配置设置中检查DDNS(动态域名服务)设置。大多数路由器将支持以下一项或多项:http://www.dyn.com、http://www.noip.com,其他许多路由器也会在Google上搜索“动态DNS”。该服务将提供注册域名以与您的Internet服务提供商分配给您的动态IP地址关联的功能。通常,当您分配的IP地址更改时,下载或安装的路由器或软件插件会更新动态DNS服务的数据库。

步骤5:通过隐蔽性进行安全性

“在安全工程中,通过隐蔽性进行安全性(或通过隐蔽性进行安全性)是对设计或实现的保密性的依赖,这是为系统或系统组件提供安全性的主要方法。依赖模糊性的系统或组件可能具有理论或实际的安全漏洞,但是其所有者或设计者认为,如果不知道这些缺陷,则足以阻止成功的攻击。安全专家早在1851年就拒绝了这种观点,并建议模糊性永远不应是唯一的安全机制。”

https://en.wikipedia.org/wiki/Security_through_obs.。.

我们经常依靠某种模糊性来确保我们的安全。 “如果他们不知道,他们将无法使用它进入。”普通的家用门锁只有这么多组合,但是我们可以依靠前门的锁,因为我们知道小偷会拥有尝试各种组合或打破常规。但是,在Internet上,谁在监视您的前门,所以小偷无法尝试所有组合?幸运的是,我们的Web服务器具有一个access.log文件,该文件将自动为我们更新和存档。让我们从那里开始,看看是否有人在您的Web服务器上留下了自己的“足迹”。

步骤6:日志潜水

在Raspberry Pi上运行LAMP设置,打开一个终端窗口,然后键入以下内容:

cd /var/log/apache2/

zcat access.log* | awk ‘{print $1}’ | sort -n | uniq -c | sort -nr | head -20

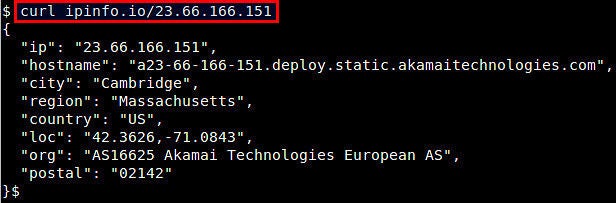

输出应该是两列的列表,其中一列包含计数的条目数,第二列是与每个Web请求关联的IP地址。从反向IP查找中获取最多信息的最简单方法是使用以下命令:

curl ipinfo.io/REPLACE.WITH.IP.ADDRESS.TO.LOOKUP

安装某些工具后,您可以进行一些挖掘,而不必依靠外部Web服务。 Pi默认不包含的内容:

sudo apt-get install geoip-bin

geoiplookup IP.ADDRESS

此处是有关使用geoiplookup的很好的文章。 Pi默认不包括更高级的挖掘:

sudo apt-get install dnsutils

dig -x IP.ADDRESS

该位置似乎可疑吗?尝试对活动进行grepping, zgrep 命令包含压缩文件:

zgrep ‘IP.ADDRESS’ access.log* -1

通过查看从IP地址发出的Web请求,您可以确定活动是否可疑。通常,您会发现这些IP地址来自寻找安全性漏洞的漫游器。您可以手动将IP地址屏蔽到您的黑名单中,也可以全部拒绝并允许选择IP地址。如果尚未安装,则需要安装和设置防火墙。

步骤7:Apache Web服务器

请注意:本文中的代码部分在不同设备上的显示方式有所不同。在移动设备上使用Instructables应用程序时,代码缺少行尾。大多数Web浏览器似乎都可以正常工作。

如果您要在全球范围内提供Web内容,那么您最终将希望采用某种黑名单或排除列表,在其中可以阻止访问特定IP地址您的服务器。但是,如果您想加强安全性并只允许选择一些访问权限,则需要进行一些更改。

cd /etc/apache2

sudo cp apache2.conf apache2.conf.bak sudo vi apache2.conf

OR

sudo nano apache2.conf

向下浏览文件,直到到达允许所有人从外部访问您的Web服务器的本节:

Options Indexes FollowSymLinks

AllowOverride None

Require all granted

AllowOverride 指令设置为 无 ,这意味着我们不会使用.htaccess文件覆盖这些设置。下一个指令 Require 设置为所有已授予,表示允许任何人访问。

请注意:我在日志文件中发现了大量的bot请求,使用phpmyadmin监听了我们的请求,请确保限制访问权限:

Order Deny, Allow

Deny from All

# localhost

Allow from 127.0.0.1

# Local-Area Network

Allow from 192.168.0

接下来,我们可以添加一个我们要保护的目录:

Options Indexes FollowSymLinks

AllowOverride All

AllowOverride 指令设置为 全部 表示我们将使用.htaccess文件覆盖这些设置。我们将在.htaccess文件中的指定目录(本例中为“/var/www/html/hydroMazing/”

)中提供 Require 指令。 # AccessFileName: The name of the file to look for in each directory

# for additional configuration directives. See also the AllowOverride

# directive.

AccessFileName .htaccess

您可以在此处将.htaccess文件的名称更改为更难以猜测的名称。将点保留在开头,因为这意味着隐藏文件。发挥您的想象力!

现在,您可以将.htaccess文件用作白名单或包含列表:

要创建.htaccess(或任何您命名的文件)文件:

cd /var/www/html/mydirectory/ sudo vi .htaccess

OR

sudo nano .htaccess # Allow access to localhost

Require ip 127.0.0.1

# Allow access to my cell phone

Require ip 98.97.34.23

第二个示例是一个示例,请将其更改为您的IP地址,或者Web服务器记录的IP地址。

保存并关闭文件。您可以根据需要添加其他访问权限。

步骤8:让每个人都使用前门

首先,让我们强迫任何来访的人我们的Web服务器使用前门

cd /etc/apache2

sudo cp apache2.conf apache2.conf.bak sudo vi apache2.conf

OR

sudo nano apache2.conf

向下浏览文件,直到到达此部分为止添加针对404和405错误的重定向:

。..

# AccessFileName: The name of the file to look for in each directory

# for additional configuration directives. See also the AllowOverride

# directive.

AccessFileName .htaccess

ErrorDocument 404 /

ErrorDocument 405 /

。..

保存并关闭文件。

设置访问权限列表

cd /var/www/html/ sudo vi .htaccess

# localhost

Require ip 127.0.0.1

保存并关闭文件。

重复您的管理目录

cd /var/www/html/admin/ sudo vi .htaccess

# localhost

Require ip 127.0.0.1

保存并关闭文件。

第9步:允许访问的Web界面

我要与大家分享我为HydroMazing Smart Garden System制作的简单Web界面。

我使用PHP编写了基本界面,用于读取和写入文件,从而使用户可以添加或删除IP地址。从他们的.htaccess文件中下载。

下载文件并解压缩到您的下载目录,然后将其复制到Web服务器的基本目录中部门:

sudo cp -R /home/pi/downloads/*.php /var/www/html/

更改权限:

sudo chmod -R www-data:www-data /var/www/html/* sudo chown -R 755 /var/www/html/*.php

等等!没那么快!

我们应该通过SSL连接保护用户名和密码。

https://hallard.me/enable-ssl-for-apache-server-in- 5分钟/

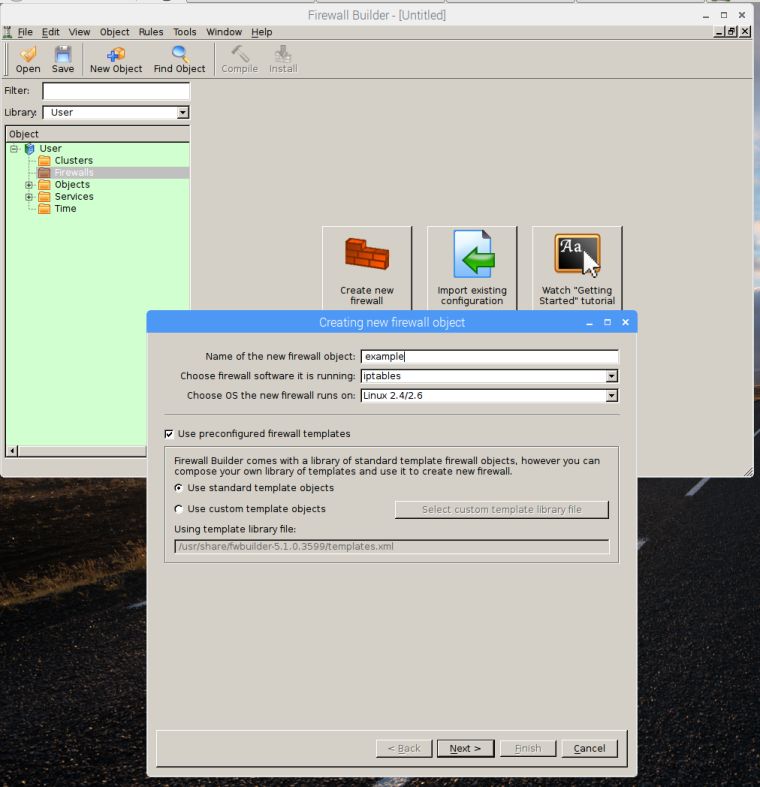

第10步:筑墙

安装开源防火墙构建器

Pop从Raspberry Pi的桌面打开一个终端,然后键入以下内容:

sudo apt-get install fwbuilder

安装完成后,您将拥有一个新的防火墙构建器GUI的桌面上“菜单/Internet”选项下的“选项”。

添加新防火墙,并将其命名为与服务器相同的名称。

选择“ Web服务器”模板加载默认规则。请注意,默认规则限制您的服务器访问外部Internet。为了允许访问,您需要添加一条规则。添加规则的最简单方法是复制与您的需求相似的现有规则。

步骤11:编译并安装

我们可以通过此接口构建防火墙,但由于没有足够的权限写入文件系统,因此无法安装防火墙。假设您为服务器命名的名称与DDNS名称相同,请在终端窗口的命令行中输入以下内容:

sudo mkdir /etc/fw sudo touch /etc/fw/servername.ddns.net.fw sudo chmod 777 /etc/fw/servername.ddns.net.fw

现在,您应该能够使用防火墙生成器程序来编译和安装防火墙。您可以重新启动apache Web服务器,也可以直接重新启动。

责任编辑:wv

-

树莓派权威用户指南2014-07-01 0

-

给新手们推荐几本关于树莓派的好书。2014-09-03 0

-

树莓派媒体服务器——MiniDLNA2016-01-19 0

-

树莓派入门套装2016-02-22 0

-

树莓派pico如何入门?2021-10-13 0

-

如何快速入门树莓派2022-02-23 0

-

比较全的树莓派入门介绍2015-11-30 838

-

树莓派网络打印机2017-04-11 1079

-

虚拟专用网络是什么_虚拟专用网络怎么设置2018-03-06 41500

-

树莓派有什么用_树莓派能用来做啥_树莓派新手入门教程2018-05-08 33397

-

树莓派入门教程之新手使用树莓派做系统的教程资料说明2019-03-22 1775

-

树莓派pico入门学习笔记(一)2021-12-17 865

-

树莓派简单入门2021-12-29 928

-

LTE中连接亚马逊网络服务的入门指南2024-02-22 150

-

树莓派与Arduino的区别是什么2024-11-11 989

全部0条评论

快来发表一下你的评论吧 !