利用MEMS麦克风漏洞的新型攻击

描述

MEMS麦克风可以像对声音一样对激光产生响应,不过,目前还没有掌握准确的作用机制。

据麦姆斯咨询报道,在近日发表的一篇研究论文中显示,苹果Siri、亚马逊Alexa和谷歌Assistant等智能音箱很容易受到激光的攻击,研究人员利用激光可以将没有声音甚至也看不到的命令输入这些智能设备,秘密地利用它们打开大门、访问网站、定位、甚至解锁并启动网联的车辆。研究人员将这种攻击称为“光命令”(Light Commands)攻击,目前证实可成功对脸书(Facebook)的智能硬件Portal以及多款智能手机实施攻击。

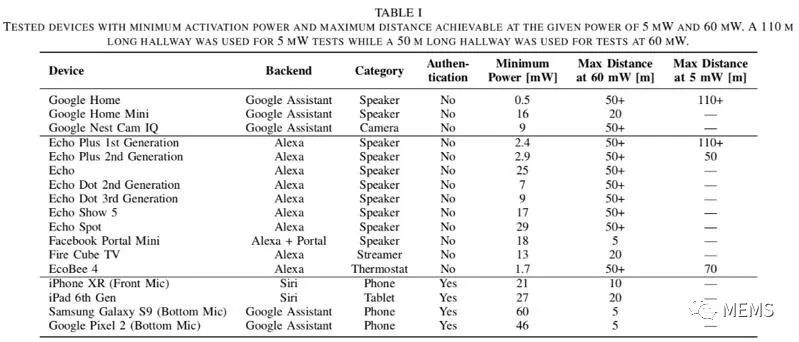

研究人员利用低功率激光器照射这些智能语音控制系统,最远可以从110米以外的距离输入所选择的命令。由于这些智能语音控制系统通常不需要进行用户身份验证,因此可以不需要密码或PIN频繁实施“光命令”攻击。即使系统要求对某些操作进行身份验证,但这类设备一般都不会限制用户的猜测次数,因而可以暴力尝试PIN码。此外,当这些智能语音设备被放置在窗户附近时,这些基于光的命令,甚至可以从一栋建筑物穿透玻璃,攻击另一栋建筑物内的智能语音设备。

利用MEMS麦克风漏洞的新型攻击

这种所谓的“光命令”攻击,利用了智能语音设备中所采用的MEMS麦克风的漏洞。这些麦克风中的微型MEMS元件会被动地对激光产生响应,就像它们“听到”声音一样。尽管目前研究人员仅测试了苹果Siri、亚马逊Alexa、谷歌Assistant、脸书Portal以及几款平板电脑和智能手机,但是,研究人员认为所有使用MEMS麦克风的设备都容易受到这种“光命令”攻击。

不过,这种基于激光的攻击仍有局限性。首先,攻击者必须可以直接瞄准目标设备。另外,大体来说,激光必须精确地对准MEMS麦克风的特定位置。再者,除非攻击者采用红外激光器,否则附近的用户很容易看到射进来的激光光束。更重要的是,这些智能语音设备通常会在执行命令时以语音或显示进行响应,该功能也会提醒用户。

尽管存在限制,但是该研究结果仍然具有重要意义。该研究不仅提出了一种针对语音控制系统的新型攻击方式,而且还成功展示了如何在模拟实际环境中实施这种攻击。此外,研究人员目前还没有完全搞清楚其背后的物理机制。相信经过未来几年的研究,把握背后的作用机制后,可能会带来更有效的攻击。当然,这项研究也突出了智能语音设备及其连接的外围设备,在执行敏感命令时不需要密码或PIN所带来的潜在风险。

利用“光命令”攻击实现开灯、购物、解锁并启动网联车辆、开门

研究人员在论文中称:“我们发现市场上的这类智能语音控制系统通常缺乏用户身份验证机制,即使有,实现方式也不够安全,例如,允许PIN暴力破解。我们展示了攻击者如何利用激光注入的语音命令来解锁目标的智能门锁、网站购物(原用户承担费用)、定位、解锁并启动各种网联车辆(例如,已连接到目标谷歌帐户的特斯拉)。”

攻击设备易得,成本功耗很低

研究论文中介绍了用于光命令攻击的几种设备组合。其中一种,由一支简单的激光笔、一个Wavelength Electronics LD5CHA激光驱动器和一个Neoteck NTK059音频放大器组成,全部成本大约370美元。该组合可以选用Opteka 650-1300 mm远摄镜头来聚焦激光,以进行远程攻击。这种激光驱动器和二极管专门针对实验室应用,要求攻击者具有相关的专业知识才能成功组装并测试这些设备组合。

另一种组合,是使用人眼看不见的红外激光器进行更隐蔽的攻击。第三种组合则选用了Acebeam W30 500流明激光激发的荧光手电,从而规避了激光需要精确对准MEMS麦克风特定部位的要求。

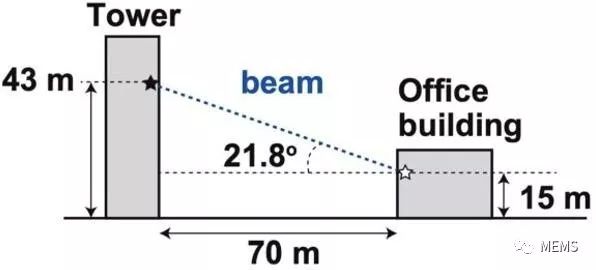

如上图显示,研究人员成功通过70米外的玻璃窗发出了光命令。在该实验中,研究人员将智能语音控制设备放置在办公室四楼(离地面15米)的窗户旁边。攻击激光设备被放置在附近塔楼内的平台上,位于距地面43米处。然后,激光器将一束激光照射到顶部配有MEMS麦克风的Google Home设备上,成功实施了攻击。

在另一项实验中,研究人员使用远摄镜头聚焦激光,成功攻击了110米外的智能语音控制设备。该距离是目前测试环境中可以达到的最大距离,意味着实际可以在更远距离实施攻击的可能性。

背后物理机制的探究

研究人员称,该研究确定了“物理学和MEMS麦克风之间的‘语义鸿沟’,在这种情况下,MEMS麦克风像对声音一样对光产生了响应。”研究人员仍在探究导致MEMS麦克风做出这种响应的准确机制。MEMS麦克风可以将声音转换成电信号,但在这项研究中,它们还会对直接对准它们的激光产生反应。通过调制激光的振幅,攻击者可以诱导MEMS麦克风产生电信号,就像它们接收到特定的音频一样,例如各种唤醒词。

智能音箱中MEMS麦克风的工作原理

研究人员称:“从实验结果来看,激光会引起MEMS麦克风振膜的某种运动,MEMS麦克风的这种结构设计正是将这种运动解译为声音,而这通常是由声压物理撞击振膜而产生的。不过,我们目前还不完全了解其背后的物理原理,目前正在对此进行深入研究。”

激光引起MEMS麦克风振膜运动,进而产生电信号

这项研究由日本电气通信大学的Takeshi Sugawara,以及密歇根大学的Benjamin Cyr、Sara Rampazzi、Daniel Genkin和Kevin Fu组成的国际研究团队完成。

亚马逊官员在一份声明中回应称:“客户信任是我们的重中之重,我们一直非常重视客户及产品安全。我们正在认真考察这项研究,并将继续与作者沟通,以了解他们的研究进展。”

同时,谷歌回应称:“我们正在仔细研究这份论文。保护用户是第一位的,我们也一直在寻求提高设备安全性的方法。”

苹果对此则未予置评。脸书也没有第一时间发表评论。

实验中被“光命令”攻击的部分设备及测试结果

应对新的安全威胁

当然,智能语音控制设备制造商可以通过多种途径来有效防止光命令攻击。例如,可以在执行敏感命令之前要求用户提供随机问题的正确答案,来为设备增加认证层;对于搭载多颗MEMS麦克风的语音设备,可以设定仅当所有麦克风都收到命令时才执行命令,从而防止仅向其中一颗MEMS麦克风发出光攻击的情形;另外,设备制造商还可以通过设置阻挡激光束的屏障或覆盖物来减少进入MEMS麦克风振膜的光量。

几乎可以肯定的是,目前,还没有在实际生活中有人利用光命令实施恶意攻击。并且,这种攻击可能还需要进一步的研究才能“实用化”。不过,找到可行的方法来对这些智能语音交互设备注入基于光的“病毒”仍然很有意义,尽管要使它们更可靠并且在现实环境中不被检测到,仍将面临很多限制和挑战。目前为止,光命令注入攻击还需要接近目标设备。基于光的“病毒”注入,代表了一种新颖的攻击载体,可能需要设备制造商为此构建新的防御机制。

-

MEMS麦克风的优缺点分析2024-11-20 2957

-

请问MEMS麦克风降噪了吗?2023-02-02 721

-

MEMS 麦克风技术简介 — 模拟麦克风与数字麦克风2023-01-27 9843

-

如何利用MEMS麦克风阵列定位并识别音频或语音信源?2021-06-01 2784

-

MEMS麦克风的需求分析2021-01-25 3460

-

MEMS麦克风的声学设计方案分享2020-08-25 4159

-

MEMS麦克风设计方法及关键特性2019-11-05 3580

-

基于MEMS技术的麦克风产品的原理及应用2019-07-05 6739

-

MEMS与ECM:比较麦克风技术2019-02-23 14365

-

如何用MEMS麦克风估算声强?2018-11-15 3674

-

MEMS麦克风技术叙述2017-09-18 1119

-

MEMS麦克风原理与应用2016-02-22 2067

-

MEMS麦克风技术和专利侵权风险分析2015-05-15 4965

-

在双线式麦克风电路中使用MEMS麦克风2013-11-18 11490

全部0条评论

快来发表一下你的评论吧 !