超宽带(UWB):工作原理及其非凡潜力

RF/无线

描述

作者:

恩智浦UWB解决方案产品管理总监Rias Al-Kadi

恩智浦汽车UWB产品营销经理Christoph Zorn博士

在移动终端、汽车、物联网与工业等广泛的市场中,开发人员一直在积极寻求一种精密的测距技术,来实现精准的室内与室外定位。幸运的是,UWB在近期经过“改造”,成为精确、安全的实时定位技术,优于Wi-Fi、蓝牙和GPS等无线技术。超宽带技术能够实时处理环境信息,如位置、移动及其与UWB设备间的距离,这些信息已精确到几厘米,这为系统增添了空间感知能力,从而将推动一系列激动人心的新应用的开发。为了解UWB的潜力,请务必考虑UWB在测量飞行时间、到达角、尤其是其安全属性方面的独有特点。

基于UWB的汽车应用——更加智能的智能钥匙

在2019年下半年,汽车制造商纷纷推出计划,实施基于UWB的无钥匙汽车门禁,并将探索UWB支持的新用例,如车内乘客检测、自动代客泊车、自动泊车、停车场进入和免下车支付等。 对于即将到来的UWB浪潮,其中一个备受期待的用例是通过智能手机实现无钥匙门禁(PKE)。

通过PKE,您可以在不使用机械钥匙的情况下解锁和启动汽车。遥控钥匙装在您的口袋或钱包中,当进入解锁车门的适当范围内时,遥控钥匙会被“唤醒”。进入汽车后,系统会检测到遥控钥匙,以激活点火启动按钮。

PKE遥控钥匙深受汽车制造商的欢迎,因为它们能够提供极大的便利性,并且备受客户期待。此外,如果使用遥控钥匙,转向柱将不再需要笨重的锁芯,这减轻了汽车重量,降低了发生碰撞时膝盖受伤的风险。消费者对这一技术也十分青睐,因为无需寻找或拨动机械钥匙来开锁、启动或锁车,生活变得更加方便了。遗憾的是,如今许多遥控钥匙也成了窃贼的目标,他们使用现成可用的廉价入侵设备来检测汽车的唤醒信号,然后将该信号重新定向至钥匙以便唤醒钥匙,使其强制发出不必要的开锁信号。这就是我们所熟知的中继攻击。

中继攻击之所以成为可能,是因为现在有一些遥控钥匙利用信号强度——不是时间戳——来检测何时车主距离汽车两米内。攻击通常由两个人完成,一个人在钥匙附近,另一个人在汽车附近。当您走出汽车,比如前往购物商场、咖啡厅或餐厅,或者如果您在家,而您的车钥匙靠近玄关或窗户,第一个窃贼会尽量接近钥匙,发出您汽车所发送的同类型查询来检测钥匙。如果您的钥匙响应查询,表示其在范围内,第一个窃贼会捕捉响应信号,然后将该信号发送(或中继)给等候在汽车旁的第二个窃贼。然后,第二个窃贼使用捕捉到的响应信号欺骗汽车解锁并启动。

图1:中继攻击复制信号并使用该信号开锁(来源:恩智浦)

通过为PKE遥控钥匙和智能手机门禁添加UWB,ToF计算能够有效地防止中继攻击。窃贼检索的任何信号都标记有时间戳,指示信号是在范围以外的某个地方生成的。当信号到达汽车时,计算得出的行程时间会显示发出信号的点过于远,无法开门。拿着午后场电影票的影迷无法进入深夜秀场,因为电影票上显示的时间是错误的而且已过期,同样,盗版的UWB信号不会让窃贼进入汽车,因为信号显示的时间是错误的,从本质上来说已过期。

UWB的起源与现状

1960年代,人们首次开发出UWB,将其用于雷达应用。后来,该技术经过调整,用作正交频分复用(OFDM)技术,并在IEEE.15.3中标准化为速度高达480 Mbps的超高数据速率传输技术。在这个容量方面,该技术与WiFi直接竞争,但WiFi很快使其数据传输功能相形见绌,使得UWB在传输用例中退居二线。基于脉冲无线电技术,UWB的下一个角色则成功得多。如IEEE 802.15.4a中指定的,它使用2ns脉冲来测量飞行时间和到达角的值。不久后,其安全功能通过IEEE 802.15.4z中指定的扩展得到增强(在PHY/RF级别),这使其成为独特的安全精密测距和感应技术。

使用智能手机作为智能钥匙来进入和启动汽车的想法极具吸引力,因此,汽车和智能手机行业的领先企业纷纷积极参与,在802.15.4z标准中定义安全机制。UWB为何能够以如此高的精度处理这么重要的用例?让我们来探索一下该技术的背景和环境。

什么使UWB成为与众不同的无线技术

与大多数无线技术不同,超宽带(UWB)通过脉冲无线电工作。它在宽频带上使用一系列脉冲,因此有时也被称为IR-UWB或脉冲无线电UWB。相比之下:卫星、Wi-Fi和蓝牙在窄频带上使用调制正弦波来传输信息。

UWB脉冲具有多个重要特点。首先,它们陡而窄,看起来像尖峰一样,即使是在嘈杂的通道环境中,也很容易识别。此外,与WiFi或BLE等其他技术相比,对于ToF测距,UWB脉冲更适合密集多径环境。由于主信号路径旁的对象会引起反射或中断,通过多个路径到达接收器的无线电信号在IR-UWB系统里很容易与主信号区分开来。但这件事在窄带系统里却非常耗时和困难。

UWB在无线电频谱的其他部分工作,远离聚集在2.4 GHz周围的繁忙ISM频段。用于定位和测距的UWB脉冲在6.5和8 GHz之间的频率范围内工作,不会干扰频谱其他频段发生的无线传输。这意味着UWB能够与现在最流行的无线形式共存,包括卫星导航、Wi-Fi和蓝牙。

在典型功率级工作时,距离最长可达10米左右。但如果使用较高功率脉冲,UWB的距离甚至可达200米。UWB通信还可以传输数据,其中UWB数据包的有效载荷部分以大约7 Mbps的速率发送数据,并且可以继续加速,最高可达32 Mbps。

现在,UWB使用调制脉冲序列,持续时间为2ns,非常短。脉冲间距可以相同,也可以不同。脉冲重复频率(PRF)从每秒数十万脉冲到每秒数十亿脉冲不等。通常支持的PRF是62.4 MHz和/或124.8 MHz,分别称为PRF64和PRF128。UWB的调制技术包括脉冲位置调制和二进制相移键控。

定义脉冲重复频率

• 脉冲发射器在开与关之间切换,以特定速率(PRT或PRF)提供峰值功率(Ppeak)

• 最大距离与发射器输出功率直接相关。系统发射的能量越多,目标检测距离将越大。

飞行时间(ToF)计算

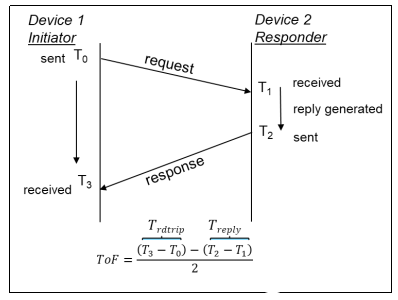

在科学和军事应用中,确定两点(或两个设备)间水平距离的过程被称为测距。飞行时间(ToF)是测距的一种形式,使用信号行程时间来计算距离。图2提供了ToF计算在配备UWB的两台设备中如何工作的基本描述。

图2:UWB的飞行时间计算,其中设备1是控制器,设备2是受控器(来源:恩智浦)

为了计算飞行时间(ToF),我们测量信号从到达点传输到B点所花费的时间。我们选取消息往返时间的往返读数,这包括设备2中的处理时间。然后减去处理时间,再除以2,便可得出ToF。为了确定在传输过程中覆盖了多少地面,将ToF乘以光速即可。

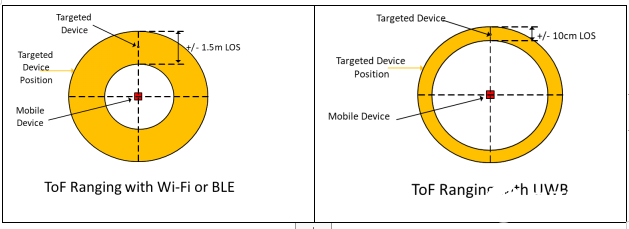

由于UWB的高带宽(500 MHz),脉冲宽度为纳秒级,这提高了精度。与使用窄带收发器的WiFi和BLE不同,ToF和测距的精度限于约+/-1m至+/-5m,而UWB可精确到+/-10cm以内。

由于UWB信号明显不同且易于读取,即便在多通道环境中也是如此,因此当脉冲离开和到达时,信号更容易识别,且高度确定。UWB能够以超高的传输速率准确跟踪脉冲——在短突发时间内发送大量脉冲——因此即使距离非常短,也可以进行细粒度ToF计算。

调制正弦波在使用Wi-Fi或蓝牙确定位置时会出现,其多通道分量只能以复杂的方式分离。这也就是Wi-Fi和蓝牙为何努力提供精度低于1米的准确测量值的部分原因。

图3对UWB ToF计算与Wi-Fi和蓝牙的ToF计算进行比较。

图3:通过Wi-Fi和BLE与通过UWB进行的ToF测距(来源:恩智浦)

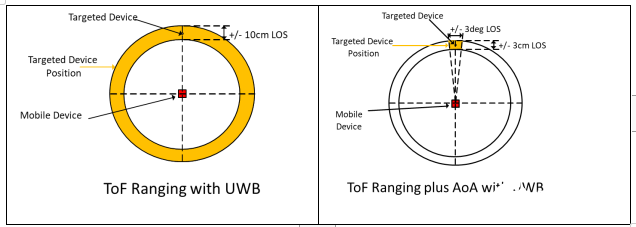

可选到达角(AoA)计算

请务必注意,ToF计算确定的是径向距离,而不是方向。也就是说,ToF计算告诉设备1其与设备2之间的距离,但不告诉设备2的方向——前、后、左、右、东、南、西还是北。所以ToF图是一个圆圈:如果ToF计算表明设备2与设备1之间的距离为15 cm,则以设备1为圆心,用卷尺在每个方向测量15 cm,以此方式形成一个圆圈,设备2可以在该圆圈中的任意位置。若要通过第二次测量的方式,使用两个距离圆圈的交集来确定位置,则需要额外的设备。

因此,要完善UWB技术的讨论,我们应该考虑另一个方面,也就是当前非汽车应用的一个重要因素:到达角(AoA)。到达角可帮助确定设备2在该圆圈中的哪个位置。为了计算AoA,设备1需要配备一组小心放置的专用天线,这组天线仅用于AoA测量。并非所有UWB解决方案都包含额外天线,但包含额外天线的UWB能够精确到几厘米以内(图4)。

图4:ToF测距与AoA生成高准确度(来源:恩智浦)

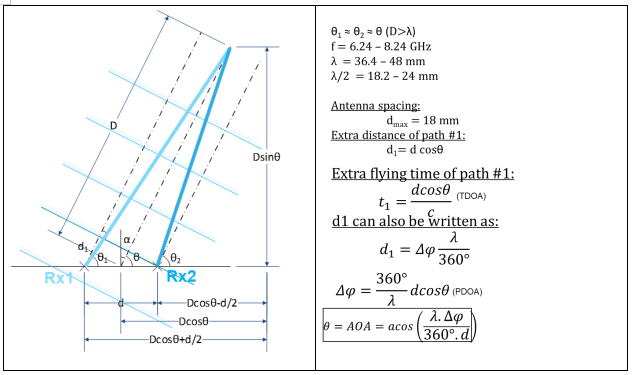

AoA计算是单独进行的,与ToF计算不同,但二者具有相似性:它们都以脉冲定时开始。在AoA阵列中的每个天线,接收到的每个信号的到达时间与相位存在微小但可辨别的差异。记录每个信号的到达时间与相位,然后用于类似三角测量的几何计算中,从而确定信号来自哪里。

图5中左图以设备1上的两个AoA天线Rx1和Rx2为例。与Rx2相比,从设备2发出的信号需要更长时间才能到达Rx1,这表示Rx1、Rx2和信号原点组成的三角形向右倾斜,指示信号来自设备1的东北方向。

与Rx2相比,从设备2传输到设备1的信号需要更长时间才能到达Rx1。图5中右图显示的AoA计算使用到达时间和天线间距来确定每个传入信号的角度,并绘制由Rx1、Rx2和设备2组成的三角形。在本例中,该三角形中Rx1的边较长,并指向右边,这表示设备2在设备1的右边。

图5(左):设备1上两个AoA天线Rx1和Rx2的示例(来源:恩智浦)

图5(右):AoA计算使用到达时间和天线间距来确定每个传入信号的角度(来源:恩智浦)

UWB如何管理安全性

UWB中增添的其中一个重要特性是物理层(PHY)中用于收发数据包的额外部分,这作为即将推出的802.15.4z规范的一部分进行定义。该新特性以恩智浦开发和推荐的一项技术为基础,称为扰频时间戳序列(STS)。新特性增添了加密、随机数生成和其他技术,使得外部攻击者更难访问或操控UWB通信。

保护ToF计算

飞行时间计算很容易受到距离操控的影响。如果您可以干扰时间戳或计算的其他方面,就可以使您看起来比实际更近。在特定应用中,如安全访问,这会欺骗系统认为授权用户在旁边(但实际上并没有)并触发开锁(其实不应开锁),这是个严重的问题。

针对测距的原始UWB标准802.15.4a已发布十多年,对安全性的重视已经跟不上现在的发展。在测试4a标准时,研究人员发现,外部攻击者能够以超过99%的概率将测量的距离减少多达140米。对这一特定漏洞的担忧促使人们开始修订4z标准。

具体想法是,通过为PHY数据包添加加密密钥和数字随机性,阻止ToF相关数据可访问或可预测。这有助于抵御使用原始UWB PHY的确定性和可预测性质来操控距离读数的各种外部攻击,包括Cicada工具、Preamble注入和早检测/晚连接(EDLC)攻击。更新后的方法能够提供尽可能最好的保护,避免遭到以操控距离测量值为目标的暴力攻击。

-

超宽带技术UWB的应用是什么2024-03-15 2061

-

什么是UWB(超宽带)无线通信?2023-10-09 6254

-

UBW超宽带天线的设计2022-11-08 6658

-

UWB超宽带技术又是什么黑科技?2021-06-16 2871

-

如何利用TH-UWB02超宽带发射芯片实现超宽带窄脉冲发射机电路?2021-03-18 2262

-

超宽带UWB的起源和发展现状及工作原理的详细说明2020-11-26 1690

-

UWB超宽带定位原理与应用2020-05-13 2317

-

UWB超宽带传输技术特点2019-06-14 3711

-

关于超宽带UWB2018-12-20 2077

-

UWB超宽带室内定位技术2018-11-28 4214

-

UWB超宽带定位技术概念2018-10-19 3991

-

什么是UWB超宽带定位?UWB定位的应用场景有哪些?2018-10-17 2053

-

uwb超宽带定位原理全面解析2018-10-16 4364

-

一种蝶形平面超宽带(UWB)天线的设计2012-08-06 4777

全部0条评论

快来发表一下你的评论吧 !