如何通过渗透测试来找出工控系统中的脆弱环节

工业控制

描述

(文章来源:工控网)

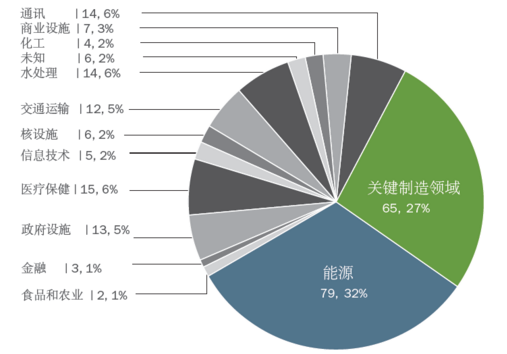

随着“两化”融合的不断深入,传统IT的安全威胁不断涌向工业控制系统,让原本封闭和脆弱的工业控制系统雪上加霜。据美国国土安全部下属的工业控制系统网络应急响应小组(ICS-CERT)发布的报告披露,2014年9月至2015年2月期间共发生了245起网络安全事件, 其中的154起影响了关键制造业、能源系统、化工和核设施。

这些事件在发生频率、复杂性和严重性上均有不同程度增加,且超过一半属于高级持续性威胁(APT)。尽管企业在安全防护、监控和检测能力上已有所增强,但伴随着工控系统攻击行为的集团化、精准性特点越来越显著,可被利用的安全漏洞在过去几年逐年增多,充分了解自身安全风险显得尤为必要。渗透测试作为发现工控系统脆弱性的有效补充手段,可验证安全管理流程和技术防护措施的有效性,增强工业控制系统网络安全性。

尽管ISA-99/IEC 62443等对数据流向进行了规定,但不遵守安全分区和数据流向规则的网络大量存在,多网卡以及允许全网ICMP通讯的情况也非常普遍,外部渗透测试方法依旧可行。

除了上面提到的互联网和相邻连接网络渗透测试方法,其它可考虑的渗透点包括物理安全脆弱性和社会工程学。社会工程学利用了任何安全程序中最薄弱的环节之一:人的因素。技术性社会工程学方法(如钓鱼网站)结合专业的工具可实现最有效的渗透测试,工业控制系统需综合终端防护、入侵检测及加强人员安全意识培训等来防范社会工程学攻击。

在实验室或者测试环境搭建模拟真实生产控制系统的平台,采用相同的设备类型、型号和版本,并尽可能采用真实系统的备份镜像进行测试,采取各项渗透测试手段,尽最大可能发现模拟环境的问题,而无需太关心安全问题。

取得控制设备操作权限或破坏控制设备是黑客攻击的重要目的。由于前期未进行安全设计,大部分基于IP的工业控制协议都缺乏加密认证机制,很容易被修改、劫持、破坏,甚至造成设备被直接控制。需对工控设备进行安全性和健壮性测试,挖掘其未知安全漏洞。

工控服务器和工作站大部分是Windows系统,且很大一部分为XP等老旧系统。用户由于担心系统兼容性问题,通常不升级补丁,系统长期运行后会积累大量的安全漏洞,也为渗透测试提供了丰富的研究素材。本文简单介绍了工控系统渗透测试方法,并分析了工业控制系统的特定威胁、攻击行为以及风险点,帮助客户优化安全防护策略,减少安全隐患。

(责任编辑:fqj)

-

工控主板常用的五种检修方法2023-02-08 3299

-

白盒渗透测试的优势是什么2022-09-19 1729

-

面向工业控制系统的渗透测试工具综述2021-06-09 907

-

怎么设计一款基于渗透性测试的Web漏洞扫描系统?2021-05-10 1130

-

web渗透的测试流程2021-01-29 4321

-

工控主板常用的五种检修方法是什么2020-12-25 2087

-

白帽子必知:七大便捷、快速的渗透测试工具2020-09-28 2572

-

WEB渗透与IOT渗透的区别分析与IOT渗透测试功能特点2020-08-05 4101

-

WEB安全渗透测试流程到底是什么2020-02-20 3567

-

工控系统安全隐患巨大 工控安全需重视2019-06-19 1777

-

工控系统渗透测试方法与工控系统的安全问题2018-10-23 7430

-

基于labview的混凝土渗透性监测系统2014-05-29 4279

-

典型环节的模拟及参数测试2009-07-25 4995

-

有色Petri网在渗透测试中的应用2009-04-02 959

全部0条评论

快来发表一下你的评论吧 !