еҹәдәҺFPGAе’ҢеҚ•зүҮжңәжһ„жҲҗзҡ„з”өеӯҗеҠ еҜҶзі»з»ҹзҡ„и®ҫи®Ў

еҸҜзј–зЁӢйҖ»иҫ‘

жҸҸиҝ°

1гҖҒ еј•иЁҖ

FPGA/CPLDжҠҖжңҜжҳҜиҝ‘е№ҙжқҘи®Ўз®—жңәдёҺз”өеӯҗжҠҖжңҜйўҶеҹҹзҡ„еҸҲдёҖеңәж–°зҡ„йқ©е‘ҪпјҢдёәдәҶдҝқжҠӨзҹҘиҜҶдә§жқғпјҢеҮәзҺ°дәҶеҗ„з§ҚеұӮж¬Ўзҡ„й’ҲеҜ№FPGAзҡ„е®үе…ЁеҠ еҜҶжҠҖжңҜгҖӮеёёз”Ёзҡ„ж–№жі•жңүпјҡ硬件еҠ еҜҶжі•пјҢиҪҜ件еҠ еҜҶжі•пјҢеҸҜйҮҚжһ„еҠ еҜҶжі•зӯүгҖӮ然иҖҢеңЁдј з»ҹзҡ„и®ёеӨҡеҠ еҜҶжҠҖжңҜдёӯпјҢдәә们йҖҡеёёиғҪеӨҹйҖҡиҝҮеҜ№д»Јз Ғзҡ„и·ҹиёӘгҖҒеҲҶжһҗе’ҢPCBжқҝзҡ„еӨҚеҲ¶пјҢиҖҢе®һзҺ°зЎ¬д»¶е’ҢиҪҜ件зҡ„йқһжі•жӢ·иҙқгҖӮдёәдәҶиҝӣдёҖжӯҘжҸҗй«ҳж•°еӯ—зі»з»ҹзҡ„е®үе…ЁжҖ§пјҢжң¬ж–Үи®әиҝ°дәҶдёҖз§ҚеҹәдәҺSHAеҠ еҜҶз®—жі•зҡ„пјҢйҮҮз”ЁFPGAе’ҢDS2432е®һзҺ°зҡ„硬件еҠ еҜҶжҠҖжңҜгҖӮдёҚдҪҶе®һзҺ°з®ҖеҚ•иҖҢдё”еҸҜжңүж•ҲйҷҚдҪҺ硬件д»ҝеҲ¶зҡ„еҸҜиғҪжҖ§гҖӮ

2гҖҒ IFFзҡ„жҰӮеҝө

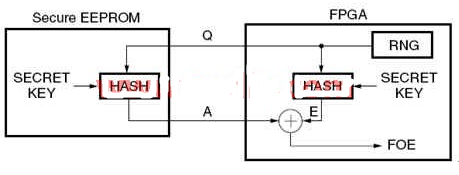

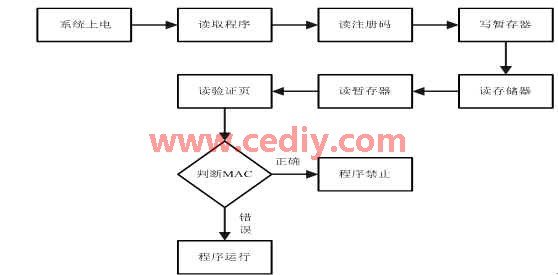

IFFпјҲIdentification Friend or Foeпјүзҡ„еӯ—йқўеҗ«д№үдёәиә«д»ҪйүҙеҲ«пјҢзӯүж•Ҳз”өи·ҜеҰӮеӣҫ1жүҖзӨәпјҡ

еӣҫ1 иә«д»ҪйүҙеҲ«зӯүж•Ҳз”өи·Ҝ

еңЁFPGAжӯЈејҸе·ҘдҪңеүҚпјҢйҰ–е…ҲиҰҒе®ҢжҲҗдёҺеҠ еҜҶиҠҜзүҮзҡ„жҢҮд»Өй—®зӯ”пјҢе…ұеҲҶеҰӮдёӢеҮ жӯҘпјҡ

пјҲ1пјүFPGAжү§иЎҢйҡҸжңәж•°дә§з”ҹеҷЁпјҲRNGпјүпјҢдә§з”ҹдёҖдёӘйҡҸеҚіж•°QпјҢ并жҠҠе®ғйҖҒеҫҖе®үе…ЁEEPROMдёӯгҖӮ

пјҲ2пјүе®үе…ЁEEPROMеҲ©з”Ёд»…еҜ№и®ҫи®ЎиҖ…ејҖж”ҫзҡ„еҜҶй’ҘпјҢдҪҝз”ЁHASHеҮҪж•°пјҢиҝӣиЎҢе®үе…Ёж•ЈеҲ—з®—жі•пјҢеҜ№QиҝӣиЎҢеҠ еҜҶпјҢдә§з”ҹдёҖдёӘдҝЎжҒҜAгҖӮ

пјҲ3пјүFPGAдҪҝз”ЁзӣёеҗҢзҡ„еҜҶй’Ҙдә§з”ҹжңҹжңӣзҡ„дҝЎжҒҜEпјҢдёҺжқҘиҮӘе®үе…ЁEEPROMзҡ„е®һйҷ…дҝЎжҒҜAиҝӣиЎҢжҜ”иҫғгҖӮ

пјҲ4пјүеҰӮжһңжңҹжңӣзҡ„дҝЎжҒҜEе’Ңе®һйҷ…зҡ„дҝЎжҒҜAзӣёеҗҢпјҢеҲҷиЎЁжҳҺиҝҷдёӘи®ҫи®ЎжҳҜдёҖдёӘFriendпјҢеҗҰеҲҷиҝҷдёӘи®ҫи®ЎжҳҜдёҖдёӘ FoeпјҢеӣ дёәиҝҷдёӘзі»з»ҹзҡ„йқһжі•жӢ·иҙқеҸҜиғҪе·Із»ҸеҸ‘з”ҹгҖӮ

пјҲ5пјүжңҖеҗҺпјҢFPGAеҝ…йЎ»жҢүд»ҘдёӢж–№ејҸиҝӣиЎҢи®ҫи®ЎпјҡеҰӮжһңFoeиў«жЈҖжөӢеҲ°пјҢзі»з»ҹеҒңжӯўиҝҗиЎҢпјҢжҲ–иҖ…д»ҘеҮҸе°‘зҡ„еҠҹиғҪиҝҗиЎҢпјҢеҸӘжңүзі»з»ҹиў«жЈҖжөӢдёәFriendж—¶пјҢз”ЁжҲ·и®ҫи®Ўзҡ„еҠҹиғҪжүҚиғҪжӯЈеёёзҡ„иҝҗиЎҢгҖӮ

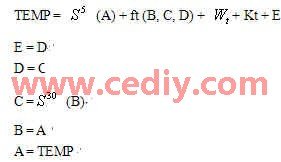

3гҖҒSHA-1з®—жі•

SHA-1з®—жі•еҚіжҳҜе®үе…Ёж•ЈеҲ—з®—жі•пјҢиҜҘз®—жі•йҮҮз”ЁеҚҒе…ӯдёӘ32дҪҚеӯ— пјҲ0≤t≤15пјүдҪңдёәиҫ“е…Ҙж•°жҚ®пјҢеҸҜз”ЁдәҺи®Ўз®—иҜ»йӘҢиҜҒйЎөе‘Ҫд»ӨпјҢиҝҷеҚҒе…ӯдёӘ32дҪҚеӯ—жқҘиҮӘдәҺеҜҶй’ҘгҖҒеӯҳеӮЁеҷЁзӯүзӣёе…іж•°жҚ®д»ҘдёҖе®ҡзҡ„еҮҪж•°е…ізі»з”ҹжҲҗгҖӮSHAз®—жі•иҝҳж¶үеҸҠеҲ°дёҖдёӘз§°дёә пјҲ0≤t≤79пјүзҡ„е…«еҚҒдёӘ32дҪҚеӯ—зҡ„еәҸеҲ—пјҢдёҖдёӘз§°дёәKt пјҲ0≤t≤79пјүзҡ„е…«еҚҒдёӘ32дҪҚеӯ—зҡ„еәҸеҲ—пјҢдёҖдёӘеёғе°”еҮҪж•°ft пјҲBпјҢCпјҢDпјү пјҲ0≤t≤79пјүпјҢе…¶дёӯBгҖҒCе’ҢDдёә32дҪҚеӯ—пјҢд»ҘеҸҠеҸҰеӨ–дёүдёӘ32дҪҚеӯ—пјҢз§°дёәAпјҢEе’ҢTEMPгҖӮе®ғ们зҡ„е®ҡд№үеҰӮдёӢпјҡ

еҮҪж•°ft пјҲBпјҢCпјҢDпјү = пјҲB∧Cпјү∨пјҲпјҲB\пјү∧Dпјү пјҲ0≤t≤19пјү

B C D пјҲ0≤t≤39пјү

пјҲB∧Cпјү∨пјҲB∧Dпјү∨пјҲC∧Dпјү пјҲ40≤t≤59пјү

B C D пјҲ0≤t≤79пјү

еәҸеҲ— =  пјҲ0≤t≤15пјү

пјҲ0≤t≤15пјү

пјҲ16≤t≤79пјү

еәҸеҲ—Kt = 5A827999h пјҲ0≤t≤19пјү

6ED9EBA1h пјҲ20≤t≤39пјү

8F1BBCDCh пјҲ40≤t≤59пјү

CA62C1D6h пјҲ60≤t≤79пјү

еҸҳйҮҸAгҖҒBгҖҒCгҖҒDгҖҒEеҲқе§ӢеҢ–еҰӮдёӢпјҡ

A = 67452301h

B = EFCDAB89h

C = 98BADCFEh

D = 10325476h

E = C3D2E1F0h

еҪ“tд»Һ0еҫӘзҺҜиҮі79пјҢжү§иЎҢдәҶдёӢйқўзҡ„зҡ„дёҖзі»еҲ—и®Ўз®—еҗҺпјҢ160дҪҚзҡ„MACжҳҜAгҖҒBгҖҒCгҖҒDе’ҢEзҡ„дёІиҒ”пјҲдёҚиҖғиҷ‘д»»дҪ•иҝӣдҪҚпјүпјҡ

дё»жңәйҖҡиҝҮиҜ»йӘҢиҜҒйЎөе‘Ҫд»ӨиҜ»еҸ–MACпјҢдёҺдё»жңәжң¬иә«и®Ўз®—зҡ„MACеҖјиҝӣиЎҢжҜ”иҫғпјҢд»ҘеҲӨж–ӯжҳҜеҗҰжңүйқһжі•жӢ·иҙқдә§з”ҹгҖӮ

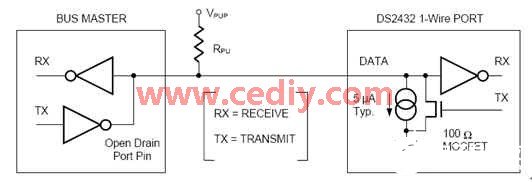

4гҖҒDS2432зҡ„硬件й…ҚзҪ®е’ҢеҠҹиғҪжҸҸиҝ°

DS2432жҳҜдёҖдёӘе…·жңүSHA-1еј•ж“ҺгҖҒж”ҜжҢҒ1-wireжҖ»зәҝзҡ„EEPROMеӯҳеӮЁеҷЁпјҢдё»иҰҒз”ЁдәҺж•°еӯ—зі»з»ҹзҡ„еҠ еҜҶгҖҒи®Ўж•°зӯүгҖӮ

пјҲ1пјү硬件й…ҚзҪ®

DS2432дёҺеӨ–з•ҢйҖҡиҝҮ1-wireз«ҜеҸЈиҝӣиЎҢйҖҡдҝЎпјҢе…¶еҶ…йғЁзӯүж•Ҳз”өи·ҜеҰӮеӣҫ2жүҖзӨәпјҡ

еӣҫ2 硬件й…ҚзҪ®еҸҠеҶ…йғЁзӯүж•Ҳз”өи·Ҝ

з”ұдәҺ1-WireжҖ»зәҝеҸӘе®ҡд№үдәҶдёҖжқЎж•°жҚ®зәҝпјҢжүҖд»ҘпјҢдҝқиҜҒеңЁйҖӮеҪ“зҡ„ж—¶й—ҙй©ұеҠЁжҖ»зәҝдёҠзҡ„жҜҸдёӘеҷЁд»¶йқһеёёйҮҚиҰҒпјҢдёәдәҶиҫҫеҲ°иҝҷдёҖзӣ®зҡ„пјҢжҺҘеңЁ1-WireжҖ»зәҝдёҠзҡ„жҜҸдёӘеҷЁд»¶йғҪеҝ…йЎ»жјҸжһҒејҖи·Ҝе’ҢдёүжҖҒиҫ“еҮәгҖӮе…·дҪ“еҶ…е®№еҸҜеҸӮйҳ…DS2432зҡ„ж•°жҚ®жүӢеҶҢгҖӮ

пјҲ2пјүеҠҹиғҪжҸҸиҝ°

DS2432жңүдә”дёӘдё»иҰҒзҡ„ж•°жҚ®йғЁд»¶пјҡ1пјү64дҪҚе…үеҲ»ROMпјҢ2пјү64дҪҚжҡӮеӯҳеҷЁпјҢ3пјүеӣӣдёӘ32еӯ—иҠӮзҡ„EEPROMйЎөпјҢ4пјү64дҪҚеҜ„еӯҳеҷЁпјҢ5пјү64дҪҚеҜҶй’ҘеӯҳеӮЁеҷЁе’ҢдёҖдёӘ512дҪҚзҡ„SHA-1пјҲе®үе…Ёж•ЈеҲ—з®—жі•пјүеј•ж“ҺгҖӮDS2432ж №жҚ®иҮӘе·ұзҡ„еҜҶй’ҘгҖҒжҢҮе®ҡеӯҳеӮЁеҷЁйЎөзҡ„жүҖжңүж•°жҚ®гҖҒиҮӘиә«зҡ„жіЁеҶҢз Ғе’ҢдёҖдёӘ3дёӘеӯ—иҠӮзҡ„иҙЁиҜўз ҒжқҘи®Ўз®—MACпјҢдё»жңәйҖҡиҝҮиҜ»йӘҢиҜҒйЎөе‘Ҫд»ӨеҸҜд»ҘиҺ·еҫ—е…ЁйғЁжҲ–йғЁеҲҶеӯҳеӮЁеҷЁйЎөзҡ„ж•°жҚ®е’ҢдёҖдёӘMACгҖӮеҲ©з”ЁMACпјҢдё»жңәиғҪеӨҹеҲӨе®ҡеӯҳеӮЁеңЁDS2432дёӯзҡ„еҜҶй’ҘжҳҜеҗҰеҜ№жҹҗдёӘзү№е®ҡзҡ„еҠҹиғҪжңүж•ҲгҖӮ

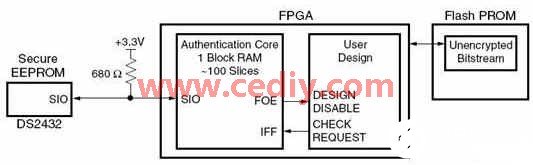

5гҖҒDS2432еңЁXilinx FPGA дёӯзҡ„еә”з”Ё

жҠҠIFFжҰӮеҝөеә”з”ЁдәҺDS2432зҡ„е®үе…ЁEEPROMдёӯпјҢдёҖз§Қй«ҳзә§еҲ«зҡ„е®үе…ЁеҠ еҜҶж–№жі•дҫҝиҺ·еҫ—дәҶе®һйҷ…зҡ„еә”з”ЁпјҢеҰӮеӣҫ3жүҖзӨәпјҡ

еӣҫ3 DS2432еңЁзі»з»ҹдёӯзҡ„е®һйҷ…еә”з”Ё

DS2432е®үе…ЁEEPROMдёҺдёҖдёӘXilinx FPGAд№Ӣй—ҙзҡ„иҝһжҺҘжЎҶеӣҫеӢҫз”»дәҶиҝҷз§ҚеҠ еҜҶжҠҖжңҜзҡ„жҖқз»ҙж–№жі•гҖӮйҰ–е…ҲпјҢFPGAд»Һflash ROMдёӯиҜ»еҸ–зЁӢеәҸиҝӣиЎҢиҮӘжҲ‘й…ҚзҪ®пјҢеҪ“й…ҚзҪ®е®ҢжҲҗеҗҺпјҢз”ЁжҲ·и®ҫи®ЎиҮӘеҠЁзҡ„еӨ„дәҺзҰҒжӯўзҠ¶жҖҒгҖӮ然еҗҺпјҢFPGAйҖҡиҝҮ1-wireжҖ»зәҝйҖҒз»ҷDS2432дёүдёӘеӯ—иҠӮзҡ„йҡҸжңәиҙЁиҜўз ҒпјҢ并иҜ»еҸ–DS2432еҶ…йғЁеӯҳеӮЁеҷЁзҡ„зӣёе…іж•°жҚ®пјҢDS2432е’ҢFPGAе…ұеҗҢдҪҝз”ЁдёҖдёӘеҸӘжңүи®ҫи®ЎиҖ…жң¬дәәзҹҘйҒ“зҡ„64дҪҚеҜҶй’ҘпјҢз»“еҗҲзӣёе…іж•°жҚ®пјҢеҲ©з”ЁSHA-1з®—жі•пјҢеҲҶеҲ«и®Ўз®—еҮәеҗ„иҮӘзҡ„MACеҖјгҖӮжңҖеҗҺпјҢFPGAд»ҺDS2432дёӯиҜ»еҸ–MACдёҺиҮӘе·ұи®Ўз®—зҡ„MACиҝӣиЎҢжҜ”иҫғжқҘеҲӨж–ӯйҖҡдҝЎжҳҜеҗҰжҲҗеҠҹгҖӮ

е…¶е·ҘдҪңжөҒзЁӢеҰӮеӣҫ4жүҖзӨәпјҡ

еӣҫ4 зі»з»ҹиә«д»ҪйӘҢиҜҒе·ҘдҪңжөҒзЁӢ

з”ұдәҺиҙЁиҜўз ҒжҳҜз”ұFPGAйҡҸжңәдә§з”ҹзҡ„пјҢйҖҡдҝЎжҳҜеҗҰжҲҗеҠҹзҡ„еҲӨж–ӯеңЁFPGAзҡ„еҶ…йғЁиҝӣиЎҢпјҢдҪҝеҫ—зі»з»ҹе…·жңүиҫғй«ҳзҡ„жҠ—иҝҪиёӘжҖ§пјҢд№ҹдҪҝдёҖдәӣдҪҝз”ЁеӨҚеҲ¶DS2432жқҘз ҙи§Јзі»з»ҹеӨұеҺ»дәҶзҗҶи®әдёҠзҡ„еҸҜж“ҚдҪңжҖ§гҖӮ

6гҖҒз»“жқҹиҜӯ

еҲ©з”ЁFPGAеҶ…йғЁзҡ„ж•°жҚ®еҠ еҜҶеҶ…ж ёпјҢдҪҝFPGAе®ҢжҲҗдёҺDS2432йҖҡдҝЎеҗҺзҡ„еҲӨж–ӯеңЁFPGAеҶ…йғЁиҝӣиЎҢпјҢиҝҷж ·е°ұйҒҝе…ҚдәҶеңЁдёҖдәӣе°Ҹзҡ„зі»з»ҹи®ҫи®ЎдёӯйҖҡиҝҮз ҙиҜ‘зЁӢеәҸзҡ„жңәеҷЁз ҒиҖҢиҺ·еҫ—зЁӢеәҸзҡ„и§ЈеҜҶгҖӮ并且пјҢз”ұдәҺд»ҺFPGAй…ҚзҪ®дҝЎжҒҜдёӯиҺ·еҸ–зӣёеә”зҡ„硬件жҸҸиҝ°иҜӯиЁҖд»Јз ҒжҳҜйқһеёёеӣ°йҡҫзҡ„дәӢжғ…пјҢеӣ жӯӨеңЁдёҖдёӘз”ұFPGAе’ҢеҚ•зүҮжңәжһ„жҲҗзҡ„з”өеӯҗзі»з»ҹдёӯпјҢиҝҷж ·зҡ„еҠ еҜҶж–№жі•е…·жңүйҮҚиҰҒзҡ„ж„Ҹд№үе’ҢдҪҝз”Ёд»·еҖјгҖӮ

жң¬ж–Үзҡ„еҲӣж–°зӮ№пјҡеҲ©з”ЁFPGAеҶ…йғЁзҡ„ж•°жҚ®еҠ еҜҶеҶ…ж ёе’Ңз”ұе…¶дә§з”ҹзҡ„йҡҸжңәиҙЁиҜўз ҒпјҢйҖҡиҝҮSHA-1з®—жі•и®Ўз®—еҮәзӣёеә”зҡ„MACеҖјпјҢ并且еңЁFPGAеҶ…йғЁе®ҢжҲҗжҢҮд»Өй—®зӯ”зҡ„иҝҮзЁӢпјҢжңүж•ҲйҷҚдҪҺдәҶ硬件д»ҝеҲ¶зҡ„еҸҜиғҪжҖ§гҖӮ

иҙЈд»»зј–иҫ‘пјҡgt

-

еҚ•зүҮжңәжһ„жҲҗй«ҳзІҫеәҰPWMејҸ12дҪҚD-AиҪ¬жҚўеҷЁ2016-06-25 4074

-

еҚ•зүҮжңәжҳҜеҰӮдҪ•жһ„жҲҗзҡ„пјҹ2021-03-11 1762

-

еҰӮдҪ•з”ЁеҚ•зүҮжңәе®һзҺ°SRAMе·ҘиүәFPGAзҡ„еҠ еҜҶеә”з”Ёпјҹ2021-04-08 2816

-

еҚ•зүҮжңәеҠ еҜҶж–№жі•2006-03-22 1133

-

з”ЁеҚ•зүҮжңәе®һзҺ°SRAMе·ҘиүәFPGAзҡ„еҠ еҜҶеә”з”Ё2009-04-16 658

-

з”Ё51 еҶ…ж ёзҪ‘з»ңеҚ•зүҮжңәжһ„жҲҗзҡ„иҝңзЁӢзӣ‘жҺ§зі»з»ҹ2009-05-18 542

-

еҹәдәҺеҚ•зүҮжңәе’ҢFPGAзҡ„зҪ‘з»ңж•°жҚ®еҠ еҜҶ2010-12-24 940

-

дёҖз§ҚеҹәдәҺSRAMзҡ„FPGAзҡ„еҠ еҜҶж–№жі•2011-03-16 790

-

з”ЁеҚ•зүҮжңәжһ„жҲҗзҡ„жіўеҪўеҸ‘з”ҹеҷЁз”өи·Ҝ2011-10-08 1309

-

PIC16F628еҚ•зүҮжңәжһ„жҲҗPVSжҺ§еҲ¶зі»з»ҹ2012-03-26 3838

-

з”ұеҸҜзј–зЁӢйҖ»иҫ‘еҷЁд»¶дёҺеҚ•зүҮжңәжһ„жҲҗзҡ„еҸҢжҺ§еҲ¶еҷЁ2017-01-12 838

-

FPGAдёҺеҚ•зүҮжңәе®һзҺ°ж•°жҚ®дёІиЎҢйҖҡдҝЎзҡ„и§ЈеҶіж–№жЎҲ2017-02-11 11723

-

sim900+51еҚ•зүҮжңәжһ„жҲҗзҡ„зі»з»ҹ(еҢ…еҗ«еҺҹзҗҶеӣҫе’ҢPCB)2017-02-27 1596

-

еҚ•зүҮжңәзҡ„ж”»е…ӢдёҺеҠ еҜҶ2017-11-06 662

-

еҹәдәҺеҚ•зүҮжңәе’ҢFPGAзҡ„зҪ‘з»ңж•°жҚ®еҠ еҜҶе®һзҺ°2023-10-18 330

е…ЁйғЁ0жқЎиҜ„и®ә

еҝ«жқҘеҸ‘иЎЁдёҖдёӢдҪ зҡ„иҜ„и®әеҗ§ !