Linux namespace和cgroups简介

描述

先放结论,namespace 是用来做资源隔离, cgroup 是用来做资源限制。

Namespace

先说Namespace,虚拟技术基本要求就是资源隔离,简单的说就是我独占当前所有的资源。比如我在 8080 端口起 web 服务器,不用担心其他进程端口占用。Linux 自带 namespace 就能达到这个目的。namespace 从2002 开始开发到现在已经快20年的历史了,到现在一共有6种 namespace:

-

mnt, 文件系统

-

pid, 进程

-

net, 网络

-

ipc, 系统进程通信

-

uts, hostname

-

user, 用户

可以通过三个系统调用的方式

-

clone,创建新的进程和新的namespace,新创建的进程 attach 到新创建的 namespace

-

unshare,不创建新的进程,创建新的 namespace 并把当前进程 attach 上

-

setns, attach 进程到已有的 namespace 上

shell 也提供了一个和系统调用同名的 unshare 命令可以非常简单的创建 namespace。

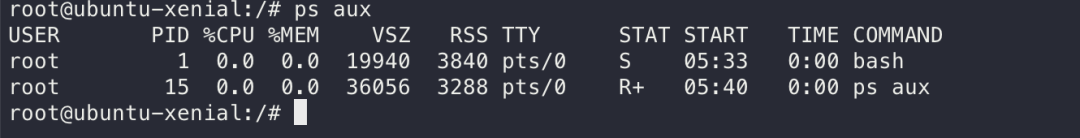

sudo unshare --fork --pid --mount-proc bash

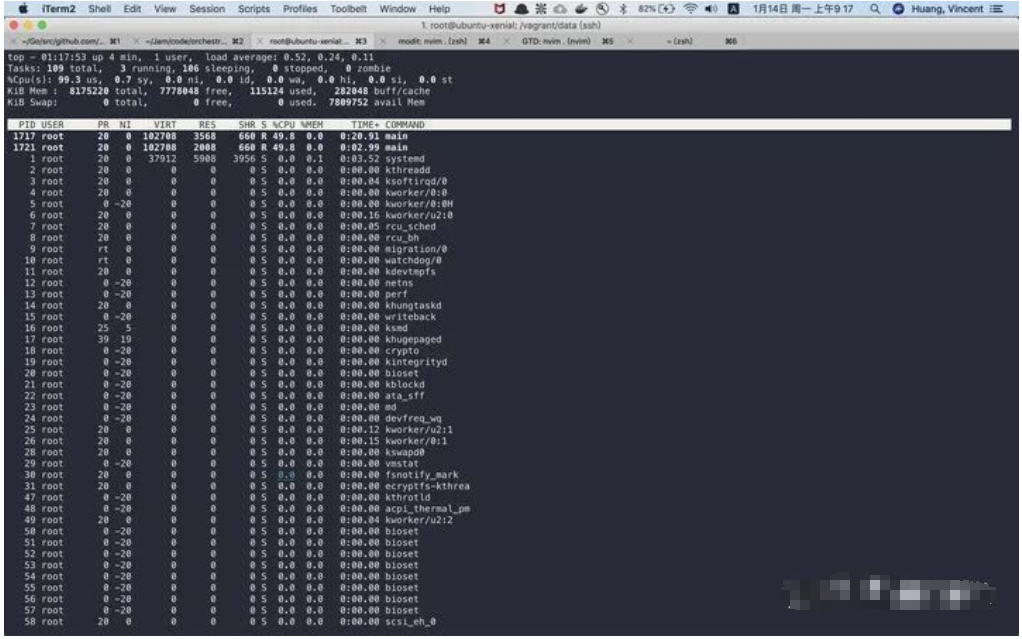

这样创建了一个新的 PID namespace 并在里面运行了 bash。我们看看当前 namespace 的进程

在这个 namespace 里,就只有两个进程了。

Cgroups

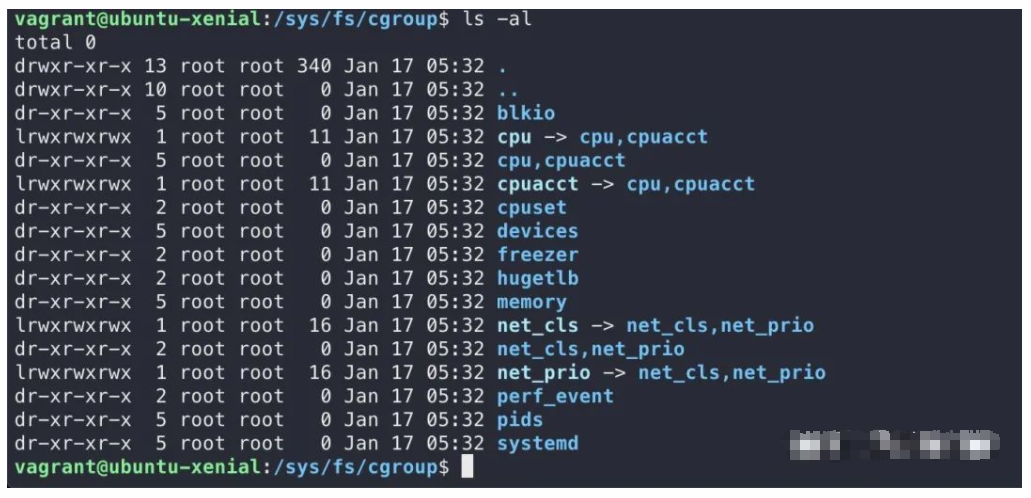

cgroups 是 control groups 控制组的意思, 可以通过文件系统来访问这些信息。一般cgroups 挂载在 /sys/fs/cgroup

内核会读取这些信息来调度资源分配给每个进程。比如我要限制进程占用CPU的时间。我用 Go 写了一个模拟高 CPU 的代码。

func IsPrime(value int) bool {for i := 2; i <= int(math.Floor(float64(value)/2)); i++ {if value%2 == 0 {return false}}return true}func main() {for i := 0; i < 999999999; i++ {fmt.Printf("%v is prime: %v ", i, IsPrime(i))}}

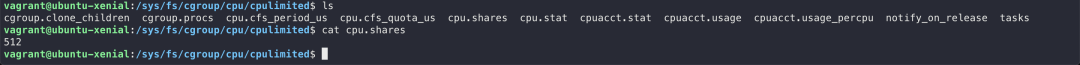

我创建两个 CPU 的 cgroups

sudo cgcreate -g cpu:/cpulimitedsudo cgcreate -g cpu:/lesscpulimited

cpu.shares 是给内核为每个进程决定 CPU 计算资源,默认值是1024。给 cpulimited 设置为 512,lesscpulimited 保留默认值,那么在这两个组的进程会以1 :2的比例占用CPU。

sudo cgset -r cpu.shares=512 cpulimited

我们来验证一下。

在 cpulimited 起一个进程

sudo cgexec -g cpu:cpulimited ./main > /dev/null &

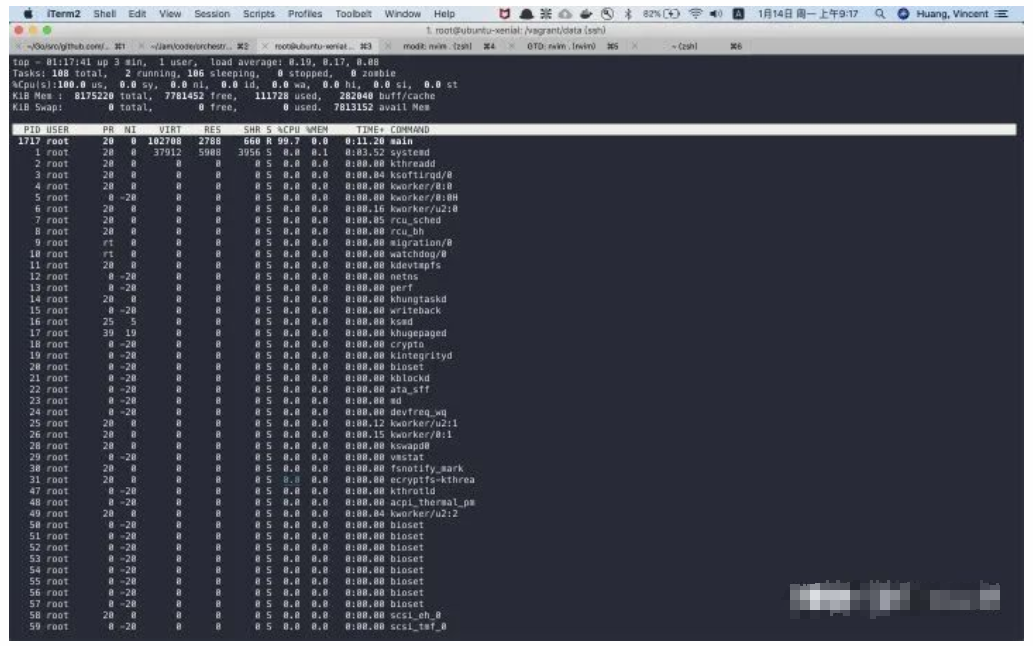

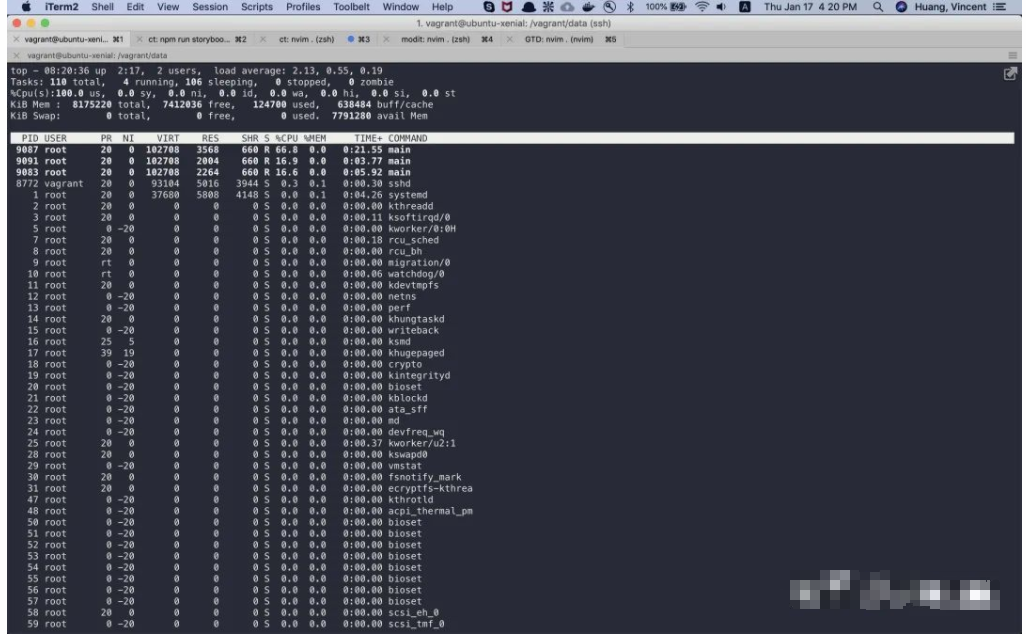

可以看到独占了 100% 的 CPU,在 cpulimited 再起一个进程

两个进程都在 cpulimited,各占50%的 CPU。在 lesscpulimited 起一个进程

sudo cgexec -g cpu:lesscpulimited ./main > /dev/null &

两个 cpulimited 进程的 CPU 之和 与 一个 lesscpulimited 进程的 CPU 差不多就是 1:2的关系。

原文标题:容器技术基石:Linux namespace 和 cgroups,运维了解一下

文章出处:【微信公众号:马哥Linux运维】欢迎添加关注!文章转载请注明出处。

审核编辑:汤梓红

-

一文带你搞懂Docker容器的核心基石Cgroups2022-11-24 871

-

嵌入式Linux的启动流程简介2021-11-04 1123

-

嵌入式Linux开发简介2021-12-14 1519

-

Linux简介2021-12-16 693

-

Linux源代码简介2010-02-10 703

-

Linux 2.6 中断处理原理简介2010-02-05 924

-

第1章 Linux简介和安装2016-12-20 559

-

一文读懂如何选取 Linux 容器镜像2017-12-05 722

-

什么是cgroups?有什么作用?2018-08-27 11109

-

ADM1266 Linux API和Python库简介2021-05-17 727

-

简述Docker的底层技术原理之Namespace2021-07-21 1677

-

容器核心技术Cgroups和Namespace2023-03-28 1621

-

Arch Linux RISC-V 端口及相关作品简介2023-07-17 734

全部0条评论

快来发表一下你的评论吧 !