如何保护RISC-V上的嵌入式处理器

描述

本文探讨了物联网设备的软件和硬件安全性的同等重要性,并提供了可操作的步骤来保护RISC-V上的嵌入式处理器。

各种形式和规模的技术供应商都喜欢吹捧其产品的安全性。但现实情况是,当今的技术绝对不安全。详细描述最新攻击及其受害者的头条新闻似乎以不断增加的速度传播,而且问题似乎随着时间的推移而增长。

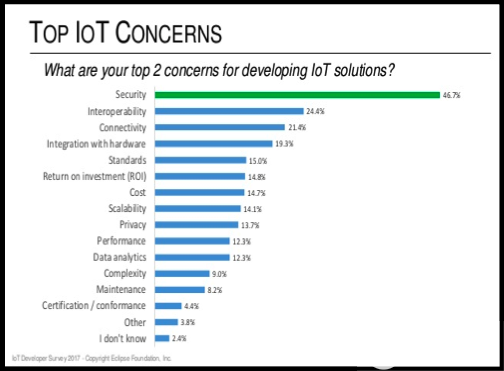

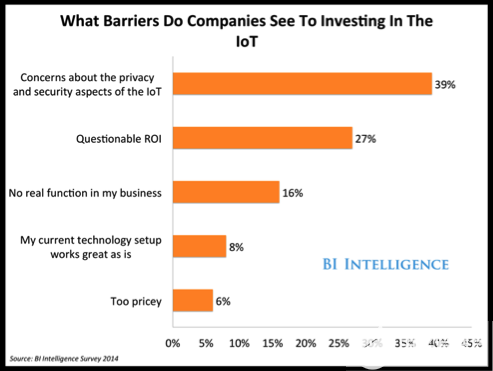

即使是物联网设备的制造商,尽管有企业营销言论,似乎也对当前的安全状态感到焦虑。在Eclipse 基金会最近的一项调查中,46% 的受访物联网开发人员表示,在设计物联网解决方案时,安全是他们最关心的问题。同样,在2014 年 BI Intelligence 调查中,39% 的受访者表示,对隐私和安全的担忧是公司考虑投资物联网的最大障碍。这两项研究都表明,技术不安全正在对物联网的传播和采用产生负面影响。

图 1.物联网开发人员最关心的物联网问题。

图 2. 对隐私和安全的担忧被列为投资的最大障碍。

这种担忧只会因新闻中每天出现的网络攻击而加剧——似乎永无止境的头条新闻强调了我们连接的设备缺乏安全性所带来的灾难性后果。从对拉斯维加斯赌场的网络攻击,攻击者能够通过大厅水族馆中的无线温度计成功访问其安全网络,到召回超过 800,000个被确定对用户可能致命的 Abbott 起搏器,再到飞机可以在飞行中被地面攻击者接管的现实。攻击者从未有过更多选择,而我们所谓的防御根本不起作用。

为什么缺乏物联网安全性?

物联网是一个以硬件为基础的空间,但许多物联网硬件设计团队会争辩说,安全是软件开发团队的责任。然而,为什么硬件团队必须拥有安全性有一个简单的解释:大多数网络攻击利用软件中的错误。因此,添加更多软件来保护您的硬件显然不是答案。所有复杂的软件都有漏洞,只有硬件才能通过消除攻击者首先利用软件漏洞的能力来解决这个问题。

保护 RISC-V 上的嵌入式处理器

RISC-V 社区可以使用完整的安全生态系统,任何硬件设计人员都可以采取一些简单的步骤来确保其物联网解决方案的安全性。

第 1 步:创建威胁模型并将其包含在您的 SoC 或 ASIC 设计规范中

威胁建模是通过识别资产和漏洞并确定其优先级来优化产品安全性的过程。威胁模型定义了防止或减轻对系统的威胁的对策。它们最常应用于软件应用程序,但也可用于具有同等效力的硬件系统。I/O Active或BishopFox等安全顾问可以为您的设计提供咨询服务和安全评估。

第 2 步:在 SoC 或 ASIC 设计流程中实施安全设计流程

硬件漏洞是您无法修补的问题。这种植根于系统底层硬件的漏洞有可能为攻击者永久打开大门。重要的是要意识到被忽视的硬件安全漏洞超出了反应性软件更新的范围。因此,请确保您在设计流程中包含了为安全而设计的心态。如果做得好,这有可能颠覆脚本:没有漏洞的硬件设计可以为给定的物联网设备强制执行所有必要的安全性。Tortuga Logic等公司可以协助实施。

第 3 步:研究安全 IP 提供商并确定哪些产品最能满足您的安全威胁模型中规定的要求

信任根、加密、身份验证、可信执行环境、安全启动过程:所有这些解决方案以及更多解决方案都可能需要成为您最终产品的一部分。确保您已对与您的威胁模型相关的 IP 解决方案进行了适当的调查,并将它们的优点和成本与您的需求和资源进行比较。RISC-V 社区中有多家供应商提供安全 IP 解决方案,包括Microsemi、Intrinsix、Silex、Inside Secure和Rambus。

第 4 步:集成 Sentry 协处理器作为主处理器的保镖

Sentry 协处理器可防止利用软件漏洞。Dover 的CoreGuard 硅 IP等解决方案 与现有的 RISC-V 处理器集成,以监控主机处理器执行的每条指令,以确保它符合一组安全、安全和隐私规则。如果一条指令违反了现有规则,哨兵处理器会在造成任何损害之前阻止它执行。

第 5 步:集成您的安全 IP 解决方案并与您的 SoC 或 ASIC 的其余部分进行验证

实施是橡胶上路的地方。发挥您的设计魔力,但请记住,系统的生死取决于其验证工作。智能硬件的安全性与其验证过程一样好。提示:让您的客户了解您的验证流程——不要只是要求他们信任您,而是要向他们表明他们可以信任您。

安全应该存在于硬件和软件中

对应用程序和操作系统代码的纯软件保护已成为过去。借助功能强大的基于硬件的 IoT 处理器解决方案,不要浪费任何时间来抵御攻击者和漏洞。

-

UltraSoC宣布提供业界首款RISC-V处理器跟踪IP产品2018-02-09 8274

-

重磅合作!Quintauris 联手 SiFive,加速 RISC-V 在嵌入式与 AI 领域落地2025-12-18 528

-

学习RISC-V入门 基于RISC-V架构的开源处理器及SoC研究2020-07-27 4234

-

RISC-V是什么?如何去设计RISC-V处理器?2021-06-18 2621

-

RISC-V嵌入式开发的特点有哪些2021-11-08 2278

-

如何入门RISC-V嵌入式2022-01-07 1174

-

UltraSoC宣布提供业界首款RISC-V嵌入式处理器产品2019-12-05 1111

-

RISC-V嵌入式开发2021-11-03 1416

-

Codasip RISC-V处理器增加Veridify安全算法 增强嵌入式系统的安全性2022-07-06 1359

-

如何构建RISC-V嵌入式2022-11-23 695

-

IAR Embedded Workbench将支持RISC-V太空级处理器NOEL-V2022-12-20 1790

-

专家力荐|《嵌入式系统原理与开发——基于RISC-V和Linux系统》新书发售2024-07-24 1689

-

如何使用 RISC-V 进行嵌入式开发2024-12-11 2842

-

PIC64GX1000 RISC-V MPU:一款面向嵌入式计算的高性能64位多核处理器2025-09-30 600

-

为什么RISC-V是嵌入式应用的最佳选择2025-11-07 1403

全部0条评论

快来发表一下你的评论吧 !