了解并解决对加密系统的威胁

描述

我们所有的连接系统——从连接到医院病人的脉搏血氧仪到打印机墨盒再到物联网设备——都面临着来自黑客的持续威胁。在这篇文章中,我们将看看其中的一些威胁,并了解如何保护您的设备免受这些威胁。

今天的开发人员正面临着对系统和安全 IC 的威胁。由于与系统相关的威胁有据可查,因此我们将重点关注对安全 IC 的威胁。可以通过以下一种或多种方法攻击安全 IC:

旁道攻击,包括毛刺攻击(主动)和差分功率分析(被动)。

侵入式攻击,例如去盖和微探测以找到可以被利用的开放端口和跟踪。

线路窥探,例如中间人攻击。

内存阵列篡改,例如冷启动攻击。

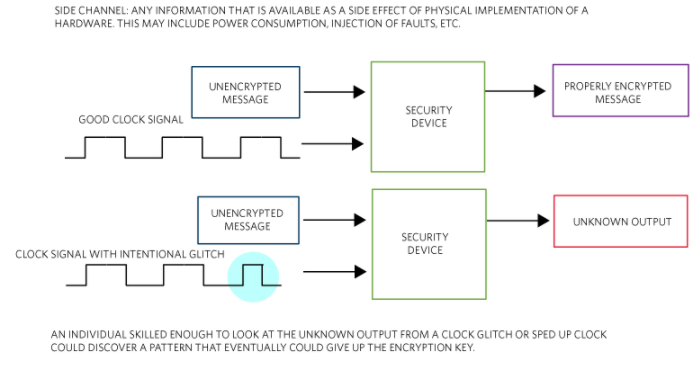

侧信道攻击多为无创攻击;换句话说,它们不会破坏 IC。边信道包括作为硬件物理实现的副作用的任何可用信息,包括功耗和故障注入。故障攻击就是一个例子。在图 1中,您将看到使用时钟毛刺的边信道攻击,它提供了非侵入式攻击的示例。具有适当技能的人可以检查时钟故障或加速时钟的未知输出,以发现最终可能揭示加密密钥的模式。

图 1. 主动侧信道攻击是非侵入式攻击的一个示例。

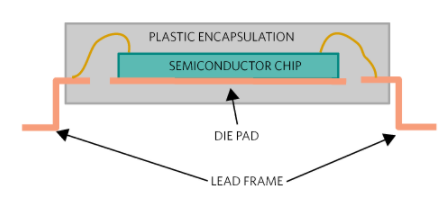

对 IC 的各种特性进行物理调查的去盖和微探测是可以破坏 IC的侵入性攻击。也称为去盖,去封装包括将封装硅芯片的塑料封装浸泡在发烟硝酸中以将封装熔化(图 2)。

图 2. 半导体封装容易受到入侵攻击。

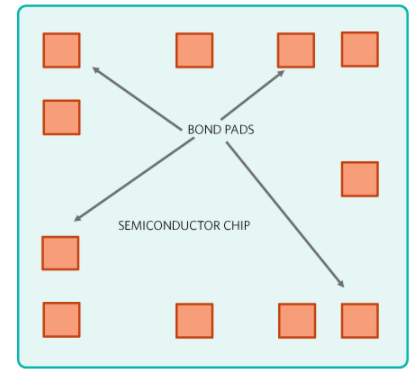

在塑料封装被浸泡之前,固定半导体管芯的引线框架通常固定在框架上。封装融化后,裸片暴露出来,让黑客有机会直接探测所有可用的焊盘——甚至是制造商用于内部设置的焊盘(图 3)。要访问设备的机密,黑客还可以擦掉顶部的保护玻璃,以访问设备的内部互连。

图 3. 黑客可以直接探测芯片上的可用焊盘(俯视图)。

您可以做些什么来防止黑客侵入安全设备?您可以做的最有效的事情之一是使用具有安全功能和内置攻击保护的设备进行设计。例如,Maxim Integrated 提供了一系列具有强大对策的安全设备,以防止我们一直在讨论的各种攻击。他们的一些关键安全功能包括:

获得专利的物理不可克隆功能 (PUF) 技术以保护设备数据。

主动监控的模具防护罩,可检测入侵尝试并做出反应。

加密保护所有存储的数据不被发现。

审核编辑:郭婷

-

移动通信技术与系统:加密#通信技术学习电子 2022-11-10

-

GPS数据加密系统的DES IP怎么实现?2019-08-22 2423

-

Nios II语音加密传输系统有什么作用?2019-11-01 1935

-

我是做加密RIP软件的,想了解有什么能做个外设耗材加密保护的呢?2020-02-13 2120

-

安防监控系统各单元面临的威胁是什么?怎么解决这些问题?2021-04-13 1887

-

利用加密芯片SMEC98SP设计可加密的EEPROM保存加密数据 精选资料推荐2021-07-23 2099

-

基于Rijndael算法的通信加密系统2009-09-03 573

-

基于Ukey信息加密系统2017-12-15 1242

-

中国成勒索软件威胁重灾区 加密货币劫持暴增85倍2018-04-15 3748

-

卡巴斯基实验室预测2019年加密货币将出现新的威胁2018-11-28 1346

-

了解并学习Linux加密框架设计与实现2019-05-12 1741

-

必须了解的五种网络安全威胁2023-05-18 2969

-

了解并解决加密系统面临的威胁2023-06-27 1110

-

磁盘加密威胁模型和技术路线2023-11-29 934

-

亚马逊云科技如何追踪并阻止云端的安全威胁2024-08-14 737

全部0条评论

快来发表一下你的评论吧 !