加密IC固件保护方案比较

加密IC固件保护方案比较

描述

固件破解和抄袭已经成为了一个庞大的产业,对于电子设备方案商和物联网硬件方案来说,核心算法和固件的固件保护与防抄板是最关键的一环。很多使用的是firmware本身的软加密来实现,但是由于密钥保护并不安全,软加密算法防护的安全性往往不可靠,软算法的密钥在通用存储中,所以最佳的方式是基于专用的加密IC(即加密芯片)来进行防抄板,固件保护设计。

用于防抄板固件保护或者物联网认证的加密IC一般会有两个功能:

1. 如果设备是脱机运行,需保护设备固件不被破解和抄袭,确保设备方案整体不被抄。

2.如设备是联网的,则除了防抄板外,也需要考虑接入物联网可执行身份认证核心功能,确保物联网设备安全。不被克隆或入侵。

加密IC固件保护方案比较

目前来说行固件保护的方案是密码算法握手和应答认证。有两种密码算法认证方案:一种基于对称加密的安全认证保护,另一种基于非对称加密认证保护。

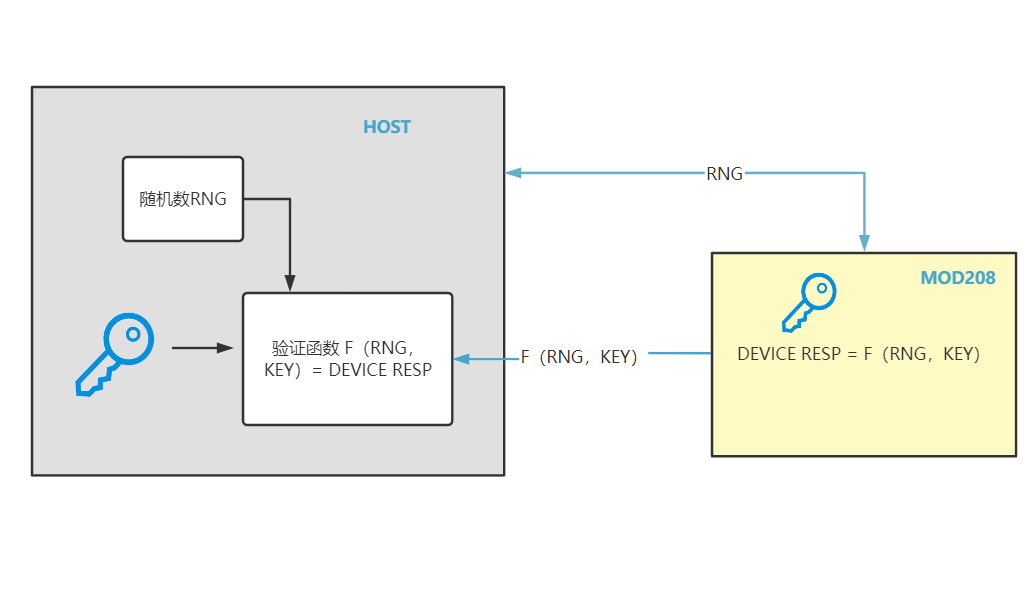

对称密码加密固件保护流程如下:HOST向DEVICE发送一个随机数random挑战。设备通过密码算法计算一个数字签名,该签名是密钥和认证的函数,并发送回HOST。主机执行相同的密码运算并对计算结果进行比较。如果两项运算结果相同,则设备通过安全认证。为了确保结果不被暴力破解,必须使用安全属性高的函数和真随机数发生器;SHA-256等安全杂凑函数或者AES等算法可满足这些要求。这种应答方式可使得设备在不泄露对称密钥的情况下证明自己密钥的合法性。即使破解者拦截通信数据,也无法接触到认证密钥。

1. 基于对称算法加密的加密认证依赖于主机(HOST)和从DEVICE(加密芯片)之间的密钥。如下图所示(以MOD208加密芯片为例):

图1: 对称密钥体系安全(来源MODSEMI)

图1: 对称密钥体系安全(来源MODSEMI)

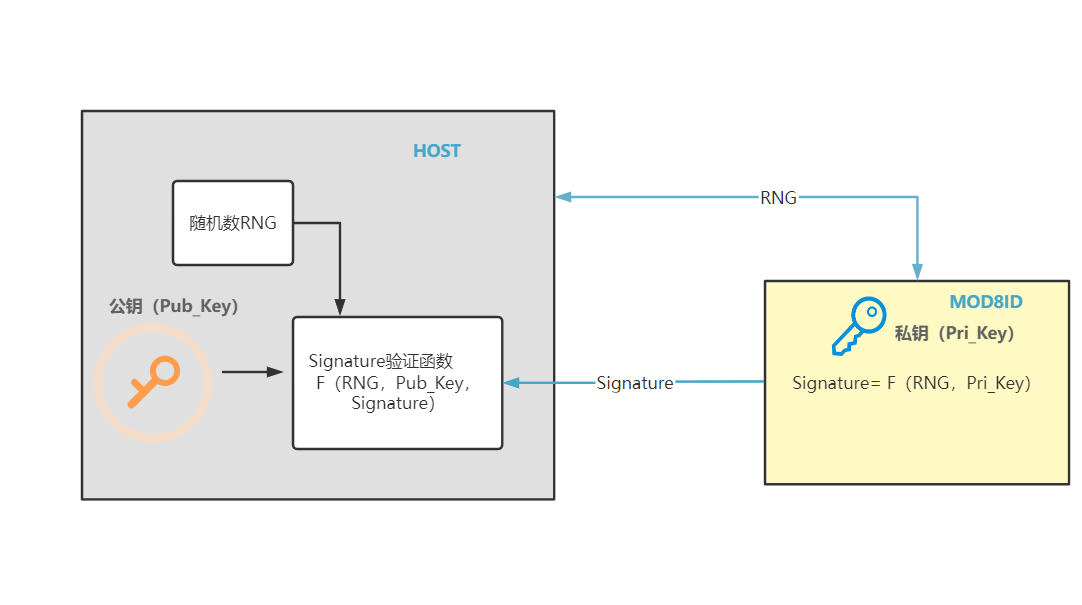

非对称密钥加密认证依赖于公钥和私钥。

基于非对称加密的安全认证依赖于两个密钥:私钥和公钥。只有被认证的设备知道私钥,而公钥可透露给希望对设备进行安全认证的任何一方。与上文中讨论的方法一样,主机向设备发送挑战(一段随机数)。设备根据质询和私钥计算数字签名,并将其发送给主机(如下图,以MOD8ID加密芯片为例)。但此时,主机使用公钥对数字签名进行验证。用于计算数字签名的函数拥有特定数学属性至关重要。非对称方法中最常用的函数是RSA和ECC(一般为ECDSA),目前IOT领域以ECC居多,后面将阐述为什么ECC的优势。同样,设备也在不泄露密钥情况下提交了自己知道密钥的证明,即私钥。

图2,非对称算法体系认证架构

图2,非对称算法体系认证架构

为什么要用专用加密芯片

握手应答加密认证始终要求被认证的对象持有相同密钥。对称加密方法中,该密钥为主机和设备之间的共享密钥;对于非对称加密方法,该密钥为私钥。无论哪种情况,一旦密钥泄露,质询-应答式安全认证就会失去保障。加密IC的一项基本特性是为密钥和密码提供强保护,所以专用的加密IC有助于防范这种情况。

在加密芯片能够安全的支持基于对称或非对称的固件保护方案,如MODSEMI的MOD208支持对称加密,MOD8ID支持对称与非对称ECC加密体系。

认证芯片:芯片是可配置但固定功能的器件,为实施质询-应答安全认证提供最经济的途径,并且具有基本的加密操作。

安全加密芯片:在支持握手应答安全认证的基础上,提供全面的密码学功能,包括加密关键数据存储,身份认证等。

加密芯片中,基于SHA-256或者AES算法的产品支持基于共享密钥的安全认证,具备专用的对称加密算法引擎和密钥存储器,典型产品如MODSEMI的MOD208,这种方式的特点是高效快速,适用于一些模组类固件等对效率和资源要求比较高的应用场景,如固件保护,防抄板等。

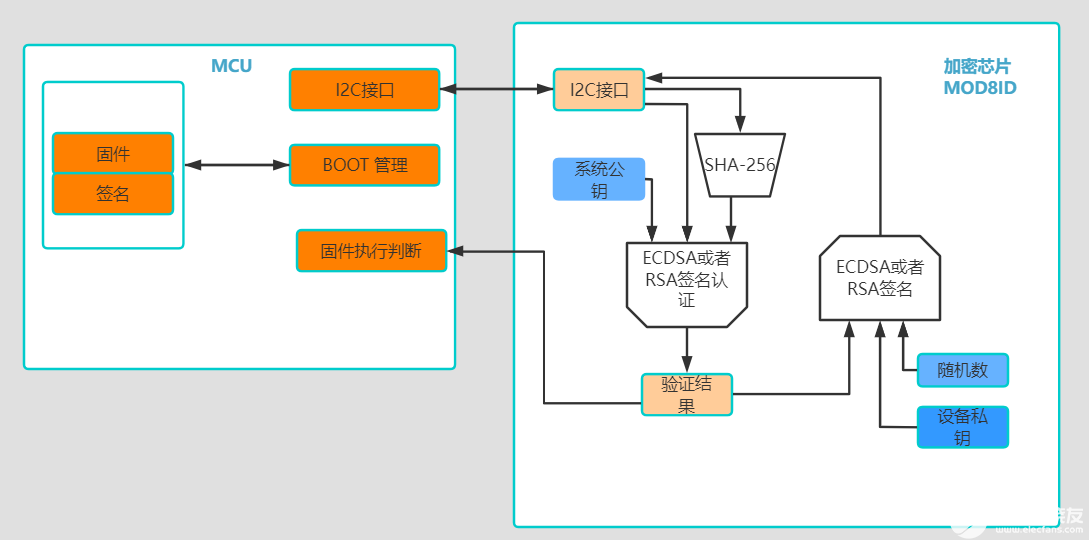

基于ECDSA或者RSA的安全芯片使用私钥/公钥对(如下图)。除了具备专用的加密算法引擎外,这些产品拥有板载存储器。该存储器是可配置的,可用于储存经过安全认证的用户数据,比如安全配置,安全密钥,认证证书等等。可以实现具备pki认证体系的一系列功能。典型产品如MODSEMI的MOD8ID。

以MOD8ID加密芯片为例,它会提供ECC签名验签,AES加解密,密钥安全存储,单调计数器,TLS,Secureboot,证书存储,线路加密传输等各类安全接口功能。相关的安全机制与密钥保护确保了整个系统具备一个安全的信任根。基本能把从脱机到联网的设备的安全属性提高到最高等级。适用于资源较为丰富,脱机或者可联网等应用场景。如物联网安全认证,高端固件保护,生产管理等。

参考资料:MOD208用于固件保护 https://www.modsemi.com/shows/11/12.html

MOD8ID加密芯片为物联网设备提供端到端的安全性 https://www.modsemi.com/shows/11/11.html

审核编辑:汤梓红

-

怎么加密以保护PIC中的固件?2019-10-30 3913

-

智能锁硬件安全加密方案2019-04-09 1054

-

算法授权芯片,加密芯片,版权保护芯片2019-03-27 2024

-

物联网车联网安全方案,数据通信加密,硬件加密方案,车规加密芯片2019-03-26 1450

-

加密芯片供应,算法授权方案,知识产权保护2019-03-21 1435

-

防抄板加密芯片,算法保护加密芯片2018-12-17 2532

-

加密芯片,加密IC,防抄板芯片,算法授权芯片2018-12-06 903

-

供应加密芯片,加密IC,版权保护芯片2018-12-05 2029

-

固件保护,防抄板,算法加密授权,加密芯片,加密IC2018-11-30 1639

-

算法授权加密方案,图像算法加密,语音算法加密,硬件加密方案2018-11-20 1618

-

方案公司标配加密芯片,固件保护芯片,算法授权芯片2018-11-01 1330

-

定制型加密IC方案全面保护您研发的产品!!2018-03-31 1311

全部0条评论

快来发表一下你的评论吧 !