一项工控网络安全技术案例解析

描述

1 项目概况

本项目针对石油石化行业,按照网络安全等级保护制度框架,采用“纵深安全防护”原则,通过分析主机、设备、数据及网络安全等防护需求,构建基于边界防护、监测预警、入侵检测、终端安全等多层次防御体系。

1.1 项目背景

石化行业的工控网络系统进行安全防护时,面临核心的安全问题包括:

(1)工业控制系统品牌众多。

(2)工业控制系统安全设计考虑不足。系统漏洞、组件漏洞、协议薄弱性在封闭专有的环境下都可以通过隔离来保护,但是网络开放、数据传输的发展趋势使工控系统的弱点暴露无遗,工业控制系统从纵深安全防护到内生安全建设还有很长的路要走。

(3)终端安全和边界防护是最基本的安全需求。

(4)网络安全管理的需求。

(5)数据传输场景必须存在。

(6)整体的安全管理体系尚未建立。

本项目重点解决以上石化企业面临的网络和信息安全问题,以满足安全合规性需求与网络安全运维管理需求。

1.2 项目简介

根据石化企业的工业控制网络安全基础,本项目结合网络安全等级保护基本要求,针对工业控制系统网络,从网络层、系统层出发,通过风险评估,梳理资产台账,进行脆弱性分析和威胁分析,掌握网络安全现状,安全防护设计才可有的放矢。安全防护设计在Defence-In-Depth的防御思想下,根据“网络安全分层”、“业务安全分域”的原则,实现终端安全防护和网络边界防护。同时配置异常监测设备以提升工控系统及网络的监测预警能力,通过配置统一安全管理平台,建设安全管理专网,提升工业控制系统网络的综合安全管理,加强动态防御能力。

1.3 项目目标

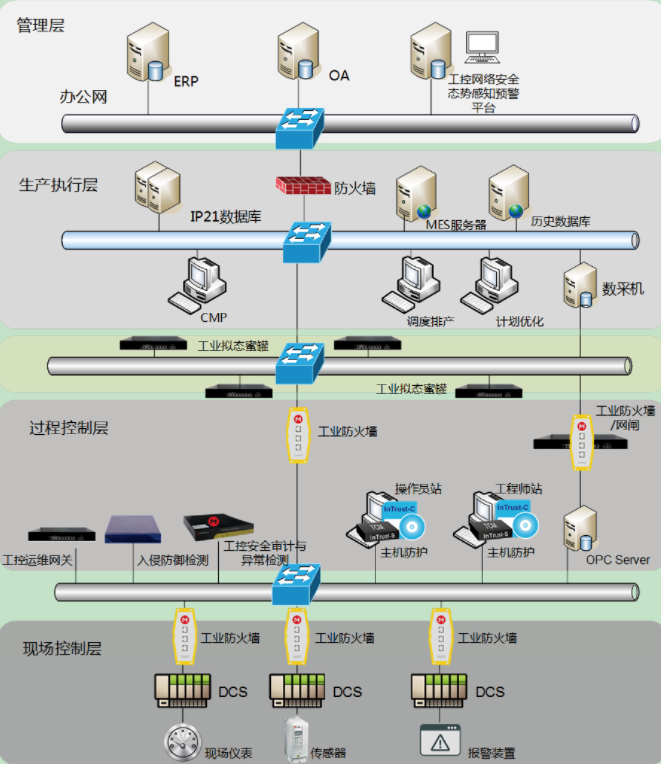

本项目按照网络安全等级保护制度框架,采用“纵深安全防护”原则,旨在保障工业控制系统核心安全。通过项目实施覆盖控制系统终端,细化强化通讯策略,抵御0day漏洞风险,避免网络病毒感染传播风险,实现网络整体安全态势的把控、溯源分析,以及通过安全的通道进行运维操作。此外,项目将单点单向的安全防护纳入到一个集成平台,通过网络拓扑的形式详细展现企业全资产的分布维度与安全状态,进行综合安全管理控制。最终有效提升企业的安全管理能力和抵御网络安全风险水平,避免各种网络安全突发事件对企业生产系统的影响,保障生产连续性,避免财产损失、安全损失以及名誉损失。石油化工行业防护部署架构如图1所示。

图1 石油化工行业防护部署架构图

2 项目实施

(1)风险评估

风险评估是项目开展的基础,也是项目结束的验证环节。本项目的风险评估贯穿整个防护设计与实施过程,通过风险评估手段来验证防护的有效性。

(2)测试与试点应用相结合

本项目实施过程的一大特色是结合石化企业工业生产系统的特性,在风险评估过程中获取了生产环境的网络架构、系统环境、应用组件、通信数据。依托工控网络安全实验室完善的工业控制系统环境,包括Honeywell PKS C300、AB 5000、ABB AC800F、Emerson Delta V、Siemens S7-300、安控RTU HC511、施耐德昆腾CP651等市场主流工控系统,以及Wurldtech WT-ATP3-31、思博伦SPT-C1等专业测试设备,搭建仿真系统,进行工艺模拟、安全性验证,进而选取现场装置系统实施安装,试运行测试,进而由点及面,全面开展网络安全建设。

(3)安全防护设计实施

本项目从终端安全防护、安全监测、安全审计、统一管理等不同功能方向,结合采用功能安全与信息安全全生命周期安全防护,应用不同层次、不同方面工控网络和安全防护。具体建设实施内容包括:

· 网络安全分层分区

通过工业防火墙实现管理网与生产网的隔离,并保证数据传输需求;根据业务划分安全区域,针对跨装置存在的操作站互联情况,在操作站之间加装工业防火墙,实现安全域间的安全通信;通过防火墙对控制系统进行防护,保护下装控制器的数据在传输中不被病毒篡改及删除,防止控制网中节点感染病毒。

· 主机可信安全

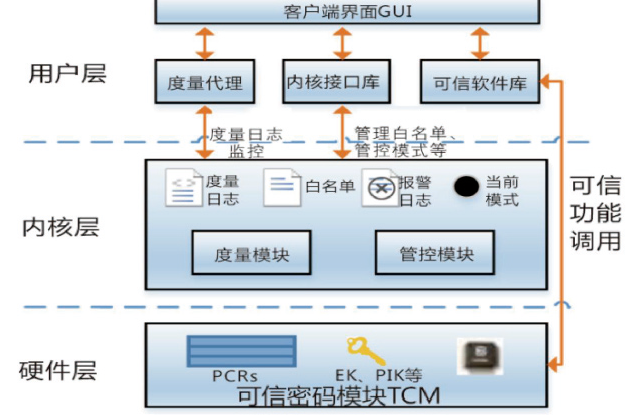

工控主机(服务器、工程师站、操作站)安装主机安全防护白名单软件,白名单防护方案是通过对工控上位机与服务器安装配置主机安全防御平台实现全面的安全防护,包括计算机进程管理、可信特征库生成、主机USB接口管理、控制策略配置、白名单运行控制、自身完整性保护等功能。可信计算应用架构如图2所示。

图2 可信计算应用架构图

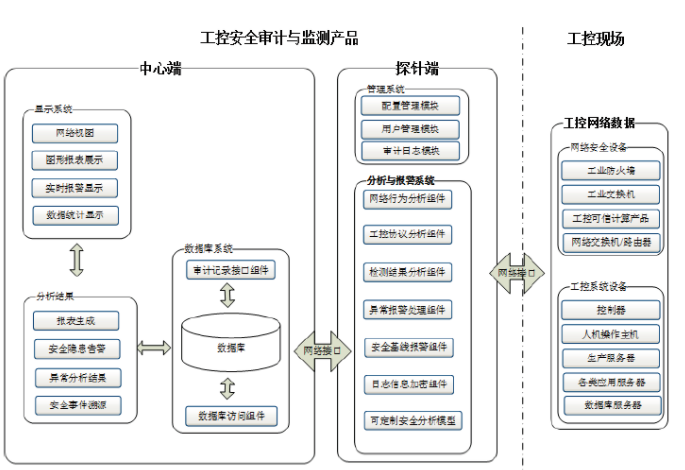

· 网络监测、审计与运维

通过异常检测系统实现网络非法操作、异常事件、外部攻击检测并实时告警;通过审计系统对网络中存在的所有活动提供协议审计、行为审计、内容审计、流量审计;通过运维系统可以切断运维终端对工业网络设备或资源的直接访问,采用协议代理的方式,建立基于唯一身份标识的全局实名制账号管理,配置集中访问控制和细粒度的命令级授权策略,实现集中有序的运维安全管理,对用户从登录到退出的全程操作行为进行审计,加强工业控制系统及设备远程维护的安全管理。工控网络安全审计与异常检测平台架构如图3所示。

图3 工控网络安全审计与异常检测平台架构图

· 数据备份系统

针对生产数据、文件以及系统进行保护,定期备份。在灾难事件发生时,可将数据以及操作系统恢复至最新备份时间点,以保证生产业务的快速恢复。并可为后期实施数据中心或灾备建立基础。

· 建设安全管理专网,搭建统一安全管理平台

统一管理工业控制的系统设备、安全设备及日志信息,将多个设备日志信息关联分析,对所有工控安全设备的事件统一展示并分析。通过对控制网络中的边界隔离、入侵防御监测、主机防护、工控安全审计等安全产品进行集中管理,实现对全网中各安全设备、系统及主机的统一配置、全面监控、实时告警、流量分析、网络态势预测与预警等,降低运维成本、提高事件响应效率。该平台一般都部署在工业办公网里,方便管理人员对整个网络态势的总体认知。这是等保2.0安全管理中心的具体体现。

· 建立网络安全管理体系,完善制度规范

按网络安全等级保护要求,本次项目在完成技术防护措施基础上,配合企业,建立了安全管理体系,应用了安全管理制度,包括组织人员、物理及环境、应急预案、运维管理等,以保障安全管理制度对运维工作的可靠性,确保工控系统有完整的保护措施。

在项目实施期间,还进行了主机杀毒处理、漏洞离线匹配与验证升级、安全基线加固服务。

3 案例亮点

(1)通过部署安全防护设备,对企业工业控制系统网络进行了全面梳理、评估、加固,输出资产台账、风险评估报告、运维管理手册,并以项目应用为起点,着手建立网络信息安全管理体系,实施可靠、可控、安全的工控安全运维管理。

(2)风险评估基于信息安全与功能安全,结合工控信息安全的独特性,将应用功能安全HAZOP分析方法对工控系统信息安全进行评估。

(3)纵深安全防护原则,并且点面网结合,从工业主机终端安全、访问控制、网络边界防护以及网络安全管理方面,大幅度提升网络安全防护水平和防御能力。

(4)加强了安全运维管理能力,保障生产系统的稳定运行,保证了数据传输的高效持续。

(5)安全合规性需求,根据网络安全等级保护2.0标准要求,在网络安全等级保护制度框架内,结合其实际需求,务实地解决安全痛点。

(6)有效地提升了企业的安全管理能力和抵御网络安全风险的水平,避免各种网络安全突发事件对企业生产系统的影响,保障了生产连续性,避免财产损失、安全损失以及名誉损失。

来源 | 《自动化博览》2022年1月刊暨《工业控制系统信息安全专刊(第八辑)》

-

网络安全隐患的分析2012-10-25 2822

-

如何利用ARM7设计嵌入式工控网络?2019-08-08 2498

-

如何利用FPGA开发高性能网络安全处理平台?2019-08-12 3779

-

2020 年网络安全的四大变化2020-02-07 3939

-

工信部开展2020年网络安全技术应用试点示范工作2020-08-07 4834

-

工业以太网的网络安全解析2021-01-21 1694

-

定位技术在网络安全领域中的应用是什么2021-05-28 2271

-

网络安全类学习资源相关资料推荐2021-07-01 1666

-

基于API函数的异构PLC工控网络互联2008-12-09 852

-

网络安全技术课件,网络安全技术精品课程2009-06-16 846

-

华北工控网安产品在网络安全管理及审计中的应用2010-01-26 650

-

工控网络安全管理的安全问题有哪些,如何能够真正切入到工控业务中2020-06-15 5265

-

谷歌推出基于零信任网络设计的一项安全服务2021-01-28 3810

-

基于迅为3A5000+7A2000开发板应用于工控网络安全主板-全国产龙芯平台2023-07-03 1186

-

飞腾网络安全工控机,互联网时代的安全卫士与坚韧后盾2025-04-30 504

全部0条评论

快来发表一下你的评论吧 !