设计LSM钩子提升Linux漏洞安全性

描述

Tracee是一个用于Linux的运行时安全性和取证的开源项目,用于解决常见的Linux安全性问题。通过利用Linux扩展的Berkeley Packet Filter (eBPF)的技术优势,在内核运行时跟踪系统和应用程序,以便获取相应的数据信息。Tracee分析收集的事件可以用来检测可疑的行为模式,在本文中,我将分享从使用eBPF和Linux安全模块(LSM)钩子的角度,来分析在解决Linux漏洞(如TOCTOU类型)中学到的经验教训。

设计LSM钩子来提升安全性

在正在运行的应用程序中,通常是通过系统调用与操作系统进行交互。出于这个原因,安全从业者会使用系统调用来分析运行中的应用程序的行为。重点在于选择收集系统调用的方法,因为获取到的参数值和操作系统实际使用的参数值之间可能存在差距。

eBPF允许在无需更改内核源代码或加载内核模的情况下,在Linux内核中运行沙盒程序。通过使用kprobes附加到Linux Security Module (LSM)挂钩上,我们可以收集内核实际使用的参数值。下面是具体使用LSM钩子需要克服的一些问题:

准确理解相对路径

在Linux中,当从用户程序中读取信息时,path参数可以包含一个相对路径。

例如,当调用一个程序时,Tracee可以使用以下参数获取一个系统调用:

·open(“。./。./directory/file”, O_RDONLY)

·open(“。/test/。./。./directory/file”, O_RDONLY)

这些系统调用中的路径可能指向相同的位置,但问题来了,根据给定的参数,很难精确定位绝对且始终唯一的规范路径。在构建安全策略时,规范路径的重要性变得更加明显,因为相对路径的意图和效果可能太过模糊。

找出链接文件

例如,用户程序给出的某个文件的参数值可能会包含指向其他文件的链接。在Linux中,我们可以创建到一个文件的符号链接,其方式是一个文件充当另一个文件或目录的引用。操作系统使用符号链接到达被链接的文件,并执行给定的命令。请看下面的例子,创建了一个名为python的文件,并将其链接到一个恶意的二进制文件my_malware:

当运行python时,我们可以看到Tracee跟踪了两个事件。其一是带有参数值的系统调用 。/python。但实际上,python是象征性地链接到~/bin/my_malware,第二个就是被Tracee捕获的security_bprm_check事件返回了实际执行的文件的路径名。

TOCTOU分析

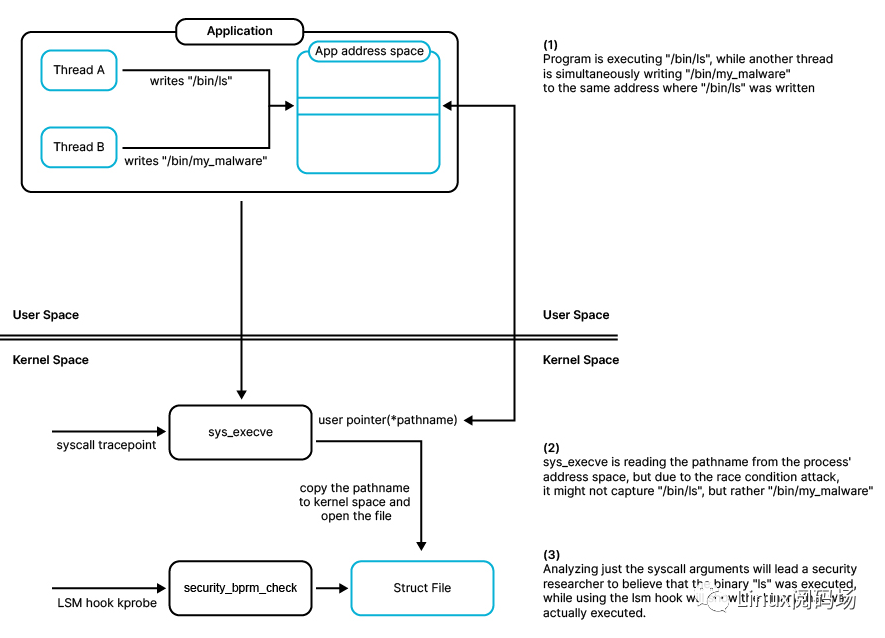

当试图获取用户程序的参数值时,如果只分析系统调用参数,结果可能会受到条件竞争的影响而错过关键细节。这是因为在获取信息后,用户程序可以基于另一个并发线程,来进行更改系统调用参数。

例如,当调用一个程序时,Tracee可以使用以下参数获取一个系统调用:

execve(“/bin/ls”, NULL, 0)

在进程中某一线程和内核调用执行Syscall之间会存在同一时间点。在这个时间点开始阶段,通过使用指向进程地址空间中内存位置的指针,pathname参数被传递给内核。在这个期间,进程的另一个线程可以快速更改路径名,最后内核来更新路径名。

继续我们的例子,另一个线程可以将第一个参数从/bin/ls更改为/bin/malicious,后者将由内核执行,而前者将由Tracee记录。这个场景被称为TOCTOU竞态。攻击者可以利用它来影响检查和真正使用之间的记录值,这样会导致收集到的数据不准确,并误导安全研究人员或自动检测工具。

基于上面的原因,决定在Tracee中连同Syscall数据一起使用LSM钩子来进行追踪。像security_file_open这样的事件,包含内核实际使用的路径名,并与上报的常规Syscall事件交叉引用。

简化分析过程

我们都知道在Linux中,Everything is a file这句著名的口号(https://en.wikipedia.org/wiki/Everything_is_a_file),是的,所有东西都是文件,需要使用文件描述符才能与之交互。当打开一个文件时(例如使用open),你会收到一个文件描述符。使用这些系统调用openat, unlinkat, execveat, accept, connect, bind, listen等等来与打开的文件进行交互。由于这个原因,如果我们想要分析在一个文件上执行的操作,那就必须跟踪其打开的文件描述符,而Socket允许在不同的程序之间传递打开的文件描述符,这样就会使分析更加困难。

对于使用Tracee的LSM钩子事件,跟踪文件描述符变得无关重要,因为LSM事件已经包含了相关的数据,比如完整的路径名。这使得在分析问题时可以避免上述的影响,更加简化分析流程。

结论

Tracee是一个易于使用的Linux运行时安全和取证工具,采用了目前最为火热功能更为强大的eBPF技术,可以让我们更好地理解程序的运行时行为,并打破对类似安全软件构成困难和挑战的桎梏,为安全分析人员提供进一步深入分析的方案。

原文标题:利用LSM钩子打破系统调用跟踪桎梏

文章出处:【微信公众号:Linux阅码场】欢迎添加关注!文章转载请注明出处。

-

如何利用硬件加速提升通信协议的安全性?2025-08-27 740

-

一文了解Linux安全模块(LSM)2022-11-28 9007

-

关于 eBPF 安全可观测性,你需要知道的那些事儿2022-09-08 12183

-

你的应用程序如何保持安全性?2021-07-28 1054

-

实现更强大IoT设备安全性的步骤2021-02-22 1605

-

Linux的安全性分析说明2020-07-14 1092

-

如何提升嵌入式系统的VxWorks安全性?2019-10-30 2657

-

如何最大限度地提升自助服务设备的安全性?2019-09-24 2460

-

蓝牙mesh系列的网络安全性2019-07-22 2217

-

FPGA器件如何提升物联网安全性2019-06-25 2198

-

如何提升物联网安全性2019-01-06 5883

-

边缘智能的边缘节点安全性2018-10-22 3703

-

Linux 2.6内核下LKM安全性研究2011-06-21 890

-

linux操作系统的安全性2009-04-28 497

全部0条评论

快来发表一下你的评论吧 !