确保软件供应链安全的三大技巧

电子说

描述

在“软件供应链攻击”成为家喻户晓的词句之际,最近在 Apache Log4J中发现的漏洞给开发人员和软件消费者敲响了警钟:盲目信任第三方软件的时代已经结束。

Log4J 中的漏洞用于从 Minecraft 到运行 Apple 的 iCloud 和 Amazon Web Services 的基础设施服务器等应用程序,允许攻击者控制运行此日志记录实用程序某些版本的设备。这是一系列软件供应链攻击中的最新一次,包括 SolarWinds、REvil 和 Urgent/11。

面对这些安全威胁,开发人员不断地被迫以速度和效率交付应用程序,这导致更多地使用第三方代码和开源库,例如 Log4J。为了避免牺牲安全性,组织越来越依赖能够生成软件物料清单 (SBOM) 的技术,该清单对软件应用程序的内容及其包含的任何相关漏洞进行编目。

与企业中的任何物料清单一样,SBOM 定义了成品的组成部分,因此如果检测到问题,可以修复根本原因,同时最大限度地减少中断。SBOM 被公认为软件供应链安全的基础;它们允许开发人员构建更安全的应用程序,为安全团队提供威胁情报,并使 IT 部门能够维护更具弹性的环境。

SBOM 的三个“D”

SBOM 在软件开发生命周期 (SDLC) 的三个不同阶段(开发、交付和部署)提供有价值的见解,如下所述。

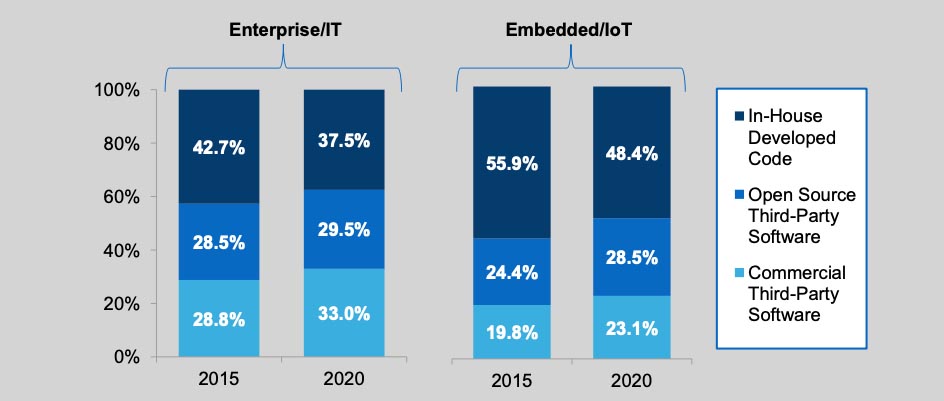

开发:从头开始构建程序是昂贵的、耗时的,并且对于必须以业务速度和预算进行移动的组织来说根本不切实际。在过去的五年中,物联网项目内部开发代码的使用率已缩减至 50%,没有理由认为它不会继续进一步下降。

最终设计中的软件代码百分比。(来源:VDC Research)

最终设计中的软件代码百分比。(来源:VDC Research)

开发人员必须使用第三方和开源组件来跟上进度,虽然将组件测试集成到工作流中是一种最佳实践,但开发人员通常会继续信任。在此阶段生成 SBOM 可以让开发团队对这些组件有更多的了解,因此他们可以发现任何可能潜伏的已知(N 日)或零日漏洞,并确保他们使用的是许可和更新版本的程序。

定期分析组件并生成 SBOM 可以让开发团队确信他们正在满足质量和安全标准,同时使他们能够主动管理他们的组件库。

交付:在 Covid 大流行期间出现的网络犯罪激增使安全成为焦点,因此软件开发团队和供应商都在提供符合更严格标准的产品。今天使用的太多软件可能会成为潜伏在其第三方代码中的未知漏洞的牺牲品,因此需要彻底检查新产品以符合质量保证标准。当 Osterman Research 分析商业现成软件时,发现所有程序都有开源组件和漏洞;85% 的开源组件存在严重漏洞。

在发布和部署之前,编译后的软件应通过安全保证检查以生成 SBOM。在这个阶段,扫描可以识别开源的使用并检查需要修复或缓解的任何漏洞。这是确保向市场发布的软件尽可能安全且没有已知漏洞的关键步骤,全面要求它只是时间问题。

为应对最近的供应链网络攻击而发布的2021 年总统网络安全行政命令将 SBOM 列为有效的网络安全工具。该命令要求最终与联邦政府合作的软件供应商的 SBOM 将作为其通过美国商务部国家标准与技术研究所向所有企业推荐的最佳实践指南的一部分。与此同时,许多行业在交付医疗设备和基础设施控制等关键产品时已经开始需要 SBOM。

部署:从办公室打印机到现在通过物联网 (IoT) 连接的关键系统的一切,发现和利用漏洞的攻击面要大得多。随着越来越多的流程数字化,公司正在将越来越多的预算投入到运行它们所需的软件上。Gartner 预测,到 2022 年,企业软件支出将接近6700 亿美元,每年增长 11.5%。

软件开发人员和供应商正在改进交付安全软件的实践,但企业网络安全团队最终要负责确保部署的商业软件是安全的。他们必须信任,但要验证并生成自己的 SBOM。

通过分析购买的软件,信息安全团队可以了解他们的组织已经使用或考虑使用的软件。这可以帮助他们改善安全状况,做出更明智的决策,并在出现另一个漏洞(例如 Log4j)时加快威胁响应速度。

幸运的是,借助软件组合分析 (SCA) 技术,几乎任何组织都可以创建 SBOM。这些工具可以通过源代码或二进制分析生成 SBOM。二进制 SCA 工具分析编译后的代码,即组织交付和部署的实际完成的软件。这给了他们一个优势,因为他们可以在不访问源代码的情况下运行,并扫描应用程序中的软件组件、库和包以生成 SBOM。

随着供应链攻击的频率和复杂程度不断提高,在识别和减轻组织开发、交付或部署的软件中的安全风险方面,SBOM 提供的价值不容小觑。

审核编辑 黄昊宇

-

供应链成本管理将是2012年企业关注的一大热点2011-12-19 2973

-

华为的研发流程和供应链管理2012-02-02 14099

-

基于电子商务的供应链金融研究2012-10-25 2663

-

手机供应链管理2014-11-24 5014

-

区块链将改革供应链2018-08-08 3684

-

区块链软件开发公司谈区块链在供应链金融场景中的应用2018-11-21 2763

-

如何使用RFID建立绿色供应链系统2019-05-29 2128

-

RFID技术对供应链管理有什么影响2019-07-29 2134

-

地缘政治、产业链外迁,供应链安全对策2023-03-14 1046

-

柔性电子供应链企业的机会与挑战2023-09-15 1889

-

关于确保供应链安全的八个要求2020-08-19 7013

-

真正的多元供应,确保供应链安全2023-05-29 1622

-

《软件供应链安全白皮书(2021)》免费下载2022-03-03 1193

-

装备软件供应链网络安全风险分析与对策2023-07-29 3213

-

东软获《电信和互联网软件供应链安全能力成熟度模型》第三等级认证2025-01-15 1274

全部0条评论

快来发表一下你的评论吧 !