olarWinds hack 暴露了云技术的缺陷

电子说

描述

SolarWinds黑客利用了云网络安全漏洞,劫持了远程软件更新过程。

去年 12 月,当 FireEye 报告了大规模的SolarWinds 数据泄露事件时,如果没有云连接已经到位,这些泄露事件就不会发生,这一点并不明显。

SolarWinds 黑客利用云网络安全漏洞,劫持远程软件更新过程。他们还暴露了云技术和部署中的根本缺陷。

根据 Fugue 和 Sonatype 于 5 月发布的“ 2021 年云安全状况”调查,大约三分之一的公司在过去一年中经历了严重的云安全或数据泄露或数据泄露。研究发现,云配置错误仍然是导致云泄露的主要原因。在接受调查的 300 名云专业人士中,83% 的人表示他们的组织面临由错误配置导致的重大数据泄露风险。

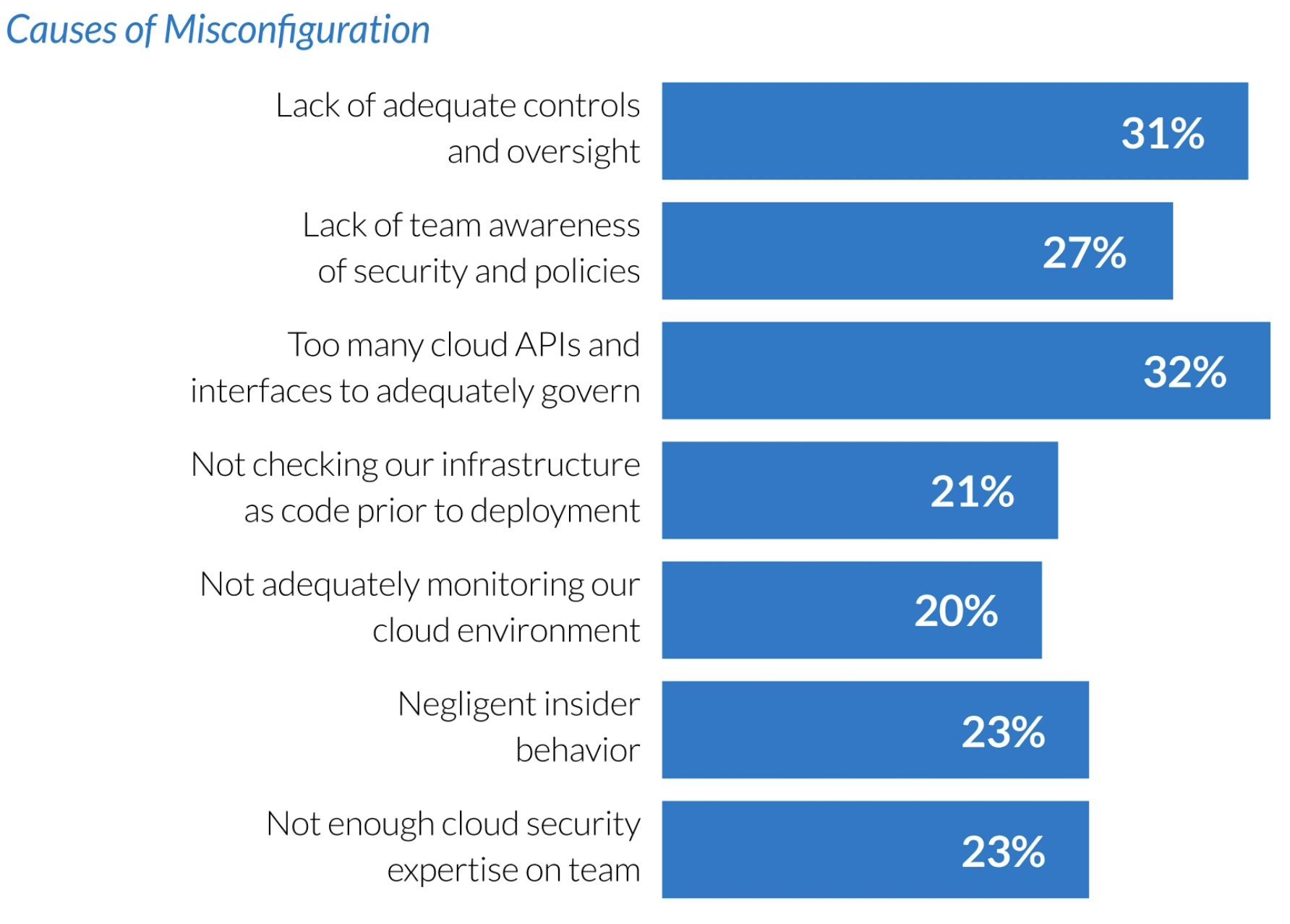

大部分风险源于“庞大而复杂”的企业云基础设施环境及其动态特性,包括需要治理的多个 API 和接口。配置错误的其他主要原因是缺乏足够的控制和监督,以及对安全和政策的忽视。

点击查看完整大小的图片

资料来源:赋格和 Sonatype。

在云共享责任模型下,错误配置通常归咎于云客户,而不是供应商。Aqua Security 的一项研究检查了数百名客户一年的云配置数据,发现 90% 的客户由于云配置错误而容易受到安全漏洞的影响。不到 1% 的企业修复了所有错误配置问题,而大型企业平均需要 88 天来修复已知问题,从而延长了攻击者可以利用它们的时间。

冲向云端

Verizon 最新的数据泄露年度报告发现,现在大多数网络安全事件都涉及云基础设施,更多的网络安全事件涉及外部而不是内部云资产。根据Thales的研究,一种可能的解释是,一半的企业将 40% 以上的数据存储在外部云环境中,但很少有人对敏感数据进行加密。

Vectra AI 8 月对亚马逊网络服务 (AWS) 用户进行的一项调查发现,去年 100% 的人在其公共云环境中至少遭受过一次安全事件。大多数企业现在都在多云环境中运营,但这些不同的供应商带来了更大的安全挑战,98% 的受访者在7 月份的 Tripwire 报告中表示。

大多数人表示,责任共担模式通常不清楚谁做什么。大多数人还希望云提供商增加他们的安全工作。

一些云安全问题源于特定云平台或其他软件中的漏洞。

维基百科的一篇文章——别笑!— 在 SolarWinds 黑客攻击中,微软希望你忘记其软件中的漏洞:Zerologon,“Microsoft 身份验证协议 NetLogon 中的一个漏洞,允许攻击者访问他们破坏的每个 Microsoft 网络中的所有有效用户名和密码。这使他们能够访问承担网络合法用户权限所需的其他凭据,这反过来又使他们能够破坏 Microsoft Office 365 电子邮件帐户。

“此外,微软 Outlook Web App 中的一个缺陷可能使攻击者能够绕过多重身份验证。”

文章还指出,攻击者使用伪造的身份令牌来欺骗微软的身份验证系统。

8 月,FireEye 的 Mandiant 安全研究人员在 Kalay 云平台的核心组件中发现了一个严重漏洞。Kalay 为数百万个物联网设备提供服务,该漏洞使所有设备都面临潜在的远程攻击。

“由于许多受影响的设备都是视频监控产品——包括 IP 摄像机、婴儿监视器和数字录像机——利用该漏洞可能允许攻击者拦截实时音频和视频数据,”FireEye 在博客文章中说。

正如我们报道的那样,Wiz 的研究人员最近在 Microsoft Azure 云平台的中央数据库 ChaosDB 中发现了一个漏洞。这个易于利用的漏洞让攻击者可以“完全、不受限制地访问”数千个使用 Cosmos DB 的组织的帐户和数据库。黑客还可以删除、下载或操作数据,以及提供对 Cosmos DB 底层架构的读/写访问权限。

Wiz 称其为“你能想象到的最严重的云漏洞”。

我的天啊!

Accurics 的开发者倡导者 Jon Jarboe 告诉EE Times,Cosmos DB “提醒我们,保护自己还有很多工作要做” 。“并不总是很清楚云提供商对我们的数据做了什么以及他们是如何做的,以及云用户在做什么,这使得保护起来很困难。”

乔恩·贾博

Jarboe 补充道:“我们知道云提供商正在保护静态数据,但传输中和使用中的数据呢?Cosmos DB 缺陷将我们的主键暴露给不应该拥有该访问权限的其他人。甚至没有让用户意识到这是可能的好方法。有更多的云提供商和组织可以做更多的事情来阐明更大的安全图景。”

就在我完成 ChaosDB 文章时,Palo Alto Networks 披露了另一个同样危险的 Azure 漏洞。“Azurescape”让攻击者可以控制任何用户的整个 Kubernetes 容器服务基础设施。几天后,Wiz 的 CosmosDB 研究人员在 Azure 中发现了更多关键、易于利用的远程代码执行漏洞,这次是在 OMI 软件代理中。“OMIGOD”影响“无数”Azure 客户。

尽管云提供商“正在努力做正确的事情,但他们必须保护自己的品牌,”Jarboe 说。“因此,在解释他们在做什么与不公开他们的商业机密之间总是存在紧张关系。组织尽其所能保护事物,最终不得不监控暗网以寻找数据泄露的迹象。

“也许这是我们在短期内解决这个问题的唯一方法,”他总结道。

审核编辑 黄昊宇

-

MATLAB Shorts Mini Hack大赛来袭2024-10-14 914

-

开箱即用!教你如何正确使用华为云缺陷管理服务CodeArts Defect!2023-10-29 1320

-

C/C++之函数体hack(下)2023-03-30 2175

-

Fibocom 公有云之华为云 技术资料2023-01-05 1892

-

Hack Font编程语言字体2022-04-18 562

-

云技术原理与应用相关资料下载2021-06-30 1388

-

Barnes Noble hack暴露了客户的电子邮件购买历史记录2020-10-19 1329

-

智能的物联网系统暴露了云计算中的潜在问题2020-04-27 2225

-

阿里云容器服务通过LoadBalancer暴露IPv6服务2019-09-16 2825

-

鸿蒙惊艳亮相却也暴露了软肋2019-08-16 2331

-

云计算的云数据安全与加密技术2018-11-06 2781

-

交流群,资料很全,资料持续更新中。包括c#。c++,labview,java,linux,hack技术等计算机技术2016-01-21 5144

-

机器视觉表面缺陷检测技术2016-01-20 6344

全部0条评论

快来发表一下你的评论吧 !