物联网设备安全:标准化之路

电子说

描述

设置物联网设备是至关重要的一步。如果我们以消费品为例,这个过程预计将在打开每个购买的产品时完成一次。设置的主要挑战是它必须既是无缝体验又是安全程序:设备必须经过唯一身份验证,并且设置不能暴露漏洞。此设置程序需要正确设计和执行,否则会损害安全性或市场成功。因此,过去几年安全性受到严重破坏也就不足为奇了,供应商更喜欢简单但不安全的配对。例如,许多物联网设备制造商一直在为其所有产品使用通用登录名/密码(例如管理员/密码)。这造成了巨大的安全漏洞被 MIRAI 机器人利用。因此,成功的设备设置应结合消费者的易用性和安全性。我们将在本文中更详细地讨论这一点。

入职消费产品

零售物联网产品需要首先设置,并且通常由家庭中最精通技术的人维护。设备连接到有线或无线网络后,必须配置设备以供最终用户或其他物联网设备和应用程序使用。我们将这种配置比作人员入职——新员工融入公司的综合人力资源流程。发生这种情况时,组织内的多个不同部门会执行各种流程,为新员工设置电子邮件、计算机、电话、税务文件、工资单、福利和相关培训注册。与员工入职类似,物联网设备的设备入职执行多个流程以将新的物联网设备引入物联网安全域:

所有权转让成功从制造商到购买者,或从一个购买者到下一个购买者。入职的第一步是建立设备的所有权,这也将设备建立为物联网安全域的成员。一旦拥有,另一个所有者应该只有通过放弃所有权、使用硬件重置或执行适当的 API 调用将设备返回到非拥有状态才能拥有设备。这很重要,因此可以保持设备的固有安全性。如今,存在一个手动流程,其中设备所有权被转移、现场激活、在网络上配置,并在物联网管理平台中向设备所有者注册。这个耗时且成本高昂的过程充满了安全漏洞。通过物联网设备的设备载入,

凭据配置:为设备配置凭据,用于与物联网安全域中的其他设备建立相互验证的安全连接。

精细访问控制:通过载入,可以为设备配置不同级别的安全性。例如,也许只有房子里的父母可以对恒温器进行编程,但孩子们只能将其调高和调低。

有一些专有解决方案可以大规模提供引导,但在最坏的情况下,它们的接口仅限于一种设备产品,或者更有可能的是,仅限于制造商产品范围内的许多设备产品。使用专有 API 的动机可能是供应商锁定和/或缺乏支持设备功能的标准 API。专有软件的一些限制包括高成本、缺乏开发人员支持、安全问题和缺乏定制选项。

OCF 简介

开放连接基金会(OCF) 是一个全球标准机构,帮助真正的物联网出现,这意味着所有垂直行业。OCF 建立在三个支柱之上:公共规范、开源代码和认证。OCF 发布由国际标准组织 (ISO) 和国际电工委员会 (IEC) 认证为国际标准的开放规范。OCF 运行IoTivity 项目,该项目管理 Github 上可用的 OCF 规范的两个开源实现:IoTivity for hub 和IoTivity lite为终点。有具体的实现可以消除开发人员的歧义,缩短设备制造商的上市时间,并建立互操作性。最后,OCF 运行一个认证计划,提供 OCF 认证标签并维护认证设备产品数据库,以及相关的 OCF 公钥基础设施,可用于为 OCF 认证设备颁发制造商证书。

该基金会相信通过提供与其他生态系统无缝桥接的工具来帮助该行业。这种桥接框架可帮助制造商跨越多个垂直行业,并最大限度地提高他们的开发投资,从而增加跨市场机会。OCF 桥接功能还使公司能够将 OCF 认证产品完全集成到专有和传统解决方案中,而不会损失其当前投资。为此,OCF 维护OneIoTa,一个数据模型数据库:它对公共贡献开放,并允许开发人员从任何包含的数据模型自动转换为任何其他数据模型。任何人都可以通过在 OpenAPI 2.0 中指定他们的数据模型来做出贡献。请注意,生成代码和翻译的工具在Github上可用。

OCF 使用 REpresentational State Transfer (REST) 在设备之间进行消息传递。对于每组逻辑信息,都设计了一个资源。这些资源是在 Open API 中设计的(使用 JSON),但是作为 CBOR 在线传输,这是一种自动转换为二进制格式,可以减少有效负载的大小(类似于 zip)。这意味着 OCF 支持轻松使用互联网技术(RESTful 和开放 API/JSON),同时由于使用二进制有效负载而适用于小型设备。

OCF 安全解决方案

OCF 要求仅当客户端位于同一安全域中时才能进行设备配置。供应指令通过安全连接发送,由数据报传输层安全性 (DTLS) 加密。

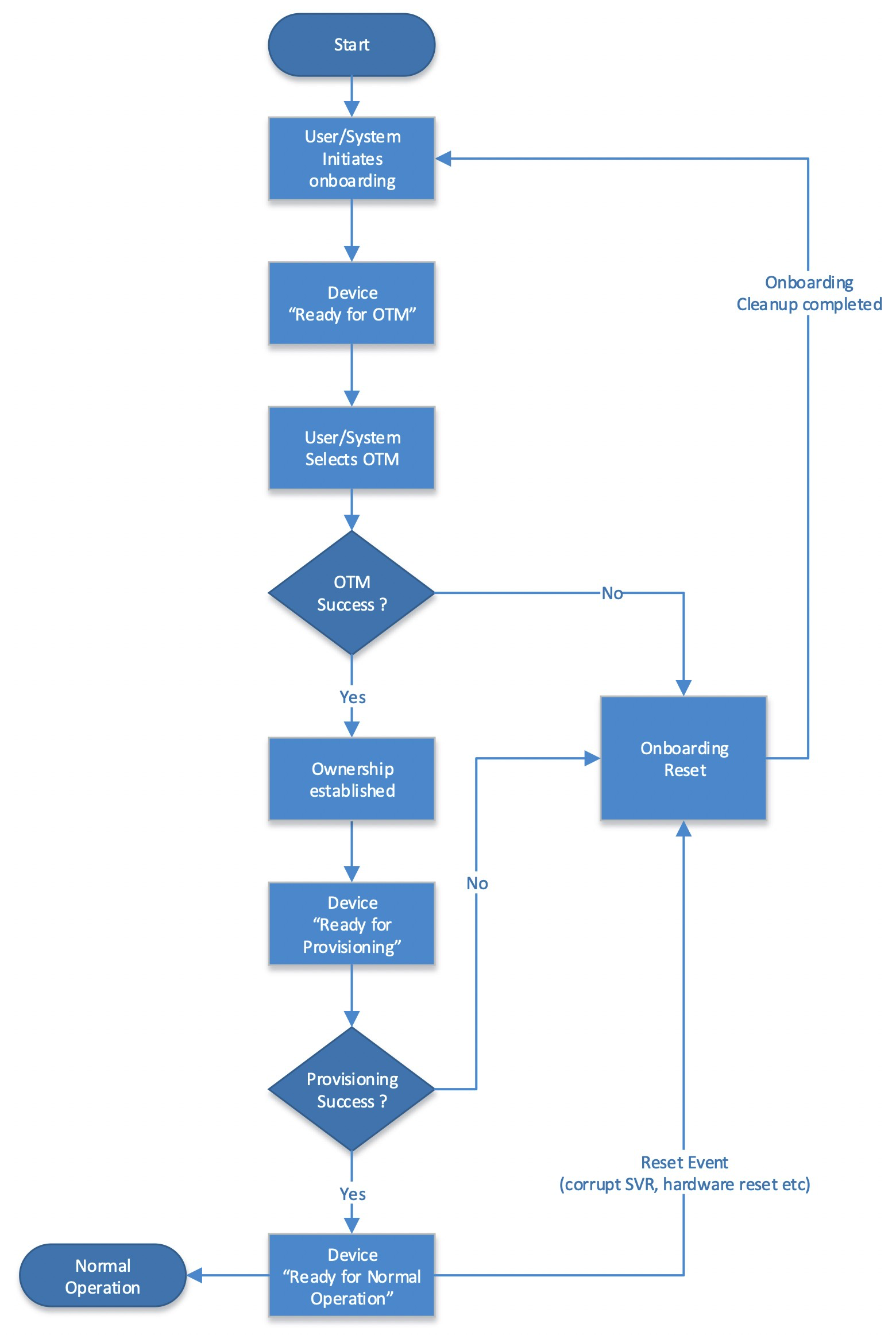

安全域上的入职在技术上分为设备所有权转移和设备配置。整个过程被定义为一组状态转换,如下图所示(简化):

准备好所有权转让方法 (RFOTM)

准备好配置 (RFPRO)

准备好正常运行 (RFNOP)

(来源:开放连接基金会)

下面的示意图定义了操作如何及时进行。成功的所有权转移意味着设备状态将进入正常操作(RFNOP)。

(来源:开放连接基金会)

所有权转移将设备锁定到安全域。只有安全域的所有者可以更改它。如果应用程序或其他 IoT 设备想要与设备通信,则它需要属于同一安全域。只有属于安全域的设备才能安全地相互通信。

OCF 定义了三种所有权转移方法 (OTM) 或算法:

Just Works 基于 Anonymous Diffie-Hellman,不提供对新设备的身份验证,也不提供入职工具 (OBT)。

随机 Pin:要求设备在所有权转移过程中可以显示 PIN,PIN 是在启动期间随机生成的。该机制提供设备和 OBT 的相互认证。无法显示 PIN 的设备无法使用此入职机制。

使用公钥基础设施 (PKI) 的制造商证书需要额外的基础设施来在设备中创建和存储证书。因此,成本方面的证书比 Just Works 更昂贵。Random Pin 需要一个显示器,如果不用于其他目的,显示器会更昂贵。此机制提供设备的身份验证,但不提供 OBT 的身份验证。

提供这些不同技术中的哪一种是设备制造商根据他们的需要和设备的能力来选择的。

对资源的访问由与访问控制列表 (ACL) 中的资源匹配的条目控制,这些条目还指定:

访问权限:资源的创建/读取/更新/删除/通知(CRUDN)。

设备标识符、角色标识符(在后面的部分中进一步讨论)或客户端获取资源访问权限的连接类型。

完成所有配置步骤后,设备将进入“准备正常运行”状态。这意味着将检查所有传入的操作:

如果连接设备是同一安全域的成员

如果连接设备有权对资源执行请求的操作。

授予所有步骤后,该操作将由设备执行。

保护设备

正如引言中提到的,重要的是设备既不能受到攻击,也不能被允许攻击与它没有业务通信的其他系统。采用分层方法:基于角色的访问控制和制造商使用说明。前者解决了设备安全问题,而后者增加了额外的网络保护层。

基于角色的访问控制

当设备标识符用于授予访问权限时,必须设置每个设备以授予每个客户端访问权限。一个更简单且更具可扩展性的解决方案是使用基于角色的访问控制 (RBAC)。在这种情况下,ACL 条目有一个唯一标识符,表示客户端可以执行的角色。然后在客户端上配置此角色,否则必须重新配置设备。

这样可以创建不同的访问级别:

管理员访问

访客访问

正常操作访问

维护访问

必须为每个支持的角色配置设备,而不是为每个设备配置。

结论

OCF 已经定义了一个标准化的解决方案来安全地装载消费产品。但是,在现有基础架构网络中设置企业产品是一个不同的挑战。首先,IT 人员无法对每台设备进行一个接一个的安装过程。期望他们对办公室中的所有灯泡一个接一个地重复相同的冗长程序是不合理的。其次,安装需要更多的选择:网络管理员必须决定允许他们访问什么网络和什么资源。换句话说,挑战在于在不影响安全性的情况下扩展多个办公室和/或建筑物的部署。在这里,糟糕的实施也会产生灾难性的影响。2018年,一家赌场成为黑客的受害者这要归功于安装在大堂的一个智能温度计监控水族馆的水。黑客通过连接到温度计,设法从赌场的豪赌客数据库中找到并窃取信息。使用没有为物联网保护的其他无害设备,一些非常机密的信息很容易落入坏人之手。我们不会在这里描述企业产品,但会在以后的文章中介绍。

审核编辑 黄昊宇

-

封装如何标准化2016-11-07 3840

-

物联网时代百亿设备大爆发 世界安全该如何守护?2016-12-10 2808

-

直击物联网安全问题:机智云与斗象科技建物联网安全实验室2016-12-30 2852

-

如何保障物联网设备安全2018-09-07 5533

-

传感器技术标准提高物联网发展的速度2018-11-07 2260

-

物联网成信息安全“重灾区”2020-02-14 3372

-

机智云推标准化物联网云平台接入服务2020-05-14 2182

-

中国IoT大会普源精电基于物联网标准应用的测试与挑战2020-12-14 6482

-

物联网中如何进行身份认证?2021-02-24 2885

-

有关物联网感知层IPv6协议标准化的动态介绍2021-06-07 1787

-

《标准化法》对物联网产业造成的影响分析2018-01-19 3355

-

数字城市物联网安全白皮书发布,推进数字城市物联网安全标准化建设2020-06-22 2416

-

万物互联的基石 | 物联网设备标准化建模工具Eclipse Vorto介绍2022-02-07 904

-

缺乏标准化会减缓物联网的发展吗?2022-07-15 1759

-

使用MUD实现物联网设备安全标准化2022-10-12 1415

全部0条评论

快来发表一下你的评论吧 !