使用printf函数的安全隐患

电子说

描述

程序员都知道,也都会使用printf函数,但你知道它也有“安全隐患”吗?

下面就来举例我说说:

1问题描述

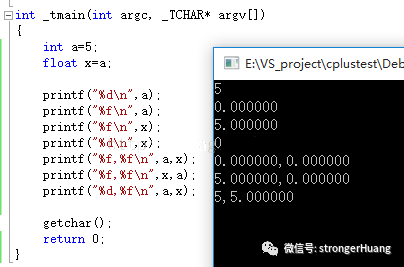

打印输出的数据并不是理论值,如下图(右边):

2进一步描述问题

请细致注意看下面代码,有如以下奇怪的现象:

int a=5;floatx=a; //这里转换是没有问题的。%f打印x是 5.000000

printf("%d

",a);printf("%f

",a); //输出为什么是0.000000?-----问题1printf("%f

",x);printf("%d

",x); //输出为什么是0?-----问题2printf("%f,%f

",a,x); //输出都是0.000000 为什么? ----问题3printf("%f,%f

",x,a); //调换一下a,x的顺序,正常了,为什么?----问题4printf("%d,%f

",a,x);

getchar();return0;

这里有四个问题,下面会进行解答。

3printf()函数的原理解释

明确这些问题首先须要明确printf()函数的工作原理。

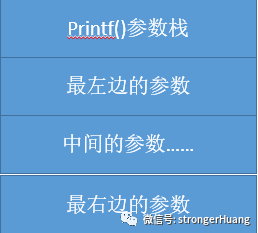

printf()维持了一个需要打印的变量栈,默认情况下,參数进栈的顺序是由右向左的。因此,參数进栈以后的内存模型例如以下图所看到的:

打印的时候,printf依照字符转换说明符规定的格式从低地址開始提取数据。直到參数打印完。

比方遇到 %f 说明符就提取8个字节的数据,遇到 %d 就提取4个字节。printf()事实上不知道參数的个数,它仅仅会依据format中的打印格式的数目依次打印堆栈中參数format后面地址的内容。

这样一来,printf()事实上存在安全隐患:它会强行读取内存的数据当作正常数据输出,没有边界检测(非常有可能产生堆溢出)。

比如这种代码:

char string[]="Hello World!";printf("String: %s ,强行再读一次: %#p

", string);printf("String: %s ,强行再读一次: %#s

", string);

输出如下:

String:Hello World! , 强行再读一次: 0X001C1073 String: Hello World! ,强行再读一次: 閮

4问题解释

问题1:printf("%f ",a) 输出为什么是0.000000?

答:%f 提取8字节。a仅仅有4字节,提取出来的数占了float表示法的指数部分。尾数部分为0。所以终于是0

问题2:printf("%d ",x) 输出为什么是0?

答:%d 提取4字节,x有8字节。提取出来的数实际上是float表示法的指数部分(恰好是0),所以终于是0

问题3:printf("%f,%f ",a,x); 输出都是0.000000 为什么?

答:參照问题1的解释。提取了八字节后,后面的已经乱了

问题4:printf("%f,%f ",x,a);调换一下a,x的顺序,正常了,为什么?

答:这是正常的情况而已。

审核编辑:汤梓红

-

盘点近来锂电池的安全隐患事故2014-06-04 9369

-

网络安全隐患的分析2012-10-25 2821

-

[分享] Ghost真的是存在很大的安全隐患2013-01-16 4386

-

面粉洒到插排里 会不会有安全隐患2017-07-10 3891

-

电气安全隐患的监控管理2018-08-22 1716

-

VR一体机家庭消防安全隐患排查内容2018-09-10 2295

-

请问家里电路可以这样设计吗,有没什么安全隐患?2019-04-03 2036

-

安全隐患检测系统的设计与实现2009-06-15 918

-

RFID技术详解与基于RFID的物联网安全隐患的研究2017-10-25 1117

-

指纹锁的安全隐患_指纹锁的优缺点2020-06-03 22690

-

关于那些智能电动汽车的安全隐患2021-01-14 5811

-

机房的安全隐患该如何消除2022-01-19 1076

-

如何预防电力故障及安全隐患2023-08-29 1640

-

无损检测有哪些安全隐患2024-05-27 4605

-

直流充电桩使用中有哪些电气安全隐患及解决方案2024-10-30 1910

全部0条评论

快来发表一下你的评论吧 !