Volatility取证大杀器

描述

Volatility取证大杀器

Volatility学习

Volatility是一款开源的内存取证软件,支持Windows、Mac、linux(kali下等等)环境下使用。并且分别有Volatility2与Volatility3两个大版本,依次需要在py2、py3的环境下进行使用,也要确保系统中已安装环境,安装pycrpto库函数。

学习方向(个人见解):对于常规比赛中的内存取证,多为查看计算机版本号、PID、PPID、SID、密码、时间等等之类的。不过就比赛而言,掌握基础命令,去解决比赛中的题目足矣,并且内存取证也有很多小工具、小程序,要与Volatility结合而用,包括与取证大师、仿真的虚拟机一同查看探究,我认为更多的要注重于时间线,可以得到很多意想不到的的结果。

其次,就现实生活中的工作当中,内存取证涉及方面宽、广、面大,需要我们共同去探究学习!最后希望大家共同进步!

下载安装

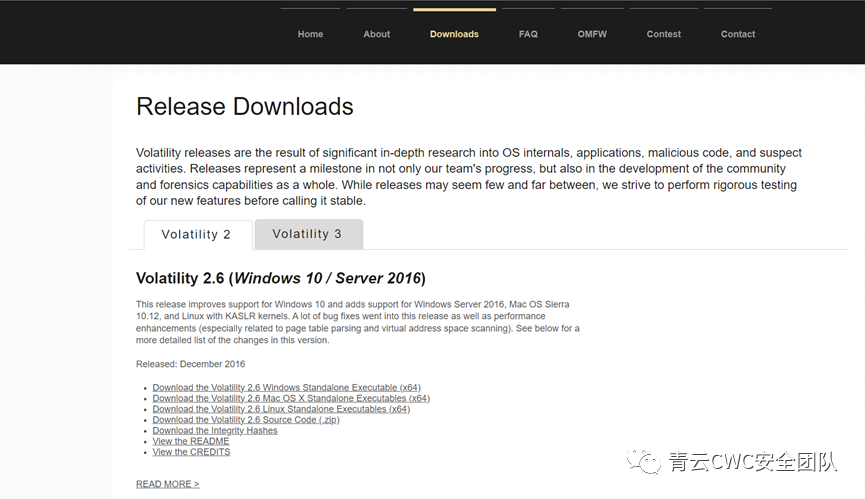

下载:官网下载即可

下载网址:

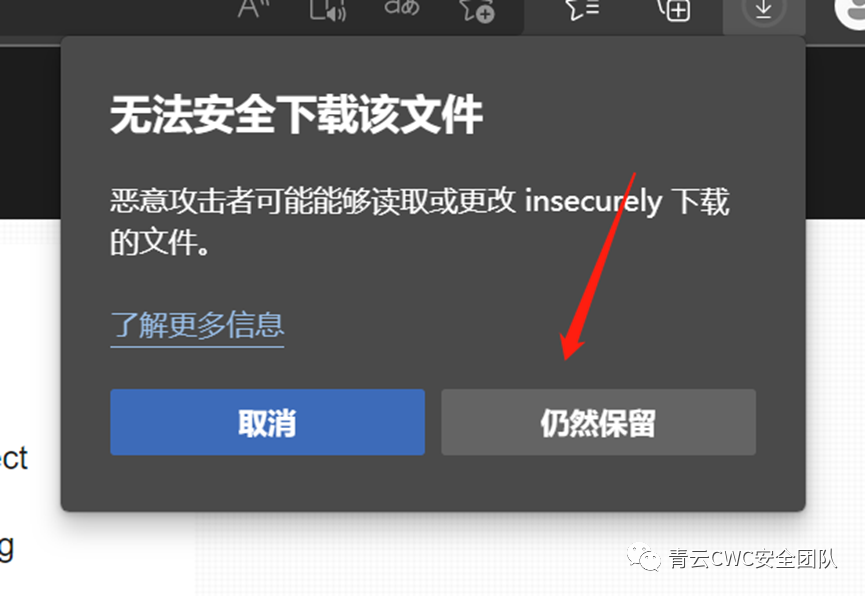

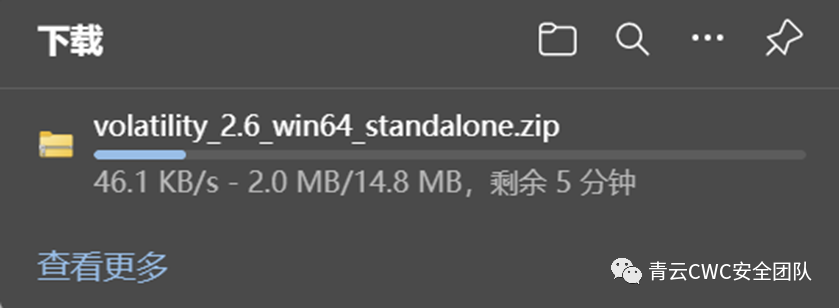

https://www.volatilityfoundation.org/releases(切记:下载时仍然保留)

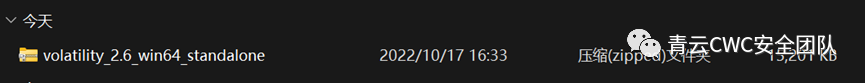

Windows环境下下载软件包

打开后

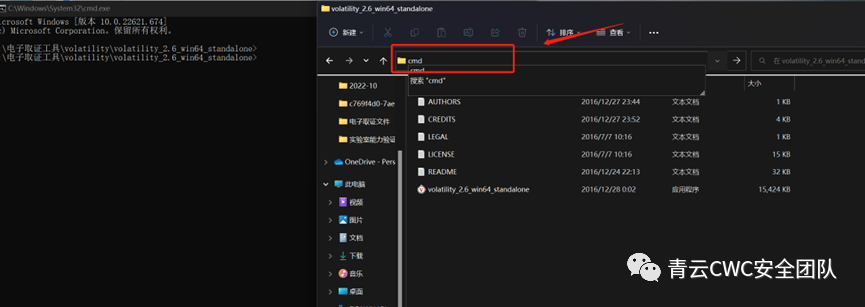

直接输入CMD打开使用(简单方便)

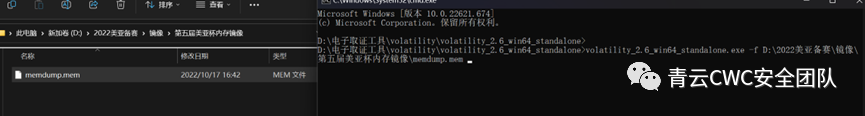

学习使用,以2019年美亚杯个人赛镜像为准则

只需将镜像拖入 后续便可直接进行使用

命令学习

(本次多为Windows大环境下的使用)

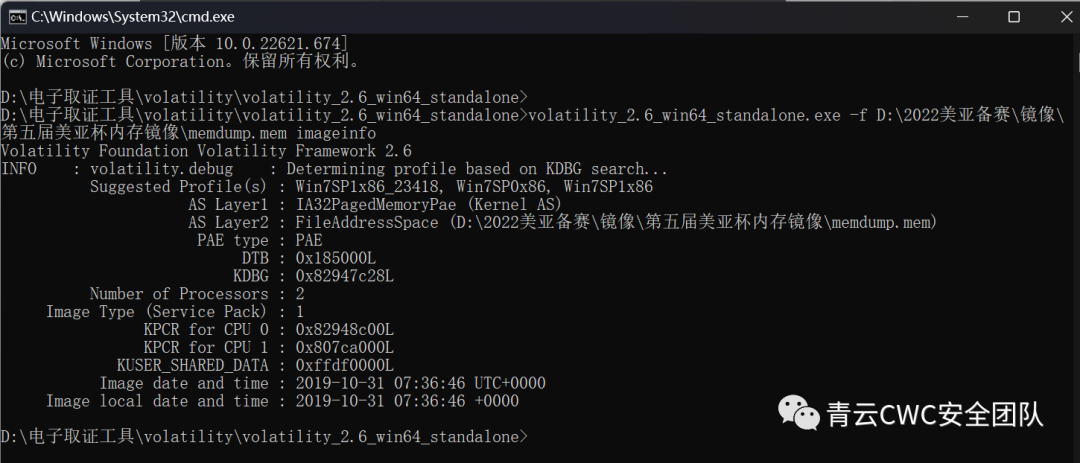

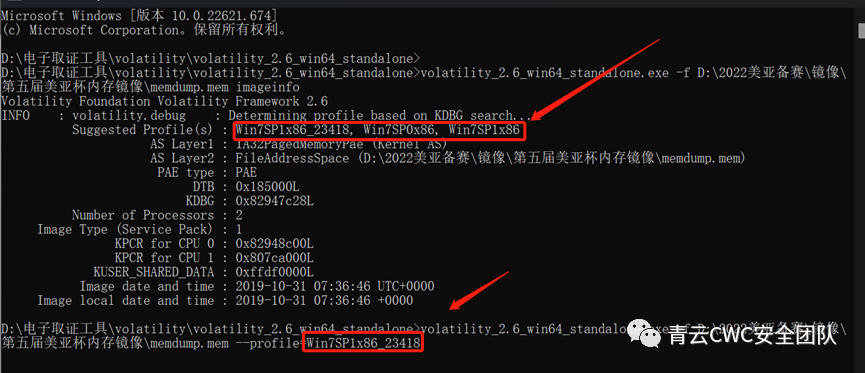

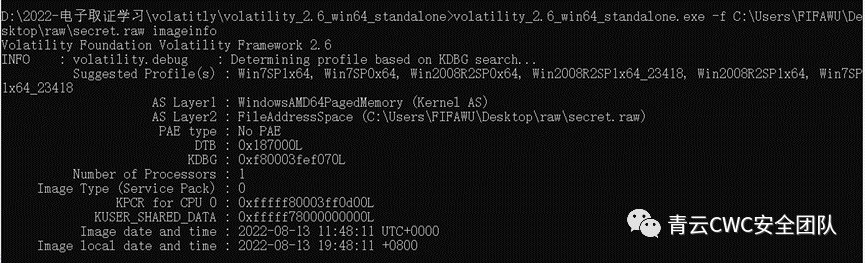

判断未知内存镜像系统版本信息

命令:volatility -f 文件路径 imageinfo

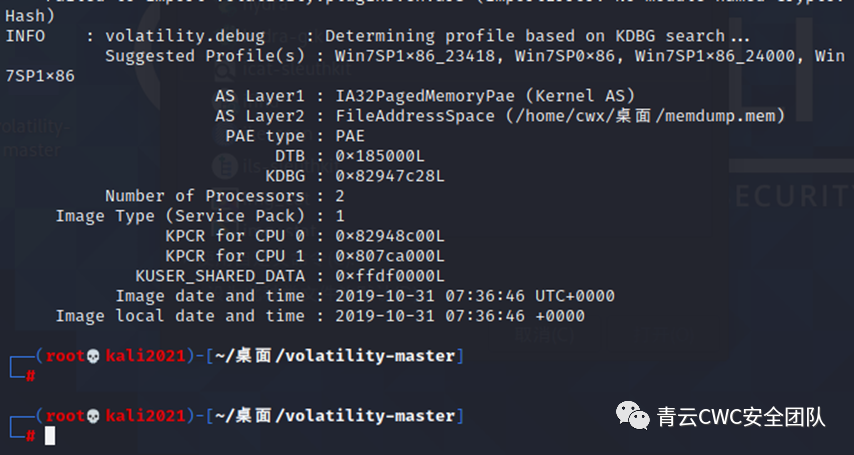

kali下解析(命令相同 做一演示)

选择版本的型号

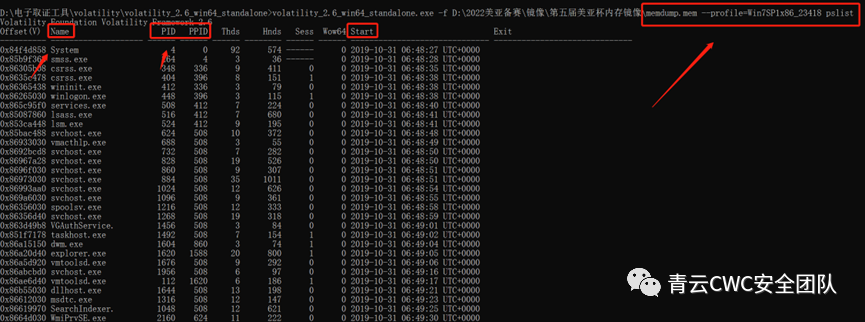

命令:pslist/pstree/psscan:

非常有用的插件,列出转储时运行的进程的详细信息;显示过程ID,该父进程ID(PPID),线程的数目,把手的数目,日期时间时,过程开始和退出

pslist无法显示隐藏/终止进程

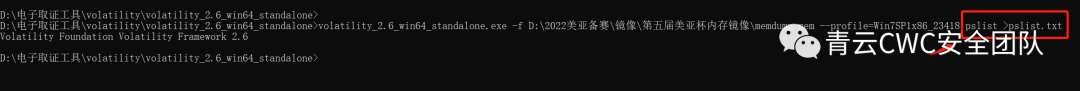

其次在volatility中寻找自己需要的信息是非常烦琐的,因此导出查看可以为我们提供便利

命令:volatility -f mem.vmem --profile=WinXPSP2 x86 pslist >pslist.txt

命令:

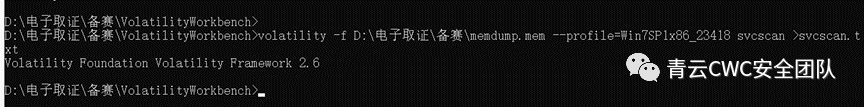

volatility -f D:电子取证备赛memdump.mem --profile=Win7SP1x86_23418 svcscan >svcscan.txt

任何数据都可以导出,然后进行使用

比如:导出“查看服务(svcscan)”的数据

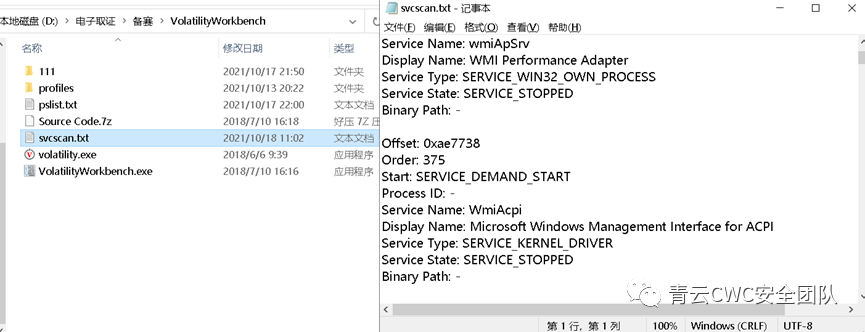

命令:hivelist:查看缓存在内存的注册表

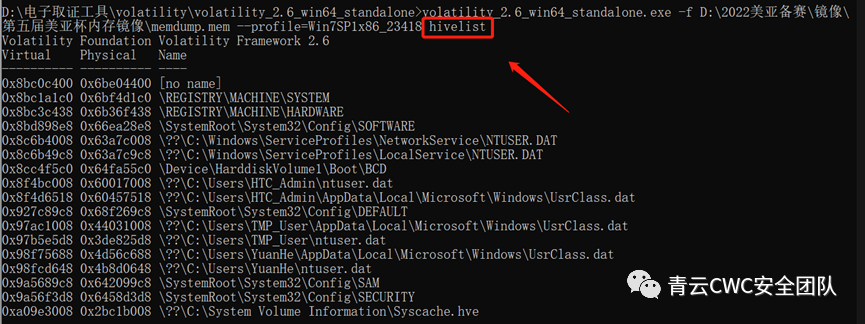

命令:hashdump:获取内存中的系统密码

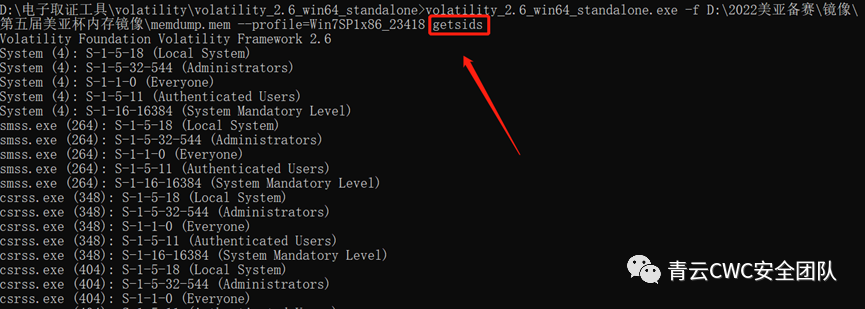

命令:getsids:查看SID

volatility -f bb.raw--profile=Win7SP1x86_23418 getsids

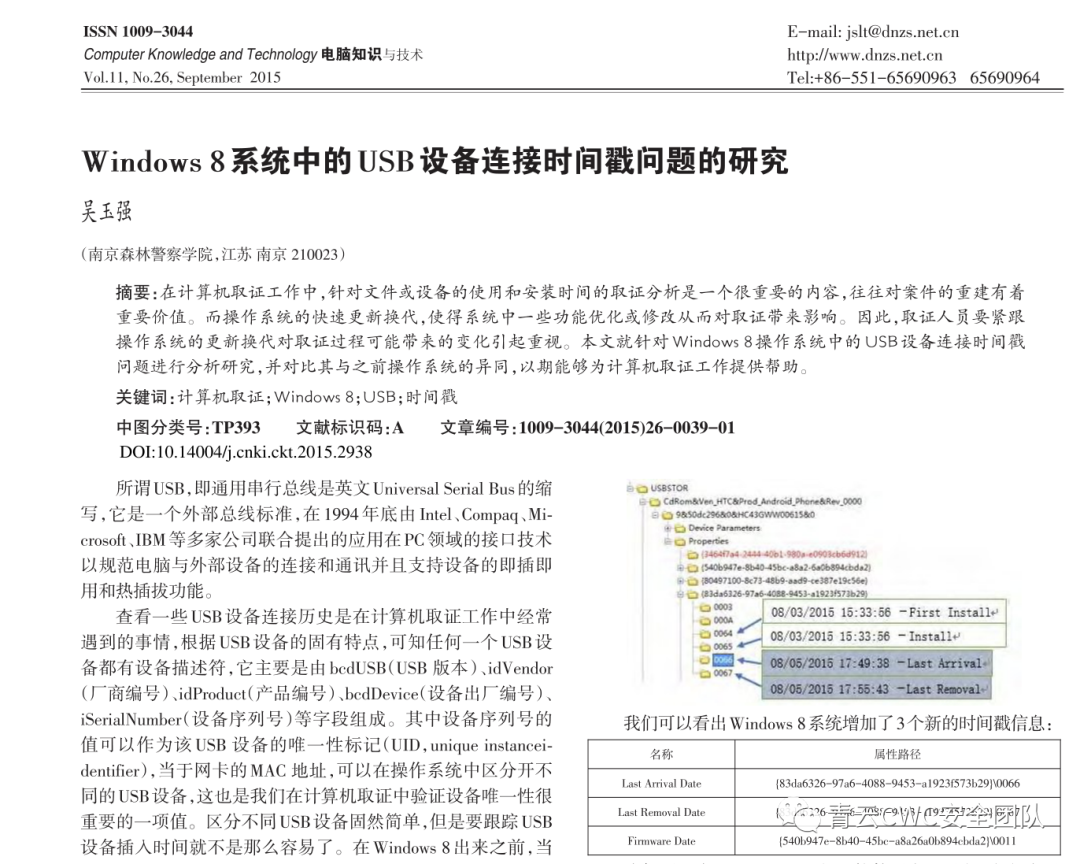

打印机在注册表中的位置

借鉴:(助于大家学习)

https://www.doc88.com/p-9107655008710.html?r=1

HKEY_LOCAL_MACHINESOFTWAREMicrosoftPrintComponents默认浏览器注册表

取证例题

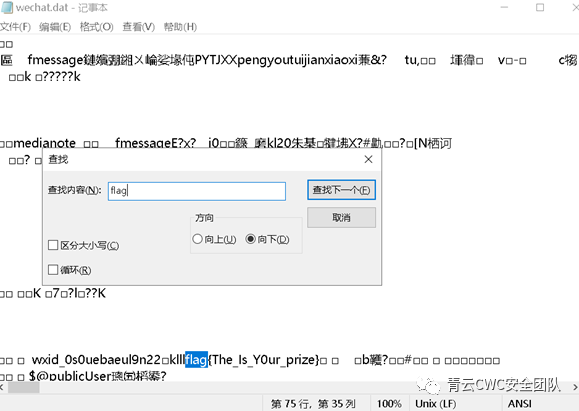

小明不小心把自己出题的flag在微信中发了出去,你能找到这个flag吗?附件下载 提取码(GAME)

https://share.weiyun.com/YHLKL9tn

备用下载

https://pan.baidu.com/s/1ttL3WmlMn48RDXGCIy6VkQ

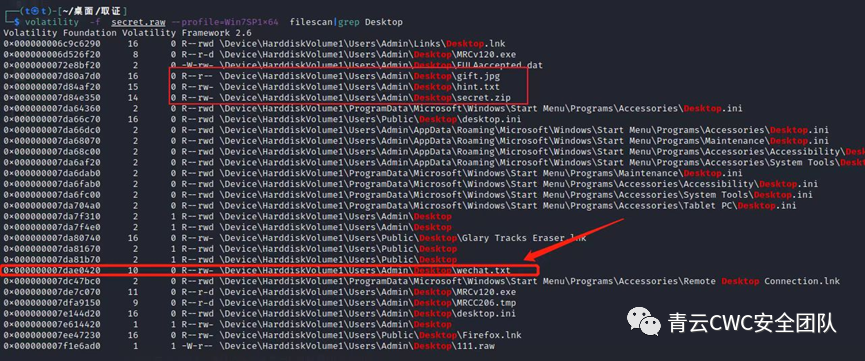

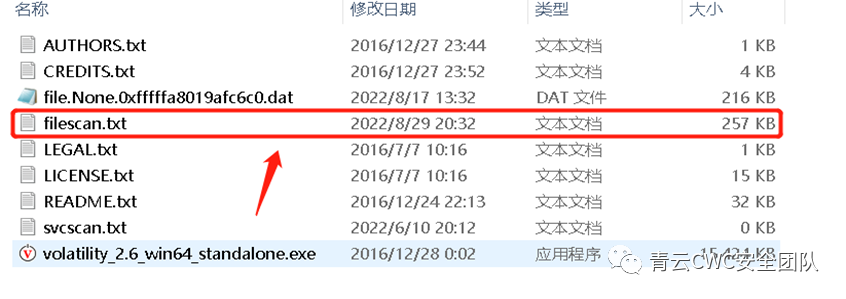

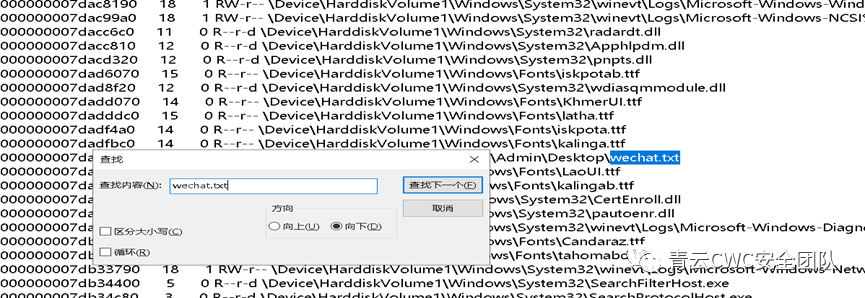

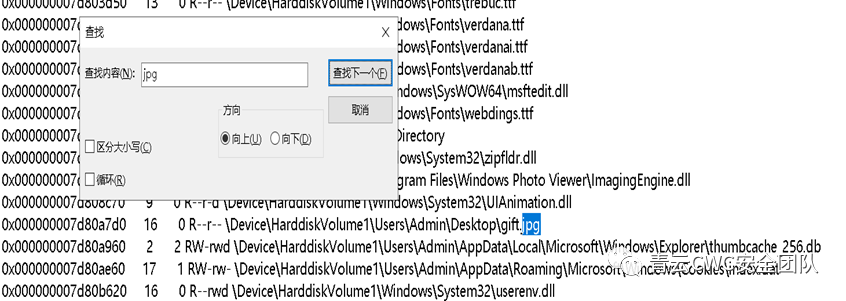

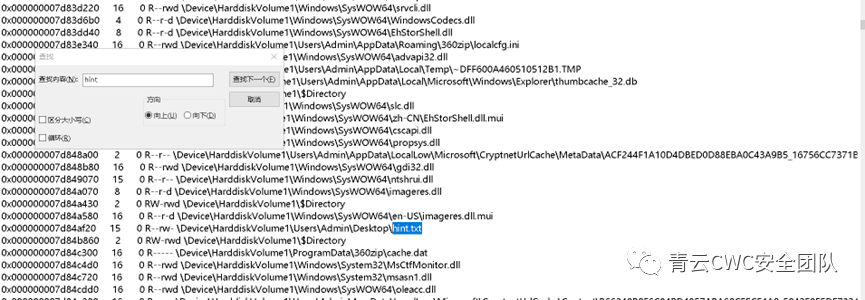

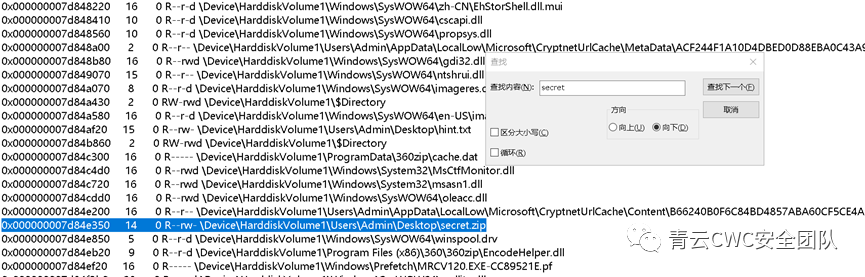

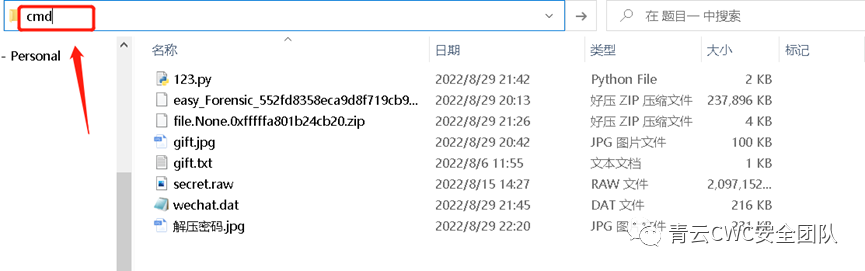

1、查看文件

2、思路整合

根据题意flag在微信当中因此思路为 Find wechat→导出数据库→破解→得到flag

四个可疑进程

3、寻找关键信息

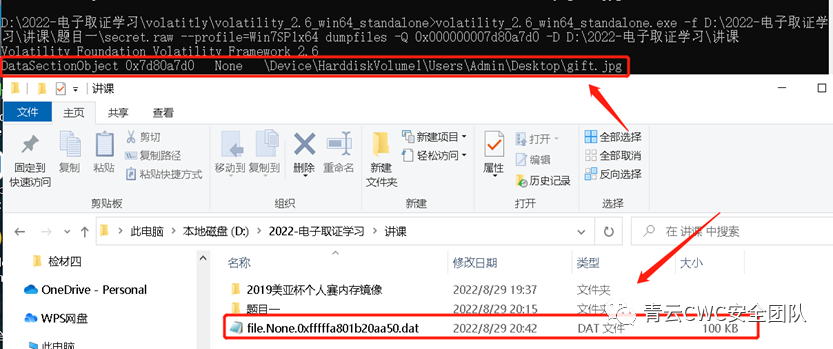

4、导出

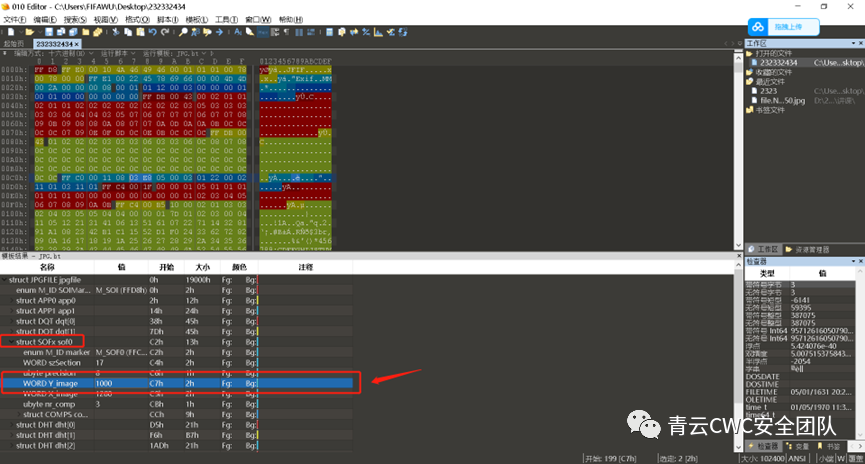

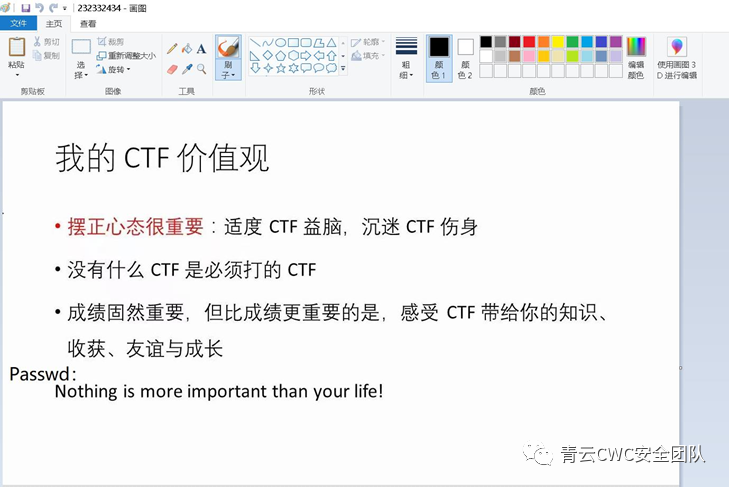

gift导出,发现出来dat文件,但是dat文件可以进行修改后缀。改为jpg格式,打开后发现如下。

5、结合所学知识得到flag

使用010 editor进行修改图片大小

Passwd:

Nothing is more important than your life!

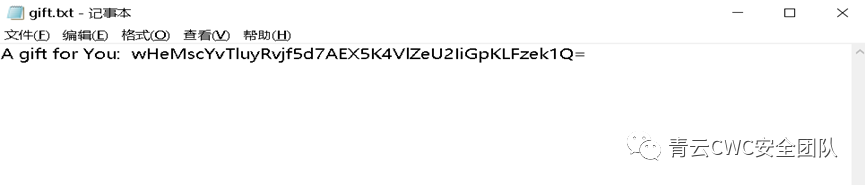

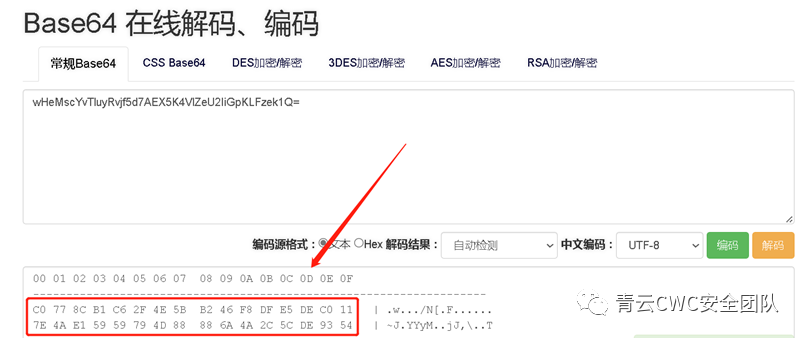

解码:

c0778cb1c62f4e5bb246f8dfe5dec0117e4ae15959794d88886a4a2c5cde9354

base64解码网址:https://the-x.cn/zh-cn/base64

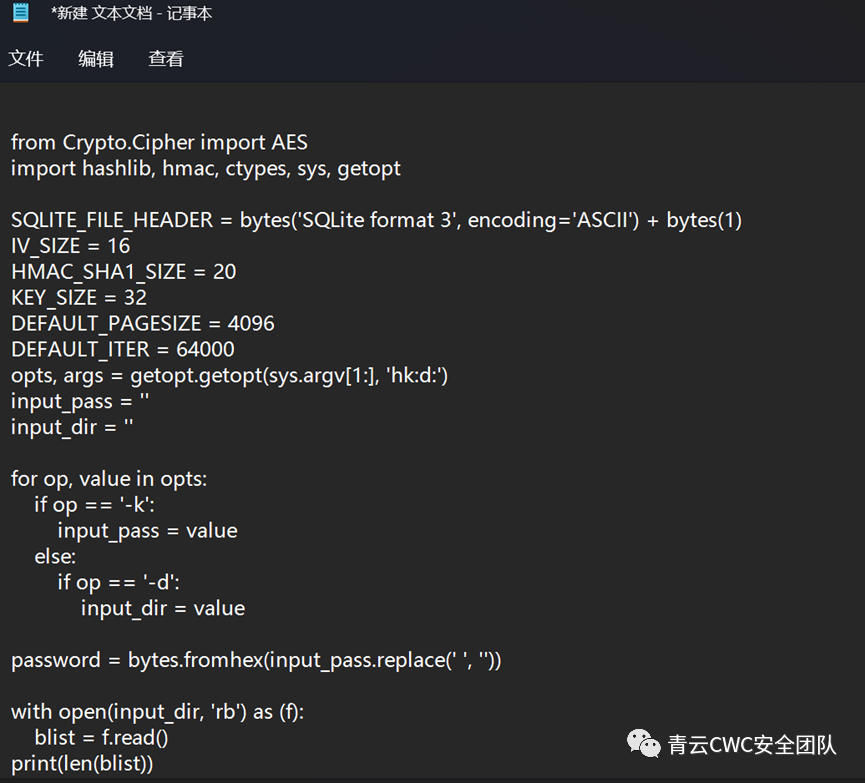

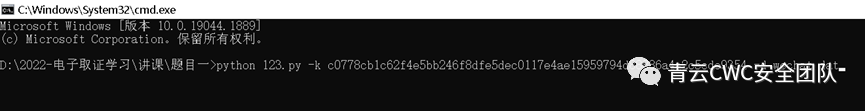

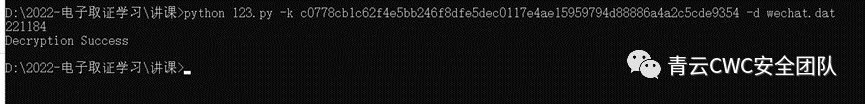

在文件里输入cmd 输入命令 python(不知道python版本号,那么就直接输入python)

脚本→

修改偏移量

123.py -k

c0778cb1c62f4e5bb246f8dfe5dec0117e4ae15959794

d88886a4a2c5cde9354 -d wechat.dat

命令总结

比赛、实战中常用的命令总结方便大家学习使用

命令:volatility -f 文件路径 imageinfo 判断未知内存镜像系统版本信息

命令:pslist/pstree/psscan 显示过程ID,该父进程ID(PPID),线程的数目,把手的数目,日期时间时,过程开始和退出

命令:导出 volatility-f mem.vmem --profile=WinXP SP2 x86 pslist >pslist.txt

命令:svcscan 查看服务的数据

命令:hivelist:查看缓存在内存的注册表

命令:hashdump:获取内存中的系统密码

命令:getsids:查看SID

命令:iehistory 查看浏览器历史记录

命令:查看服务 svcscan

命令:查看运行程序相关的记录,比如最后一次更新时间,运行过的次数等 userassist

命令:netscan 查看网络连接

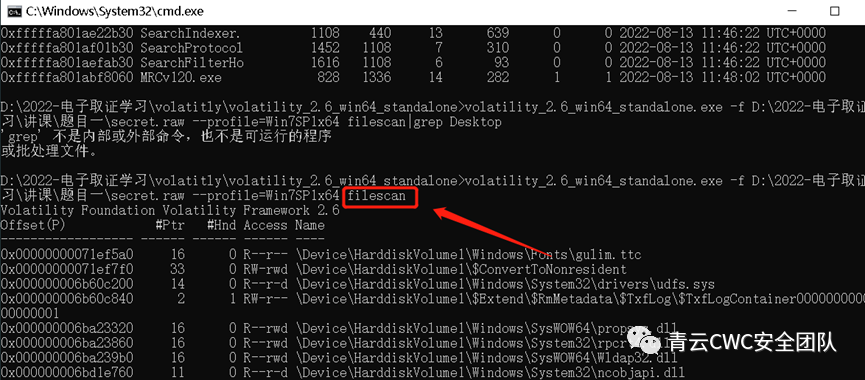

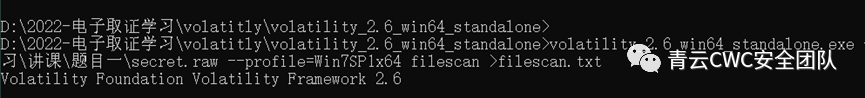

命令:filescan 查看文件

命令:printkey 获取SAM表中的用户

命令:检索最后的登入用户

printkey-K "SOFTWAREMicrosoftWindows NTCurrentVersionWinlogin"

命令:sockscan TrueCrypt摘要

审核编辑 :李倩

-

系统日志在计算机取证中的研究和应用2009-10-10 3597

-

基于Multi-Agent 的网络入侵取证模型的设计2009-06-10 561

-

基于数据挖掘的计算机动态取证系统2009-08-05 785

-

支持计算机取证的入侵检测系统的设计与实现2009-08-29 726

-

基于移动Agent的自适应动态取证系统2009-08-31 758

-

取证与证据2006-04-16 732

-

计算机取证工具及方式2012-05-07 4938

-

一种成分取证的理论分析模式的分类框架2017-03-20 618

-

无人机如何助力检察取证2019-06-06 1584

-

Ai能为数字取证做什么2019-06-21 2966

-

初识内存取证-volatility与Easy_dump2023-03-01 4100

-

虹科分享 | 关于内存取证你应该知道的那些事2023-08-01 2174

全部0条评论

快来发表一下你的评论吧 !