记一次固件解密学习--X软路由

电子说

描述

作者:ch0ing

定位加密

官网直接提供这么多格式的系统下载

直接下载的bin文件binwalk梭哈不开。

下一个ISO回来装成虚拟机,咱还收拾不了你了吗。

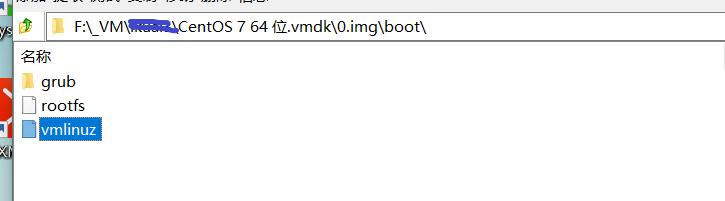

用7-zip打开.vmdk文件。

rootfs脱出来解不开。啊这,不按套路出牌啊。

初步怀疑是grub 或者vmlinuz被厂商进行了修改,加入了解密操作。

grub配置关键代码

menuentry "xxxxxi RouterOS" "$ikversion" "$uuid" "$default" { linux /boot/vmlinuz root=/dev/ram0 crashkernel=128M@64M rootfstype=ext4 rootwait console=tty0 bootguide=hd intel_idle.max_cstate=0 processor.max_cstate=0 ikversion=$2 diskuuid=$3 grub_menu_id=0 grub_default=$4 initrd /boot/rootfs}

从磁盘文件中解出grub和vmlinuz看一下

好吧,看起来就是像大雄同学对内核加了一些逻辑。然后来解密rootfs。

分析加密

分析思路为对着linux的内核代码,看反编译中添加了什么代码逻辑来解密。

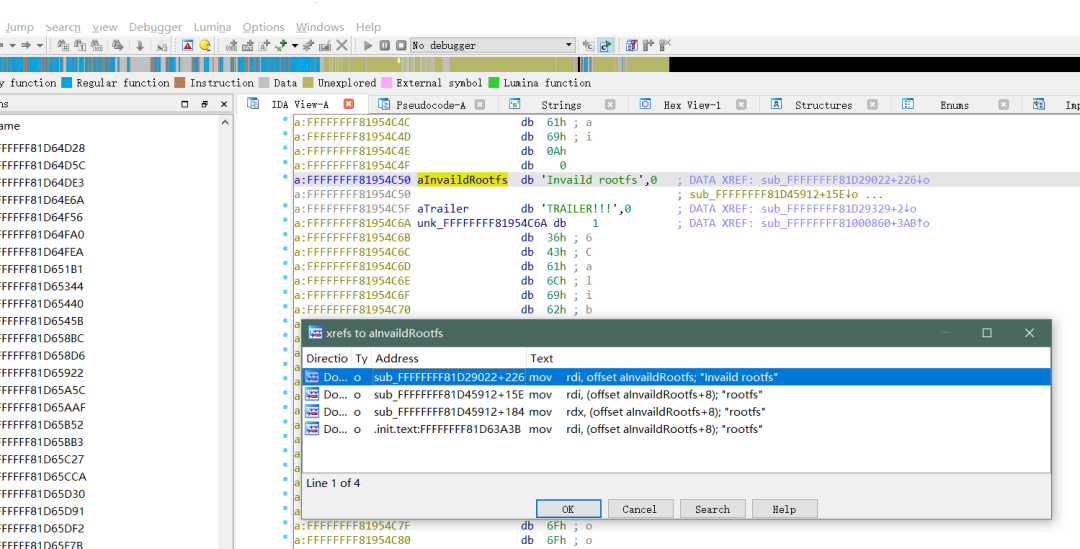

常规套路,要想分析,先搞点报错字符串出来。

将vmdk挂载到ubantu,rootfs内容随便改改,然后启动,可以抓到报错关键字.”Invaild rootfs”

有了关键字就好办了。

使用工具:

https://github.com/torvalds/linux/blob/master/scripts/extract-vmlinux

将bzImage提取为vmlinux文件。

然后搜索关键字找到调用点,通过函数中其他得打印字符串定位加密逻辑就在在populate_rootfs函数中

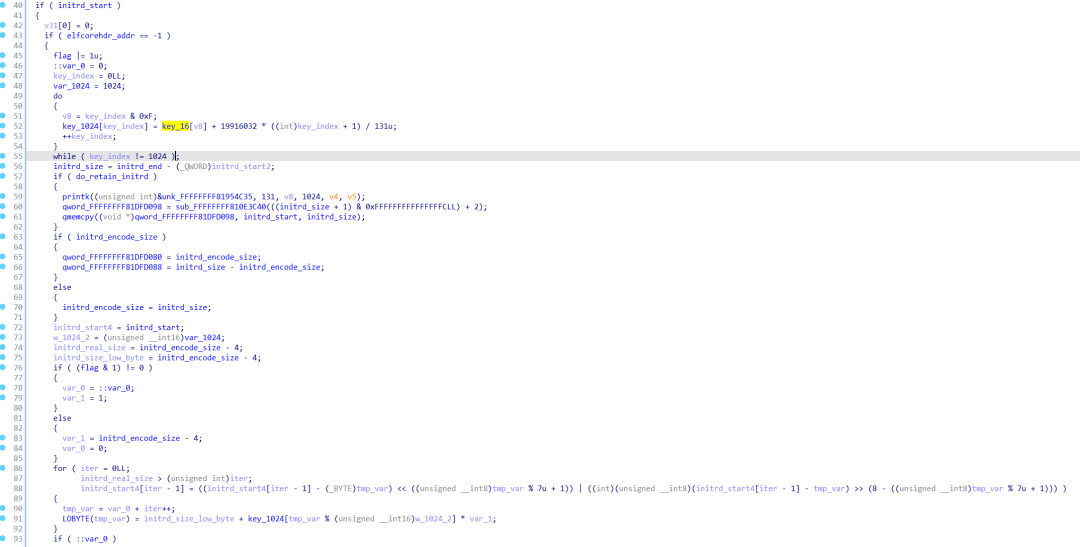

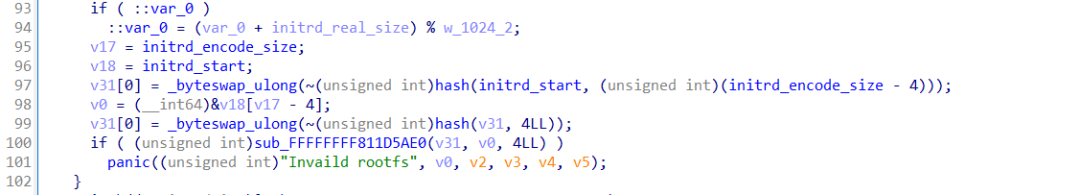

通过开源代码还原代码中的变量名,变量类型。

https://github.com/torvalds/linux/blob/v3.18/init/initramfs.c

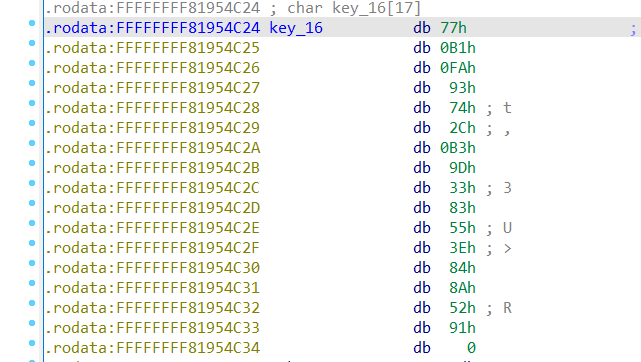

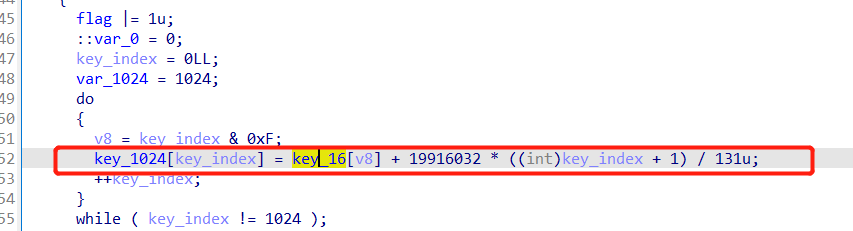

可以看到,在do_while循环中通过16位key_16数组生成1024位key_1024数组。

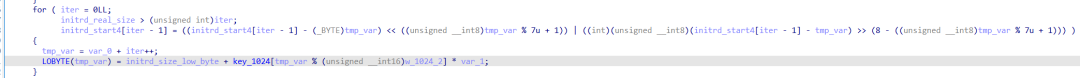

然后再for循环中通过key_1024运算解密。

审核编辑:汤梓红

-

【freeRTOS开发笔记】记一次坑爹的freeTOS升级2022-07-11 5890

-

68013如何只通过下载一次运行固件2019-04-17 2039

-

使用HAProxy软件的一次学习过程介绍2019-06-13 1103

-

记第一次网站设计稿的方法2020-06-16 1797

-

循环充放电一次就是少一次寿命吗?2009-11-11 1011

-

电池循环充放电一次就是少一次寿命吗?2010-09-06 3956

-

怎么样才能选择合适的软路由配置2020-01-24 2814

-

怎么样才能选择合适的软路由配置?2020-02-05 22710

-

如何选择适合自己的软路由配置2020-02-07 31701

-

软路由和硬路由的区别2020-03-26 15451

-

记一次使用可调电源修复饿死严重亏电的电动车电瓶2022-01-07 1015

-

【学习打卡】记一次给OpenHarmony提交代码的过程2022-07-02 3457

-

路由器多久关机一次最合适2022-09-27 860

-

电气一次识图基础2022-11-12 2581

-

解密软路由:打破网络传统,轻松定制你的路由体验,千度迷你电脑入门级软路由2024-01-09 2634

全部0条评论

快来发表一下你的评论吧 !