Hook App取证实战数据库解密

描述

前言

之前分析完师兄给的apk后,师兄给了下一个目标,说这是一个取证比赛的例题,涉及到密码学解密。但是因为本人这方面比较薄弱,所以在解题的时候,就用到了objection-一个基于frida的工具,动态调试的时候非常好用。

标题的FO指的就是这个objection,因为全部打出来太长了。

参考文献:<

正文

这里本人用到的模拟器是夜神模拟器,但是这里在之后动态调试的时候遇到了一个bug,adb特别容易在调试的时候下线。网上查了一下资料,需要将目录的adb换成原生adb,nox_adb改成nox_adb_bf.这样就可以解决这个问题了。

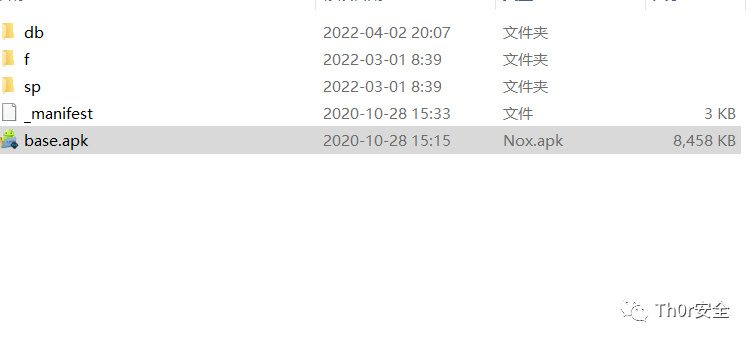

拿到文件之后,发现有一个加密过后的db文件,还有一个apk,想来解密方法就是在这个apk当中。

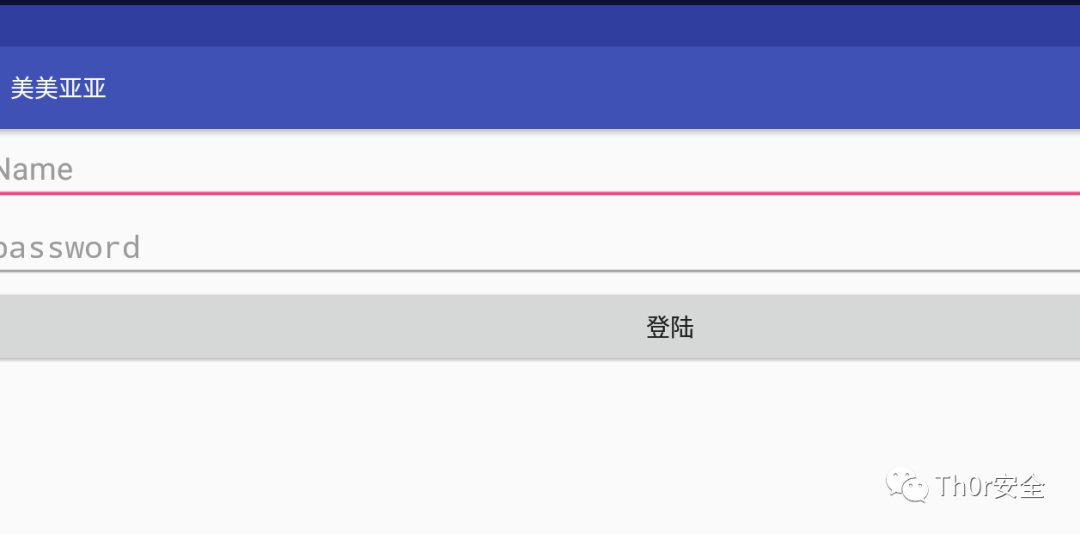

这里把apk先放到模拟器中安装。

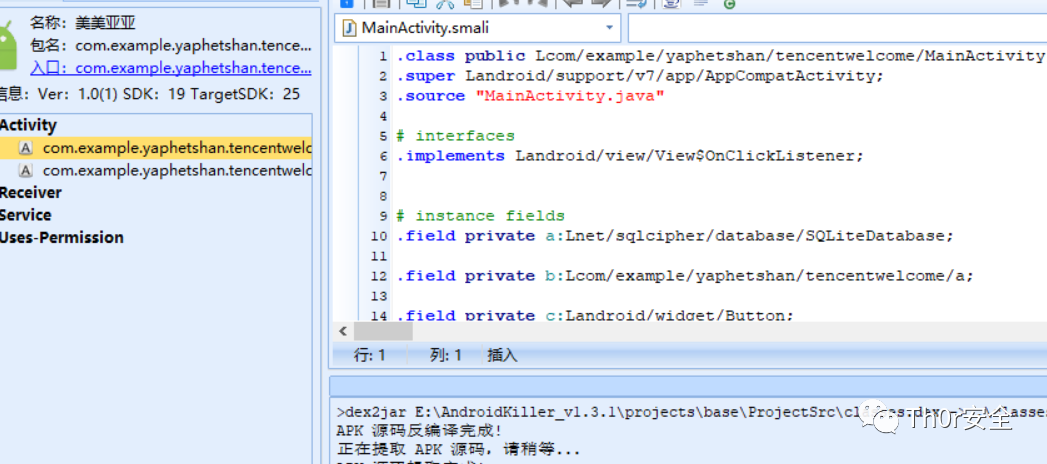

把apk放入android killer中,查看源码。

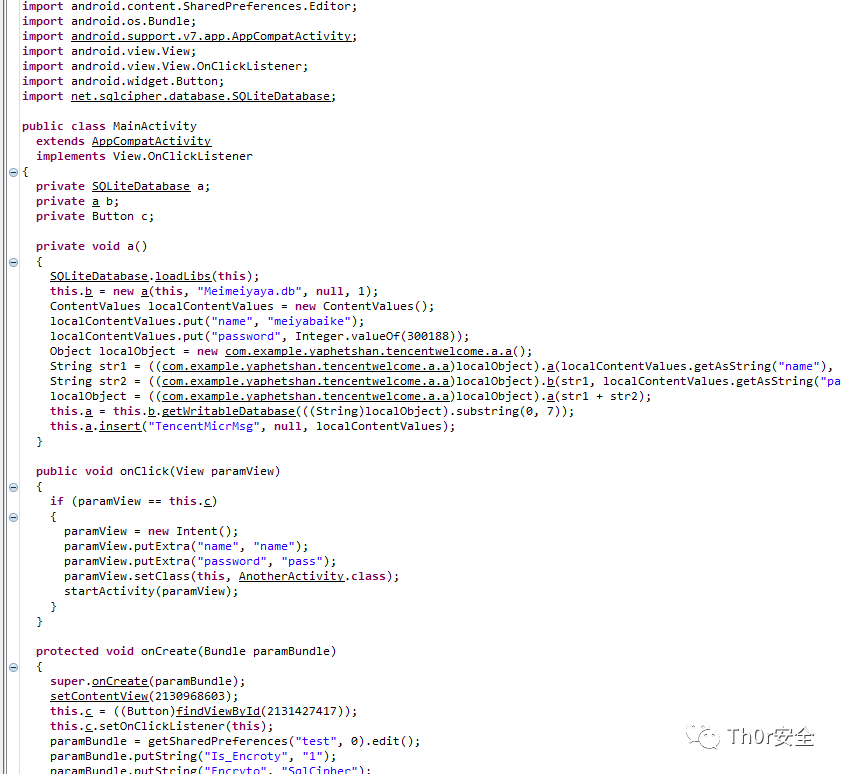

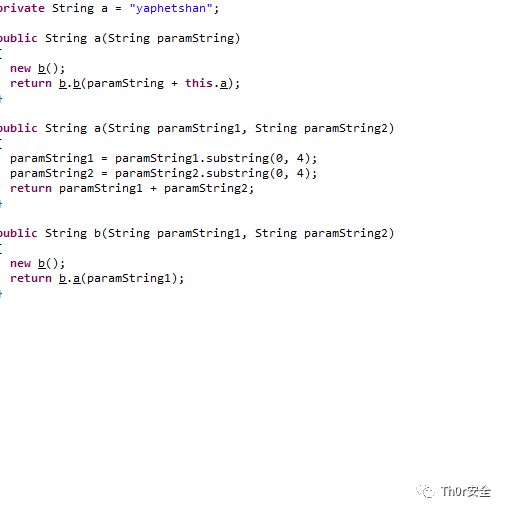

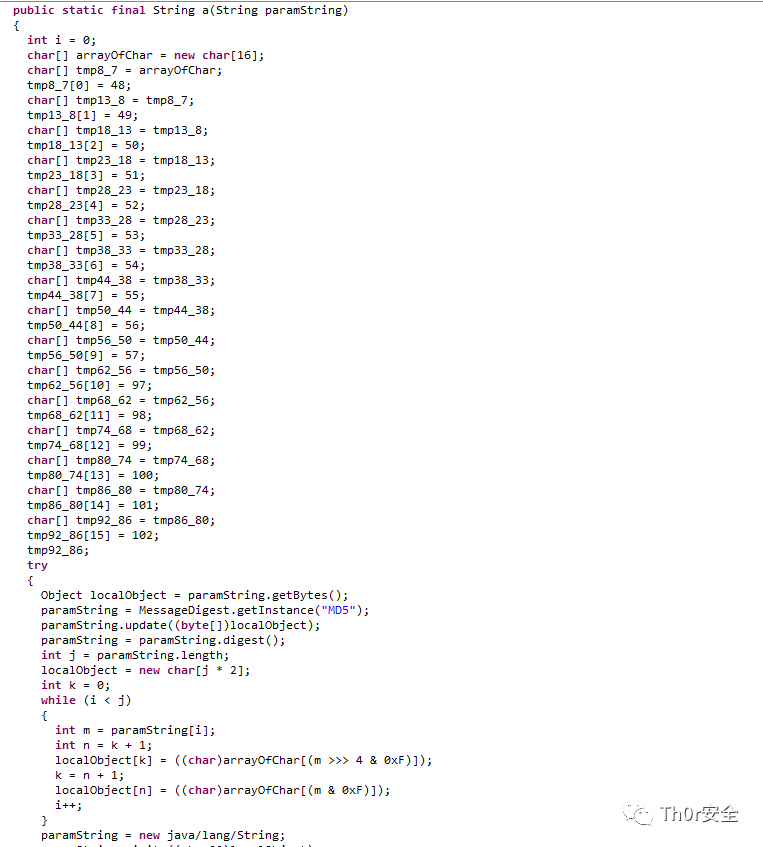

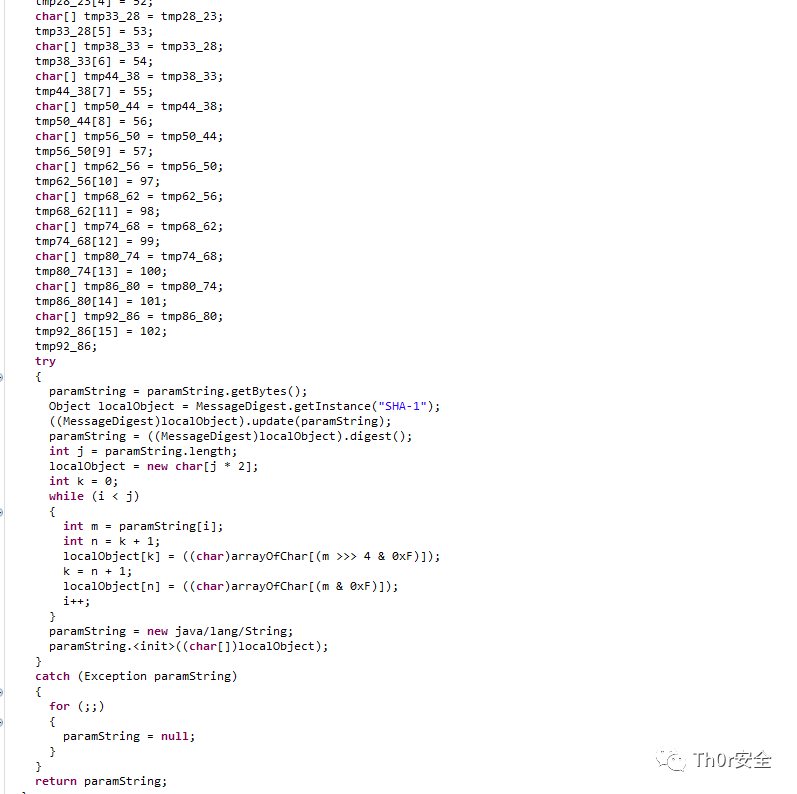

可以看到db后缀名,这里进行了一个跟文件有关的操作,后续又调用了其他的类,进入该类中查看。

可以看到这里又调用了b的方法。

结合第一个入口文件,可以得知这里是经过了几步运算得出解密的密钥,但是因为本人这方面的知识比较薄弱,所以不准备直接解密(师兄说他是直接解的),这里用到的是objection进行调试。

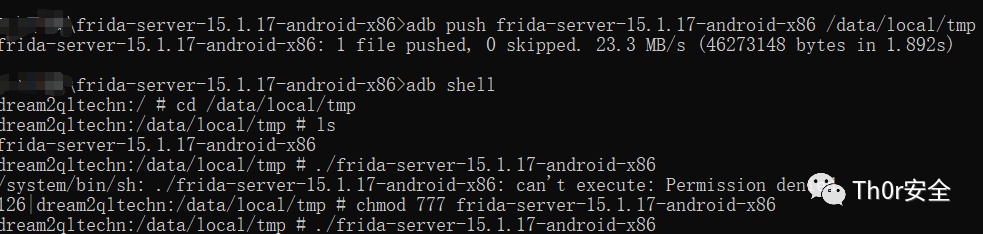

objection是一个基于frida的工具,需要先安装frida和对应版本的server.

安装过程如下:

pip3 install objection

这里这一步会直接帮忙把frida和frida-tools安装掉,接着去把对应的frida-server安装上传至模拟器就行。

adb push frida-serverxxxxx /data/local/tmp

chmod 777 frida-server

./fridaserver

这里的思路就是利用hook这个getWritableDatabase函数,然后将这个函数的参数动态打印出来就行。(因为因为经过解密函数,最后传进去的就是明文的口令).

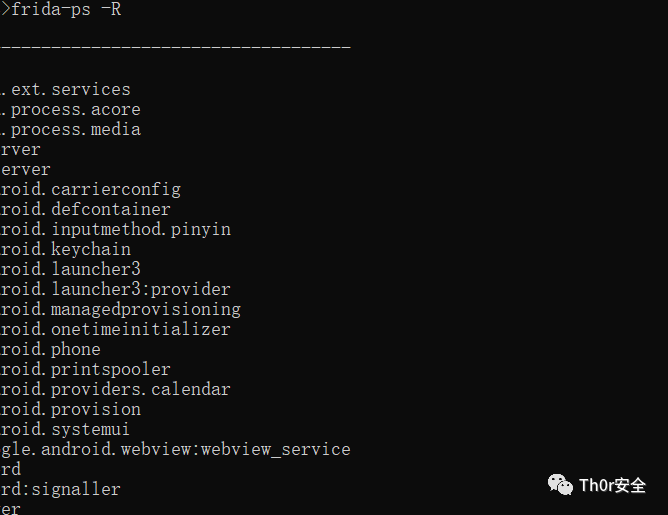

这里先查看一下进程

frida-ps -R

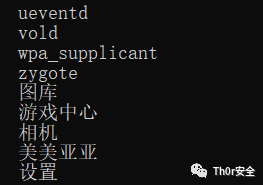

可以看到这里是美美亚亚目标进程。

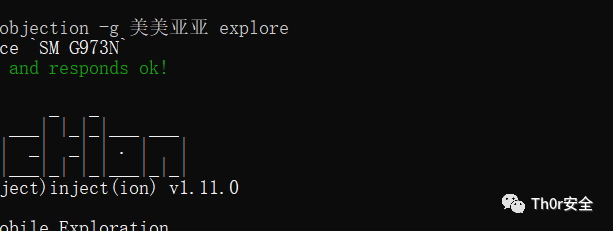

objection -g 美美亚亚 explore,对进程进行注入。

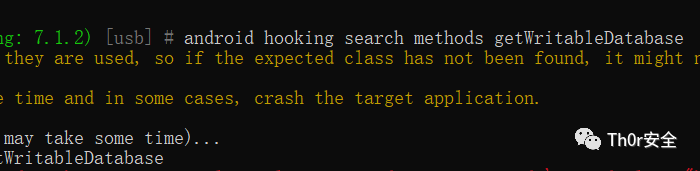

android hooking search methods getWritableDatabase.

之后再执行这个命令,找到getWritableDatabase这个函数,对其进行watch.

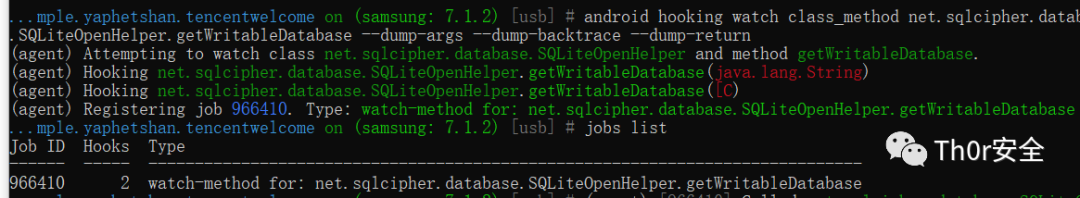

android hooking watch class_method net.sqlcipher.database.SQLiteOpenHelper.getWritableDatabase --dump-args --dump-backtrace --dump-return

对这个函数进行监控。

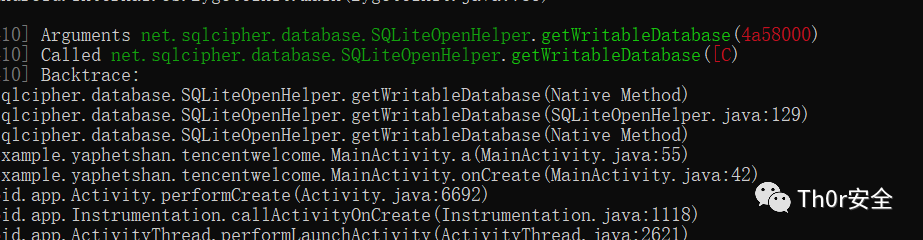

之后再重新调用这个app,重新加载这个函数,就会发现口令被打印出来了。

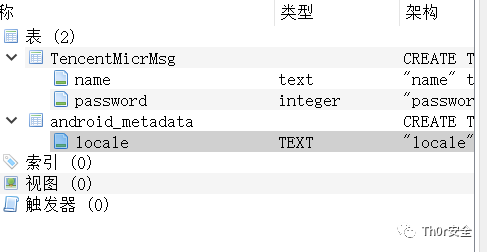

这里再用sqlitebrowser打开这个db文件利用那个口令,发现这个就是正确的。

电子取证

图形化内存分析工具

取证|伪加密zip解密方法

游戏黑灰产识别和溯源取证

内存取证|Volatility大杀器

内存取证之Volatility从0到1

溯源取证|微信数据库解密教程

夺取应用程序的 “制空权”:内存数据

审核编辑 :李倩

-

云数据库是哪种数据库类型?2025-01-07 806

-

数据库数据恢复—通过拼接数据库碎片恢复SQLserver数据库2024-10-31 995

-

北亚FB-C7500数据库取证分析系统#数据库取证Frombyte 2024-07-08

-

python读取数据库数据 python查询数据库 python数据库连接2023-08-28 2591

-

数据库建立|数据库创建的方法?2023-07-14 1906

-

上位机开发——数据库系列问题2023-05-10 350

-

LabVIEW与数据库实战教学2022-03-24 4386

-

ACS数据库与RSC数据库比较研究2021-09-15 1358

-

云数据库和自建数据库的区别及应用2020-11-20 5209

-

数据库实战教程之PLSQL环境中常用命令的详细资料说明2019-03-07 1366

-

数据库学习教程之数据库的发展状况如何数据库有什么新发展2018-10-25 1230

-

数据库教程之如何进行数据库设计2018-10-19 1677

-

数据库自主安全防护技术的研究与实现2011-07-16 1567

-

什么是支持数据库,什么是中宏数据库2009-06-17 1074

全部0条评论

快来发表一下你的评论吧 !