开源蜜罐Hfish的简单部署并接入到GrayLog

电子说

描述

开源蜜罐Hfish介绍

开源蜜罐Hfish是一款社区型免费蜜罐,侧重企业安全场景,从内网失陷检测、外网威胁感知、威胁情报生产三个场景出发,为用户提供可独立操作且实用的功能,通过安全、敏捷、可靠的中低交互蜜罐增加用户在失陷感知和威胁情报领域的能力。

HFish具有超过40种蜜罐环境、提供免费的云蜜网、可高度自定义的蜜饵能力、一键部署、跨平台多架构、国产操作系统和CPU支持、极低的性能要求、邮件/syslog/webhook/企业微信/钉钉/飞书告警等多项特性,帮助用户降低运维成本,提升运营效率。

(图片可点击放大查看)

为什么选择HFish

- 1、免费、实用的社区产品

蜜罐通常被定义为具有轻量级检测能力、低误报率的检测产品,同时它也是企业生产本地威胁情报的优质来源之一。HFish可以帮助中小型企业用户在日常安全运营中进行避免告警洪水、低成本的增加威胁感知和情报生产能力。目前,社区的力量正在不断帮助HFish完善自身,共同探索欺骗防御的最佳实践。

- 2、安全、敏捷的威胁感知节点

HFish被广泛应用于感知办公内网、生产环境、云内网及其他环境失陷主机横向移动、员工账号外泄、扫描和探测行为、私有情报生产甚至内部演练和安全意识培训,HFish的多种告警输出形式与态感、NDR、XDR或日志平台结合,极大拓展检测视野。

下面介绍开源蜜罐Hfish的简单部署并接入到GrayLog

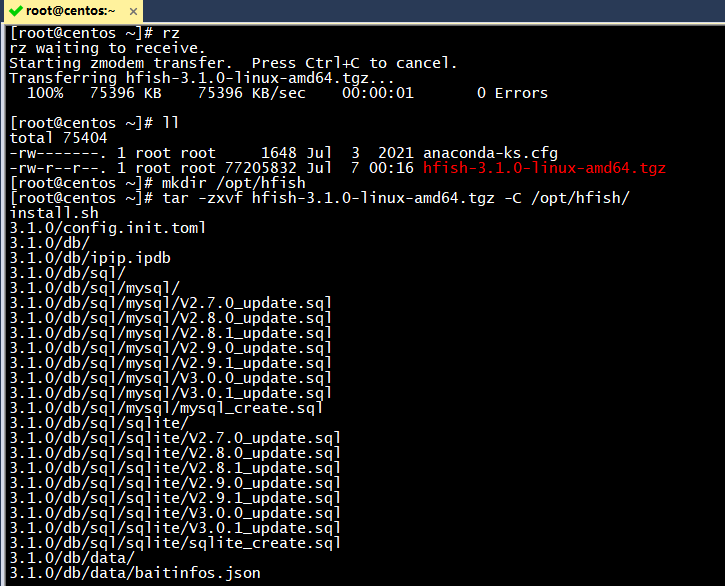

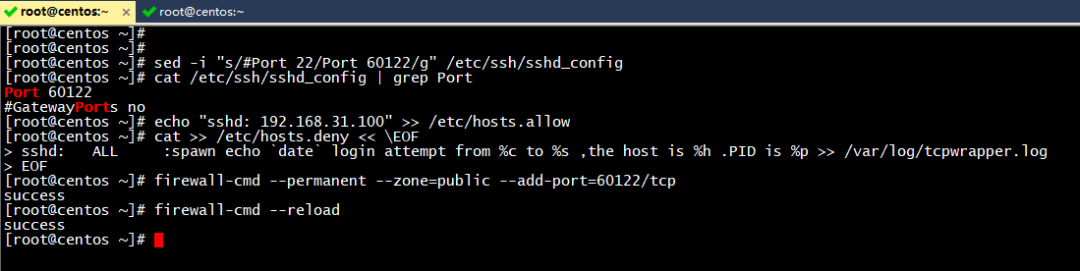

一、安装Hfish

mkdir /opt/hfish

tar -zxvf hfish-3.1.0-linux-amd64.tgz -C /opt/hfish/

cd /opt/hfish/

ll

./install.sh

firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.31.100/32" port port="4433" protocol="tcp" accept' --permanent

firewall-cmd --add-port=4434/tcp --permanent

firewall-cmd --reload

(图片可点击放大查看)

(图片可点击放大查看)

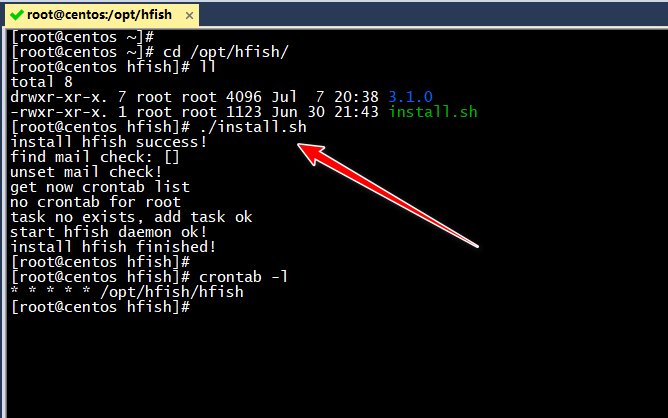

修改自身的sshd端口,并只允许管理机访问

sed -i "s/#Port 22/Port 60122/g" /etc/ssh/sshd_config

cat /etc/ssh/sshd_config | grep Port

echo "sshd: 192.168.31.100" >> /etc/hosts.allow

cat >> /etc/hosts.deny << EOF

sshd: ALL :spawn echo `date` login attempt from %c to %s ,the host is %h .PID is %p >> /var/log/tcpwrapper.log

EOF

firewall-cmd --permanent --zone=public --add-port=60122/tcp

firewall-cmd --reload

(图片可点击放大查看)

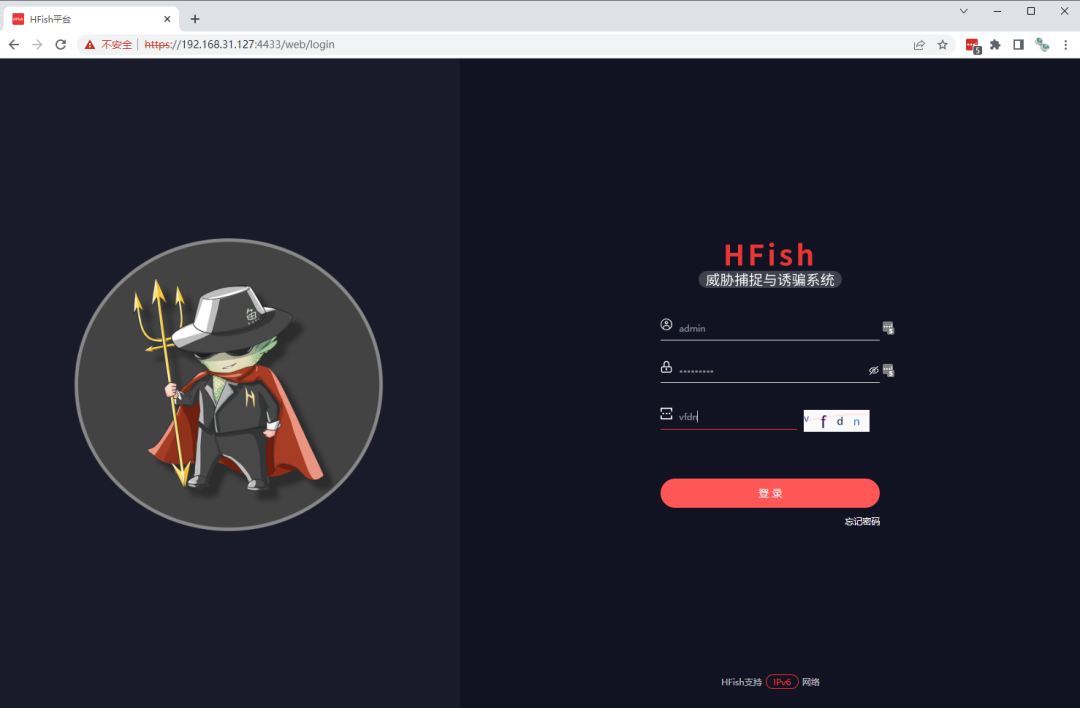

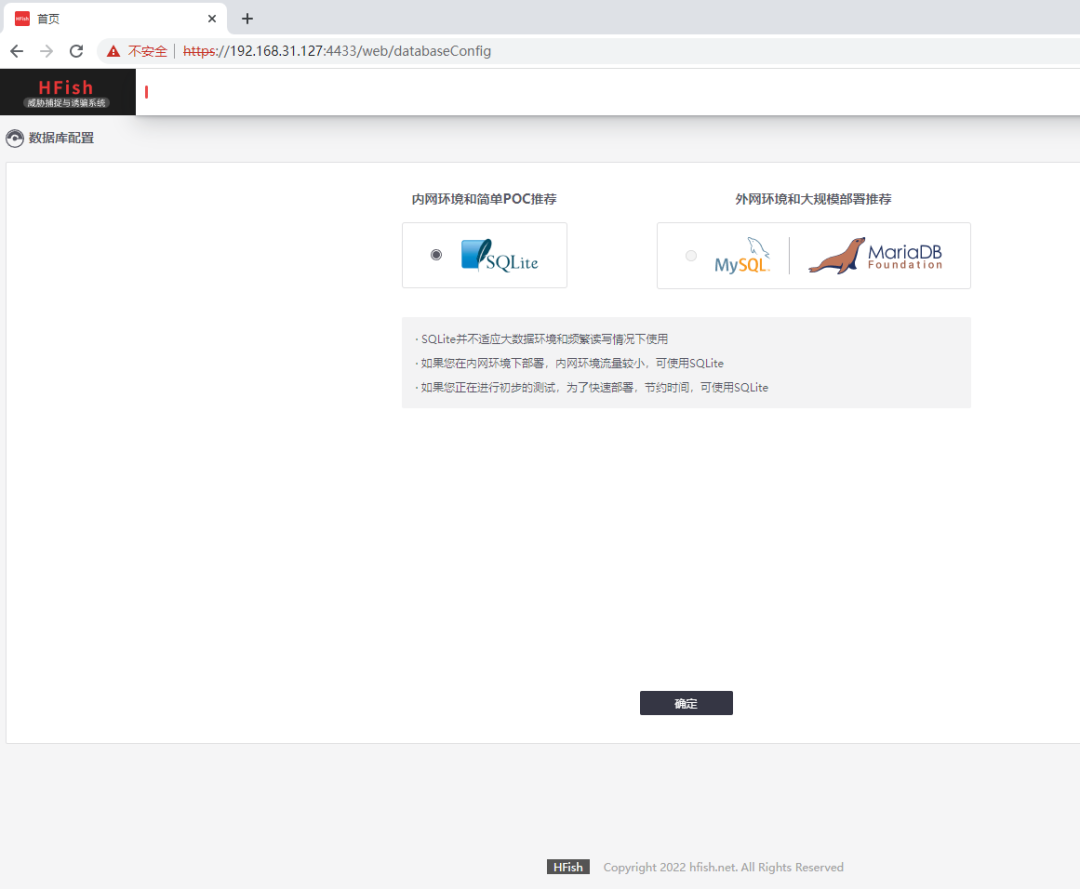

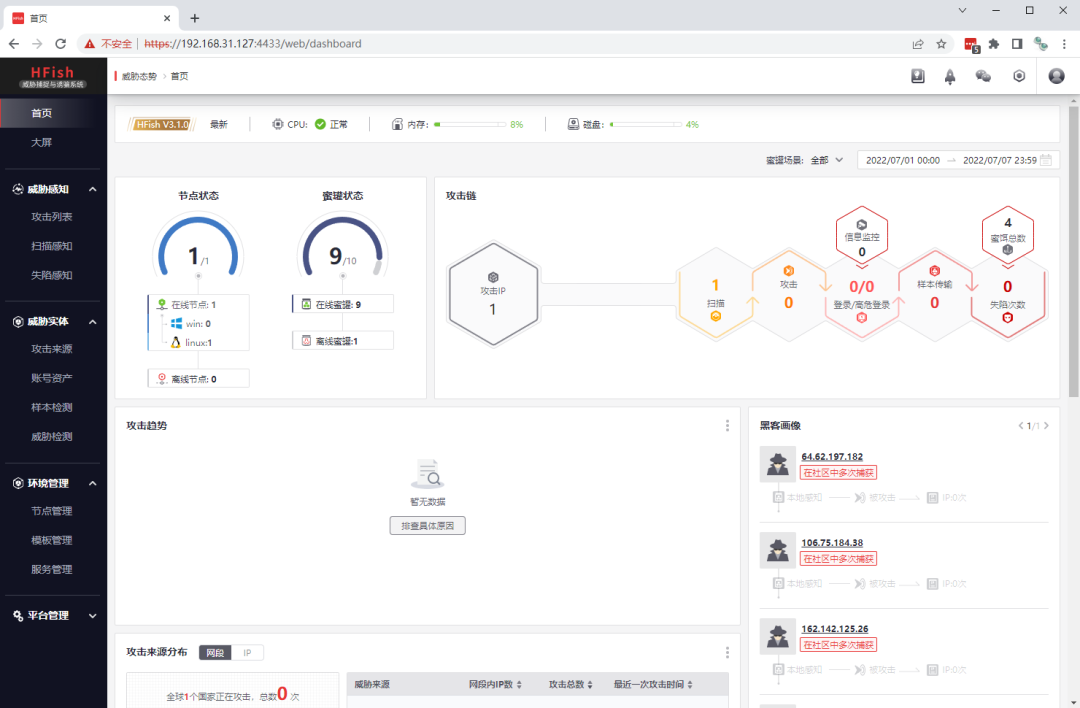

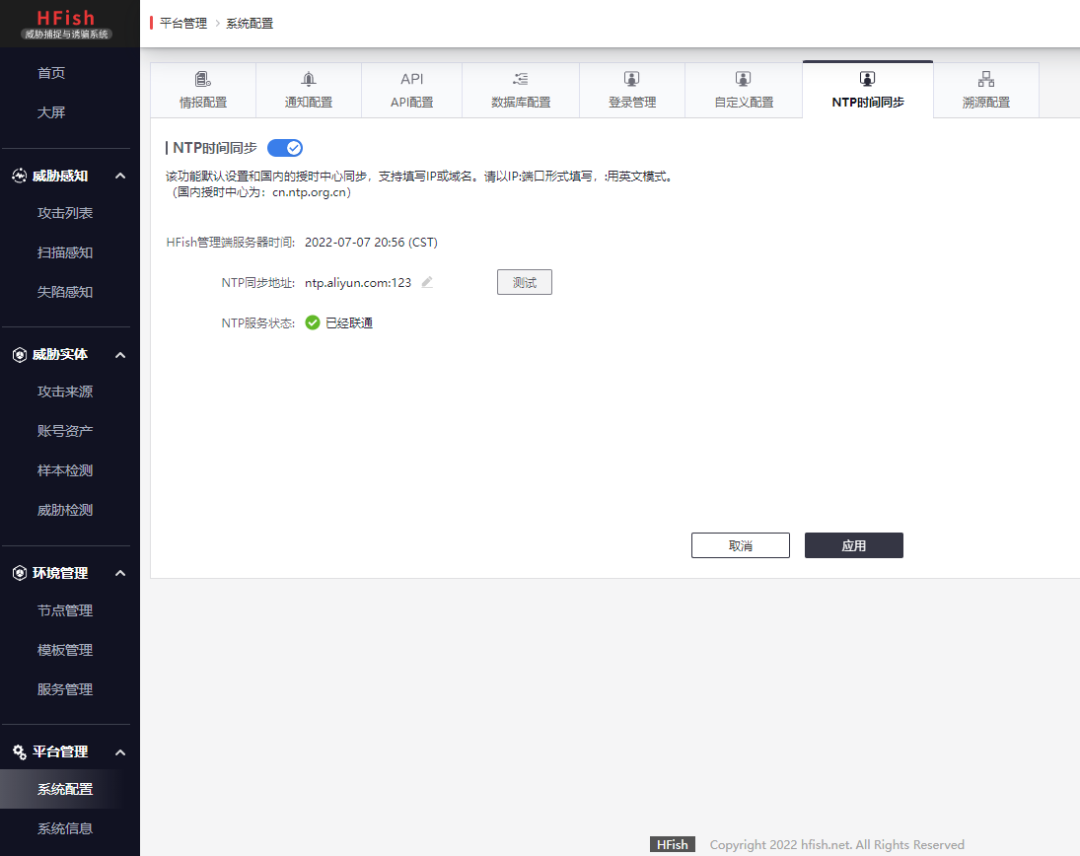

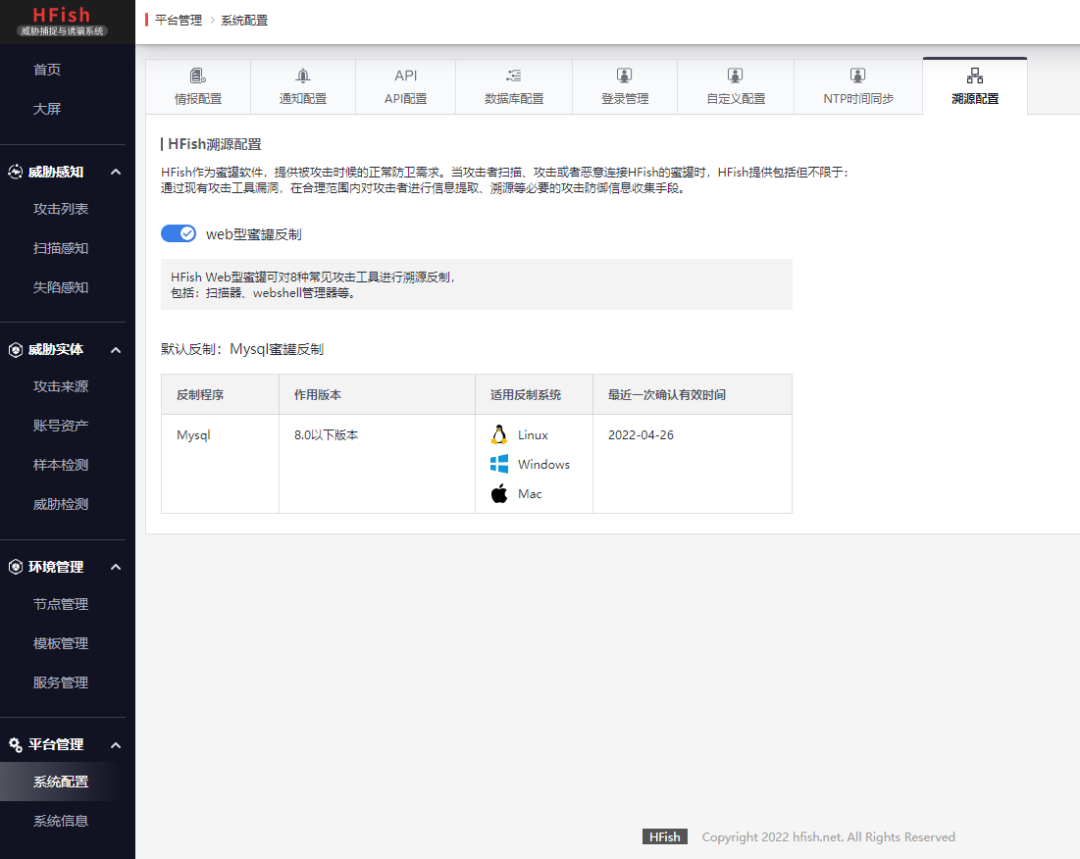

二、蜜罐服务配置

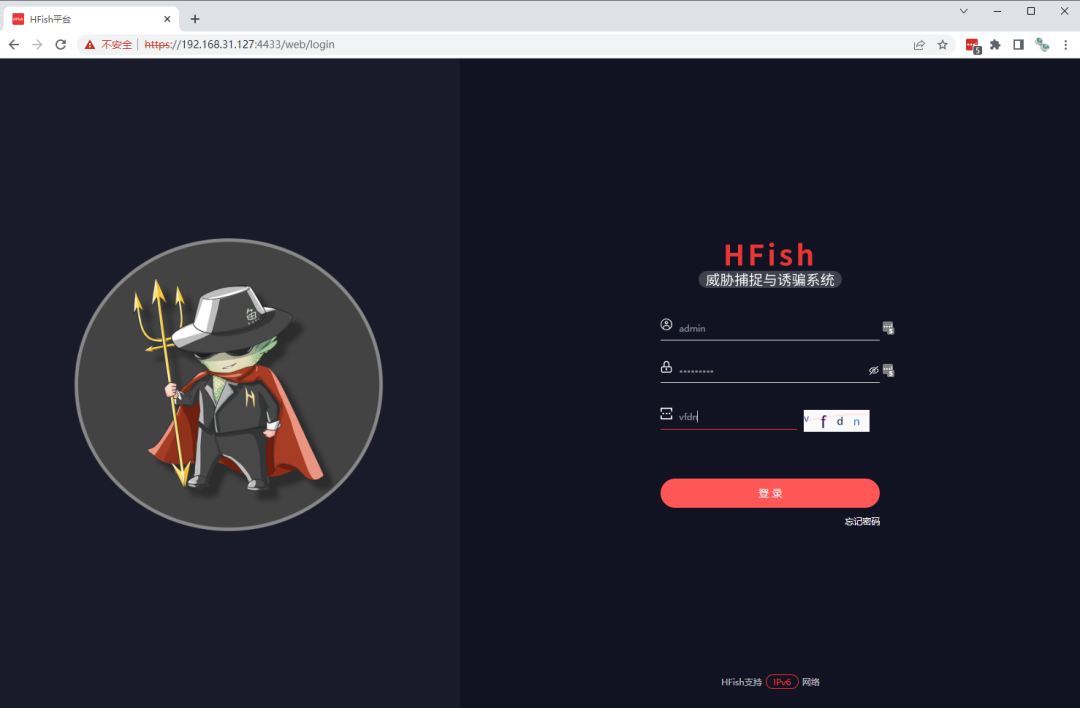

登录Web

(图片可点击放大查看)

(图片可点击放大查看)

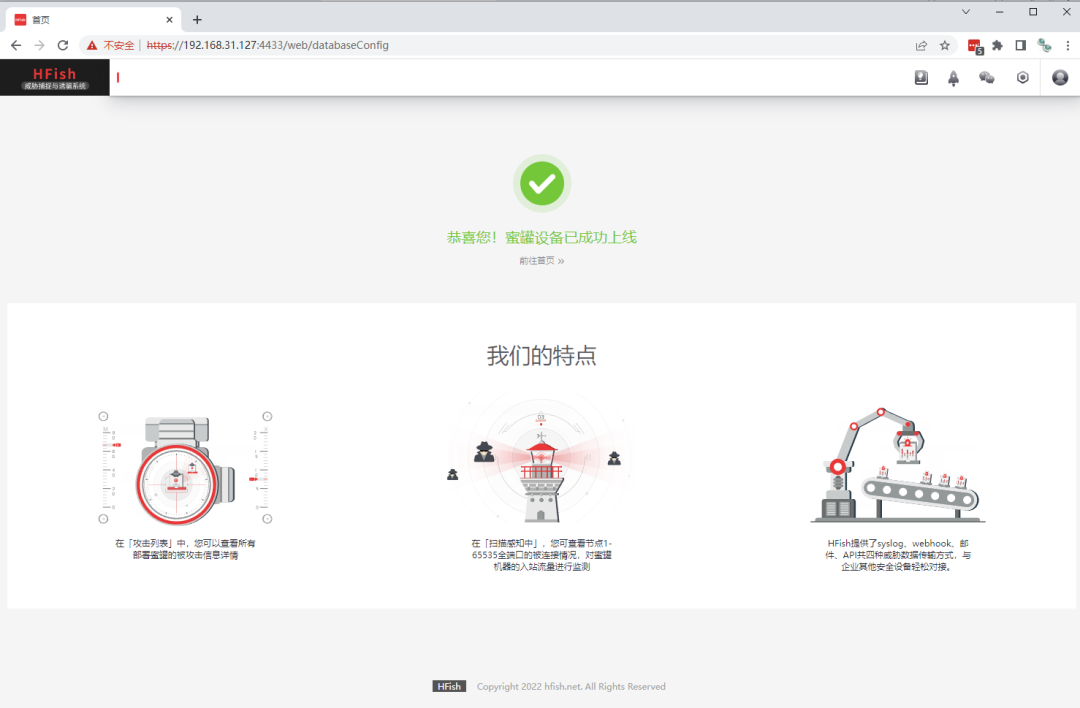

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

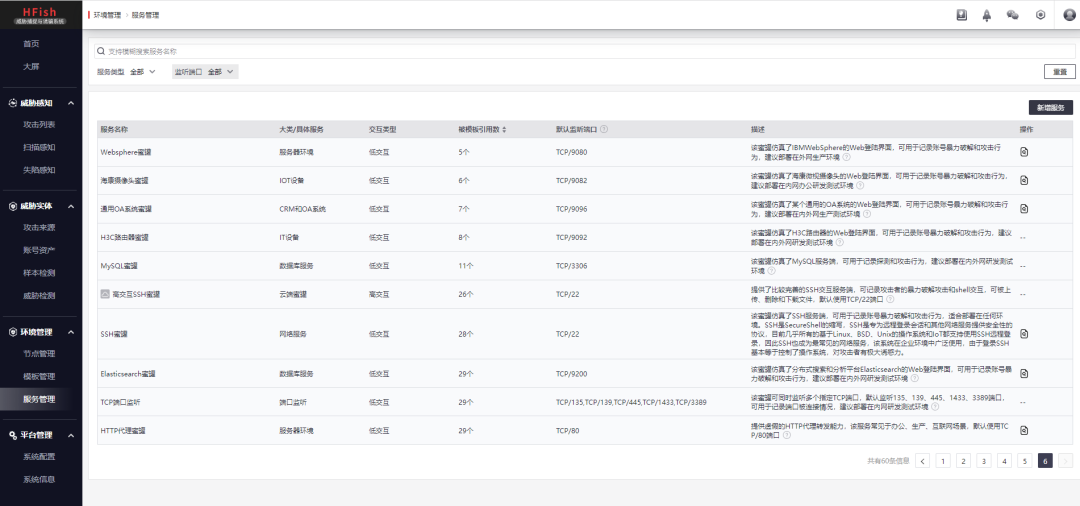

内置了非常多的蜜罐类型自行定义

(图片可点击放大查看)

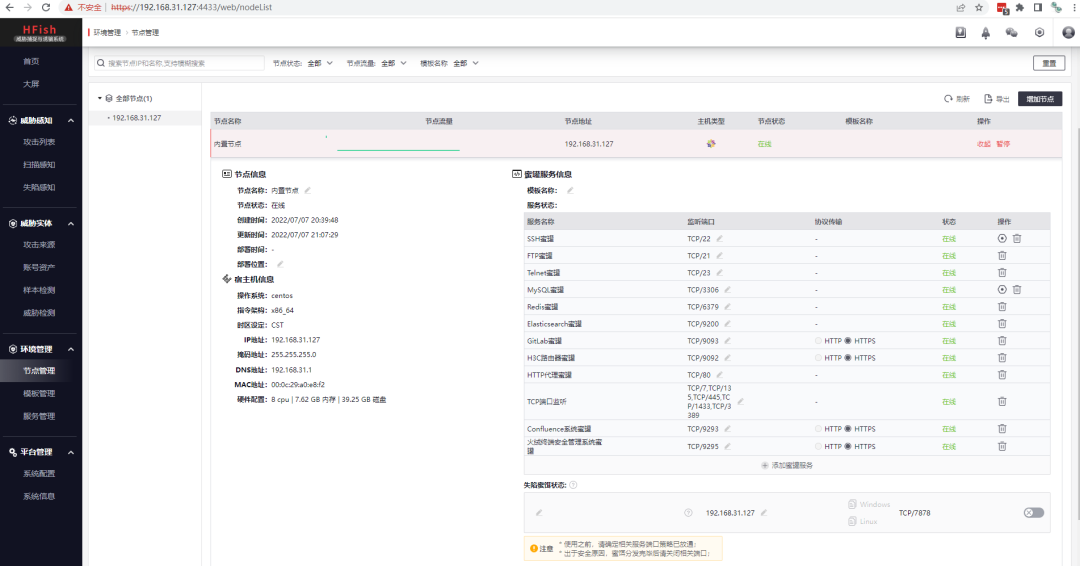

(图片可点击放大查看)

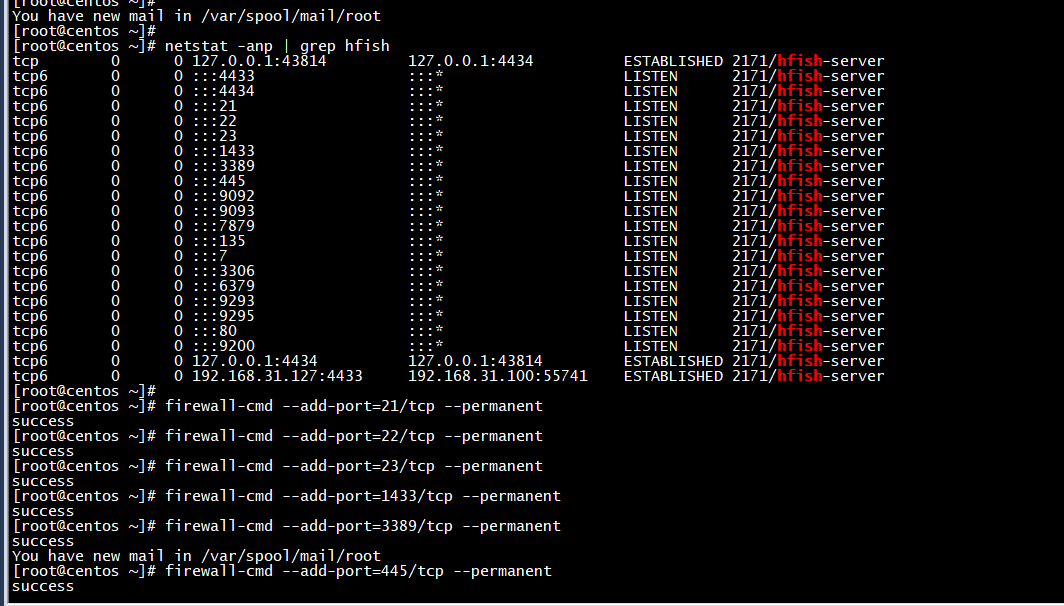

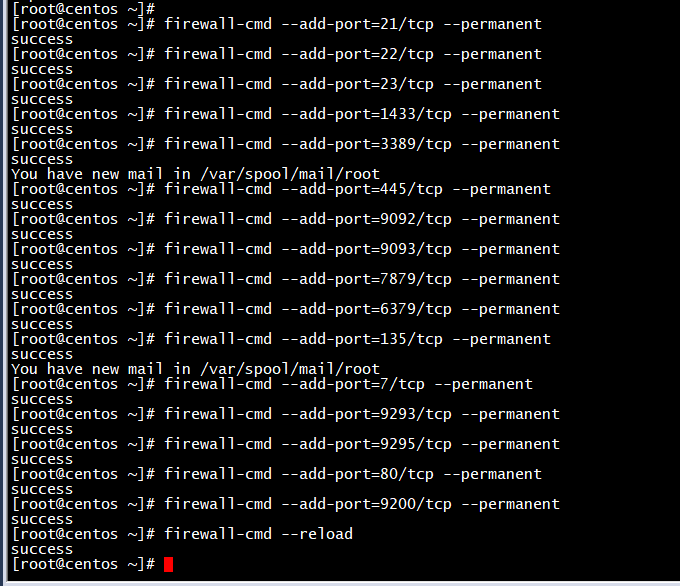

并在防火墙上放通相应端口

firewall-cmd --add-port=21/tcp --permanent

firewall-cmd --add-port=22/tcp --permanent

firewall-cmd --add-port=23/tcp --permanent

firewall-cmd --add-port=1433/tcp --permanent

firewall-cmd --add-port=3389/tcp --permanent

firewall-cmd --add-port=445/tcp --permanent

firewall-cmd --add-port=9092/tcp --permanent

firewall-cmd --add-port=9093/tcp --permanent

firewall-cmd --add-port=7879/tcp --permanent

firewall-cmd --add-port=6379/tcp --permanent

firewall-cmd --add-port=135/tcp --permanent

firewall-cmd --add-port=7/tcp --permanent

firewall-cmd --add-port=9293/tcp --permanent

firewall-cmd --add-port=9295/tcp --permanent

firewall-cmd --add-port=80/tcp --permanent

firewall-cmd --add-port=9200/tcp --permanent

firewall-cmd --add-port=3306/tcp --permanent

firewall-cmd --reload

(图片可点击放大查看)

(图片可点击放大查看)

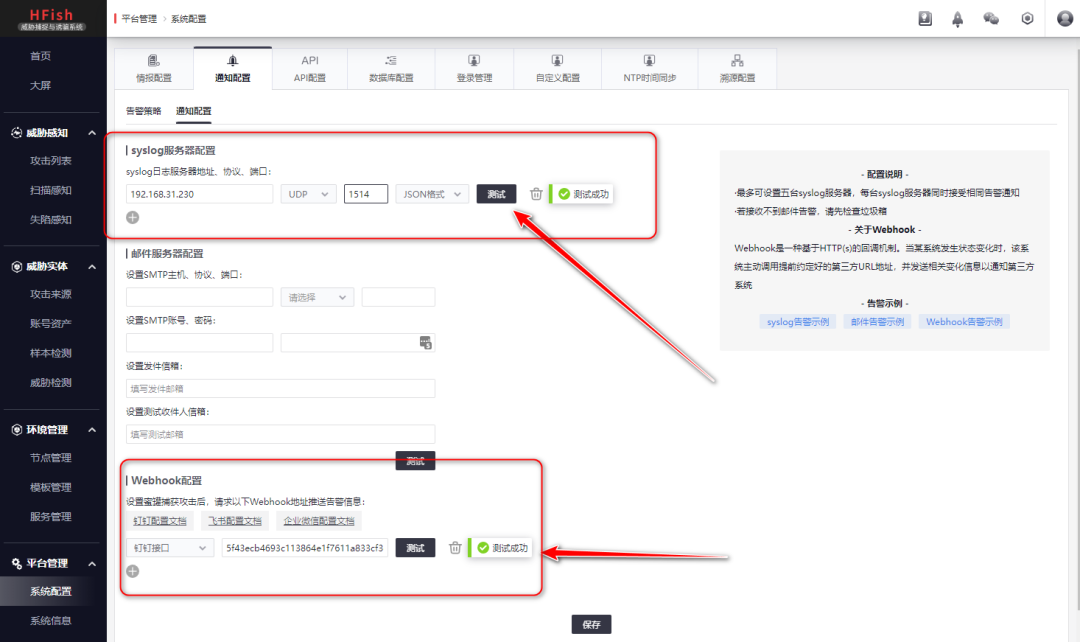

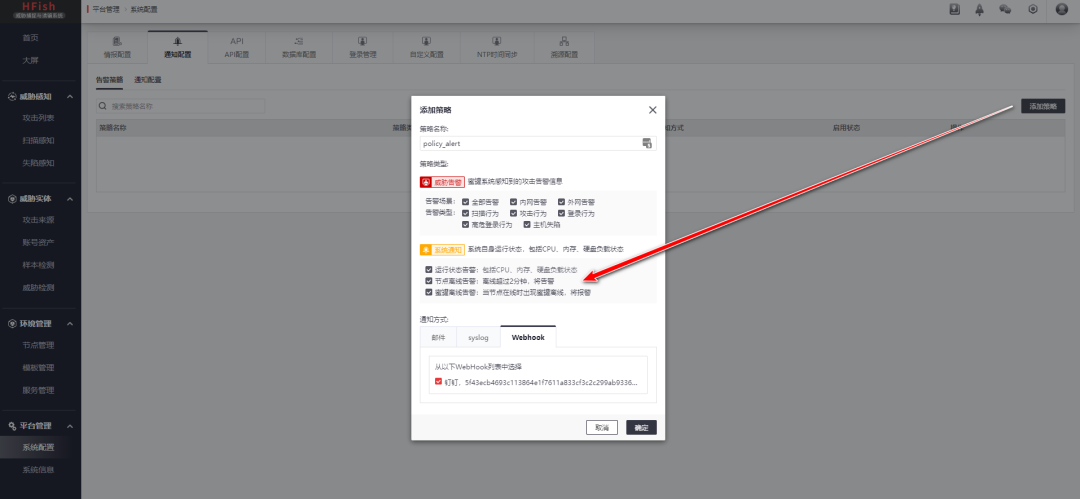

三、告警及syslog配置

钉钉告警机器人对接和syslog通知配置

添加钉钉机器人的token

syslog则配置Graylog的syslog接收端口

例如192.168.31.230 1514 udp端口

(图片可点击放大查看)

(图片可点击放大查看)

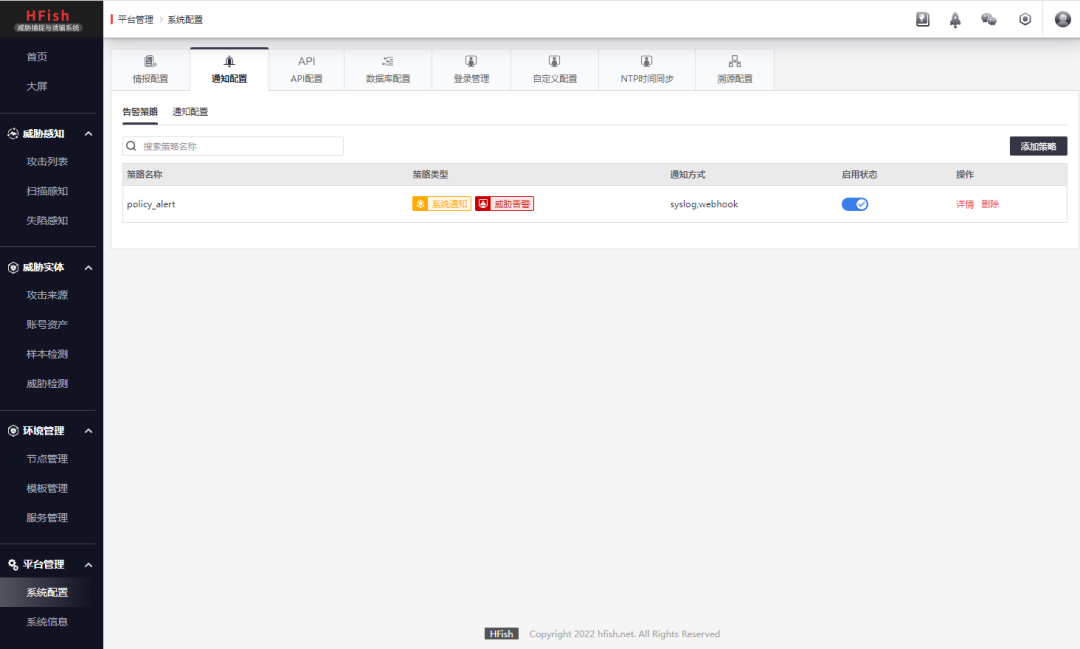

并添加告警策略

(图片可点击放大查看)

(图片可点击放大查看)

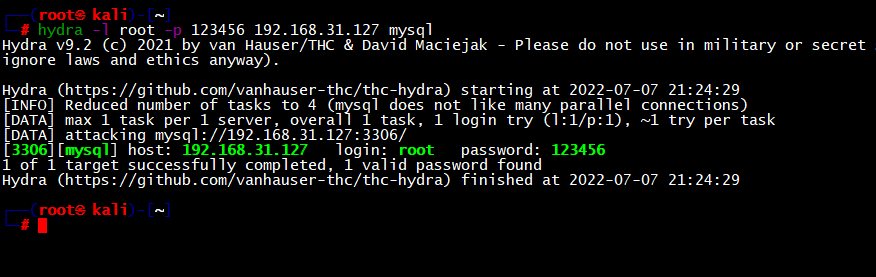

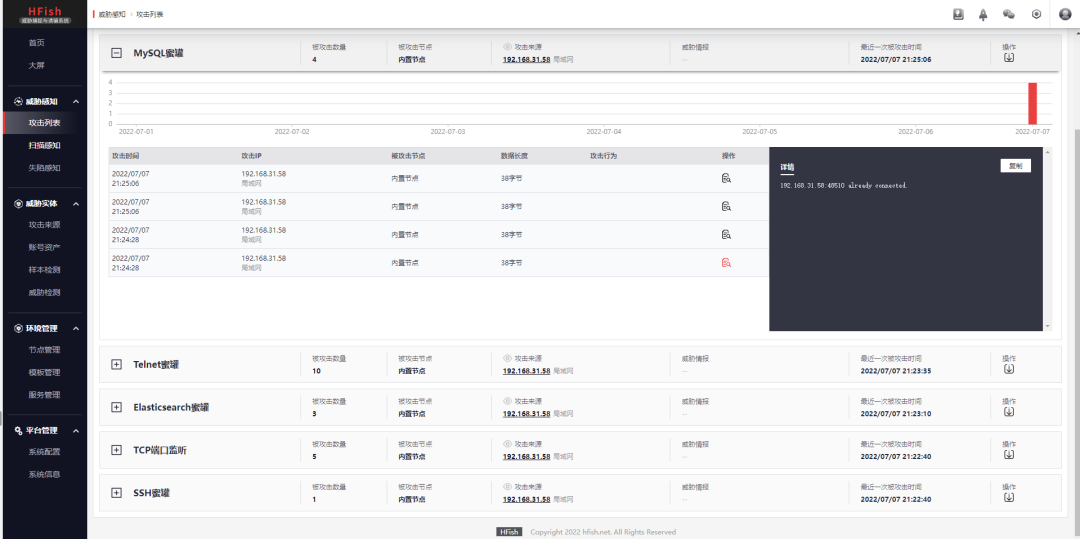

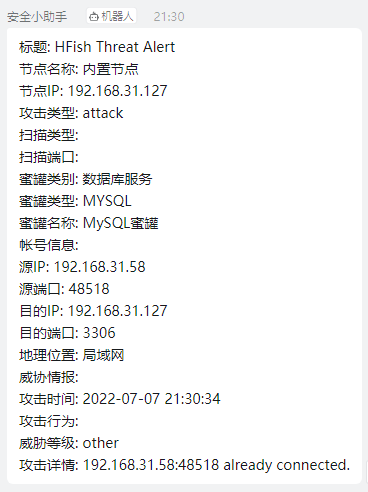

四、攻击测试及效果展示

例如hydra暴力破解mysql

(图片可点击放大查看)

(图片可点击放大查看)

大屏效果

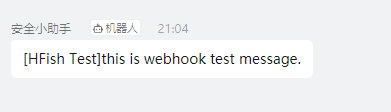

钉钉告警效果

(图片可点击放大查看)

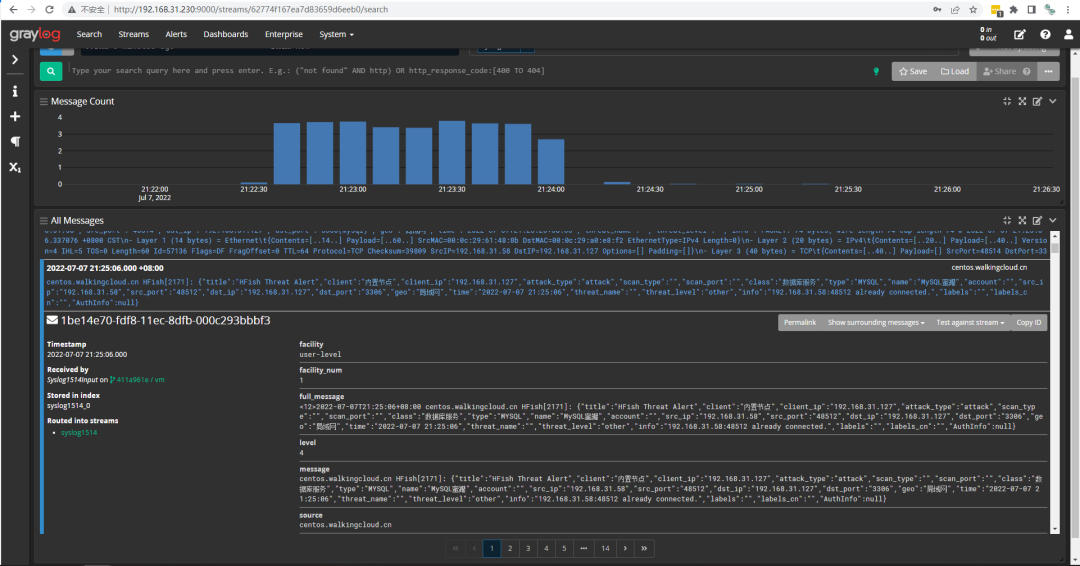

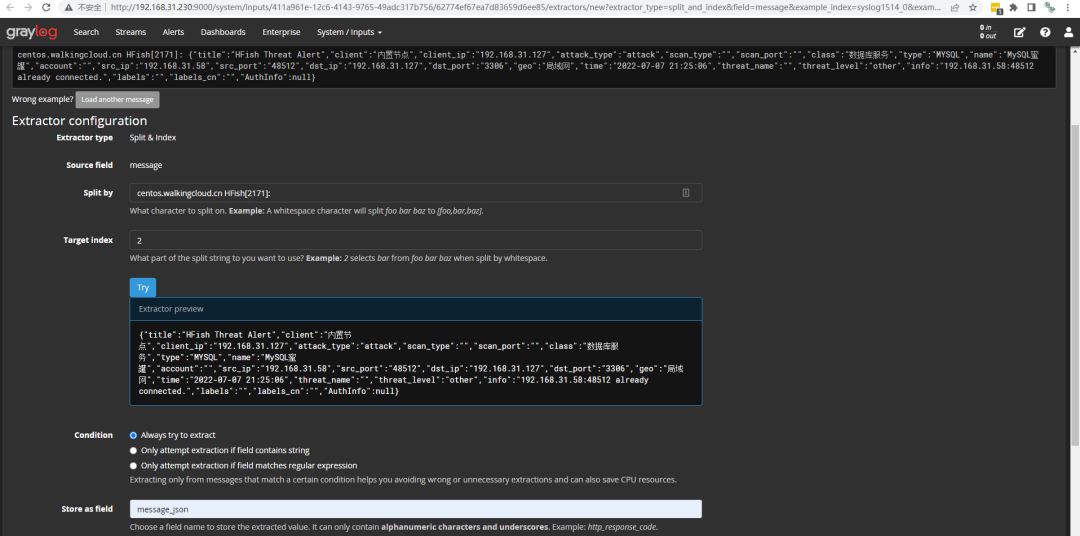

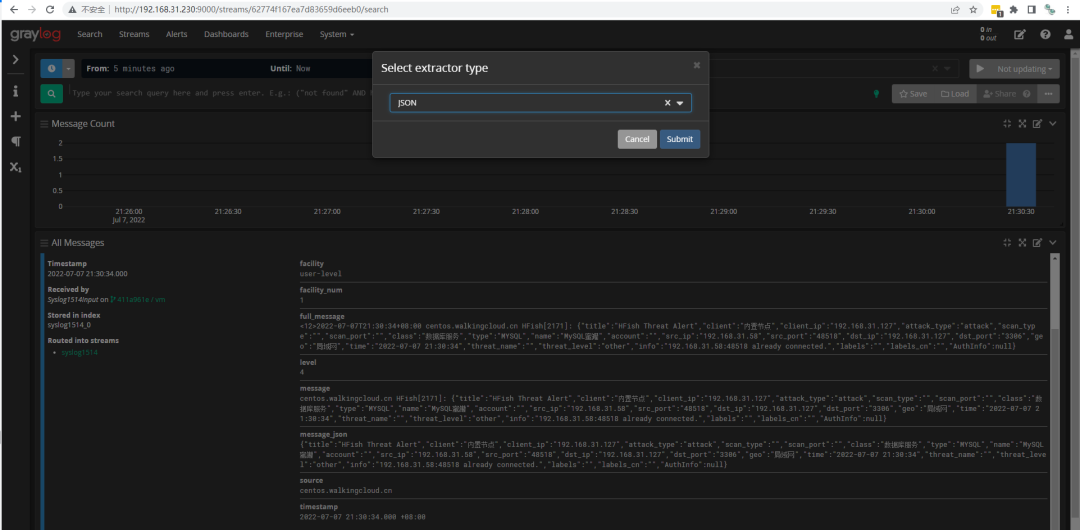

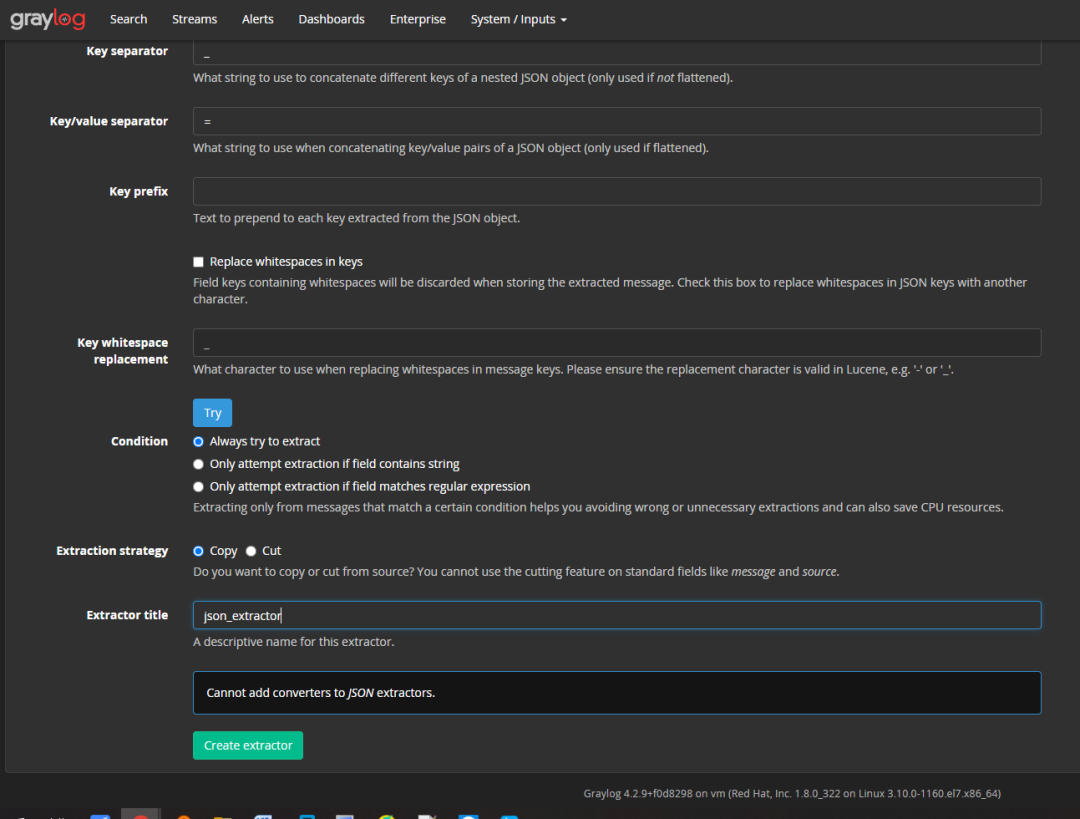

五、GrayLog字段提取器配置

配置步骤过程简单截图

(图片可点击放大查看)

配置提取器

(图片可点击放大查看)

(图片可点击放大查看)

json格式日志添加提取器

(图片可点击放大查看)

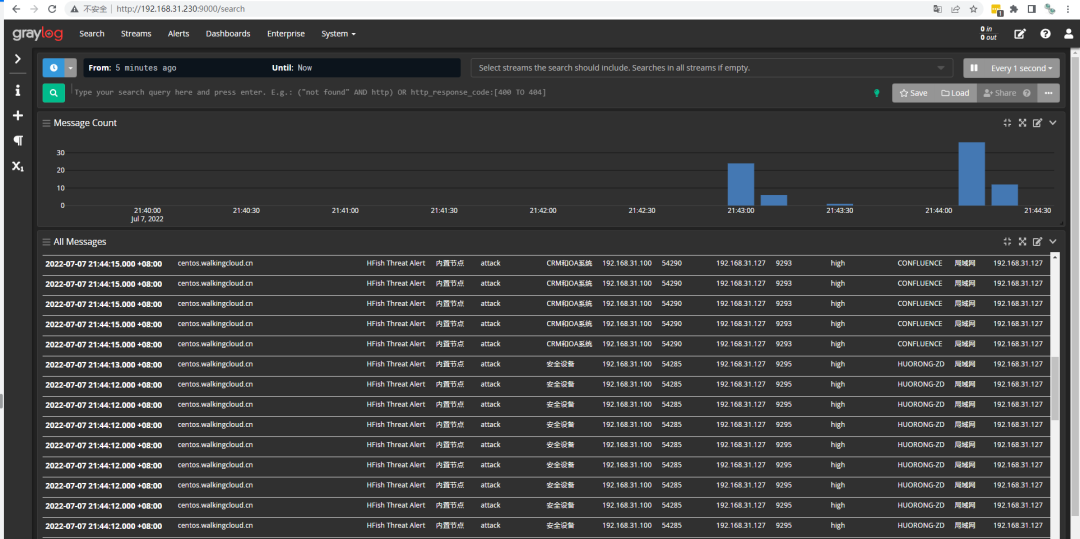

访问火绒蜜罐

(图片可点击放大查看)

日志字段效果展示

(图片可点击放大查看)

审核编辑 :李倩

-

怎样将NodeMCU接入本地MQTT服务器呢2021-11-24 1161

-

Open Harmony如何接入开源图形驱动呢2022-03-02 2108

-

如何避免在每次部署和部署到RAM时闪烁代码?2023-03-27 396

-

一种基于动态蜜罐和实时仿真的蜜网设计2009-05-25 491

-

分布式蠕虫蜜罐部署策略分析2009-07-10 444

-

基于WiMAX接入技术的端到端网络架构2009-10-20 824

-

如何部署无线接入点原则2011-10-01 1582

-

详解基于蜜罐技术的FPGA实现技术2014-10-09 2088

-

用硬件fpga实现蜜罐技术的这些要点,学到就赚了2017-12-15 4645

-

简单电源开源项目2022-07-06 640

-

一键安装脚本实现快速部署GrayLog Server 4.2.10单机版2022-11-29 2605

-

简单的逆变器电路开源2023-06-09 608

-

树莓派接入点开源分享2023-06-20 497

-

简单的水质分析开源分享2023-06-29 703

-

eLxr 简介——为边缘到云部署提供企业级Linux2024-08-06 972

全部0条评论

快来发表一下你的评论吧 !