两大处理器厂商陆续投入机密运算

处理器/DSP

描述

在2018年1月,Google的Project Zero团队揭露震惊IT界的信息安全漏洞,那就是目前许多处理器普遍采用的推测执行技术(speculative execution),虽然用于改善运算效能,但可能会导致严重的信息安全漏洞,也就是众所周知的Spectre与Meltdown,而这项漏洞影响的处理器厂商,主要有英特尔、AMD、Arm,其中又以英特尔受到最大的责难压力。这几年以来,虽然三家厂商都在持续关注与修补,直到2020年下半,相关风波才逐渐平息,但从此之后,处理器是否具有信息安全漏洞、如何缓解,已成为IT界发展各式应用的重大隐忧。而这样的漏洞危机,在2019年9月,也促使机密运算联盟(Confidential Computing Consortium)的成立。

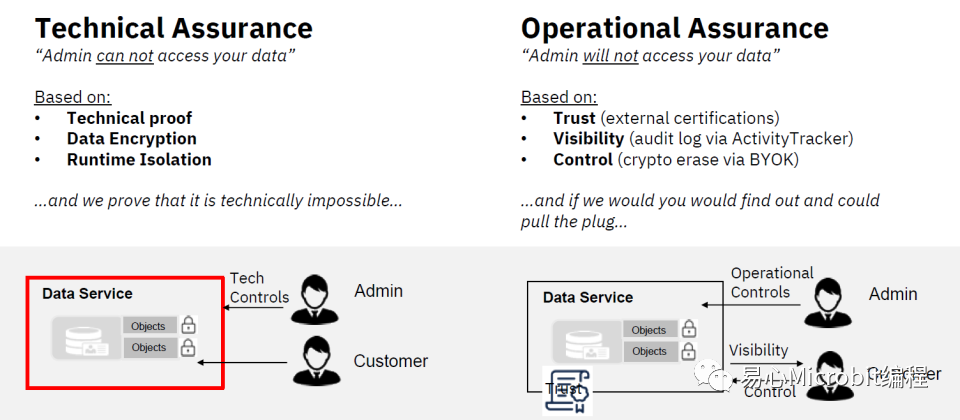

【机密运算下的IT角色变化】右侧是传统的IT服务模式,系统管理人员在面对IT基础架构时,着重的是维运,对于数据存取的保证,是基于信任、透明度、控制;左侧则是机密运算所要达成的目标,为了因应数据外泄日益严重的态势,系统管理人员可以从技术的角度来确保他们无法接触到数据内容。

两大处理器厂商陆续投入机密运算

在爆发上述漏洞危机前,处理器厂商已陆续发展出相关的硬件防护技术,希望实现「可信任执行环境(Trusted Execution Environment,TEE)」。

英特尔SGX

英特尔在2013年推出的软件防护扩充指令集(Software Guard Extensions,SGX),首度应用的产品,是2015年登场的Skylake架构第6代Core桌面计算机与笔电处理器,以及工作站与服务器等级的处理器Xeon E3 v5系列,同年11月开始支持Windows 10操作系统。

来年英特尔推出SGX SDK for Linux OS 1.5版,提供Linux操作系统支持,而2017年RSA信息安全大会期间,英特尔也发布消息,强调SGX可以保护正在使用的资料(Data in use)。

后续推出的Xeon E系列也内建SGX──2018年11月推出Xeon E-2100系列,2019年11月初推出Xeon E-2200系列)。到了2019年2月举行的RSA大会,英特尔展出专属适配卡产品SGX Card。

在2021年4月发表的第三代Xeon Scalable系列,全面支持SGX,象征该公司的机密运算技术,跻身主流服务器平台,可望带动更多云端服务业者、软件厂商、企业的研发与建置使用。

AMD SEV

另一家处理器厂商AMD,则是在2013、2014年推出的APU处理器,增添了平台安全处理器(Platform Security Processor,PSP),而能以此支持可信任执行环境的应用方式──PSP是基于Arm Cortex-A5核心而成,里面提供了TrustZone进阶数据防护技术。

到了2017年以后,他们推出Zen架构的PC与服务器处理器,又增添了硬件内存加密技术──在处理器当中,包含了嵌入内存控制器的AES-128硬件加密引擎,以及专属的安全处理器AMD Secure Processor(AMD-SP,也就是上述的PSP),而结合两者之后,也促成了安全内存加密(SME),以及安全加密虚拟化(SEV)这两大新防护技术。

以服务器处理器为例,AMD在2017年6月发表的第一代EPYC(7001系列)开始内建SME与SEV。两种技术有何异同?共通点在于,应用程序不需修改即可使用,而两者的差异在于:SME用于单支密钥的防护,在系统开机时产生密钥,若需启用这项防护,是从BIOS或操作系统来着手;SEV是用于多支密钥的防护(每台虚拟机或每个虚拟化平台配置单支密钥),由AMD-SP与Hypervisor来管理密钥,若需启用这项防护,是从Hypervisor与虚拟机执行的操作系统来着手。同年11月,Linux系统核心4.14版开始支持SEV。

2019年8月AMD推出第二代EPYC(7002系列),公有云业者GCP看好SEV,而在来年7月运用这款处理器,推出该公司首款机密VM服务N2D系列。

而由于第二代EPYC增设了安全加密虚拟化-加密状态技术(SEV-ES),相较于SEV是针对虚拟机的内存存取提供加密保护,SEV-ES则会进一步对CPU的缓存器执行加密,为此,AMD也寻求与其他IT厂商合作,希望能够发展相关应用。结果率先支持的是VMware,在2020年9月,他们宣布服务器虚拟化平台vSphere的7.0 Update1版,将支援SEV-ES;2021年3月vSphere 7.0 Update2登场,VMware运用SEV-ES来提供Confidential vSphere Pod的功能,可促使虚拟机内存持续处于加密状态,以便防护从Hypervisor层发动的恶意存取行为。

2021年3月他们发表第三代EPYC(7003系列),GCP也宣布将基于这款处理器推出C2D系列实例服务,并比照现行的N2D系列,使其同时支持一般用途与机密运算的VM服务。

此外,第三代EPYC处理器又继续扩充SEV技术阵容,AMD加入安全加密虚拟化-安全巢状内存分页技术(SEV-SNP),当中新增内存完整性防护功能,可针对从Hypervisor层建立隔离执行环境的恶意攻击手法,提供预防机制。但截至目前为止,尚无公有云与系统软件针对这项新特色提供应用上的支持与合作。

而在上述x86平台之外,IBM大型主机系统、Arm等处理器平台,也强化机密运算相关功能,希望能以此延伸或扩大应用场景。

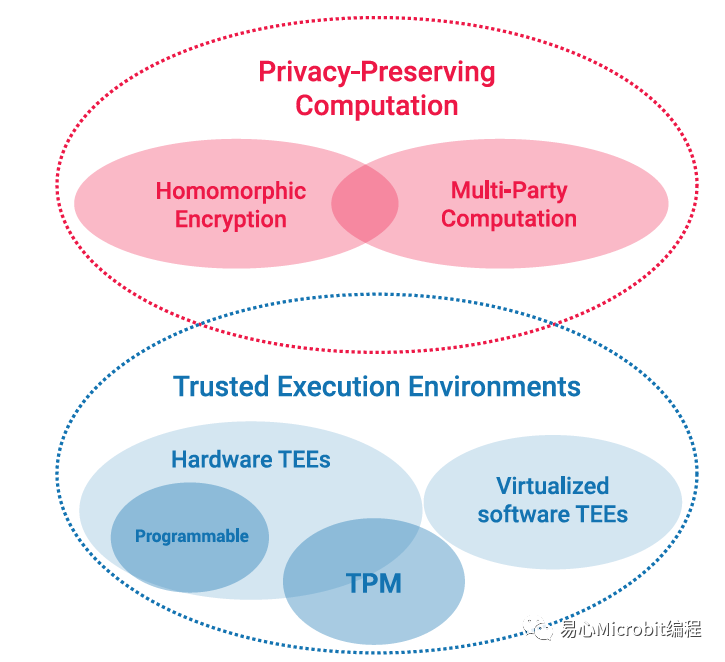

【机密运算相关技术涵盖与区分】关于各种保护「正在使用的数据(Data in use)」的技术,由多家IT厂商组成的机密运算联盟针对产业的相关用语做了相关调查,产生了上面的关系图。而这样的呈现,也显示大家看待机密运算应用的不同与共通角度。

公有云陆续推出机密运算服务,期盼大幅提升数据安全

发展与推动机密运算技术的最主的理由,在于保护「正在使用的数据」,而拥有庞大、多样工作负载的公有云服务环境,毫无意外地,成为当前投入态度最为积极的应用场域。

像是微软Azure、IBM Cloud、GCP,都陆续推出实例服务,他们搭配的运算平台,大多是上述的英特尔内建SGX的Xeon处理器,以及AMD EPYC处理器,而这些都是可以支持一般用途的服务器处理器平台。

这意味着,其他云端服务业者也能跟进这样的策略,推出同类型服务,而随着基础系统软件平台的支持,这些业者若要推出机密运算实例服务,应该不会有太高的进入门坎。

因此,各家云服务业者应该要思考的是,如何突显本身技术对于支持这类应用的竞争优势,甚至是必须发展更多元的周边延伸应用,或以此来替旗下其他云服务与数据处理软件加值。以目前来看,微软在这方面的发展,已做出不错的示范。

而在运算平台的多样性而言,我们看到IBM Cloud由于身兼大型主机系统厂商,因此,他们先是发展与提供基于这种架构的机密运算保护机制,后续也与其他机密运算应用厂商合作,搭配Intel SGX来提供解决方案,在2020年11月,也展示红帽OpenShift与AMD SEV之间的整合应用。

而此举让我们想到,另一家公有云业者GCP也有类似举动,在2020年10月,他们宣布推出Confidential GKE Nodes预览版,显然容器、Kubernetes会是下一个兵家必争之地。

至于公有云业者的龙头AWS,作法与众不同,在2020年10月,他们推出Nitro Enclaves的延伸应用,用户可以此针对基于Nitro System 而成的EC2实例,建立隔离环境,运作上,Nitro Enclaves会从原本的EC2实例当中,透过额外的处理器与内存分割来提供隔离区。

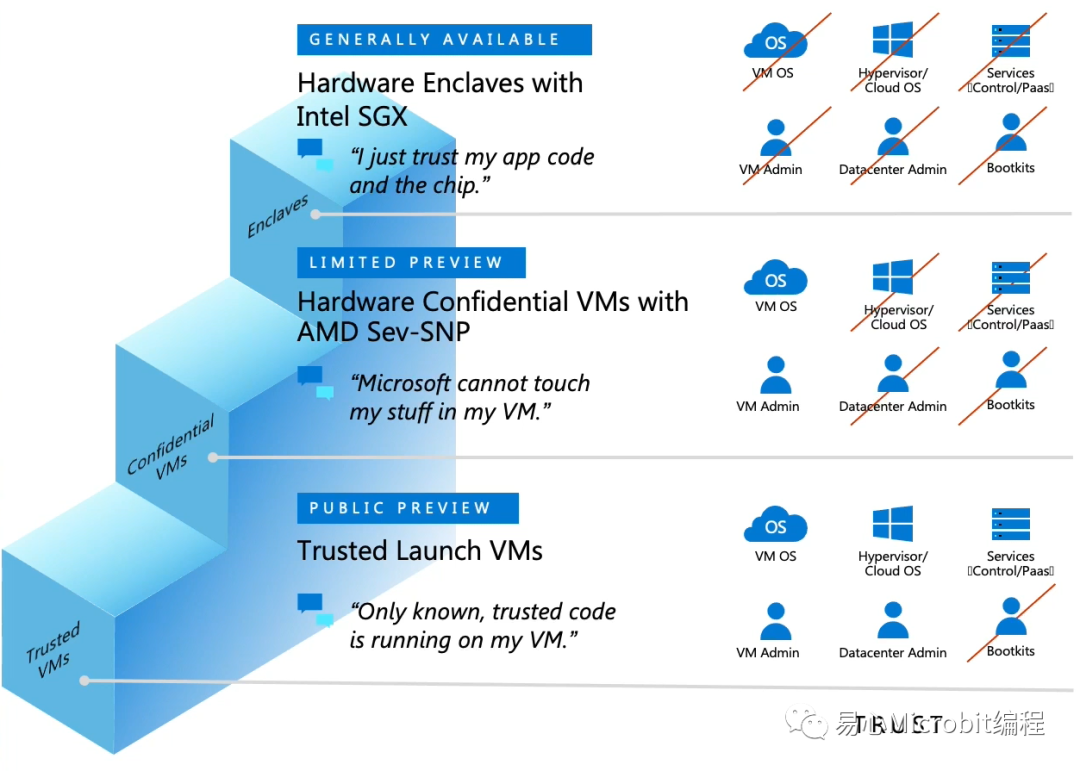

【微软提供3种机密运算VM,横跨两大处理器平台】微软发布他们可提供的3种机密运算实例服务,当中囊括Intel SGX、AMD SEV等两大内存加密技术。关于这类服务的应用定位为何这样画分,微软表示,英特尔较早推出这类技术,目前功能涵盖更为周延,而AMD则是在特色与价格有所区隔。

编辑:黄飞

-

SoC整合触控功能热烧 高通、TI力扩处理器势力版图2013-05-17 994

-

手机厂商为何对研发处理器如此执着2015-10-13 1056

-

郑州60台超容混合动力车陆续驶上快速公交线2013-03-22 2780

-

最大处理器数量2009-12-17 368

-

汤姆逊更名Technicolor 陆续剥离非核心业务2010-02-08 1541

-

索尼Xperia Z4平板陆续更新到安卓7.0系统!2017-01-22 3552

-

由于厂商产能陆续开出,MIC预测内存价格将于2019开始下滑2018-09-04 4062

-

9代酷睿桌面处理器新增6款产品2019-01-10 1123

-

iPhone11系列正式开卖 首批预订用户将在今天陆续收到新机2019-09-20 3009

-

Intel明年初将开始陆续扩大10nm+工艺到桌面及服务器市场2019-11-09 749

-

各种围绕M1芯片的测评结果陆续出炉2020-12-11 29420

-

特斯拉:Model Y本月就会开始陆续交付2021-01-13 2105

-

飞凌嵌入式发布搭载RK3568处理器的FET3568-C核心板2022-03-09 1483

-

交货时间延长引发芯片制造商危机 硅晶圆厂商陆续交出亮眼业绩2022-04-08 5651

全部0条评论

快来发表一下你的评论吧 !