基于硬件的信任对于保护物联网至关重要

电子说

描述

在互联的生态系统中,网络攻击的后果往往出乎我们的意料。2015 年乌克兰电网发生安全漏洞期间,数十万人断电数小时。攻击者不仅可以关闭断路器,还可以远程访问公用事业公司的监控和数据采集 (SCADA) 系统,从控制系统中清除硬盘,甚至感染关键子系统的固件。恶意固件更新是不可逆的。因此,唯一的选择是完全替换这些子系统。

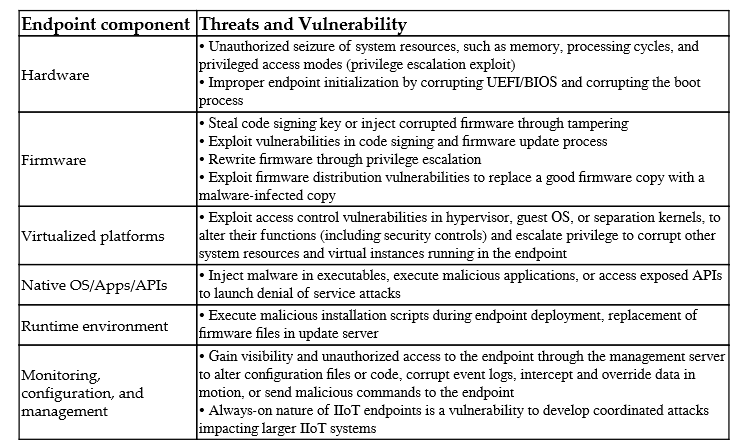

诸如此类的攻击迫使我们超越传统的网络安全方法进行思考。由于网络连接,物联网 (IoT) 设备和传感器极易受到远程启动的攻击,这些攻击对关键基础设施、医疗保健系统、金融系统以及个人隐私和安全构成严重威胁。表 1总结了跨越物联网堆栈的可能威胁。

表 1:IoT 端点表的威胁和漏洞。(来源:实用工业物联网安全,Packt Publishers)

为了保护传统计算,采用基于软件的控制可能是可行的。但物联网需要更强大的安全基础。

物联网运营需要万无一失的安全性

在物联网用例中,运行时要求和威胁与传统 IT 设置有很大不同。

保护数据和设备身份

当“事物”进行通信时,除了保护数据的隐私和完整性之外,正确识别数据的来源和接收者也至关重要。设备身份保护需要具备以下特性,这就需要基于硬件的安全设计:

安全操作系统

启动完整性

密钥和秘密的安全存储

寿命长,不间断

无论是安全摄像头、装配带还是工业机器人,嵌入式系统和工业设备都有望在最少的人为干预下不间断地运行多年。可靠性、安全性、效率和生产力是这些系统的关键期望。在维护停机期间,操作员在应用可能会影响其可靠操作的软件更新时非常谨慎。

资源受限系统

连接的微控制器、传感器和执行器的内存和 CPU 占用空间很小。电源可用性和连接带宽也受到限制。在这种情况下,全栈软件安全性不是一种选择。此外,由于直接暴露于物理攻击和恶劣的环境条件,硬件必须是防篡改的。片上系统 (SoC) 设计、加密加速器和安全协处理器是资源受限场景中更可行的选择。

更新难以执行

嵌入式设备(例如,水力发电大坝中连接的涡轮机)通常放置在偏远地区,可访问性可能具有挑战性。维护可用性窗口很少,机器维护比定期软件更新更关心可靠性。所有这些都使得更新难以应用,这在许多仍在 Windows XP 上运行的工业系统中很明显。

加强对复杂威胁的防御

连接设备的安全策略包括:

引导和固件更新完整性

隔离安全代码和密钥,以及

防止物理篡改和远程攻击

硬件中的安全操作系统和运行时环境极大地减少了 Windows 和其他流行软件平台中的通用漏洞利用。

在硬件中嵌入安全性

要保护连接的设备,第一步是建立信任锚。信任根 (RoT) 确定设备可获得的最高信任级别。对 RoT 的妥协会损害对整个系统的信任。传统计算机主要依赖基于软件的信任锚。但是,可以证明基于硬件的防篡改信任根 (RoT) 在更高比例的攻击场景中表现可靠。

硬件安全组件

可以在同一微处理器或专用安全处理器中建立信任区。许多新设备包括现场可编程门阵列 (FPGA)。FPGA 可在现场重新编程。这是升级 IoT 设备固件时的主要优势。FPGA 单元还可能包括一个 CPU 协处理器来执行与安全相关的内务管理功能。

外形小巧的加密加速器是嵌入加密功能的理想选择。硬件安全模块 (HSM) 在同一硬件平台中提供安全功能的物理隔离。在 ISO 和 TCG 标准中定义的 TPM 通常是嵌入在主板中的安全芯片。

HSM 和 TPM可以提供强大的防篡改、加密密钥存储、使用硬件随机数生成器 (RNG) 的密钥生成、强大的身份验证、启动完整性保护和固件完整性测量。

设备包含许多秘密,例如密码、共享秘密和数据加密密钥,这些秘密也需要保护。未经授权泄露这些密钥可能会危及该设备,并可能危及更广泛的生态系统(例如,IoT 僵尸网络)。

存储在 TPM 中的秘密可以通过物理、软件或网络接口提供重要保护,防止丢失。然而,TPM 加密引擎的有限能力可能会影响扩展环境中的签名吞吐量——尤其是对于高端端点,例如服务器、路由器和网关。

一种可能的解决方案是将密钥保留在 TPM 的加密存储中,但在使用时释放它们以访问平台软件或高吞吐量加密引擎。这种机制是可信计算架构(称为“密封”)的一部分。密钥(或其他机密)存储在设备的文件系统中的加密文件中,只有在满足一组预定义的条件时才能使用从 TPM 发布的密钥解密。

在产品开发期间,还值得考虑是否应将安全性应用于嵌入式或可移动外形。例如,在移动手机的情况下,可移动的安全元件可以简化将存储的凭据从一个设备移植到另一个设备的过程。对于许多物联网应用(例如,联网车辆中的远程信息处理或信息娱乐模块),嵌入式安全元件更为合适。

结论

随着每年数以百万计的连接设备进入市场,上市时间压力以及节省空间和成本的压力是巨大的。此外,物联网特有的安全标准尚未固化。这些因素通常会导致安全设计较弱。越来越多的黑客报告的物联网攻击、漏洞和利用凸显了加强物联网安全开发生命周期的必要性。

系统设计人员可以利用来自三星、英飞凌、Microchip 等供应商的硬件安全组件和平台,除了信任区技术外,它们还提供安全启动、安全密钥存储和芯片级防篡改功能。

Sravani Bhattacharjee 担任数据通信技术专家已有 20 多年。她是《实用工业物联网安全》一书的作者,这是第一本关于工业物联网安全的书籍。直到 2014 年,作为思科的技术领导者,Sravani 领导了多个企业云/数据中心解决方案的架构规划和产品路线图。作为 Irecamedia.com 的负责人,Sravani 目前与工业物联网创新者合作,通过制作各种编辑和技术营销内容来推动意识和业务决策。Sravani 拥有电子工程硕士学位。她是 IEEE 物联网分会的成员、作家和演讲者。

审核编辑 黄宇

- 相关推荐

- 热点推荐

- 物联网

-

为什么DSP对音频设计至关重要?2018-10-30 2132

-

天线系统在NFC设备中至关重要2019-07-17 2741

-

物联网设备的控制单元核心2021-11-10 1715

-

mcu控制的电池管理对于物联网实现至关重要2017-09-14 887

-

电机控制的保护工作对整个系统至关重要2018-10-11 8605

-

嵌入式技术在物联网应用中有着至关重要的地位2019-11-18 3871

-

物联网应用技术中嵌入式技术至关重要2019-12-17 2703

-

如何对物联网设备和网络进行安全管理至关重要2020-06-13 3754

-

选择合适的无线网络对于优化资源和降低维护成本至关重要2020-07-07 3482

-

物联网基础设施至关重要2020-07-15 3456

-

电路保护的作用:对于设备和组件至关重要2021-01-20 1424

-

信号和电源完整性基础对于高速PCB至关重要2022-06-13 2346

-

工业物联网的演变-标准对于工业物联网中的安全连接至关重要2022-07-18 1166

-

SD-WAN对您的物联网发展至关重要的3个原因2022-10-18 1095

-

扩大硬件安全信任2022-11-02 1196

全部0条评论

快来发表一下你的评论吧 !