WebLogic弱口令getshell实战

电子说

1.4w人已加入

描述

0x00 前言

总结在WebLogic弱口令登录console的场景下的getshell方式。

0x01 WebLogic常见弱口令

更多的一些常见弱密码:

weblogic1 weblogic12 weblogic123 weblogic@123 webl0gic weblogic# weblogic@

0x02 WebLogic控制台getshell

部署WAR包getshell

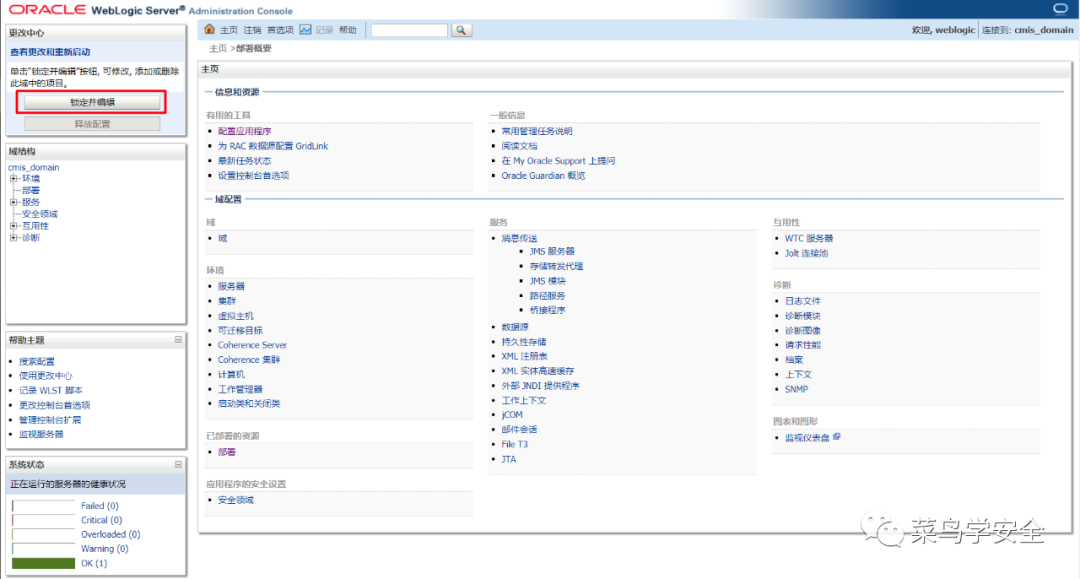

弱口令登录WebLogic控制台,点击”锁定并编辑”:

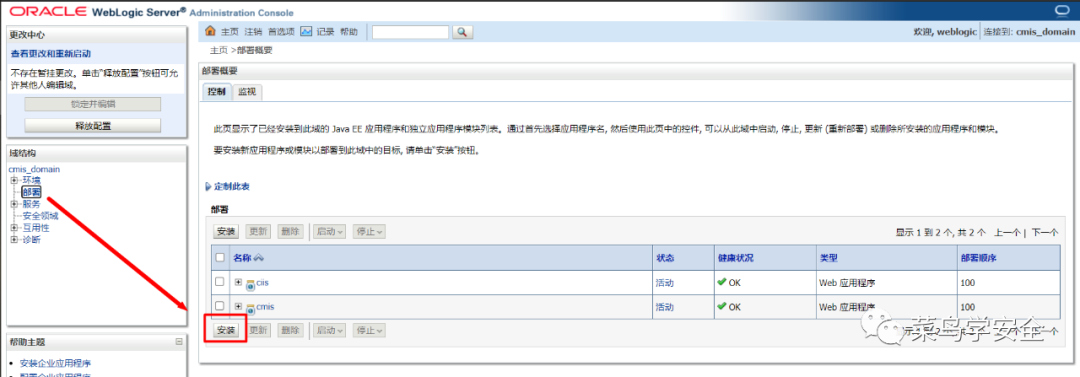

点击部署,然后安装:

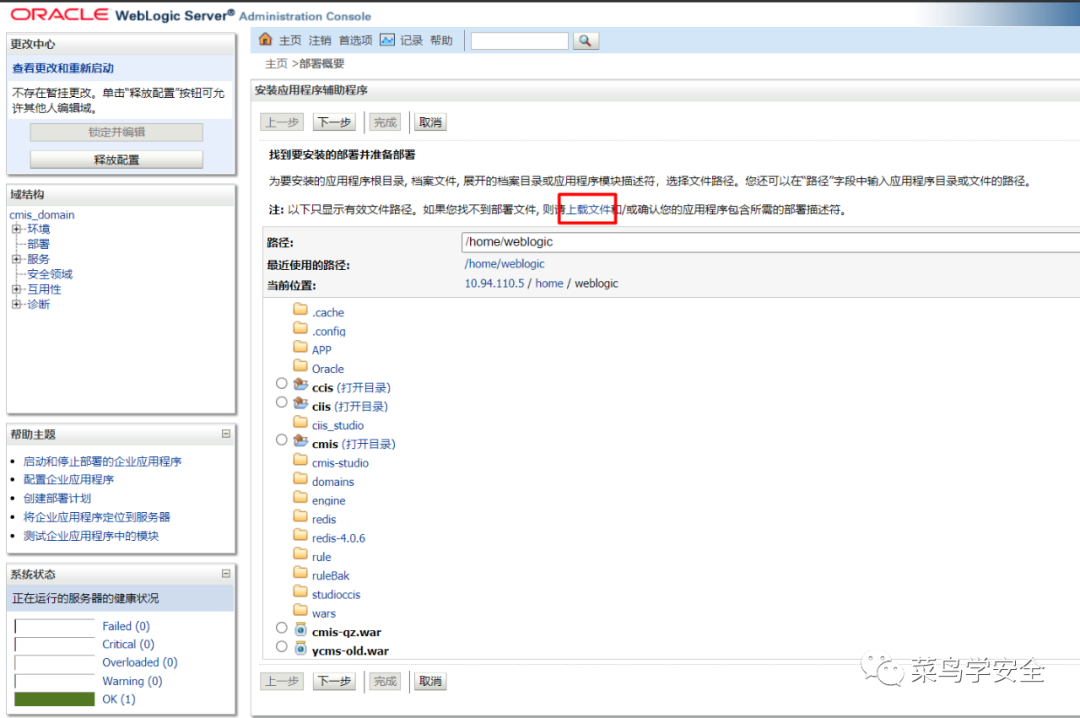

点击上载文件:

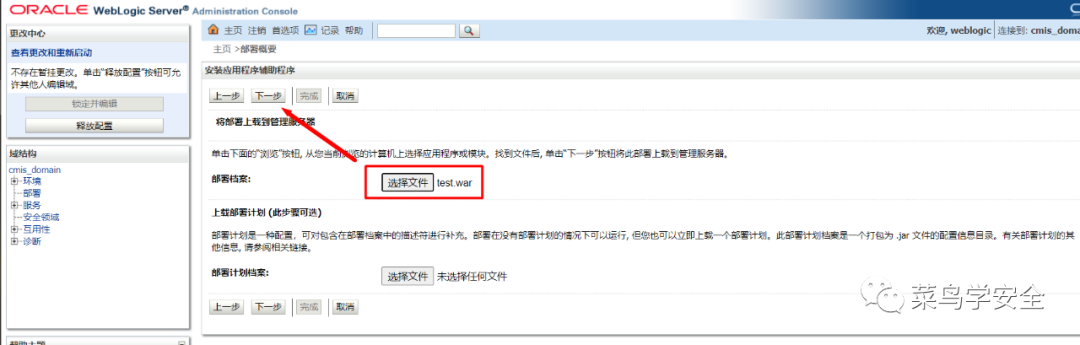

在部署档案中上传恶意WAR包文件后,点击位于上方的下一步:

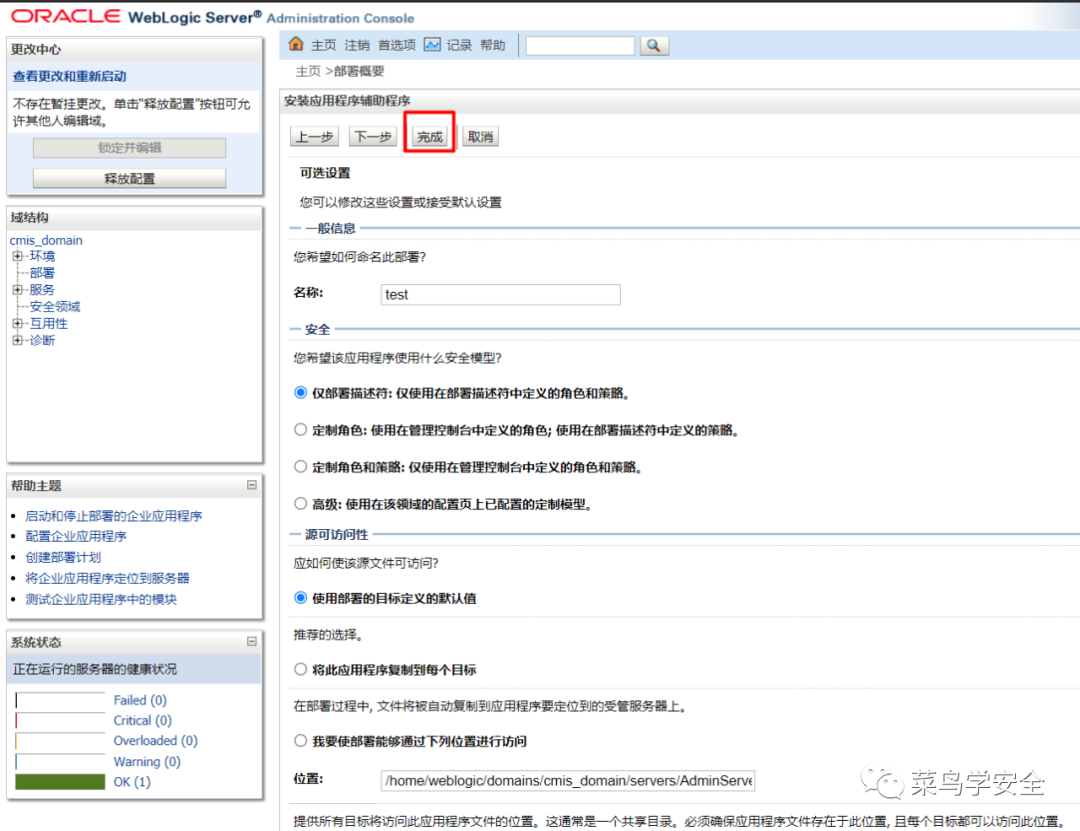

继续默认点击位于上方的下一步,直至遇到并点击完成:

接着激活更改:

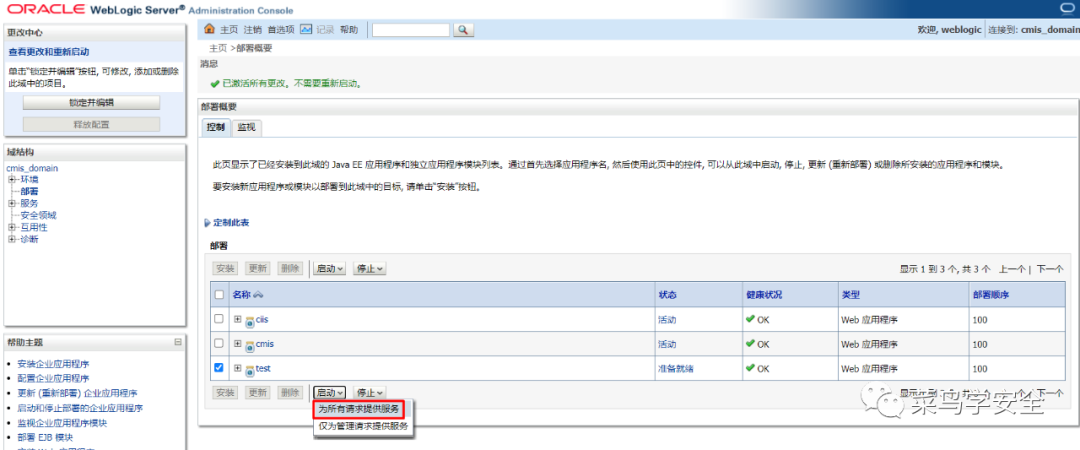

启动我们部署的WAR包程序:

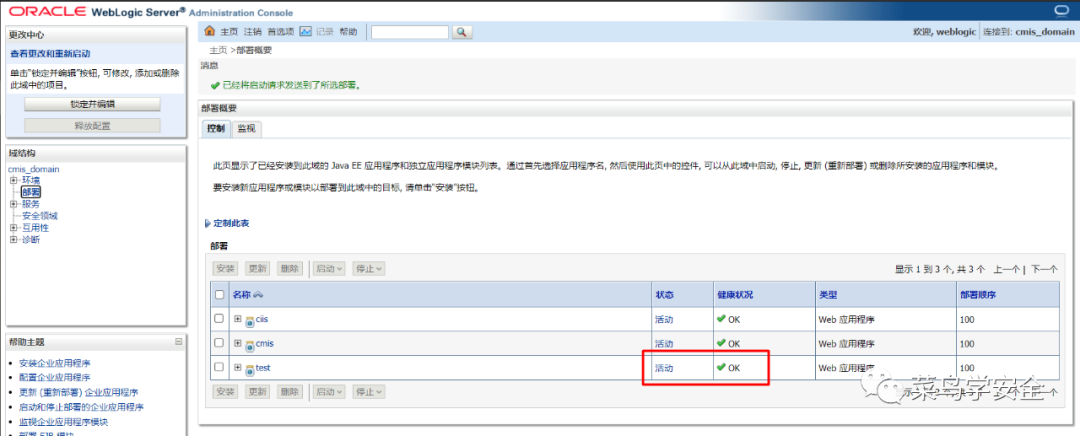

正常启动之后,如下:

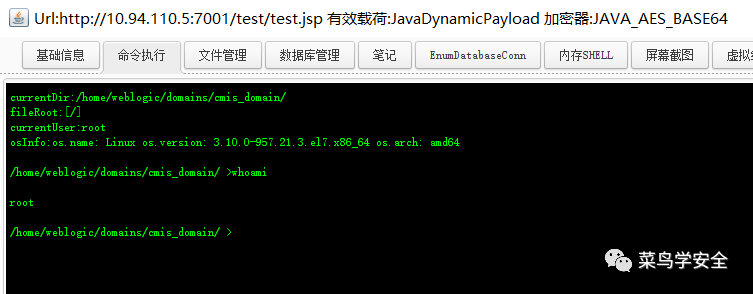

连上:

恶意WAR包制作:

先编写一个恶意的jsp文件或者使用哥斯拉等工具直接生成,如test.jsp;

将test.jsp压缩成zip格式的压缩文件,如test.zip;

直接修改zip压缩文件的后缀名为war即可,如test.war;

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

芯盾时代用户身份和访问管理平台助力企业消灭弱口令2025-04-27 748

-

snmp弱口令及安全加固2024-12-17 2135

-

weblogic修改jdk路径2023-12-05 2224

-

介绍一款智能Web弱口令爆破工具2023-08-04 3015

-

WebCrack后台弱口令指检测2023-01-30 3368

-

一款支持弱口令爆破的内网资产探测漏洞扫描工具2022-12-14 4846

-

一款支持弱口令爆破的内网资产探测漏洞扫描工具SweetBabyScan2022-12-02 6854

-

常见服务弱口令爆破工具:crack2022-10-31 2925

-

Apache与Weblogic的整合2021-08-31 762

-

Linux中WebLogic的安装和配置2017-11-07 556

全部0条评论

快来发表一下你的评论吧 !