渗透测试过程中所使用的抓包方法

电子说

描述

前言

本篇只是简单分享平常笔者渗透测试过程中所使用的抓包方法,后面会继续更新其他以及安卓端的抓包方法,比较适合没理解过这方面的新手作参考。

大师傅请跳过~~~~

1.APP

目前了解的IOS端抓包是不止这么一个方法的,不过先介绍这个比较经典的抓包方法。

1.环境

这里笔者使用的测试设备是

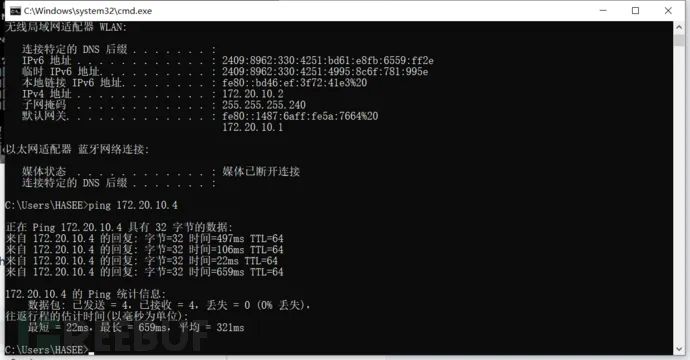

一台手机热点 : 172.20.10.1 一台ipad(IOS版本:16)作为IOS移动端 : 172.20.10.4 一台WIN10座位PC端 : 172.20.10.2

2.测试是否可以ping通

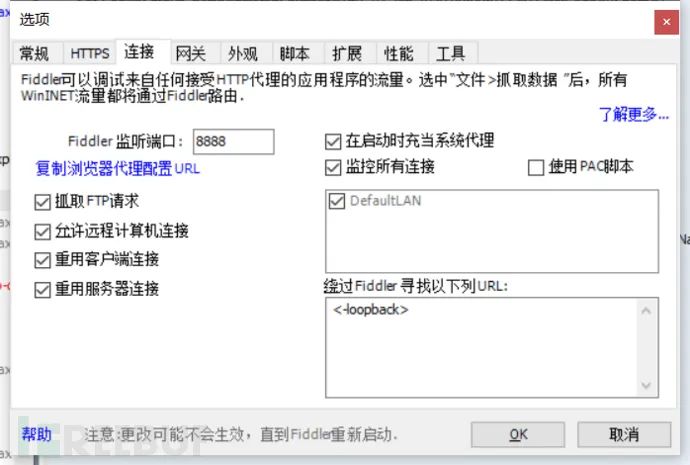

3.配置fiddler

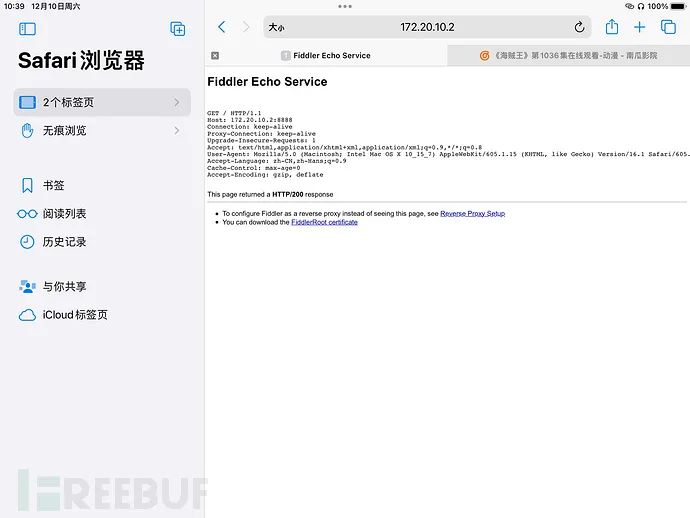

4.ios下载并安装证书

访问http://172.20.10.2:8888即可,然后下载,并安装描述文件

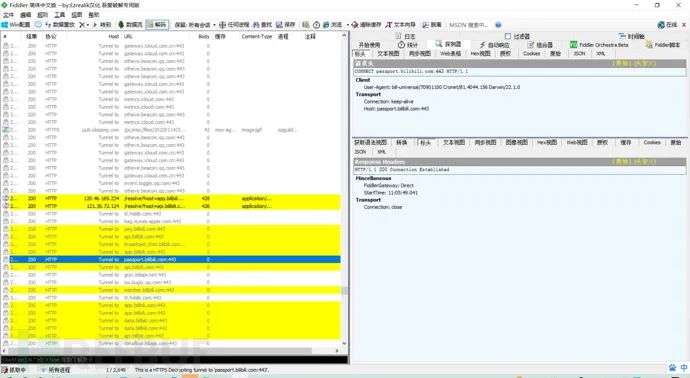

5.打开app ,测试

平板打开哔哩哔哩

PC端的fiddler查找bilibili的请求包

但是这里有个问题,哔哩哔哩端打开之后就显示没有网络,qq也有些图片发不出去,类似这样的问题。

所以可以说,fiddler抓包对于IOSAPP测试也是有局限性的

2.微信公众号

1.直接使用PC端微信

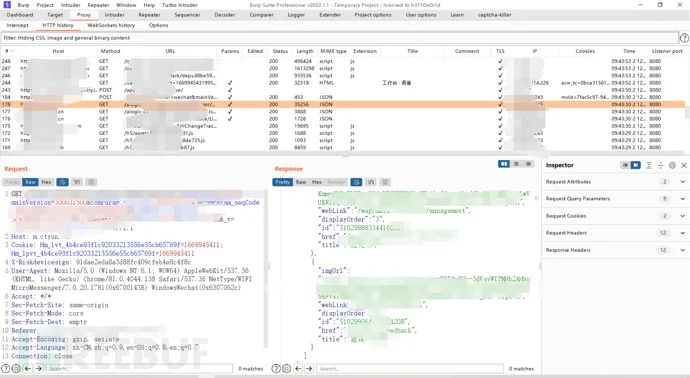

使用burpsuite即可

在PC端微信登录处,设置代理为Burp的地址和端口。

正常登录即可实现抓包。

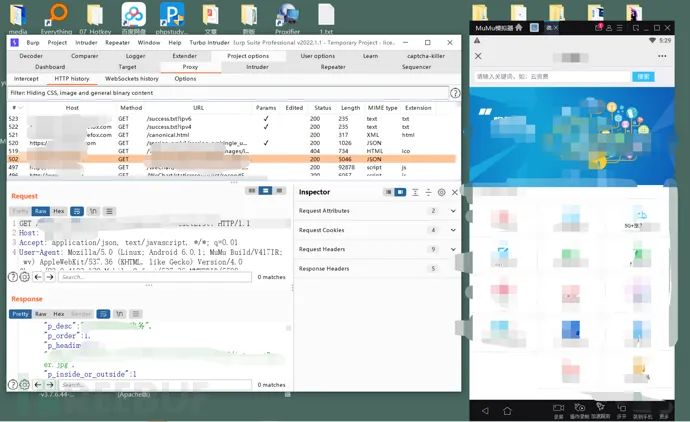

2.MUMU模拟器

网易MUMU模拟器+burp的模式来抓包~~~~~~~

3.微信小程序

1.抓取流量包

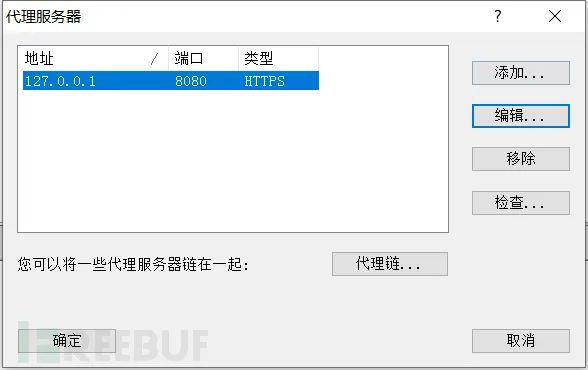

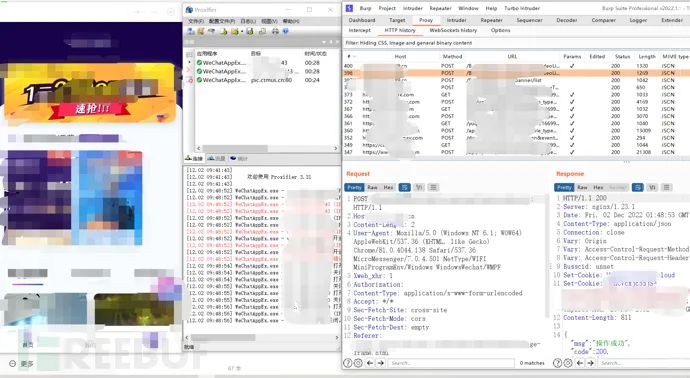

使用proxifier和burpsuite

配置proxifier代理服务器为Burp的地址和端口

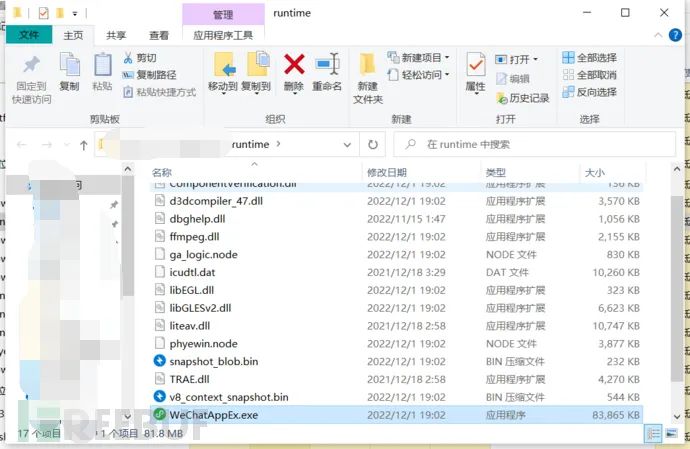

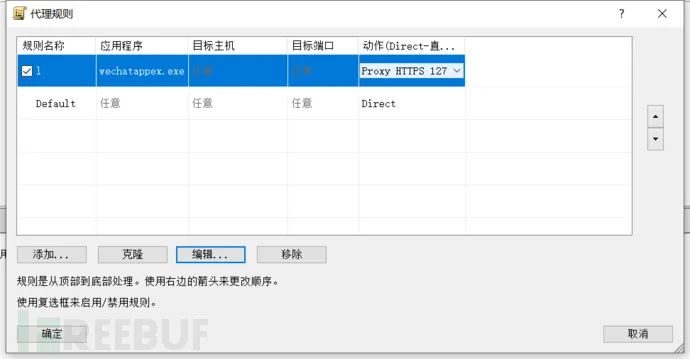

2 在任务管理器中找到小程序的exe的文件位置,如下图配置好proxifier代理规则

3 实现正常抓包

审核编辑 :李倩

-

测试过程中芯片表面打火???2012-09-12 6958

-

灵动微MCU测试过程中确保频率校准方法分享2020-12-31 1794

-

web渗透的测试流程2021-01-29 4321

-

为什么你的示波器抓不到调试过程中的异常信号呢?2021-04-29 1762

-

有色Petri网在渗透测试中的应用2009-04-02 959

-

动态模型在软件系统测试过程中的应用研究2009-07-16 692

-

电源设计调试过程中的异常现象分析2010-10-09 1956

-

LED测量过程中光学和热学问题解决方法2011-11-23 1026

-

压力传感器测试过程的可靠性概念概述[图]2018-01-18 4360

-

浅析STM32调试过程中的几个相关问题2019-01-21 6079

-

解决测试过程中多路供电的难题2023-02-15 1673

-

如何解决车载部品测试过程中峰值电流不足的问题?2023-11-23 1151

-

RIGOL产品在材料应力测试过程中的应用2024-07-12 1247

-

在测试过程中,如何防止电池挤压试验机的故障率?2025-01-10 651

全部0条评论

快来发表一下你的评论吧 !