车辆内应用程序安全架构——HSM攻击说明

电子说

描述

总览

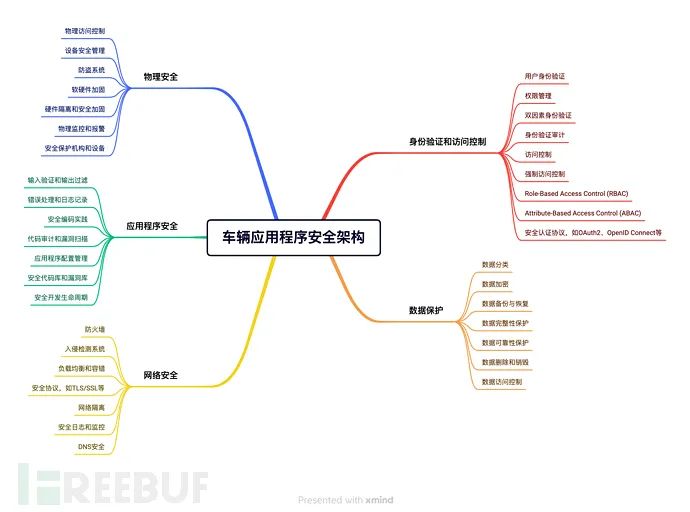

车辆应用程序安全架构是保护车辆系统安全的重要组成部分。下面是一些常见的车辆应用程序安全点:

1.硬件安全模块(HSM)

HSM是一个专用的硬件安全处理器,用于提供加密和解密等安全功能。它可以存储密钥和证书,并确保它们不会被恶意程序或攻击者访问。

2.安全通信协议

车辆应用程序需要与其他设备和系统进行通信,因此必须使用安全通信协议来保护通信数据的机密性和完整性。例如,TLS(传输层安全协议)可以提供端到端的加密和认证。

3.安全认证和授权

车辆应用程序必须经过身份验证和授权,才能访问车辆系统的敏感信息和控制命令。例如,OAuth(开放授权)和OpenID Connect可以用于身份验证和授权。

4.安全编码实践

车辆应用程序必须采用安全编码实践,以减少代码漏洞和安全弱点。例如,使用安全的编码技术和编码标准,进行代码审查和漏洞测试等。

5.软件更新和漏洞修复

车辆应用程序需要定期更新,并修复已知的安全漏洞。例如,使用OTA(空中升级)技术进行软件更新,定期进行漏洞扫描和修复。

HSM

我们本次文章先从这里讲起

HSM是指硬件安全模块(Hardware Security Module)

是一种专门用于提供硬件级别安全性的安全处理器。HSM可以为不同的应用提供安全服务,如加密、解密、签名、认证、密钥生成、密钥管理等。HSM可以安全地存储密钥和证书,确保它们不会被恶意软件或攻击者访问。

HSM通常由硬件和软件两部分组成。硬件部分负责安全处理和密钥存储,而软件部分则提供HSM的接口和安全服务。HSM通常与其他应用程序或系统进行集成,以提供安全性的保障,如网银系统、电子签名系统、密码管理系统、证书管理系统等。

HSM具有高度的安全性、可靠性和可扩展性,被广泛应用于金融、电信、电子商务、政府等领域。通过使用HSM,可以保证应用程序和系统的安全性,防止机密数据被泄露、篡改或伪造。

HSM在车辆中的应用

车辆安全通信:HSM可以提供安全通信协议的支持,如TLS(传输层安全协议),用于加密车辆和其他设备之间的通信,以防止窃听和数据篡改。此外,HSM还可以提供数字证书和密钥管理,确保车辆通信的安全和可靠性。

车辆远程控制:现代车辆越来越多地支持远程控制功能,如远程启动、关闭车门、车窗等。HSM可以确保只有经过身份验证的用户才能访问这些功能,以防止车辆被未经授权的用户控制。此外,HSM还可以提供安全的OTA(空中升级)机制,用于升级车辆系统的软件和固件。

车辆数据安全:车辆系统产生的大量数据,如车辆位置、驾驶行为等,需要被保护,以防止被未经授权的用户访问。HSM可以用于加密和保护车辆数据,确保数据的机密性和完整性。

车辆防盗保护:HSM可以提供数字签名和加密技术,用于保护车辆系统的代码和数据,防止恶意攻击和软件篡改。此外,HSM还可以提供防盗保护功能,如车辆启动时需要输入密码或指纹识别等。

具体实例

在2018年,一项名为"车辆安全黑客挑战"的比赛中,一组黑客成功攻击了一辆特斯拉车的HSM,并控制了车辆的控制系统。黑客通过从HSM中读取车辆的私有密钥,然后使用该密钥对车辆控制命令进行签名,成功地控制了车辆。

这个漏洞是由于特斯拉车辆中的HSM没有完全实现所需的安全功能而导致的。特别是,特斯拉的HSM没有使用安全引导程序(secure boot),也没有对存储在HSM中的密钥进行正确的隔离和保护。这使得黑客能够轻松地从HSM中读取密钥,并使用这些密钥控制车辆。此漏洞的发现导致特斯拉公司采取了措施加强其车辆安全控制系统,并改进其HSM的安全性能。

技术展开

这里可以参考一个详细的技术文章---详细技术说明(https://www.secrss.com/articles/4492)

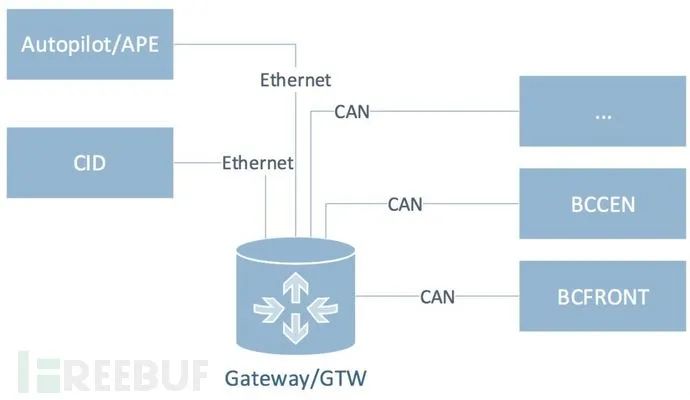

利用WebKit漏洞,进入车载信息娱乐系统(infotainment system) 利用infotainment system和特斯拉车辆的CAN总线(Controller Area Network)通讯,控制车辆的一些功能,例如开启车门、调节座椅等。

攻击者使用了多个漏洞,其中包括一个特别的漏洞,允许他们在infotainment system中执行任意代码。Fluoroacetate团队使用了这些漏洞来获取CAN总线的控制权,从而控制了车辆的一些功能。

据报道,攻击者在攻击过程中使用了一个叫做"自动驾驶开发者工具包"的软件包,该软件包允许攻击者通过网络连接进入特斯拉车辆的电子控制单元(ECU)并执行任意代码。

Webkit 漏洞利用

由于具体的漏洞细节并未公开,因此我们无法找到详细的技术细节。但是,根据内容分析,Fluoroacetate团队利用的Safari漏洞可能是一个类型混淆(Type Confusion)漏洞,这是一种常见的漏洞类型,通常涉及到对象的不正确使用。

Type Confusion漏洞可以允许攻击者绕过浏览器的安全限制,从而在内存中访问和修改敏感数据。攻击者可以使用Type Confusion漏洞来执行任意代码,以控制系统或窃取用户的敏感信息。

在利用Safari漏洞时,攻击者可能会使用JavaScript代码来操纵DOM(Document Object Model)树,以便在内存中创建或修改对象。攻击者还可以使用Safari的JavaScript引擎中的漏洞来执行任意代码,并以此来获取更高的权限或控制受感染的设备。

特斯拉公司发布的安全更新并没有提供有关该漏洞的详细信息,但根据公开的信息来看,特斯拉可能已经修补了WebKit中与Type Confusion漏洞相关的问题,以防止类似的漏洞再次被利用。

WebKit 漏洞的发现方法及简单利用

静态分析:静态分析是通过检查代码来查找潜在漏洞的方法。在WebKit的情况下,这可能涉及检查WebCore和JavaScriptCore等库的源代码,以查找可能的漏洞。 动态分析:动态分析是通过运行代码来查找潜在漏洞的方法。在WebKit的情况下,这可能包括使用调试器或模拟器来运行WebKit代码,并查看可能存在的漏洞。 模糊测试:模糊测试是一种自动化测试技术,可以使用随机数据或输入生成器来查找潜在漏洞。在WebKit的情况下,这可能涉及使用模糊测试工具来模拟不同类型的输入,以查找可能的漏洞。 安全审计:安全审计是通过对代码进行详细审查来查找潜在漏洞的方法。在WebKit的情况下,这可能涉及对源代码进行逐行审查,以查找可能存在的漏洞。

一个简单的漏洞Demo

function exploit_vuln() { // 构造一个img元素 var img = document.createElement('img'); // 设置img元素的src属性,该属性包含恶意代码 img.src = 'data:text/html,'; // 将img元素添加到文档中 document.body.appendChild(img); }

可以利用如下工具去实现

Metasploit:Metasploit是一个广泛使用的渗透测试工具,可以利用多个漏洞,包括WebKit漏洞。Metasploit包括多个Web浏览器漏洞利用模块,其中许多是针对WebKit漏洞的。 Exploit Pack:Exploit Pack是另一个广泛使用的渗透测试工具,其中包含多个Web浏览器漏洞利用模块,包括针对WebKit漏洞的模块。 BeEF:BeEF是一个用于测试Web浏览器的工具,可用于测试WebKit漏洞。它可以通过浏览器的JavaScript引擎注入代码,并对浏览器进行远程控制。 Chromeless:Chromeless是一个自动化Web浏览器,可用于测试和利用WebKit漏洞。它可以模拟多个浏览器行为,并具有内置的JavaScript引擎,可以注入和执行代码。

总结如何避免HSM漏洞的出现

及时升级:定期更新HSM设备的软件和固件,以便修复已知的漏洞,并确保使用最新的安全补丁和更新。 安全配置:按照最佳实践对HSM设备进行安全配置,禁用不必要的服务和协议,限制设备的网络和物理访问,并强制实施强密码策略和访问控制。 安全监控:实现有效的安全监控和日志记录,监测HSM设备的活动,发现异常行为和潜在攻击,并及时采取措施进行响应和恢复。 安全审计:定期对HSM设备进行安全审计,评估设备的安全性能和符合性,发现潜在的安全问题,并及时修复。 安全培训:为HSM设备的管理员和用户提供必要的安全培训,提高其安全意识和技能,帮助他们更好地理解和应对潜在的安全威胁和攻击。 需要注意的是,这些措施只是一些可能的建议,实际上,保护HSM设备的安全还需要综合考虑其特定的用途和场景,并根据实际情况采取相应的安全措施。

审核编辑 :李倩

-

Arm安全架构入选“2017世界互联网领先科技成果”2017-12-12 6994

-

浅析PSA平台安全架构2019-07-25 1820

-

阿里云安全肖力:云原生安全构筑下一代企业安全架构2019-09-29 2911

-

关于PSA平台安全架构看完你就懂了2021-05-18 2196

-

请教大神怎样去设计一种DBAS应用系统安全架构?2021-07-22 1579

-

Arm的平台安全架构(PSA)干货2021-07-27 1784

-

你的应用程序如何保持安全性?2021-07-28 1054

-

TSC峰会回顾01 | 基于分级安全的OpenHarmony架构设计2023-04-19 1738

-

基于分级安全的OpenHarmony架构设计2023-08-04 1006

-

Arm平台安全架构固件框架1.02023-08-08 652

-

ARM推出最新安全架构,支持物联网多样化、碎片化2017-12-04 1032

-

车载信息安全架构与应用实例2019-01-17 4344

-

应用程序屏蔽和应用程序内保护哪个更安全?2020-08-26 4904

-

基于智能合约的无线Mesh网络安全架构SCSA2021-05-19 884

-

建立云安全架构的解决方案及技术综述2021-06-14 2377

全部0条评论

快来发表一下你的评论吧 !