端口隔离是什么?如何实现端口隔离?

电子说

描述

什么是端口隔离?

在计算机网络中, 端口是一种用于标识特定应用程序或服务的数字 。每个应用程序或服务都会使用一个特定的端口号,以便其他计算机可以找到它并与之通信。例如,Web服务器通常使用端口80,SMTP邮件服务器使用端口25。

端口隔离是一种安全措施,用于限制网络上的特定端口只能被特定的计算机或设备访问。这可以帮助防止未经授权的访问和恶意攻击。

为什么需要端口隔离?

计算机网络中的每个端口都代表着一个潜在的漏洞。如果一个端口没有正确地配置或保护,那么攻击者就可以利用这个漏洞来入侵该网络或系统。例如,如果一个Web服务器的端口80没有正确地配置,攻击者就可以利用这个漏洞来访问该服务器并获取敏感信息。

因此,为了保护网络和系统免受攻击,需要对端口进行隔离。这样,即使一个端口被攻击,攻击者也无法访问其他端口或系统资源。

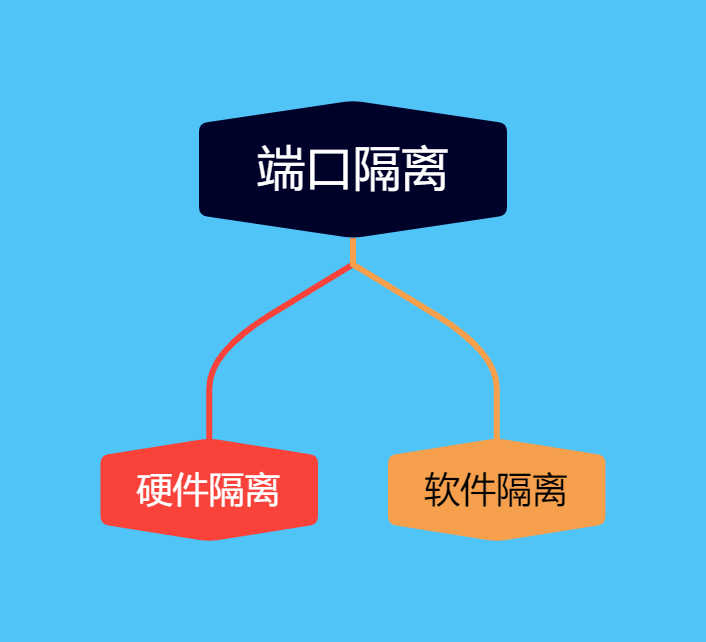

端口隔离的原理

端口隔离的原理是将不同的网络应用程序分配到不同的端口上,从而限制它们之间的通信。

这可以通过以下两种方式实现:

1. 硬件隔离

硬件隔离是一种物理隔离,它通过使用不同的网络接口卡(NIC)或交换机端口将不同的网络应用程序分配到不同的物理端口上。这种方法需要更多的硬件资源,但可以提供更高的安全性和性能。

2. 软件隔离

软件隔离是一种逻辑隔离,它通过使用不同的IP地址和端口号将不同的网络应用程序分配到不同的逻辑端口上。这种方法不需要额外的硬件资源,但可能会影响性能。

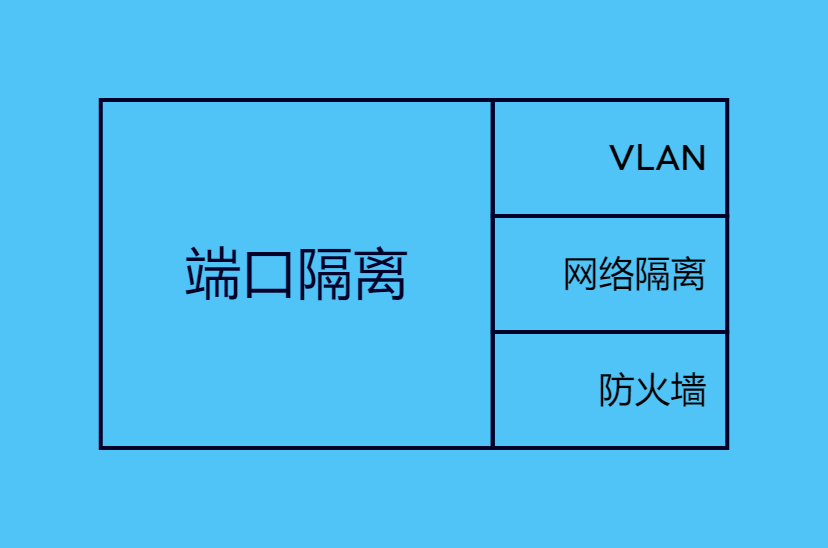

端口隔离的实现方法

端口隔离可以通过多种方式实现。

以下是一些常见的方法:

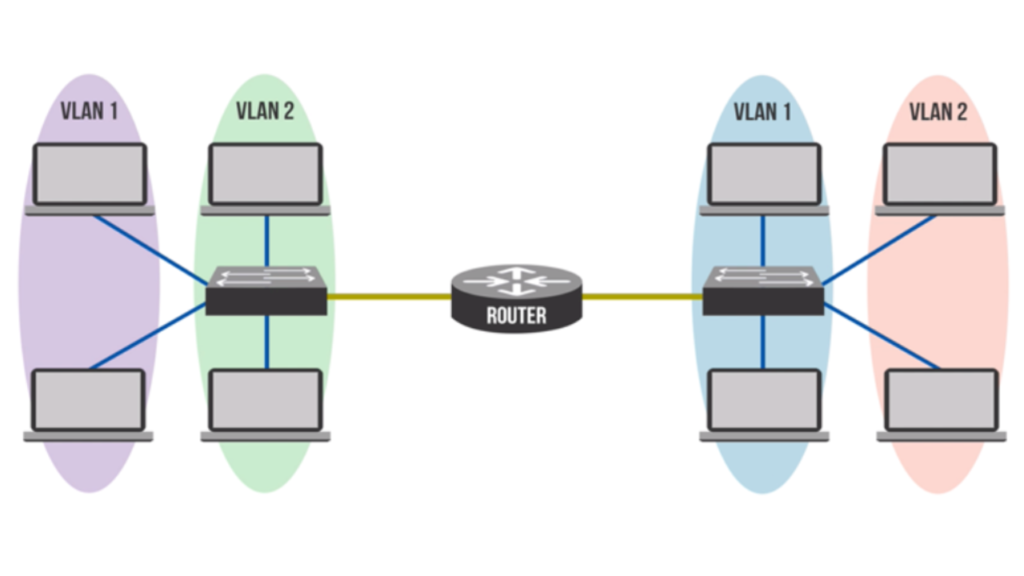

VLAN

VLAN(Virtual Local Area Network)是一种将网络划分为多个虚拟局域网的技术。每个VLAN都有自己的ID和一组端口,只有在同一VLAN中的设备才能相互通信。通过将不同的端口划分到不同的VLAN中,可以实现端口隔离。

网络隔离

网络隔离是一种将网络划分为多个逻辑部分的技术。每个逻辑部分都有自己的IP地址范围和一组端口,只有在同一逻辑部分中的设备才能相互通信。通过将不同的端口划分到不同的逻辑部分中,可以实现端口隔离。

防火墙

防火墙是一种用于保护网络免受未经授权访问和恶意攻击的设备。防火墙可以配置为只允许特定的IP地址或端口访问网络。通过配置防火墙,可以实现端口隔离。

本文着重介绍一下VLAN隔离方式。

VLAN端口隔离

VLAN端口隔离方式

VLAN端口隔离有以下几种方式:

接口单向隔离 :阻止某个本地端口发送的报文到达其他端口,而不限制其他端口的报文到达本地端口。

端口隔离组 :同一个端口隔离组的接口之间互相隔离,不同端口隔离组的接口之间不隔离。

全局端口隔离模式 :设置端口隔离的工作模式,分为二层隔离三层互通和二层三层都隔离两种模式。

二层隔离三层互通:隔离同一VLAN内的广播报文,但是不同端口下的用户还可以进行三层通信。

二层三层都隔离:隔离同一VLAN内的所有报文,包括广播、单播和多播报文,不同端口下的用户无法进行任何通信。

VLAN端口隔离配置案例

以华为交换机为例,介绍如何配置端口隔离功能。

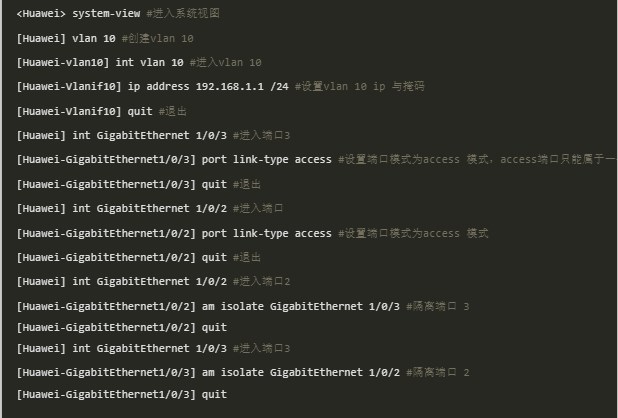

配置接口单向隔离

假设有以下场景:

PC1、PC2和PC3同属于VLAN10

要求实现PC2与PC3不能互相访问,PC1与PC2之间可以互相访问,PC1与PC3之间也可以互相访问。

PC1 10.10.10.1 255.255.255.0 连接交换机 GE1/0/1端口

PC2 10.10.10.2 255.255.255.0 连接交换机 GE1/0/2端口

PC3 10.10.10.3 255.255.255.0 连接交换机 GE1/0/3端口

网关为:10.10.10.4

配置步骤如下:

这样就实现了端口2与端口3之间的单向隔离,即端口2和端口3发送的报文不能到达对方,但从对方发送的报文可以到达自己。

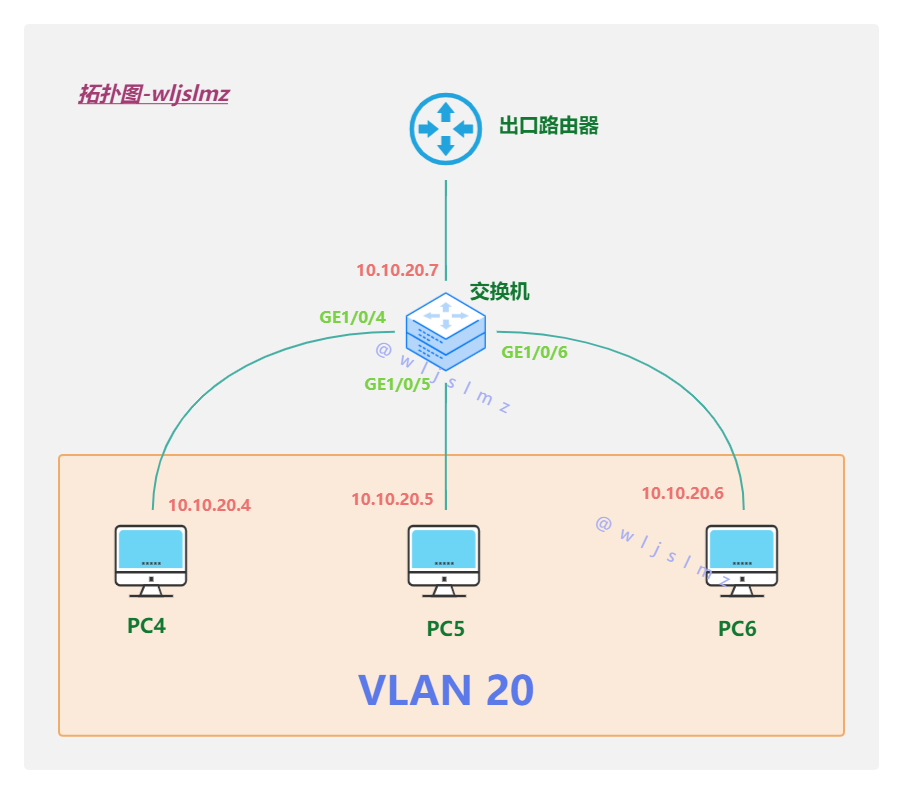

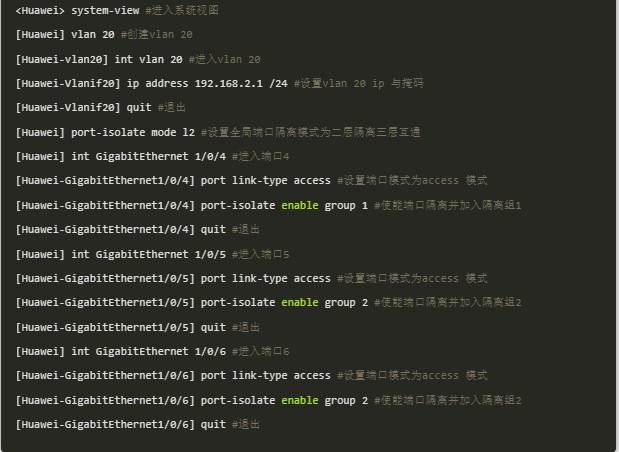

配置端口隔离组

假设有以下场景:

PC4、PC5和PC6同属于VLAN20

要求实现PC4与PC5和PC6之间不能互相访问,PC5与PC6之间可以互相访问。

PC4 10.10.20.4 255.255.255.0 连接交换机 GE1/0/4端口

PC5 10.10.20.5 255.255.255.0 连接交换机 GE1/0/5端口

PC6 10.10.20.6 255.255.255.0 连接交换机 GE1/0/6端口

网关为:10.10.20.7

配置步骤如下:

这样就实现了同一VLAN内不同端口隔离组之间的二层数据隔离,即同一个隔离组的接口之间互相隔离。

VLAN 端口隔离的注意事项

在使用端口隔离功能时,需要注意以下几点:

端口隔离只是针对同一设备上的端口隔离组成员,对于不同设备上的接口而言,无法实现该功能 。

端口隔离与MUX VLAN的区别是,端口隔离的各个端口仍然处于同一IP段,而MUX VLAN则必须每个VLAN对应一个独立的IP段。

端口隔离与VLAN的区别是,VLAN的作用是隔离广播,同一个VLAN在一个广播域,端口隔离就是将同一个VLAN不同接口再进行隔离。

上联口无法区分端口隔离的数据来自哪个端口,但是可以区分VLAN的数据归属于哪个VLAN 。

为了减少维护量和降低操作的复杂度,可以在系统视图下执行 clear configuration port-isolate 命令一键式清除设备上所有的端口隔离配置 。

端口隔离的优点和缺点

端口隔离的主要优点是提高了网络和系统的安全性。通过限制特定端口的访问,可以防止未经授权的访问和恶意攻击。

然而,端口隔离也有一些 缺点 。首先,端口隔离可能会增加网络管理的复杂性。如果有很多不同的端口需要隔离,那么管理这些端口可能会变得非常困难。其次,端口隔离可能会影响网络性能。如果不正确地配置端口隔离,可能会导致网络延迟和数据包丢失。

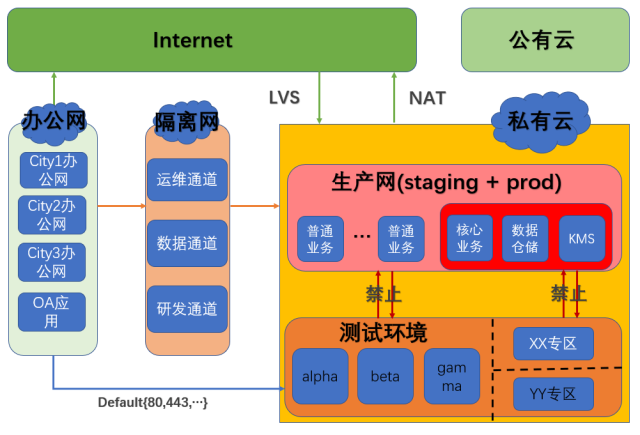

端口隔离的应用场景

端口隔离可以应用于各种网络环境中,包括企业网络、数据中心、云计算等等。以下是一些常见的应用场景:

1. 企业网络

在企业网络中,端口隔离可以帮助保护敏感数据和应用程序免受攻击和漏洞的影响。例如,将公司的财务系统分配到一个独立的端口上,可以防止其他部门的员工意外访问或篡改财务数据。

2. 数据中心

在数据中心中,端口隔离可以帮助保护服务器和存储设备免受攻击和漏洞的影响。例如,将不同的服务器分配到不同的端口上,可以防止恶意软件或攻击者利用一个服务器的漏洞来攻击其他服务器或整个数据中心。

3. 云计算

在云计算中,端口隔离可以帮助保护云服务器和云存储免受攻击和漏洞的影响。例如,将不同的云服务器或云存储分配到不同的端口上,可以防止恶意软件或攻击者利用一个云服务器或云存储的漏洞来攻击其他云服务器或云存储或整个云计算环境。

结论

计算机网络的端口隔离是一种重要的安全措施,可以帮助保护网络免受恶意攻击。通过限制特定端口的访问,可以防止未经授权的访问和恶意攻击。虽然端口隔离可能会增加网络管理的复杂性并影响网络性能,但这些问题可以通过正确地配置和管理端口隔离来解决。

因此,在设计和管理计算机网络时,应该考虑使用端口隔离来提高网络和系统的安全性。同时,需要注意正确地配置和管理端口隔离,以避免不必要的复杂性和性能问题。

审核编辑:刘清

-

Murata Power NMUSB202MC 双端口USB数据隔离器2015-07-20 1579

-

交换机的端口隔离是如何配置的?#VLAN极点电子科技 2022-09-30

-

IC Duo为12个隔离PoE端口生产电源设备控制器2019-05-30 1429

-

在I/O端口或内部电路信号传输过程中采用隔离的方式2021-11-11 1312

-

隔离度,什么是隔离度2010-03-22 15963

-

凌力尔特推出隔离式8端口供电设备控制器芯片组LTC4290/LTC42712013-05-02 1527

-

隔离电源有哪些应用方案_隔离电源和非隔离电源区别2017-12-28 12701

-

利用LVDS隔离器实现隔离以便实现精密测量和控制2019-06-27 3317

-

隔离式 12 端口以太网供电 PSE 控制器芯片组无需光耦合器来实现最低的解决方案成本2021-03-18 935

-

隔离式 8 端口 PoE PSE 控制器无需光耦合器以实现最低的解决方案成本2021-03-20 931

-

隔离的12端口PoE2021-04-15 671

-

AD210:高精度、宽带宽3端口隔离放大器数据表2021-04-20 1198

-

IC Duo生产用于12个隔离PoE端口的电源设备控制器2021-04-24 718

-

如何对vlan进行端口隔离配置?2022-11-04 4635

-

电气隔离要求的USB2.0端口应用2023-01-09 1029

全部0条评论

快来发表一下你的评论吧 !