服务器安全加固的步骤

电子说

描述

以下是服务器安全加固的步骤,本文以腾讯云的CentOS7.7版本为例来介绍,如果你使用的是秘钥登录服务器1-5步骤可以跳过。

设置复杂密码

服务器设置大写、小写、特殊字符、数字组成的12-16位的复杂密码 ,也可使用密码生成器自动生成复杂密码,这里给您一个链接参考:https://suijimimashengcheng.51240.com/

echo "root:wgr1TDs2Mnx0XuAv" | chpasswd

设置密码策略

修改文件/etc/login.defs

PASS_MAX_DAYS 90 密码最长有效期 PASS_MIN_DAYS 10 密码修改之间最小的天数 PASS_MIN_LEN 8 密码长度 PASS_WARN_AGE 7 口令失效前多少天开始通知用户修改密码

对密码强度进行设置

编辑文件/etc/pam.d/password-auth

password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type= difok=1 minlen=8 ucredit=-1 lcredit=-1 dcredit=-1 difok= 定义新密码中必须要有几个字符和旧密码不同 minlen=新密码的最小长度 ucredit= 新密码中可以包含的大写字母的最大数目。-1 至少一个 lcredit=新密码中可以包含的小写字母的最大数 dcredit=定新密码中可以包含的数字的最大数目 注:这个密码强度的设定只对"普通用户"有限制作用,root用户无论修改自己的密码还是修改普通用户的时候,不符合强度设置依然可以设置成功

对用户的登录次数进行限制

编辑文件 /etc/pam.d/sshd

auth required pam_tally2.so deny=3 unlock_time=150 even_deny_root root_unlock_time300

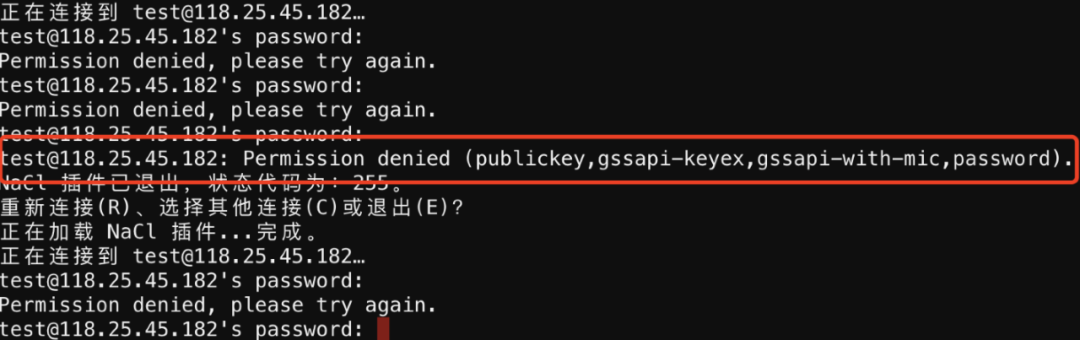

多次输入密码失败后提示信息如下

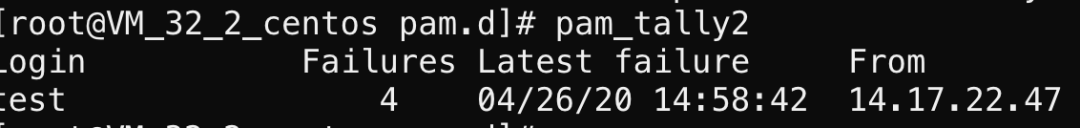

pam_tally2 查看被锁定的用户

pam_tally2 --reset -u username 将被锁定的用户解锁

禁止root用户远程登录

禁止ROOT用户远程登录 。打开 /etc/ssh/sshd_config

#PermitRootLogin no

注:生效要重启sshd进程。

更改ssh端口

vim /etc/ssh/sshd_config ,更改Port或追加Port

注:生效要重启sshd进程。

安全组关闭没必要的端口

腾讯云平台有安全组功能,里面您只需要放行业务协议和端口,不建议放行所有协议所有端口,参考文档:https://cloud.tencent.com/document/product/215/20398

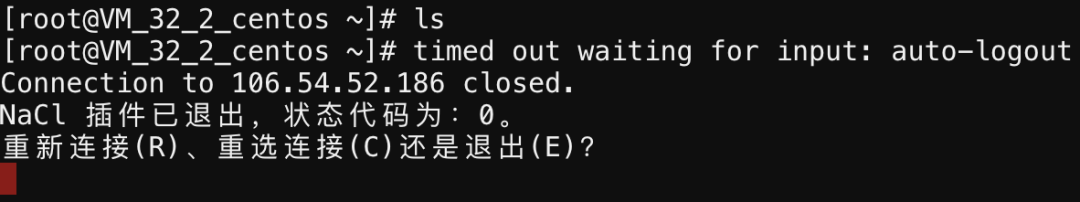

设置账户保存历史命令条数,超时时间

打开 /etc/profile ,修改如下

HISTSIZE=1000 TMOUT=600 五分钟未动,服务器超时自动断开与客户端的链接。

定期查看查看系统日志

/var/log/messages /var/log/secure

重要服务器可以将日志定向传输到指定服务器进行分析。

定期备份数据

目录要有规划,并且有周期性的打包备份数据到指定的服务器。

应用程序 /data1/app/

程序日志 /data1/logs/

重要数据 /data1/data/

责任编辑:彭菁

-

linux服务器和windows服务器2024-02-22 362

-

租用服务器后如何进行服务器安全防护2019-08-16 1183

-

云服务器安全吗?云服务器有哪些优势?2021-03-27 9861

-

排除服务器接入问题地基本步骤2010-01-11 381

-

加固基于Windows 2003平台的WEB服务器2010-01-29 413

-

保障Web服务器安全的六个步骤2010-01-30 1190

-

视频服务器安装步骤__YJW2013262016-12-16 806

-

Linux服务器加固的基本步骤详解2017-12-04 4844

-

在Tomcat服务器上安装SSL证书的步骤2020-07-02 7678

-

FTP服务器搭建详细步骤2023-04-12 33396

-

搭建ftp服务器的步骤2023-12-07 1849

-

海外云服务器搭建pi节点详细步骤2024-02-21 2718

-

云服务器搭建步骤2024-10-09 988

-

windows搭建ftp服务器的步骤2025-02-01 2277

-

如果同时部署应用安全、防火墙、系统加固,是不是比仅靠高防服务器更安全?2025-12-02 617

全部0条评论

快来发表一下你的评论吧 !