DPU应用场景系列(三)安全功能卸载

描述

一、硬件信任根

硬件信任根在安全领域是其它安全功能的基础,主要表现如下方面:

(1)硬件信任根(Root-Of-Trust):硬件信任根提供更离散的密钥生成算法,并且与主机操作系统相隔离,可以做到硬件防破解。硬件信任根实现私有密钥存储,可以反克隆和签名。通过硬件信任根认证授权实现访问受控。

(2)加密解密(Encryption/Decryption):数据加密解密算法完全卸载到硬件网卡,无需主机CPU资源,效率更高更可靠。可以实现通用加密算法和国密算法等。

(3)密钥证书管理(KMS):密钥证书管理卸载到智能网卡,与主机系统相隔离;支持多种密钥交换算法,如D-H密钥交换等。

(4)动态数据安全(Secure Data-in-Motion):利用硬件级加解密算法,对传输通道上的数据做加解密处理,如IPSec和TLS等。硬件处理可以实现更高吞吐量。

(5)静态数据安全(Secure Data-at-Rest):在存储服务中,永久存盘的数据需要进行加密,防止被窃取,硬件级数据加解密在存储服务中可以提供更高效的数据读取,并保证数据安全。

(6)流日志和流分析(Flowlog):流分析和流日志监控,对数据中心流量做精细监控,有效识别,可以及时识别DDoS攻击,并做出响应。

二、安全服务应用

在安全领域,还有很多的安全功能产品,如NGFW,WAF,IPS/IDS,DDoS防御设备等。随着云和虚拟化技术的发展,越来越多的安全功能产品的实现方式转为虚拟化方式,并通过云平台来部署管理。这些安全功能产品由于部署在数据中心流量的主要路径上,转发性能对整体网络的吞吐量和时延具有重要的影响。基于X86的软件实现方式,需要大量CPU资源来处理对应的业务逻辑,性能上的瓶颈已经愈发明显。通过智能网卡对这些安全功能产品做硬件加速,已经是必然趋势。

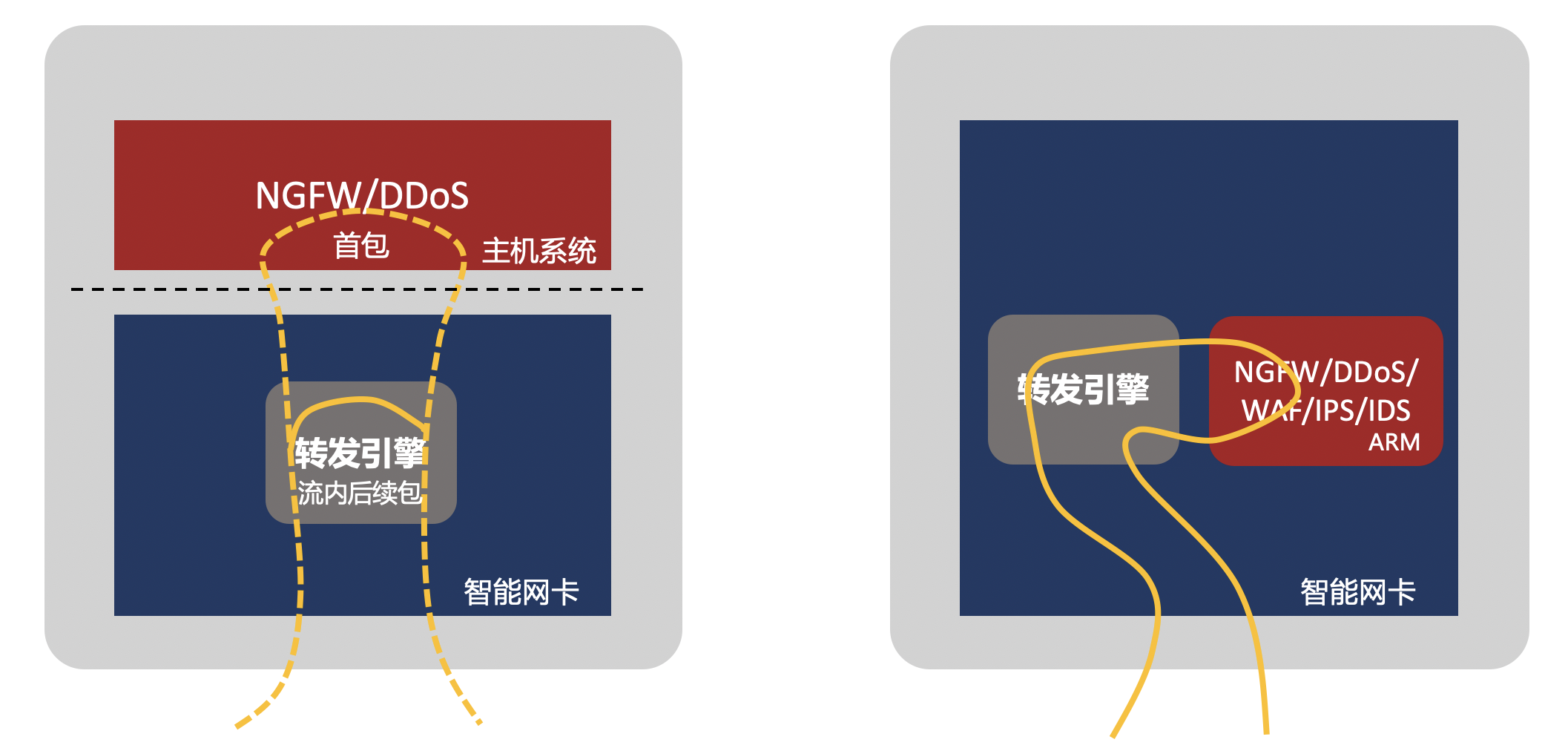

图 安全服务应用硬件卸载

由于安全功能产品对报文处理的深度不同,有些只需要在二至四层处理,有些则需要在七层进行处理,所以在智能网卡的卸载方式上,也存在不同。如NGFW和DDoS等设备,可以通过流表卸载的方式,对流量进行拦截,来加速运行在主机系统中的安全服务应用。如IPS/IDS等,需要对报文内容做深度检测,则可以通过in-line的方式将数据深度检测功能卸载到智能网卡的CPU上,这时需要智能网卡的CPU具有较强的性能。

三、隔离网络虚拟化

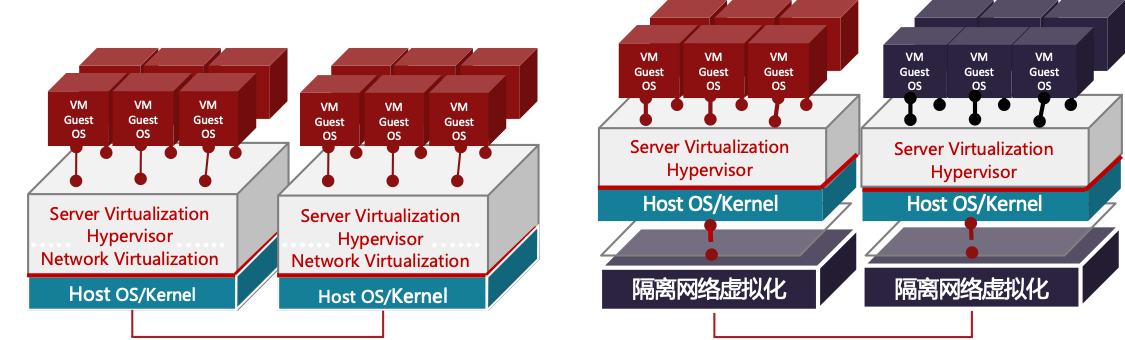

在传统的网卡上做云平台虚拟化,Hypervisor以及对应的虚拟化网络的实现,都是在主机操作系统上实现的。这样如果黑客如果攻陷了Hypervisor并拿到主机操作系统的root权限,就可以通过篡改虚拟化网络配置,来对租户网络进行攻击,甚至可以渗透到其它计算节点,进行更大范围的攻击。

图 隔离虚拟化网络

引入DPU智能网卡之后,将虚拟化网络的控制平面完全卸载到智能网卡上,与主机操作系统相隔离。即使黑客攻陷了Hypervisor,获取了主机操作系统的root权限,也无法篡改虚拟化网络的配置,这样可以将黑客的攻击范围限制在主机操作系统上,不会影响到虚拟化网络以及其它主机。进而达到了安全隔离的效果。

- 相关推荐

- 热点推荐

- DPU

-

蓝牙网关是什么?都有哪些功能?应用场景有哪些?2025-12-11 562

-

《数据处理器:DPU编程入门》读书笔记2023-12-21 1634

-

《数据处理器:DPU编程入门》+初步熟悉这本书的结构和主要内容2023-12-08 1410

-

什么是DPU?2023-11-03 1635

-

【书籍评测活动NO.23】数据处理器:DPU编程入门2023-10-24 4403

-

在不同应用场景下DPU不同的性能要求阐述2023-08-09 3766

-

伺服控制器的安全功能选项运用场景2023-01-06 9145

-

DPU应用场景系列(二) 存储功能卸载2022-05-19 3437

-

DPU应用场景系列(一)网络功能卸载2022-05-10 4320

-

业内首部白皮书《DPU技术白皮书》——中科院计算所主编2022-03-14 3709

-

云豹智能发布全功能云霄DPU网卡,引领数据中心新趋势2021-12-15 2076

-

保护信号链:ADI安全功能2021-05-10 1225

-

安全功能和检查周期2019-03-05 1229

-

具有安全功能的数据加卸载卡2011-10-24 1241

全部0条评论

快来发表一下你的评论吧 !