AT32讲堂009 | 基于CmBacktrace库,如何快速追踪和定位产生HardFault的原因

描述

概述

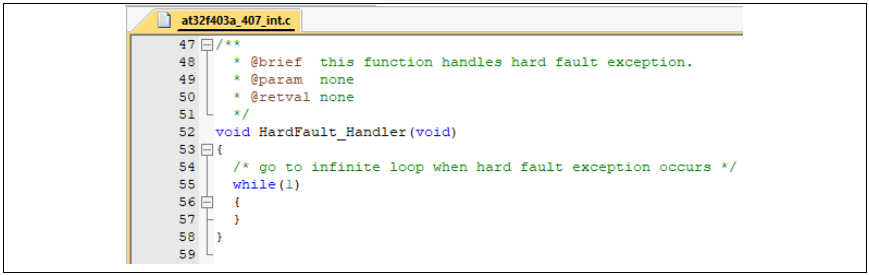

在使用ARM Cortex-M系列MCU时(如AT32 MCU),有时会出现程序运行异常。当通过编译器在debug模式查原因时,会发现程序跑到HardFault_Handler函数中,产生HardFault,即硬件错误。

图1. HardFault_Handler函数

本文档主要介绍一种基于CmBacktrace库,快速追踪和定位产生HardFault原因的方法。

HardFault产生原因

常见产生HardFault产生的原因大概有如下几类:

数组越界操作;

内存溢出,访问越界;

堆栈溢出,程序跑飞;

中断处理错误。

数组越界

程序中使用了静态数组,而在动态传参时数组赋值溢出。或者动态分配内存太小,导致程序异常。

内存溢出

重点检查RAM区域,程序编译后执行的RAM数据量大小为多少是否可能越界。一般不要设置到极致的情况,程序中的一些动态数组传参时会导致异常。

堆栈溢出

这在使用操作系统的代码中尤其容易发生,在操作系统中,任务的变量均分配放置在任务所申请的堆栈空间中。

例如FreeRTOS中调用xTaskCreate来创建任务,该函数以参数usStackDepth指定任务堆栈的大小,如果指定的堆栈太小,则会堆栈申请不足,进入HardFault。

中断处理异常

程序中开启了某些中断,例如USART,TIMER,RTC等。

但在程序执行中,满足中断条件,但并未能查找到该部分对应的中断服务函数,则可能会出现该异常。

HardFault分析方法

常见的分析方法是:发生异常之后可首先查看LR寄存器中的值,确定当前使用堆栈为MSP或PSP,然后找到相应堆栈的指针,并在内存中查看相应堆栈里的内容。由于异常发生时,内核将R0~R3、R12 Returnaddress、PSR、LR寄存器依次入栈,其中Return address即为发生异常前PC将要执行的下一条指令地址。

但以上方法要求对ARM内核比较熟悉,且操作较为繁琐。

以下重点介绍采用开源库CmBacktrace作为快速分析的方法。

基于CmBacktrace库分析方法

CmBacktrace(Cortex Microcontroller Backtrace)是一款针对ARM Cortex-M系列MCU的错误代码自动追踪、定位,错误原因自动分析的开源库。主要特性如下:

支持的错误包括:

1) 断言(Assert)

2) 故障(Hard Fault, Memory Management Fault, Bus Fault, Usage Fault, Debug Fault)

故障原因自动诊断:可在故障发生时,自动分析出故障的原因,定位发生故障的代码位置,而无需再手动分析繁杂的故障寄存器;

适配Cortex-M0/M3/M4/M7 MCU;

支持IAR、KEIL、GCC编译器;

支持FreeRTOS、UCOSII、UCOSIII、RT-Thread等OS;

基于MDK的CmBacktrace库使用流程

基于MDK的移植方法按如下步骤进行:

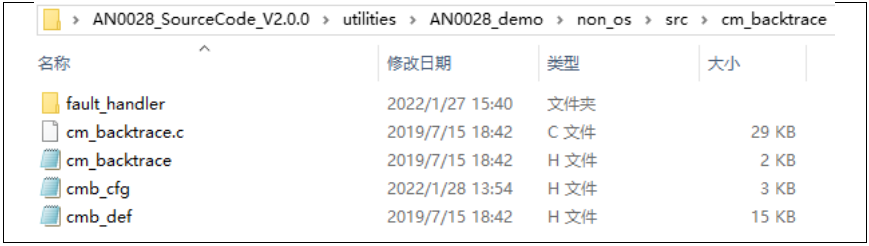

步骤一 添加cm_backtrace库文件到MDK中

图2. cm_backtrace库文件夹

把cm_backtrace文件夹复制到我们的工程目录下,并添加至keil工程中。

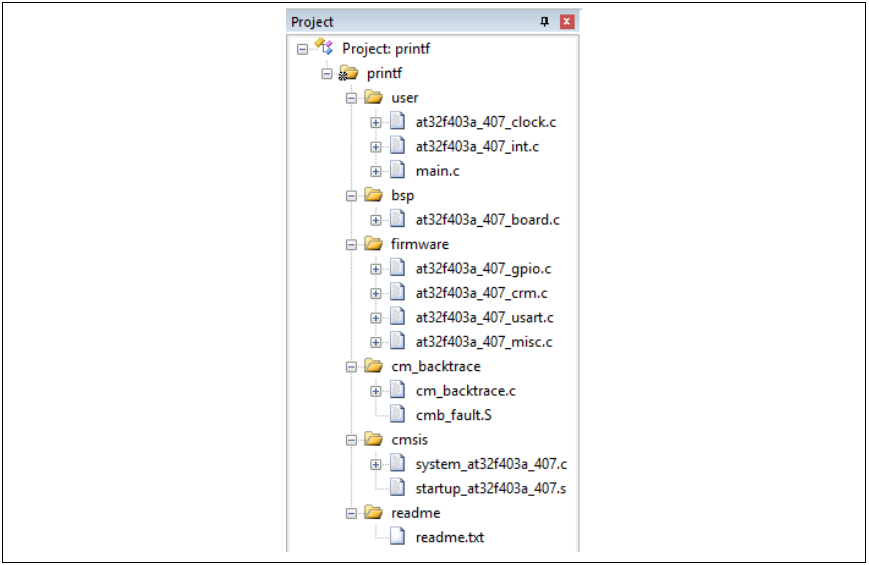

图3. 添加cm_backtrace后keil工程目录

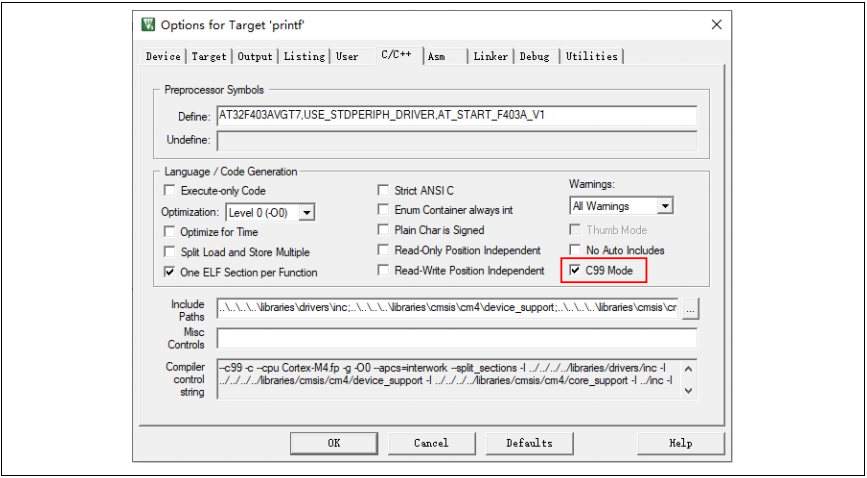

步骤二 添加头文件、勾选C99模式

图4. Keil中配置C99和头文件

步骤三 编译和调试

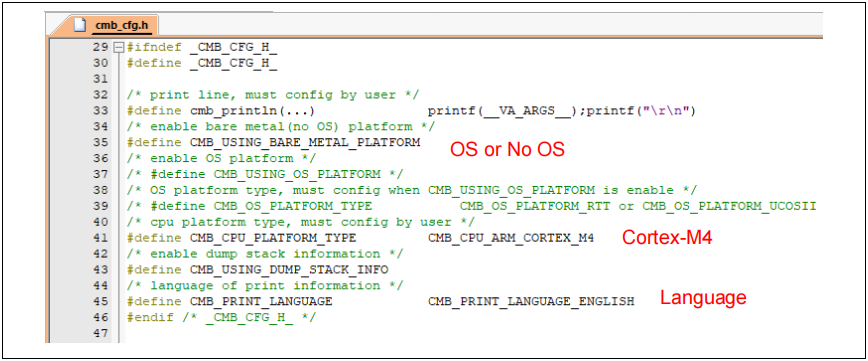

首先,cmb_cfg.h文件按以下提示配置修改。

图5. cmb_cfg.h文件配置

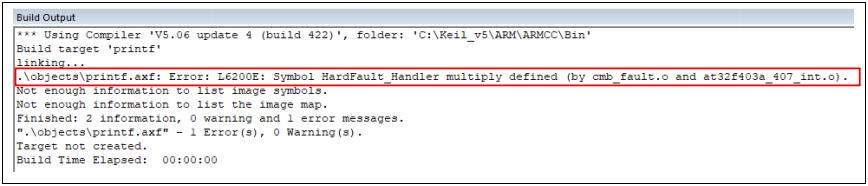

这时候编译有一个错误,这是因为cmb_fault.c与at32f4xx_int.c中的HardFault_Handler函数重复定义:

图6. at32f4xx_it.c编译报错

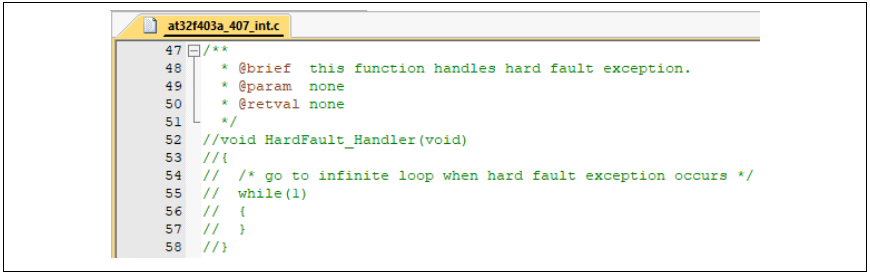

需要把at32f4xx_int.c中的HardFault_Handler函数屏蔽掉。

图7. HardFault_Handler函数屏蔽

步骤四 测试与查看

这时候就可以编译通过了。下面测试这个库的功能。

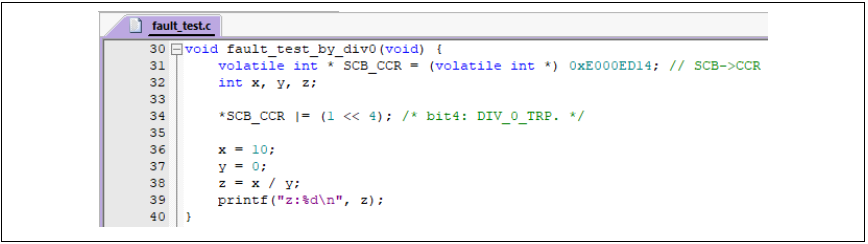

测试函数如下:

图8. 编写除零错误函数

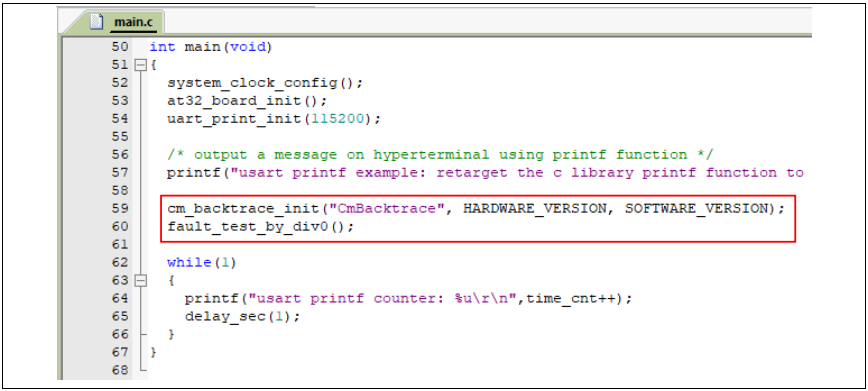

然后在主函数中调用cm_backtrace_init();来初始化cm_backtrace,并调用该测试函数:

图9. main函数调用除零错误函数

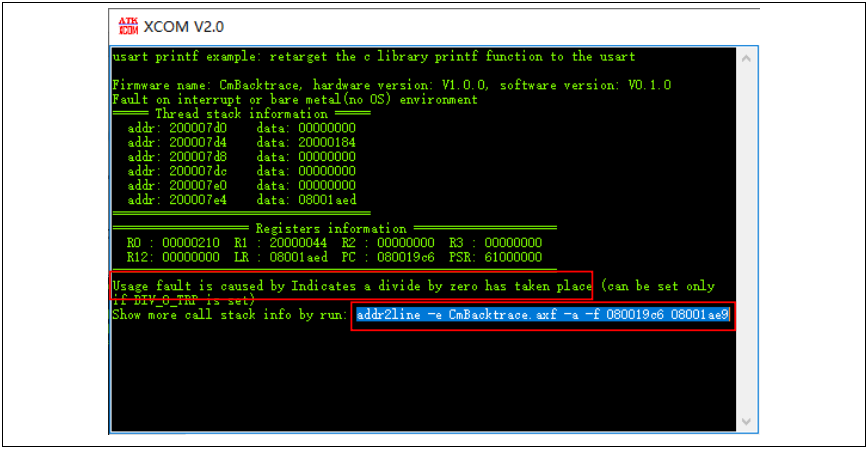

下载运行程序,PC端接收串口信息:

图10. 串口助手输出错误信息

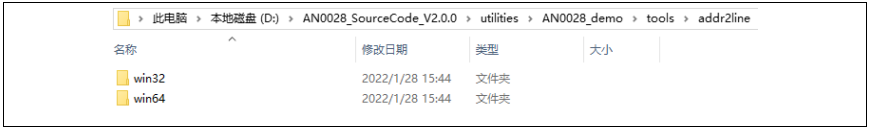

可以看到,列出了出错原因(除0)和一条命令。运行这个命令需要用到addr2line.exe工具,该工具在tools文件夹中:

图11. 定位addr2line.exe位置

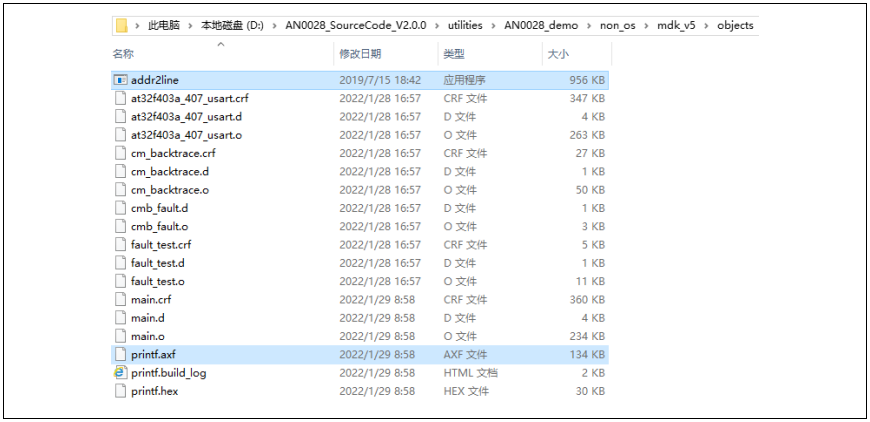

有32bit和64bit两个版本,根据环境选择,并拷贝到keil工程目录下的.axf文件所在的文件夹中,如demo中所附工程,则拷贝到如下目录:

AN0028_SourceCode_V2.0.0\utilities\AN0028_demo\non_os\mdk_v5\objects

图12. 拷贝addr2line.exe工具

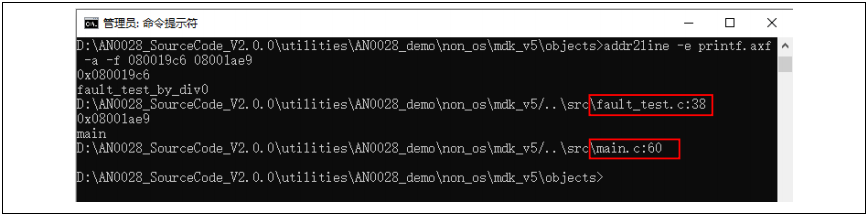

进入到cmd窗口,转到上述文件夹位置,运行串口助手中的那条命令:

addr2line -e CmBacktrace(此处要依据用户的工程名修改).axf -a -f 080019c6 08001ae9

如demo中工程名为printf,命令则应修改为addr2line -e printf.axf -a -f 080019c6 08001ae9

图13. 调用CMD运行addr2line.exe工具

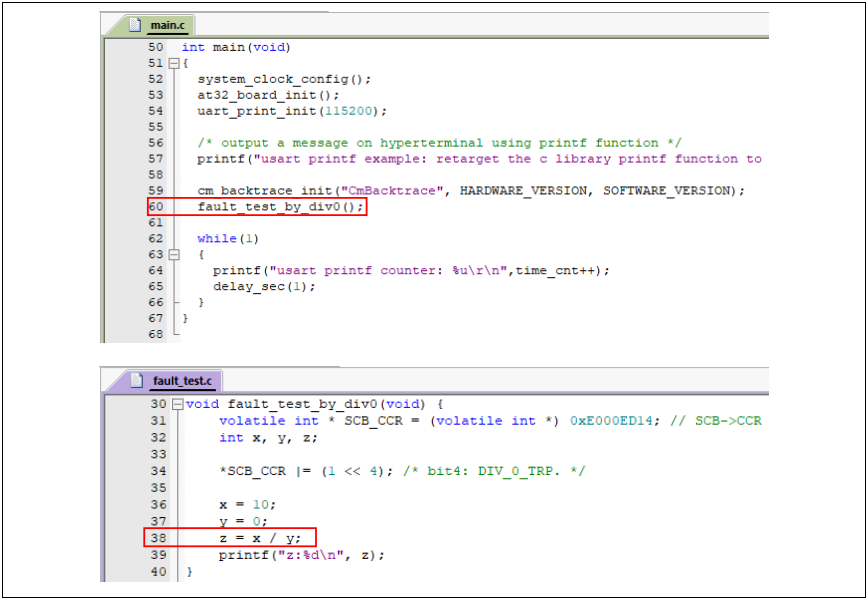

可以看到addr2line.exe工具定位出了错误相关的代码行号,查看对应行的代码:

图14. 确认错误代码区域

可以看到addr2line.exe工具定位出了错误相关的代码行号,main.c的第60行,fault_test.c的第38行,查看对应行的代码:

可见,对应的行号正是出错的地方,使用这个CmBacktrace库能帮助用户有效、快速地定位到HardFault之类的错误。

案例展示

案例一 无OS除零错误

工程位置:AN0028_SourceCode_V2.0.0\utilities\AN0028_demo\non_os

测试内容:在裸机上除零错误

案例二 FreeRTOS上除零错误

工程位置:AN0028_SourceCode_V2.0.0\utilities\AN0028_demo\os\freertos

测试内容:在FreeROTOS上除零错误,需注意tasks.c中有注释/**/的三处为针对CmBacktrace做出的修改

案例三 USOCⅢ上非对齐访问错误

工程位置:AN0028_SourceCode_V2.0.0\utilities\AN0028_demo\os\ucosiii

测试内容:在UCOSⅢ上非对齐访问错误,需注意os_cfg.h中#define OS_CFG_DBG_EN为1u

关于雅特力雅特力科技于2016年成立,是一家致力于推动全球市场32位微控制器(MCU)创新趋势的芯片设计公司,专注于ARM Cortex-M4/M0+的32位微控制器研发与创新,全系列采用55nm先进工艺及ARM Cortex-M4高效能或M0+低功耗内核,缔造M4业界最高主频288MHz运算效能,并支持工业级别芯片工作温度范围(-40°~105°)。雅特力目前已累积相当多元的终端产品成功案例:如微型打印机、扫地机、光流无人机、热成像仪、激光雷达、工业缝纫机、伺服驱控、电竞周边市场、断路器、ADAS、T-BOX、数字电源、电动工具等终端设备应用,广泛地覆盖5G、物联网、消费、商务及工控等领域。

- 相关推荐

- 热点推荐

- m

-

基于CmBacktrace库,如何快速追踪和定位产生HardFault的原因2023-10-27 6226

-

产生HardFault原因,HardFault的分析方法2023-10-24 579

-

cmbacktrace里面的HARDFAULT函数如何移植?2023-08-20 1856

-

其他M3内核MCU的库和AT32 pack造成hardfault怎么办呢2022-02-11 895

-

专治MCU各种 HardFault 的库:CmBacktrace(错误追踪库)2022-02-08 460

-

如何快速定位HardFault2022-01-27 683

-

Cortex-M系列MCU错误追踪库有何作用2022-01-25 954

-

其他M3内核MCU的库和AT32 pack造成hardfault2021-12-07 673

-

一点理解之 CmBacktrace: ARM Cortex-M 系列 MCU 错误追踪库2021-11-30 720

-

专治MCU各种HardFault问题的开源库2021-03-10 2661

-

【转载】快速追踪和定位产生HardFault原因的方法2020-08-17 3217

全部0条评论

快来发表一下你的评论吧 !