超详细,工业路由器与Juniper Netscreen防火墙构建IPsecVPN指南

描述

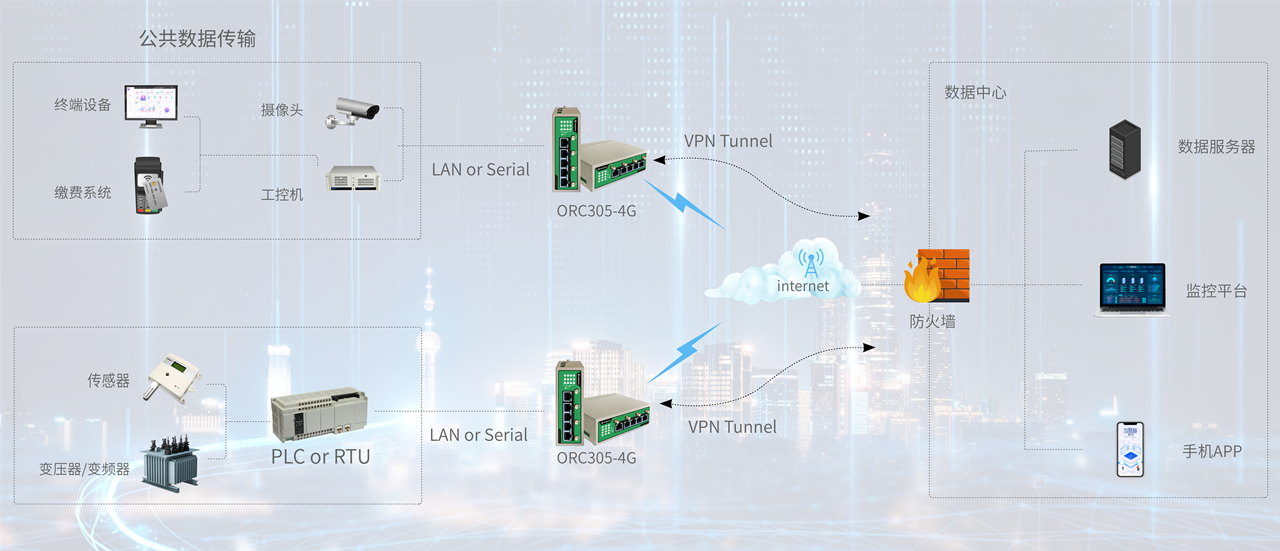

一、网络拓扑

ORC305工业4G路由器使用SIM卡拨号上网,获得运营商分配的动态私网IP地址。右侧为企业数据中心部署Juniper Netscreen Firewall防火墙,通过企业专线接入了互联网,并且使用静态公网IP,防火墙WAN接口(Unturst接口)接入互联网,LAN(Trust接口为企业内网)。LTE 4G无线路由器与Juniper Netscreen Firewall防火墙建立IPSec VPN,使得企业的LAN可以访问ORC305工业无线路由器的LAN口设备。

二、Juniper Netscreen Firewall配置指导

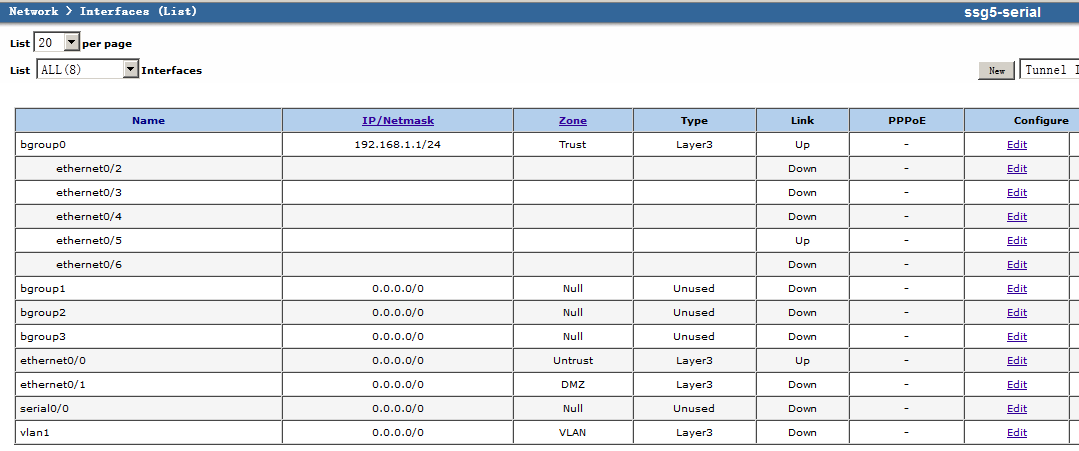

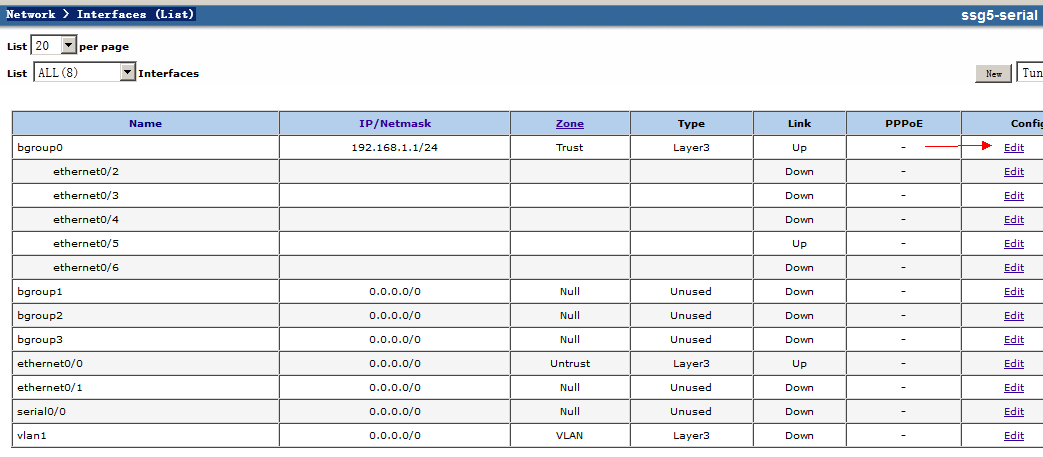

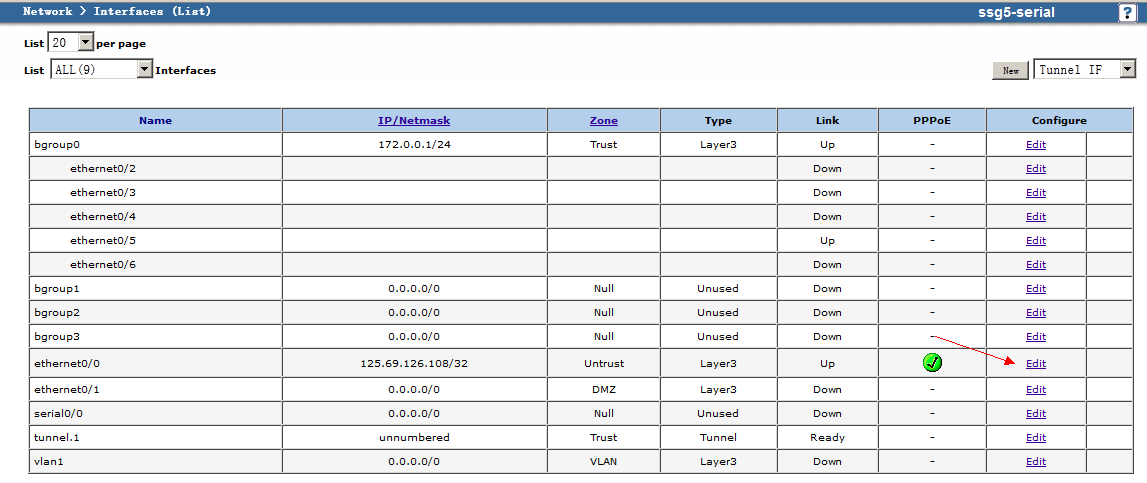

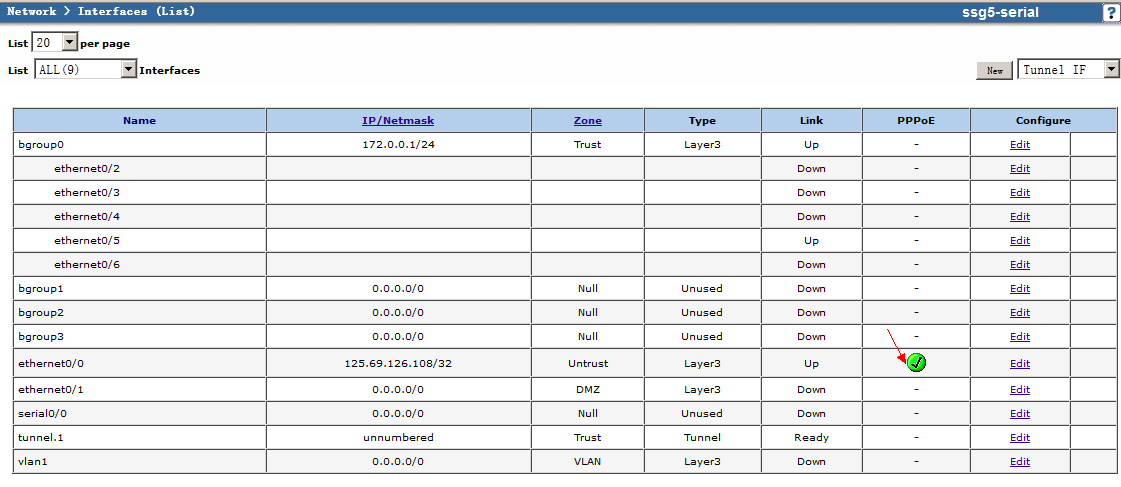

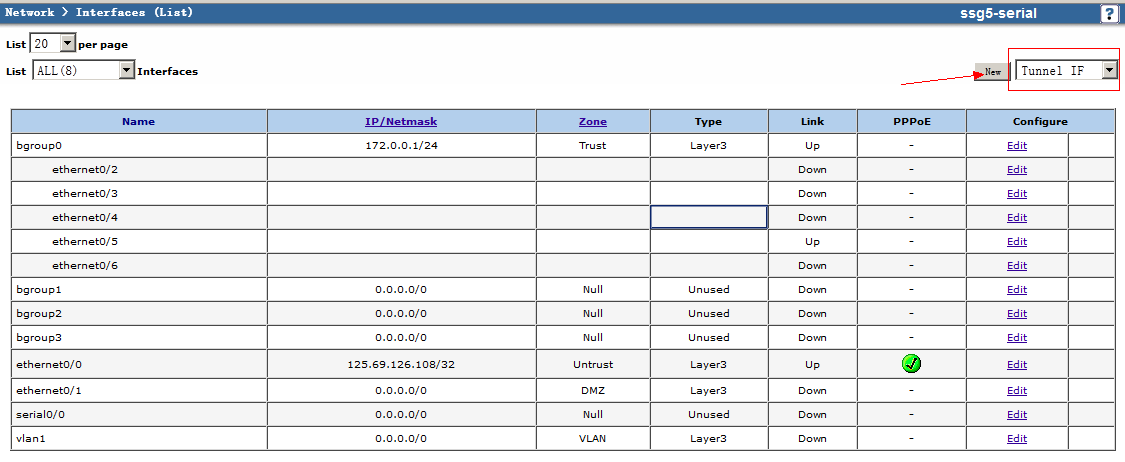

1.NetScreen配置,如图所示:

在NetScreen系列防火墙端口的初始配置下(这里以SSG5系列为例),Bgroup0在trust区域并关联上了ethernet0/2-6,Bgroup1-3在Null区域。ethernet0/0口在Untrust区域。ethernet0/1在DMZ区域,Serial0/0工作在Null区域,vlan1工作在Null区域。在对WAN口进行配置之前可以对接口做一个规划。在这我们把ethernet0/0做为WAN口放在Untrust区域。把ethernet0/1也放入到Bgoup0中去做为LAN口。

WEBUI Network>Interfaces(List)

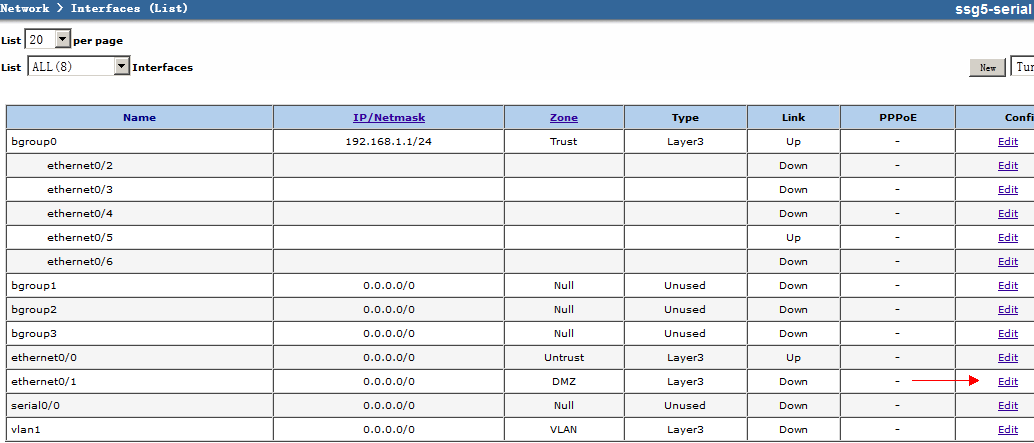

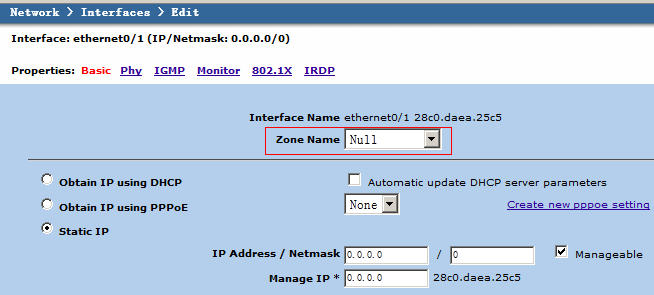

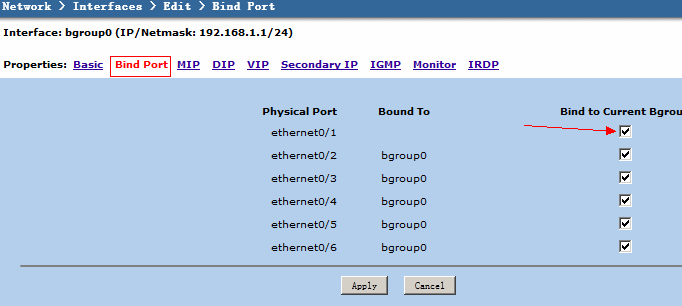

WEBUI Zone Name:Null(只有在Null区域的接口才能被关联到Bgroup中)

WEBUI Network>Interfaces(List)f

WEBUI Network>Interfaces>Edit>Bind Port Bind to current Bgroup Ethernet0/2:(勾选)Ethernet0/3:(勾选)Ethernet0/4:(勾选)Ethernet0/5:(勾选)Ethernet0/6:(勾选)现在E0/1-6就都成为了LAN端口了1.1配置WAN端口1.1.1静态IP地址模式下图中ethernet0/0的IP为172.0.0.254/24为设备的出厂默认值。若运用商为该线路分配了IP为125.69.128.0/24的地址,则需要根据将WAN接口的地址修改为此IP地址。

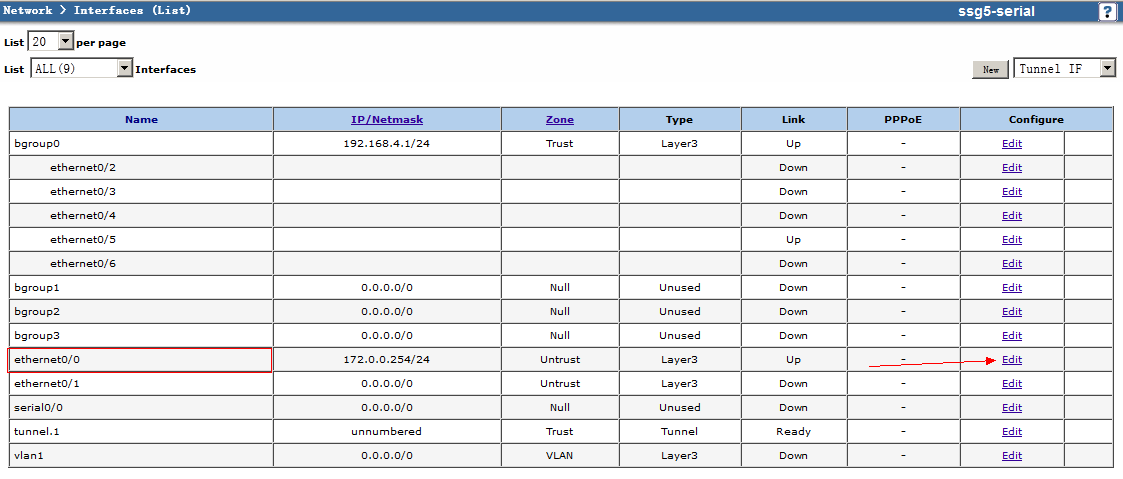

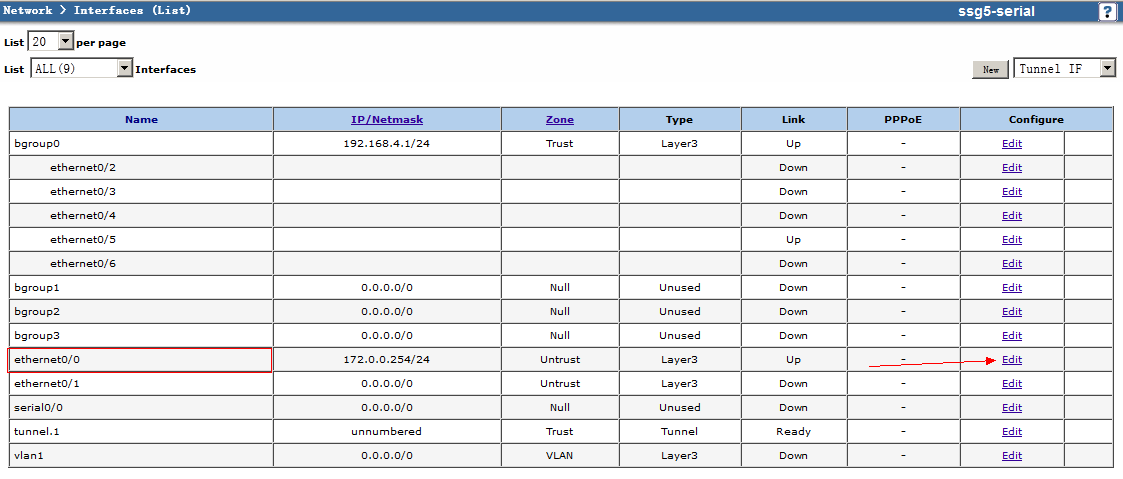

WEBUI Network>Interfaces(List)

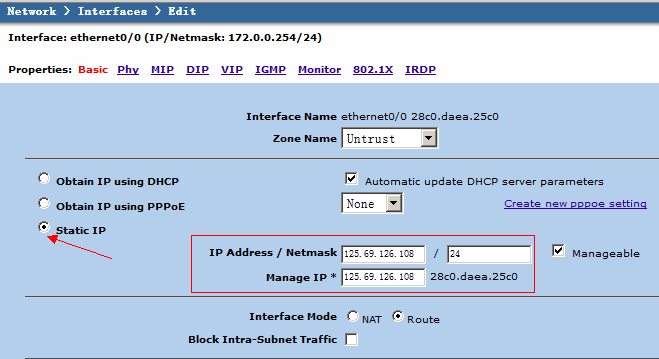

WEBUI Network>Interfaces>Edit Static IP IP Address/Netmask:125.69.128.108/24(中心端的固定IP地址)1.1.2 PPPoE模式

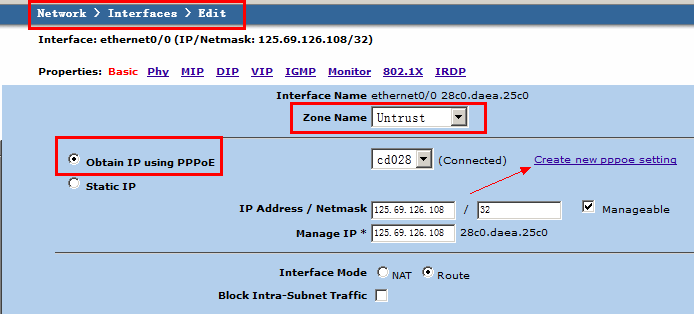

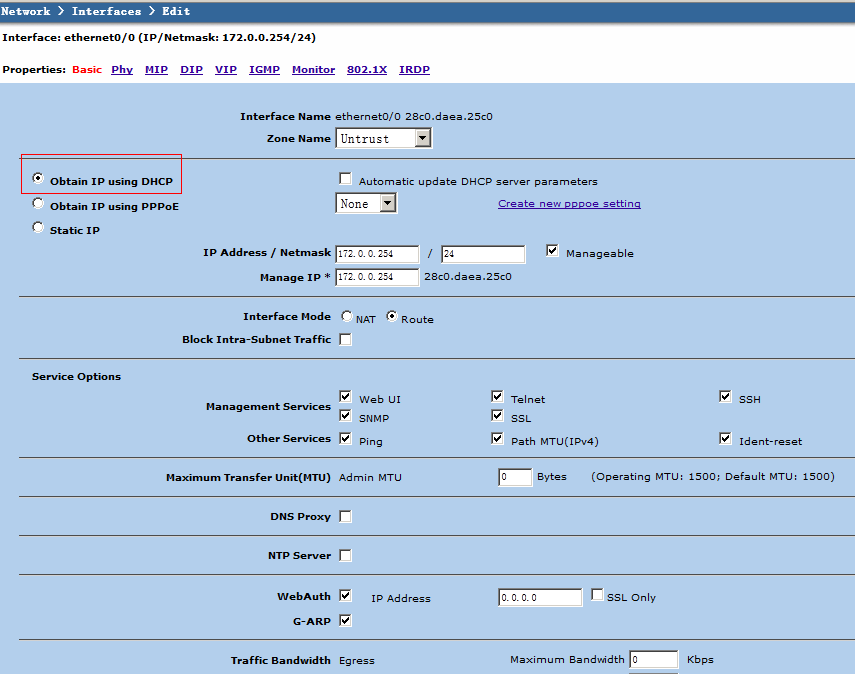

WEBUI Network>Interfaces(List)

Zone Name:Untrust Obtain IP using PPPoE:Create new pppoe setting

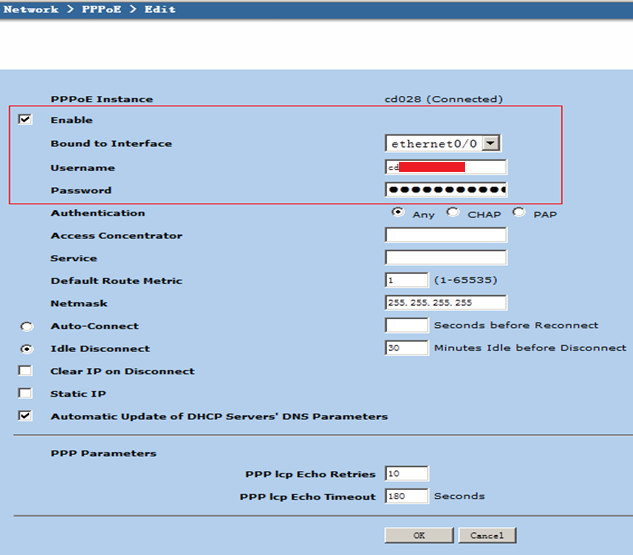

WEBUI Network>PPPoE>Edit Enable:(勾选)Bound to Interface:ethernet0/0 Username:(填写pppoe的账号)Password:(填写pppoe的密码)Authentication:any(包含了CHAP PAP两种认证方式)现在Ethernet0/0就已经设置成为了pppoe的WAN端拨号口。检查pppoe状态

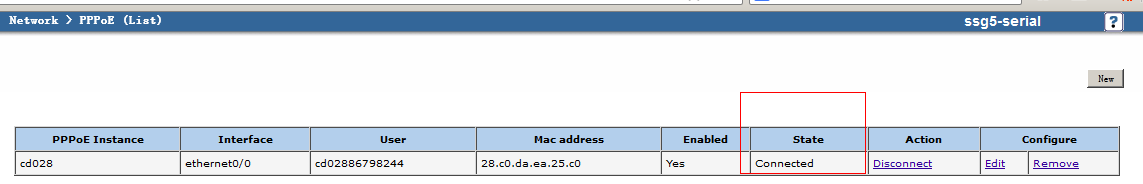

配置好后在WEBUI Network>PPPoE(List)可以看到State栏会变成Connected状态

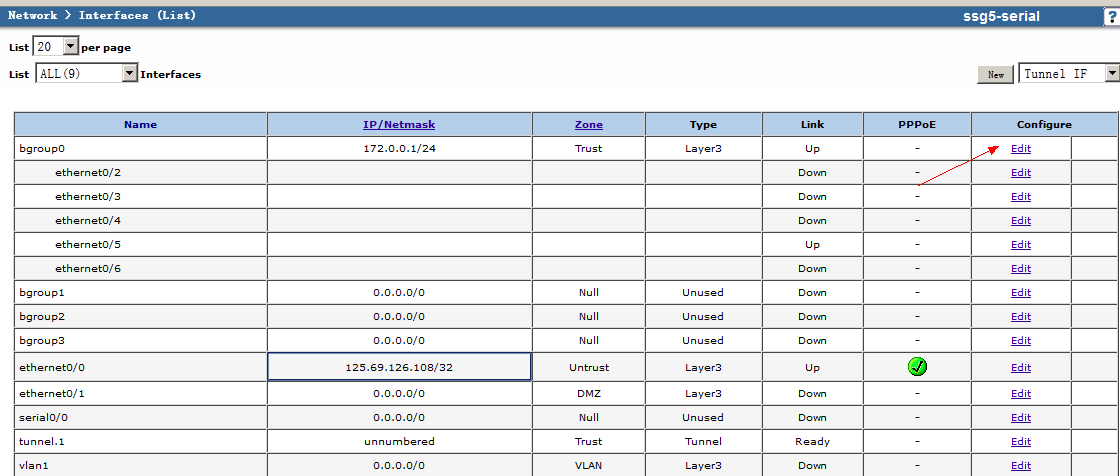

回到WEBUI Network>Interfaces(List)如图所示在ethernet0/0的pppoe栏会看到一个绿色的表示拨号已经成功。并且IP/Network栏会看到pppoe分配的ip地址和掩码。如果看到是一个红色的表示拨号没成功,如果点击一下系统会重启拨号过程,如果还是失败就检查是否线路或者配置有错误。1.1.3 DHCP动态地址模式

WEBUI Network>Interfaces(List)

WEBUI Network>Interfaces>Edit Obtain IP using DHCP:选取点击ok之后30秒以内就可以获取到IP地址。

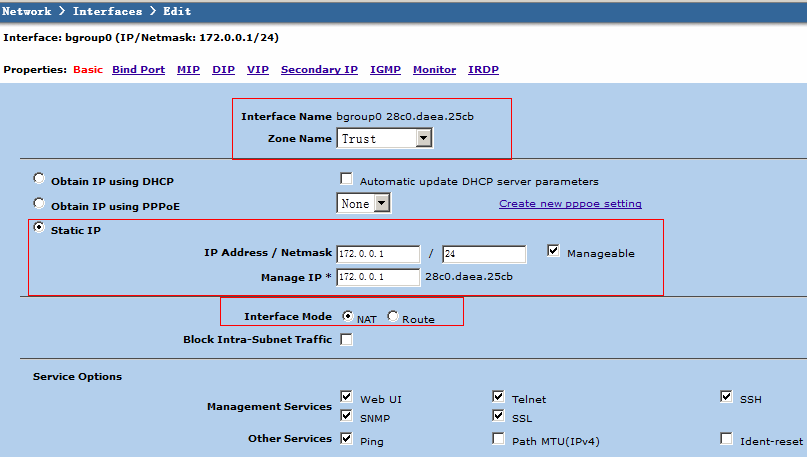

2.LAN端口配置,如图所示:

WEBUI Network>Interfaces(List)>Edit

Properties:Basic Zone Name:Trust Static IP:IP Address/Netmask 172.0.0.1/24 Manageable(勾选)Interface Mode:NAT这里需要注意一个问题,在吧Bgroup0的地址从192.168.1.1/24配置到实际需要的地址(172.0.0.1/24)之后。由于DHCP中关于该接口的地址池配置不会自动创建,所以会导致不能通过WEB界面继续对SSG5进行配置。需要给自己的主机手工设置一个地址。如172.0.0.33/24。再在WEB界面登录172.0.0.1就可以继续对SSG5进行配置了。

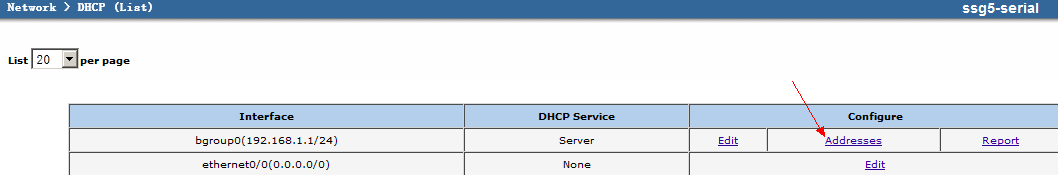

WEBUI Network>DHCP(List)

WEBUI Network>DHCP(List)

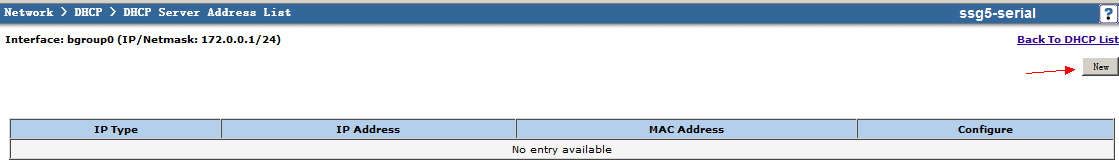

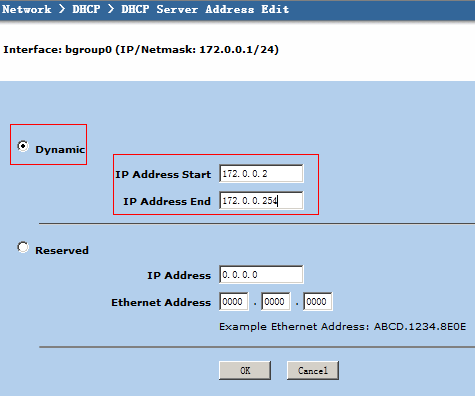

WEBUI Network>DHCP>DHCP Server Address Edit Dynamic:IP Address Start:172.0.0.2(网段中的起始地址)IP Address End:172.0.0.254(网段中的结束地址)现在取消掉手动配置的ip地址以后就可以通过DHCP自动获得IP地址了。

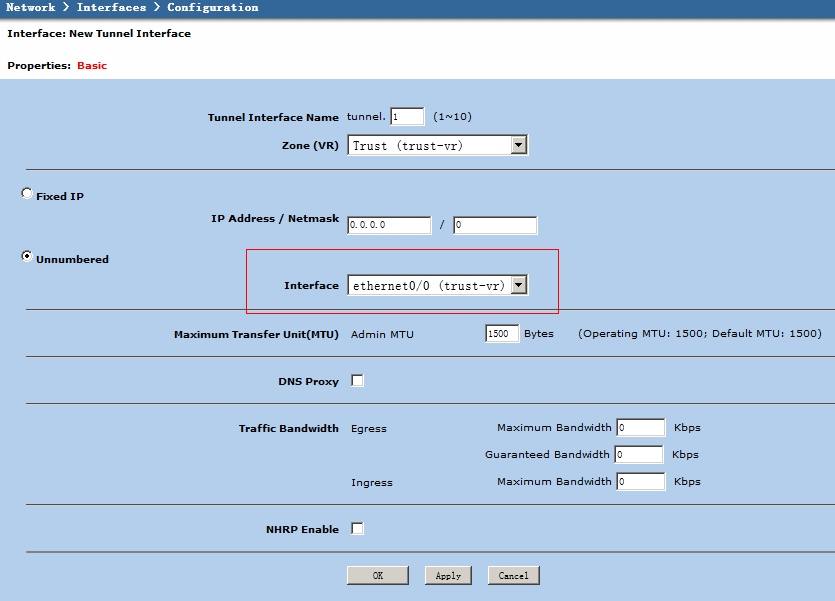

tunnel接口配置,如图所示:

WEBUI Network>Interfaces(List)>New

WEBUI Unnumbered:选择Interface:ethernet0/0(trust-vr)创建一个tunnel接口并将改接口关联到WAN口上。以备ipsec发送数据时使用。1.4配置策略在系统默认的情况下我们有一条重Trust区域所有条目到Untrust区域的所有条目的策略。而在VPN的环境中我们必须要做到无论哪个区域优先发起的流量都能通信,所以需要在Untrust到Trust的区域添加一条策略。

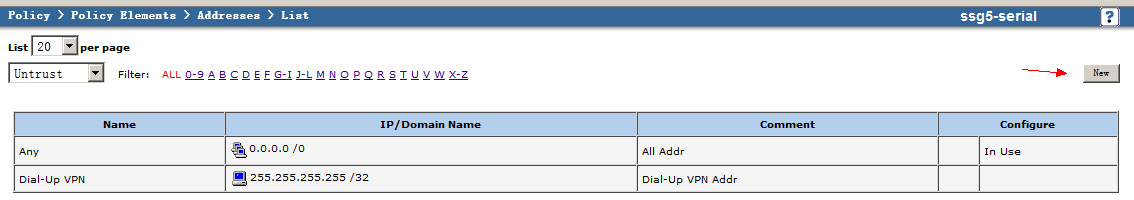

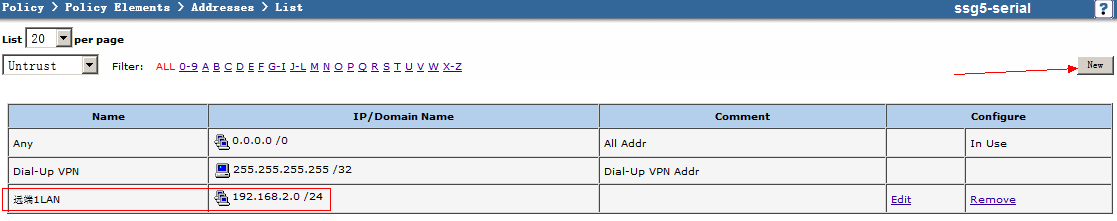

WEBUI Policy>Policy Elements>Addresses>List

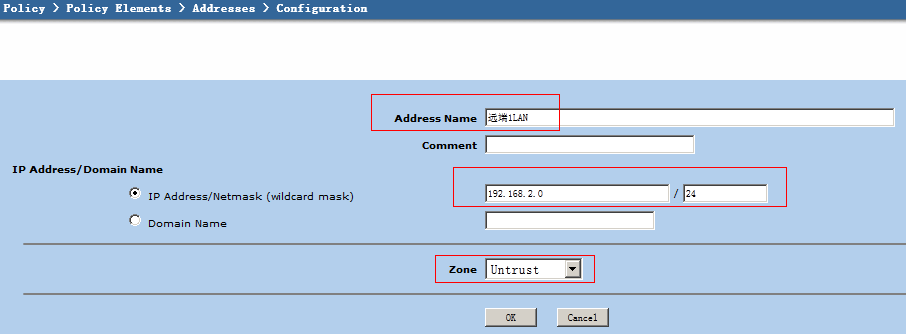

WEBUI Policy>Policy Elements>Addresses>Configuration Address Name:远端1LAN(为远端1的列表配置一个名称)IP Address/Netmask(wildcard mask):192.168.2.0/24(对端1LAN的地址)Zone:Untrust(远端1的流量从tunnel口进来属于Untrust区域)

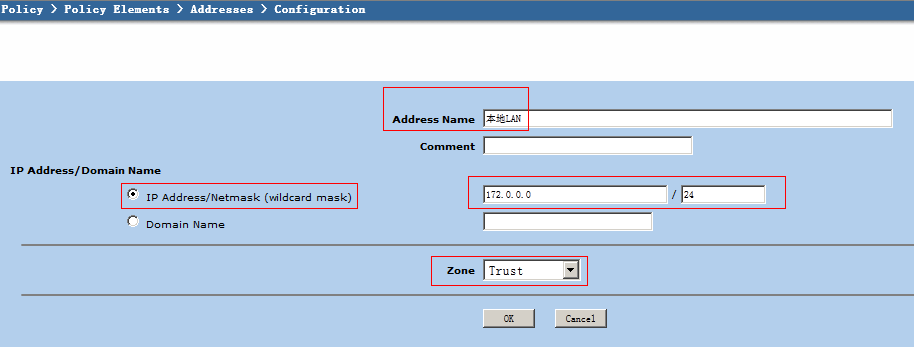

WEBUI Policy>Policy Elements>Addresses>List

Policy>Policy Elements>Addresses>Configuration Address Name:本地LAN(给本地LAN的条目配置一个名称)IP Address/Netmask(wildcard mask):172.0.0.0/24(本地LAN的地址和掩码)Zone:Trust(本地LAN应该属于Trust区域)

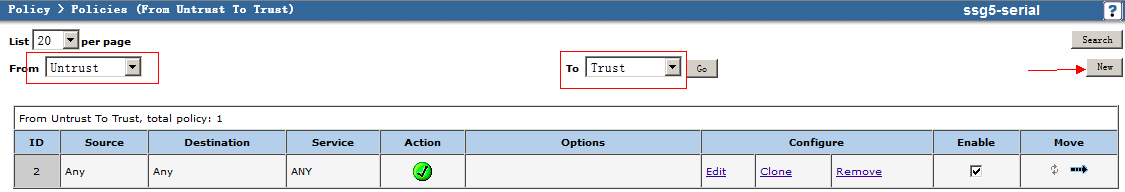

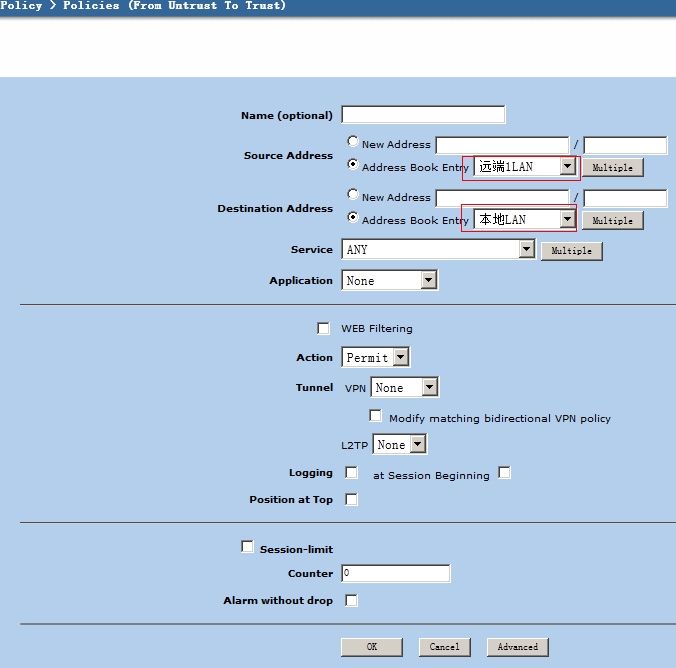

WEBUI Policy>Policies(From Untrust To Trust)From:Untrust(选取)to:Trust(选取)

WEBUI Policy>Policies(From Untrust To Trust)Source Address:Address Book Enty:远端1LAN(之前为远端1条目创建的列表,因为是从Untrust到trust所以这里为源)Destination Address:Address Book Enty:本地LAN(本地LAN列表名)点击OK一条从Untrust到Trust的策略就配置好了。使得双方的LAN端可以顺利通信。

三、ORC305路由器端配置指导

1.将SIM卡插入路由器卡槽

2.给设备上电,登入路由器web页面(默认为192.168.2.1)

3.进入网络→接口→连链路备份界面启用对应SIM卡并上调链路优先级,保存配置

4.对应SIM卡拨号成功,当前链路变为绿色

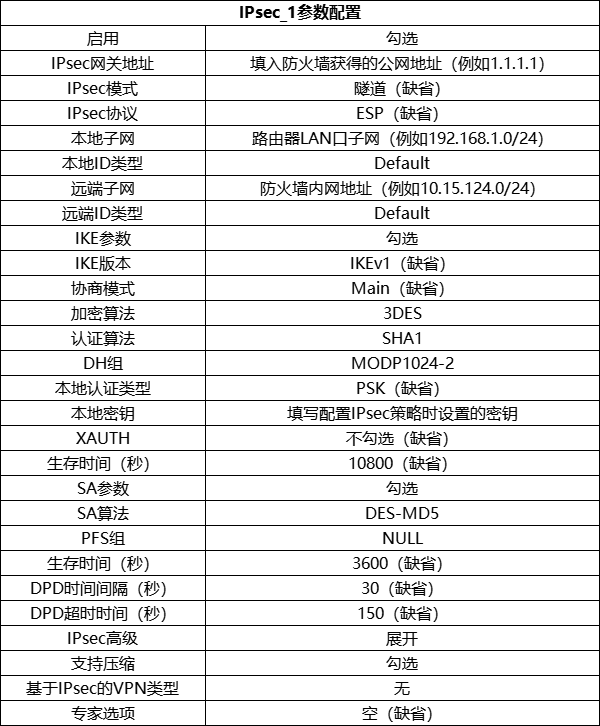

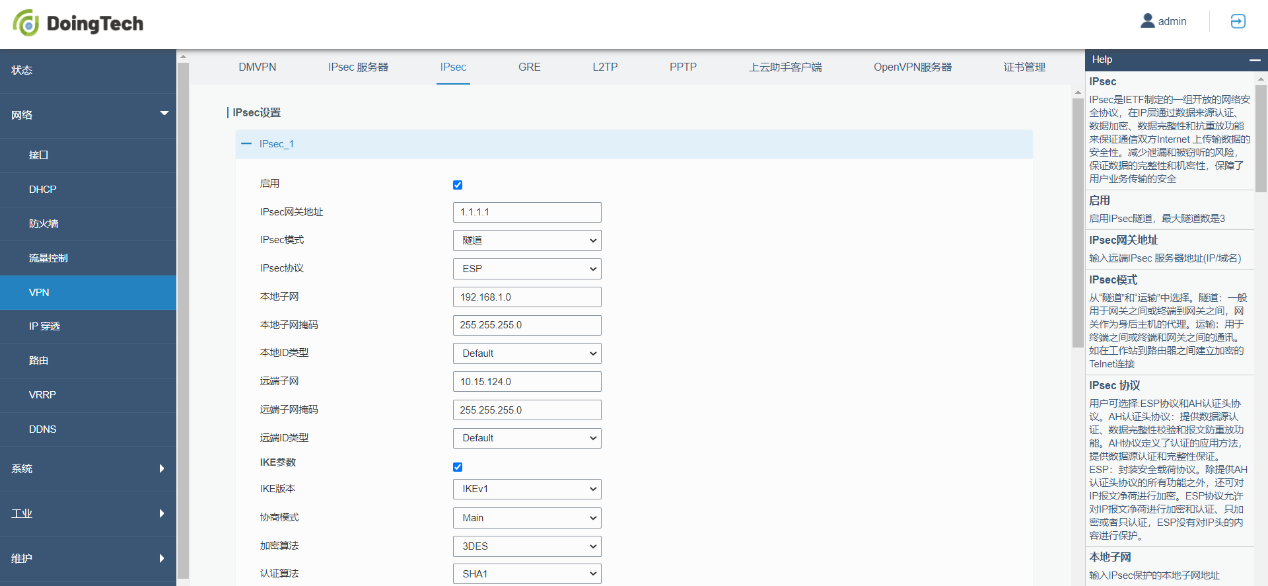

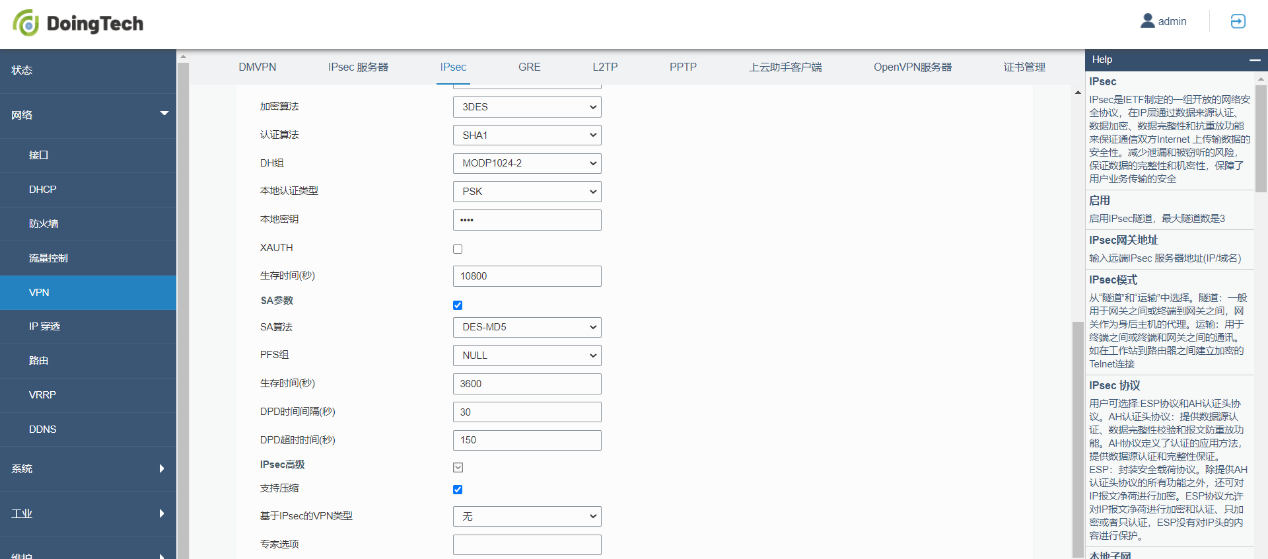

5.进入网络→VPN→IPsec界面进行路由器(IPsec VPN客户端)配置

保存并应用配置后即可进入状态→VPN页面看到IPsec VPN状态为已连接

-

IPSecVPN + PPTP VPN Demo搭建配置说明2024-07-26 625

-

InRouter与Juniper SRX如何建立IPSec隧道配置?2024-07-25 593

-

Juniper防火墙IPSec VPN的配置2023-04-03 6497

-

东用科技与华为防火墙构建IPSec VPN配置指导手册2023-03-24 2401

-

工业路由器与Cisco ASA防火墙构建IPSec VPN配置指导2023-03-03 2358

-

ORB305与H3C防火墙V7版F1000构建IPsec VPN操作手册2023-01-05 2042

-

VPN与防火墙之间有什么关系2022-10-08 4903

-

路由器和防火墙的比较,它们的区别都有哪些2020-08-25 14540

-

迅捷路由器防火墙功能应用实例2012-02-18 2283

-

NetScreen防火墙策略与冗余配置指南2010-05-16 864

-

ESR 系列路由器/ESV 系列VPN 防火墙使用说明VER2010-01-28 778

-

路由器内置防火墙2010-01-08 996

-

无线路由器的防火墙2010-01-06 1182

全部0条评论

快来发表一下你的评论吧 !