虹科分享 | 网络仿真器 | 下一代DDoS缓解:如何加强DDoS测试以阻止当今的数太比特攻击

描述

你可能会想:为什么在2022年我们仍然会遇到分布式拒绝服务(DDoS)攻击?两个原因:

●现代DDoS攻击已经变得更加有利可图和商品化

●防御者还没有找到一种方法让DDoS带来比它本身更大的麻烦

趋势表明,差距可能正在扩大,但新兴的最佳实践可能会让防守方的时间倒流……

只需500美元,任何人都可以支付DDoS订阅服务来发起DDoS攻击。Microsoft

►►►

2022年DDoS攻击会是什么样子

自1974年一个高中生发起第一次DDoS攻击以来(当时SecOps还不存在),DDoS攻击已经造成了近40年的严重破坏。拒绝服务(DoS)的基本目标没有改变:

通过大量同时发出的请求使网站、服务或底层网络基础设施不堪重负而关闭正常的业务运行。

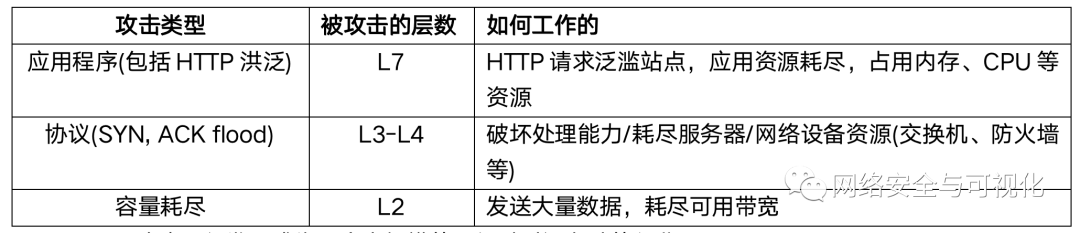

常见的DDOS攻击

DDoS攻击已经发展成为一个大规模的、经过时间考验的行业。

目标相同,目标更多

恶意、贪婪和政治压力仍然是驱动DDoS攻击的主要动机。实际上,任何公司(或任何虚拟公司)现在都可能成为攻击目标,从云提供商和电子商务门户到金融经纪公司和世界上的优步(uber)。

造成更多伤害

在将DDoS商品化的过程中,威胁行动者通过Clearnet和Darknet上的市场为几乎每个人提供了一种强大的武器。这一过程变得更加高效,即使成功的攻击数量略有减少,但被攻击企业的成本仍在继续上升。今天的攻击每分钟让企业损失2.2万美元,2021年的攻击每分钟损失超过20万美元(Radware)。

现代攻击似乎也更容易成功。到2022年,DDoS的年增长率为109%。Nexusguard的研究表明,在FH’22年,DDoS攻击比2021年下半年增加了75.6%,应用程序攻击比2021年下半年增加了330%,放大攻击增加了106.7%

DDoS攻击在2022年第三季度稳步增长,特别是由专业人员进行的DDoS攻击。与去年同期相比,复杂的攻击数量翻了一番,而黑客活动分子的攻击数量在前两个季度显著上升之后,在第三季度几乎消失了。

复杂程度的新水平

今天精心策划和商品化的攻击与他们的早期祖先没有什么相似之处:

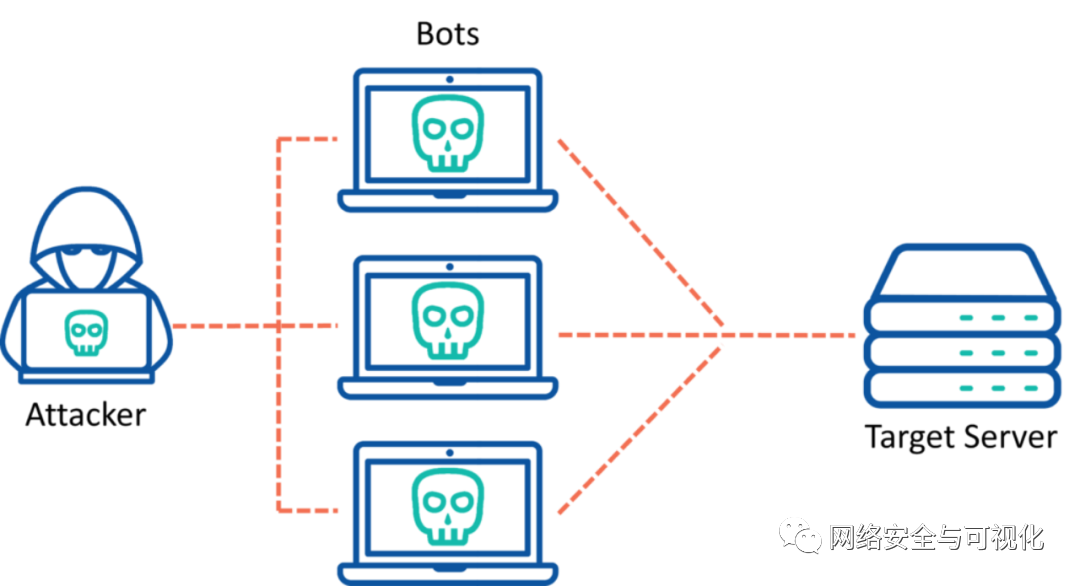

◎使用僵尸网络:大量有效请求来自受感染的pc和物联网设备(温度/水/占用传感器,闭路电视摄像机,CPE等)的大型全球网络,这些设备被恶意软件感染,变成机器人(通过“僵尸网络”连接在一起)。

◎分阶段发生:攻击可以持续几分钟,几小时,甚至几天,并可能定期重复

◎有多种类型:应用程序、协议和体积攻击针对堆栈的每一层

复杂性混淆防御

DDoS攻击最初类似于合法流量的峰值,这使得它们更难被发现,防御者的响应速度更慢,甚至无法识别出迹象:

●来自单个IP地址或范围的过量流量

●来自一个区域或浏览器类型的非典型流量

●异常或非本地流量峰值

分布式拒绝服务攻击现在可能提供了一种多向量“三重勒索勒索软件”攻击的元素,旨在从勒索软件受害者那里榨取更高的报酬。网络罪犯也可能把它当作烟雾弹,从恶意软件插入或数据泄露等更复杂的活动中转移资源。

循环攻击向量或针对堆栈多层的活动使标记异常变得更加困难。威胁参与者还可能将对DNS服务器的突发攻击与基于加密(SSL/TLS)的攻击相结合,使防御者更难检测和了解他们在何时何地受到攻击。

最重要的是:规模很重要

研究表明,当今DDoS攻击改变游戏规则的方面不是其频率、技术、成功率,甚至不是其复杂性,而是其速度。根据NIST:

这种快速增长的威胁的特征是,此类攻击的带宽呈数量级增长(从每秒一亿比特到每秒千亿比特),目标范围也在不断扩大(从电子商务网站到金融机构,再到关键基础设施的组件)。

F5《2022年应用保护报告:DDoS攻击趋势报告》显示,超过250gbps的DDoS攻击增长了1300%。Radware报告称,已知最大的DDoS攻击发生在2022年第二季度,最高达到1.46 Tbps(此后可能发生了更大的DDoS攻击)。Radware还报告客户端每月拦截3.39 TB攻击量。

DDoS缓解的目的是跟上步伐

在任何攻击中,防御者的目标都是相同的:在快速检测和关闭到来的威胁的同时,保持业务运营。随着DDoS攻击成为一个有利可图的行业,DDoS缓解行业围绕着阻止攻击而发展起来。DDoS缓解是指使用专用设备或基于云的保护服务保护目标网络和服务器的过程。

专家预计,DDoS防护和缓解安全市场将在2027年达到80亿美元,因为新兴的最佳实践将使防御方的时间倒流。

DDoS防御包括监控、检测以及越来越多的自动化响应。许多企业已经运行防火墙、负载均衡器和其他设备,以创建弹性的、坚如磐石的边界,没有单点故障。

现代的DDoS缓解方案和策略还包括在你的服务器和互联网之间部署专门的Web应用防火墙(WAFs),以过滤请求和检测DoS技术。WAFs通过应用它设置的自定义规则来应对攻击。

与服务提供商和网络设备(路由器、交换机、服务器、防火墙)制造商一样,电子商务提供商和拥有大量web业务的企业依靠DDoS缓解来维持业务连续性和声誉。关键是要确保它能像宣传的那样工作。

对DDoS缓解进行测试

如果你能轻易分辨好人和坏人,阻止DDoS攻击就变成了一场与时间的赛跑。当您做不到时,您需要更大的灵活性、更多的实践和更广泛的经过验证的响应,以最小化停机时间、避免财务损失并尽可能少地加剧客户。例如,简单地限制带宽或速率,限制服务器接受的请求量,不会让任何人满意(即使它会暂时减慢攻击者的速度)。

为了尽可能地做好准备,您需要在投资之前测试现有的和预期的DDoS缓解解决方案和程序,同时评估第三方风险,并在日常操作中。证明缓解措施如承诺的那样有效还可能影响合规和网络保险保费。

从可见性开始

给捍卫者更多时间的第一步是理解应用程序的正常行为并识别异常。这些问题可能包括服务降级、用户投诉和不正常的使用模式。可见性应该包含用户配置的警报,当流量超过预定义的阈值时,信号分析人员和实时遥测以加速调查。

模拟攻击

下一步是模拟可能类似于正常流量的攻击,以评估监控工具和缓解团队的响应能力。要验证您检测和破坏当今大规模DDoS/勒索软件活动的能力,需要四个重要的模拟能力:

●现实主义:能够创建和试验来自不同国家的攻击,使用一系列预设和自定义攻击来针对缓解过程的多个层面和组件。传统的测试通常包括用看起来来自单个设备的流量淹没目标。更高级的流量生成必须用于模拟多个设备,这些设备具有来自自定义混合国家的唯一IP或MAC地址。

●规模:模拟器必须每秒生成多个tb级的攻击,要么一次性全部发起,要么缓慢上升以避免被检测。

●可重复性:任何有价值的测试过程中最关键的方面,管理员在比较解决方案和调整配置时必须重复测试,以查看更改对针头的影响有多大。

●易用性:否则人们不会这么做。

考虑到这些标准,Apposite开发了DDoS Storm用于使用Netropy流量生成器进行扩展的网络安全测试。DDoS Storm让制造商、供应商和企业IT团队能够在几分钟内模拟评估监测、检测和DDoS防御。

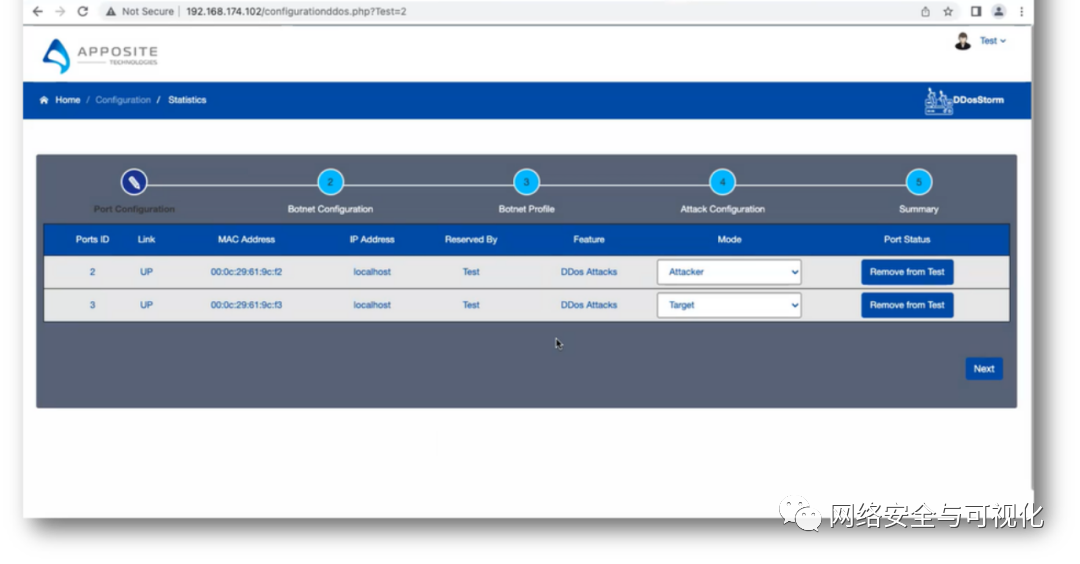

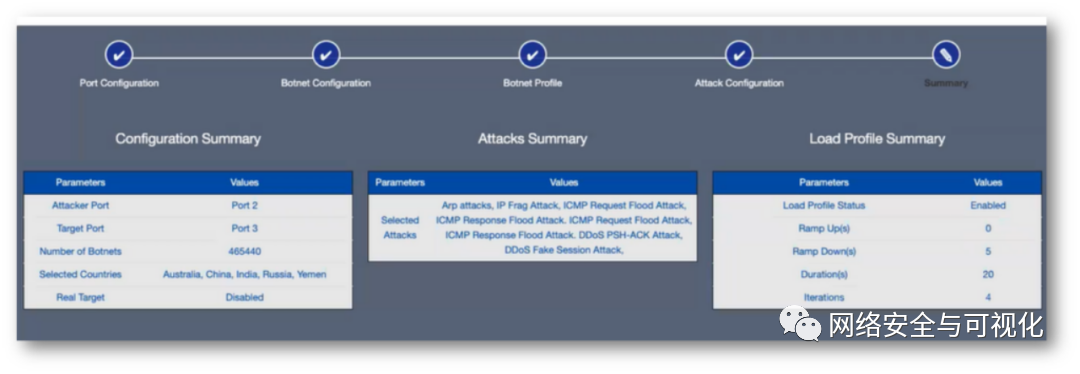

步骤1:配置攻击和目标

用户将DDoS Storm配置为充当攻击者(使用一个端口)或同时充当攻击者和被攻击者(使用两个端口)。一个或多个目标可以包括防火墙、路由器、DNS或web服务器,或DDoS缓解服务和与电子商务门户相关的功能。

步骤2:配置机器人

彻底的测试需要从特定区域产生流量。管理员可以使用DDoS Storm的交互式世界地图来指定攻击的组成,定义用于启动活动的机器人将包含的时间、地点和设备数量。

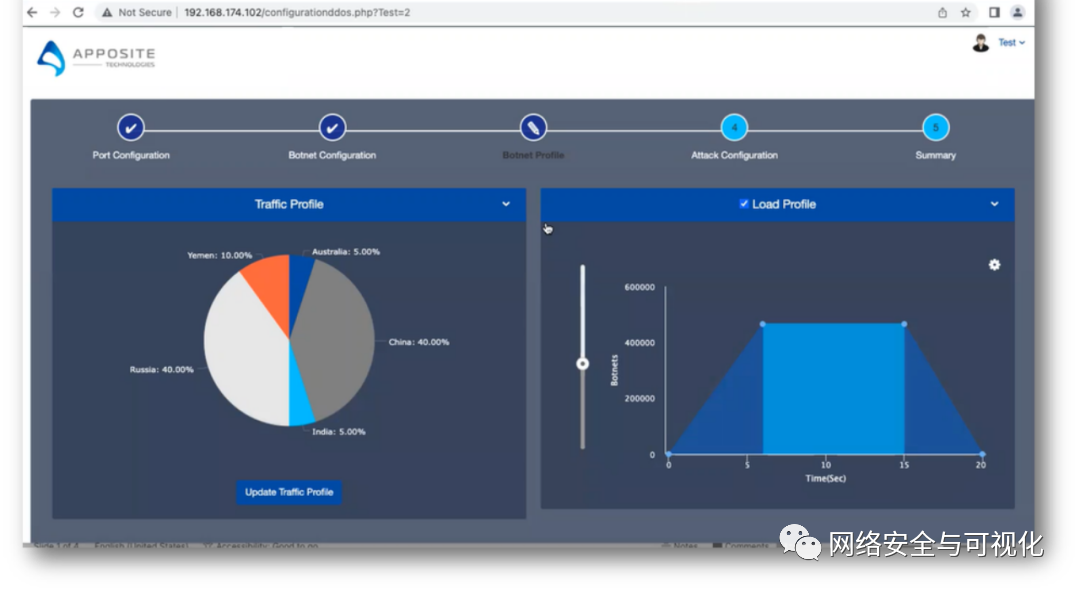

步骤3:配置负载配置文件

攻击配置文件指定了来自每个区域的流量的百分比,以及攻击是一次性全部加载还是随着时间的推移缓慢加载。攻击可以针对实际设备(只需输入真实的目标IP地址),或者DDoS Storm可以模拟目标设备,以避免破坏生产环境的防御,或者在购买之前评估潜在的新解决方案。

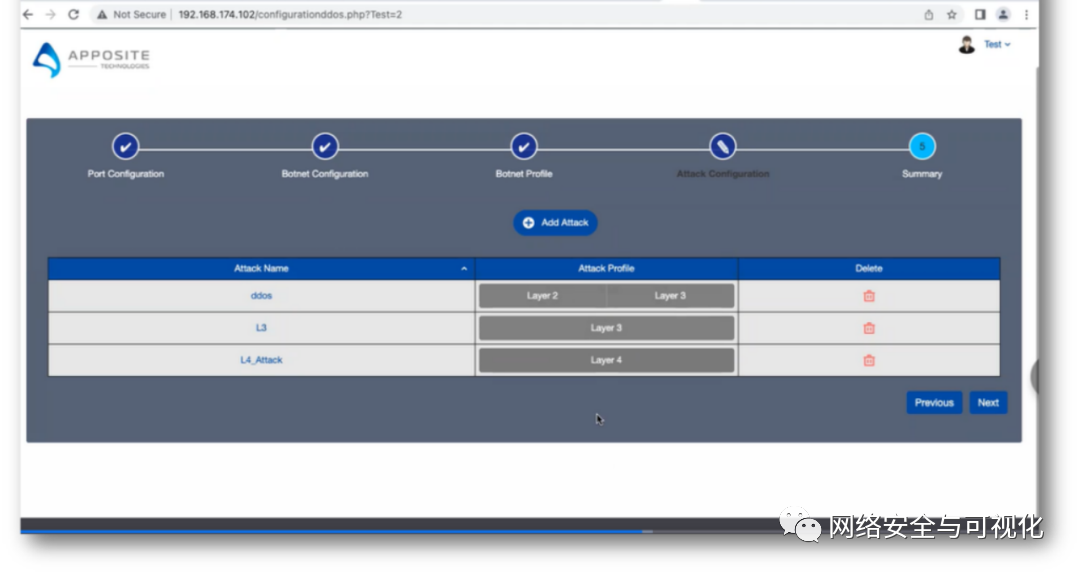

步骤4:配置攻击

最后但并非最不重要的是,选择目标层。测试人员可以拖放选择一层或混合层2、3和4-7流量。Apposite测试库包含128种预定义的攻击变种。

典型攻击总结

步骤5:评估你的结果

在这里,你将看到目标发送和接收了多少数据包,并通过图表说明了每个攻击流的每秒数据包数(PPS)、吞吐量和延迟。如果所有模拟的DDoS数据包都被识别并丢弃,防御就会有效地工作。如果到达目标的数据包过多,可能会对设备或配置进行更新和重新测试。

不要在没有测试DDoS缓解措施的情况下进行转换

今天的混合基础设施天气不断变化。在云中来回移动服务会创建新的可用区域、新的地理目标位置,并且经常临时暴露基础设施,而没有添加足够的保护。加速的数字化变革继续使网络安全——尤其是像DDoS这样的老后备系统——成为每个人的工作。

DDoS Storm使工作变得简单。

-

什么是DDOS攻击?怎么抵抗DDOS攻击2023-07-31 1992

-

DDOS百科:什么是 DDoS 攻击及如何防护DDOS攻击2023-07-19 8698

-

DDoS缓解的基本工作原理和关键功能2023-06-30 1017

-

DDoS攻击原理_DDoS攻击防护措施介绍2023-02-15 868

-

DDoS攻击原理 DDoS攻击原理及防护措施2022-10-20 618

-

基于深度信念网络的DDoS攻击检测算法2021-06-01 1100

-

网络安全DDoS攻击数据2019-04-19 5411

-

如果全球的沙子都对你发起DDoS攻击,如何破?2018-11-28 2600

-

SCDN的抗CC攻击和抗DDoS攻击防护是什么?2018-01-05 4845

-

DDOS攻击是什么_ddos攻击攻击是无解的吗2017-12-28 4212

-

【§网络安全技巧§】利用路由器的安全特性控制DDoS攻击2013-07-17 2575

全部0条评论

快来发表一下你的评论吧 !